Essendo un professionista IT, è difficile aggiornarsi con le vulnerabilità e le minacce alla sicurezza. Gli aggiornamenti delle patch di sistema, il server e il rafforzamento della rete sono i fattori più cruciali per prevenire le minacce alla sicurezza. Il rafforzamento dei server Linux e dei dispositivi di rete è importante per ridurre le vulnerabilità IT e proteggere da una compromissione del sistema. In questo articolo, impareremo alcune best practice utilizzate per il rafforzamento del server Linux. A scopo dimostrativo, viene utilizzato il server CentOS/RHEL in modo che alcune configurazioni potrebbero essere diverse su altre distribuzioni Linux.

Aggiorna server Linux

È necessario mantenere aggiornato il sistema. Potrebbero esserci aggiornamenti delle patch di sicurezza per i componenti vulnerabili. Esegui il comando seguente per aggiornare il sistema.

$ yum update -y

Abilita e configura il firewall

La maggior parte del server Linux viene fornito con un pacchetto firewalld installato. Assicurati che il firewalld sia in esecuzione nel sistema. Nel sistema Linux, lo strumento di utilità della riga di comando firewall-cmd può essere utilizzato per configurare le regole del firewall.

Avvia e abilita il servizio firewall

$ systemctl start firewalld

$ systemctl enable firewalld

Per aggiungere servizi e porte specifici, utilizza la seguente sintassi

$ firewall-cmd --add-service=http --permanent (Allow http service)

$ firewall-cmd --add-port=8000/tcp --permanent (Allow specific port)

Per riflettere le modifiche, ricarica il firewall.

$ firewall-cmd --reload

Blocca unità USB

In un sistema Linux, l'archiviazione USB può essere limitata creando un file di configurazione in /etc/modprobe.d/ directory.

Crea un file di configurazione

$ touch /etc/modprobe.d/usb_block.conf

$ echo “install usb-storage /bin/false” > /etc/modprobe.d/usb_block.conf

Rimuovi utenti e gruppi indesiderati

Alcuni utenti e gruppi sono già stati aggiunti al sistema per impostazione predefinita, il che non è necessario. Rimuovi tali utenti e gruppi.

$ userdel postfix

$ groupdel postfix

$ userdel games

$ groupdel games

Cerca tali utenti e gruppi ed elimina se non necessario.

Rimuovi i pacchetti indesiderati

Alcuni pacchetti sono già installati per impostazione predefinita nel sistema Linux. Ad esempio, postfix viene fornito per impostazione predefinita e il servizio si avvia quando il sistema è attivo. Identifica tali servizi e rimuovili

$ yum remove postfix -y

Configura la politica della password

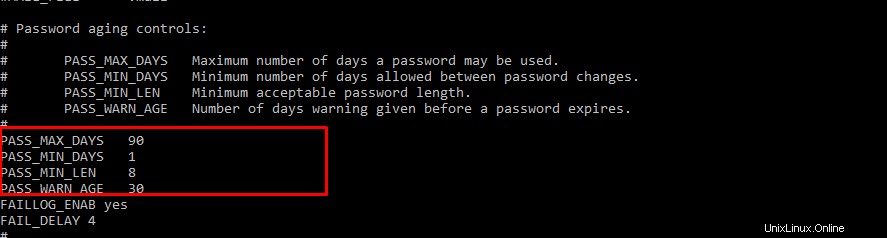

Nella macchina Linux, la politica della password è specificata nel file /etc/login.defs. Apporta le modifiche ai parametri della politica della password come segue.

PASS_MAX_DAYS 90 PASS_MIN_DAYS 1 PASS_MIN_LENTH 8 PASS_WARN_AGE 30

Esempio:

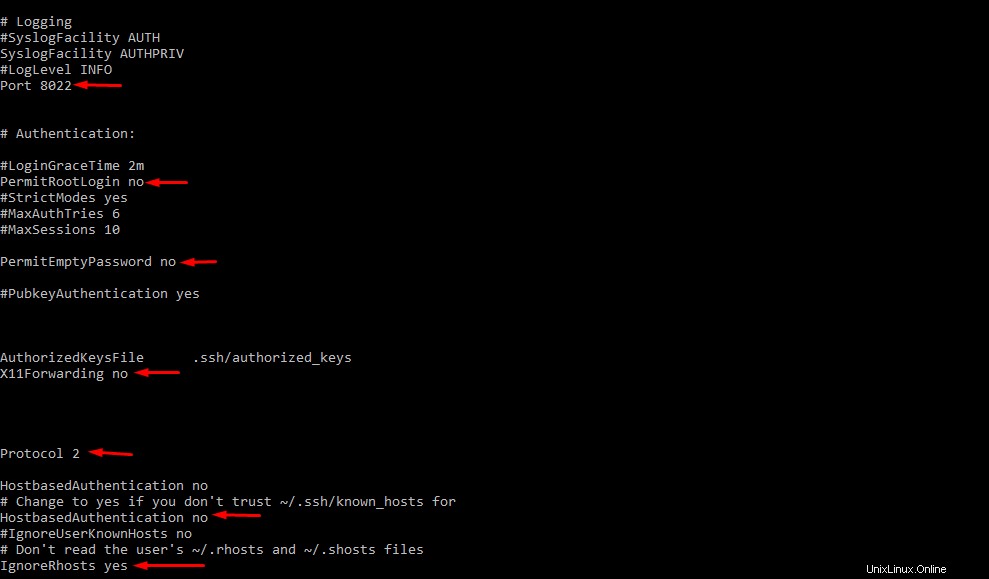

Configura SSH

Per prevenire accessi e attacchi ssh non autorizzati, apporta le seguenti modifiche nel file /etc/ssh/sshd_config.

# Set the custom ssh port Port 8022 # Prevent from root login PermitRootLogin no # Restrict Empty password PermitEmptyPasswords no # Restrict host-based authentications HostbasedAuthentication no IgnoreRhosts yes # Use ssh protocol 2 Protocol 2 # Disable tools that have GUI X11Forwarding no

Verifica la configurazione usando il comando seguente.

$ sshd -t

Riavvia il servizio ssh

$ systemctl restart sshd

Umaschera

Alcuni file richiedono l'indurimento di umask.

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/profile

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/csh.cshrc

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/init.d/functions

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/bashrc

Disabilita core dump

Core dump memorizza le informazioni di un programma eseguibile. Può essere utilizzato per determinare il motivo per cui il programma è stato interrotto. Il core dump può essere utilizzato anche per recuperare informazioni riservate da un file core. Usa il comando seguente per disabilitare il core dump.

$ echo “* hard core 0” >>/etc/security/limits.conf

Utilizza gli strumenti di controllo del sistema

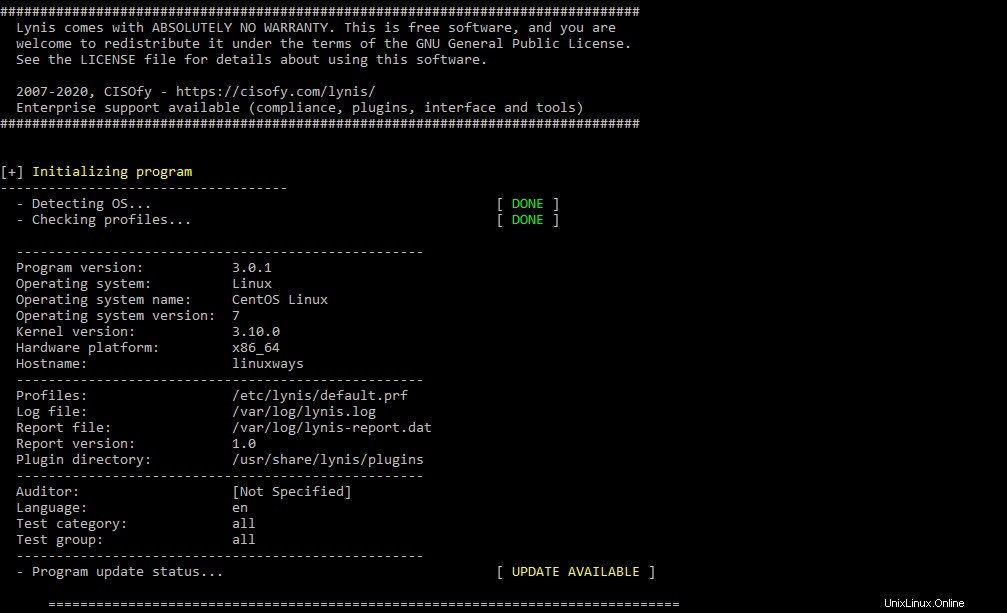

L'uso di strumenti di sicurezza semplifica l'identificazione dei problemi di sistema. Uno degli strumenti gratuiti e open source è lynis che può essere utilizzato per eseguire un controllo regolare del sistema. Eventuali risultati vengono visualizzati sullo schermo e anche archiviati nel file di registro.

Installa lo strumento

$ yum install epel-release -y

$ yum install lynis

Controlla il sistema usando il comando seguente

$ lynis audit system

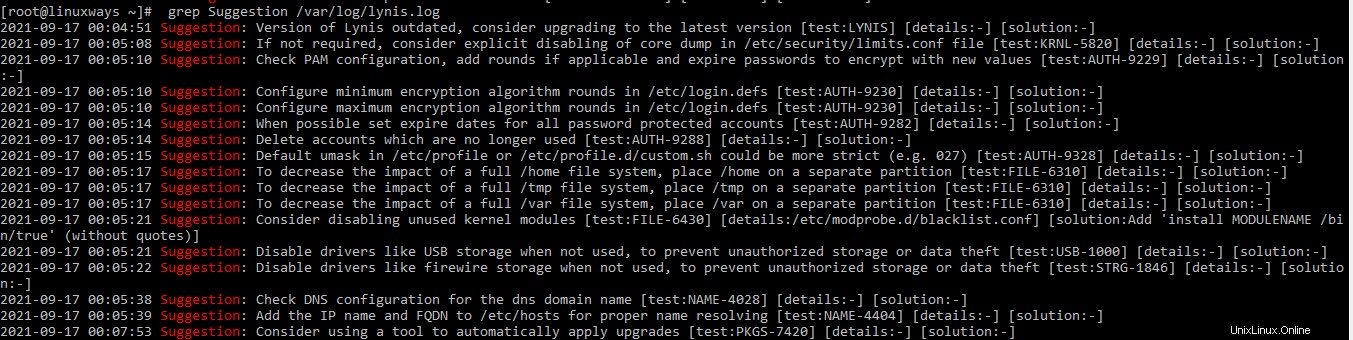

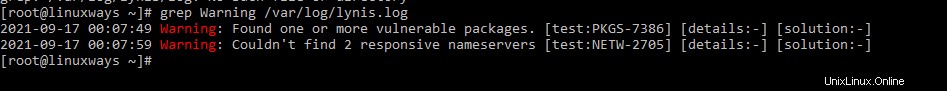

Ci saranno suggerimenti e risultati di avviso memorizzati nel file di registro. Esegui il comando seguente per vedere il risultato e risolvere di conseguenza.

$ grep Suggestion /var/log/lynis.log

Uscita:

$ grep Warning /var/log/lynis.log

Conclusione

In questo articolo, abbiamo appreso alcune best practice per rafforzare i sistemi Linux. Se hai suggerimenti e trucchi per proteggere un server Linux, non dimenticare di lasciare un commento nella casella sottostante.