Nel nostro precedente articolo abbiamo spiegato l'installazione di OSSEC su piattaforma Ubuntu. In questa parte, configureremo innanzitutto sia il client che il server di OSSEC per il rilevamento dei rootkit, il controllo dell'integrità e le funzionalità di auditing. Quindi integreremo il database con OSSEC e l'interfaccia web per una migliore analisi dei log e degli avvisi.

Configurazione del server OSSEC

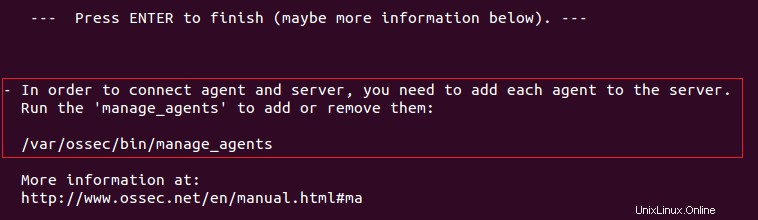

Dopo aver installato correttamente il server OSSEC, nel terminale viene visualizzato il seguente output. Nella figura è mostrato che manage_agents è lo strumento/utility per la gestione degli agenti (collega agenti OSSEC con server o manager)

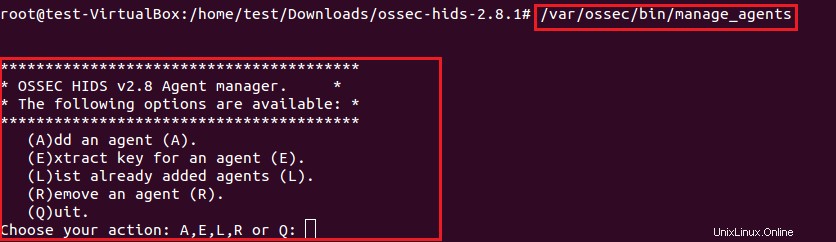

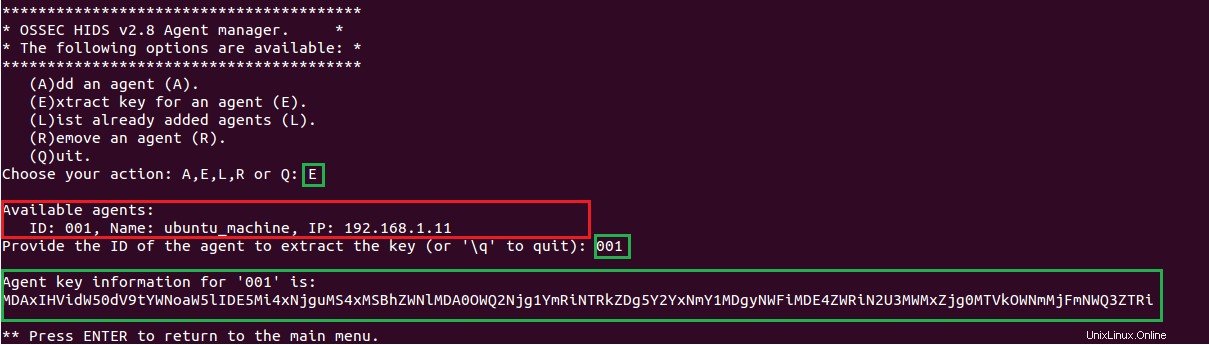

Utilizzo di manage_agents strumento, possono essere eseguite le seguenti operazioni che sono mostrate nella figura seguente.

1) Aggiungi un agente

2) Estrai la chiave per un agente

3) Elenca gli agenti già aggiunti

4) Rimuovere un agente

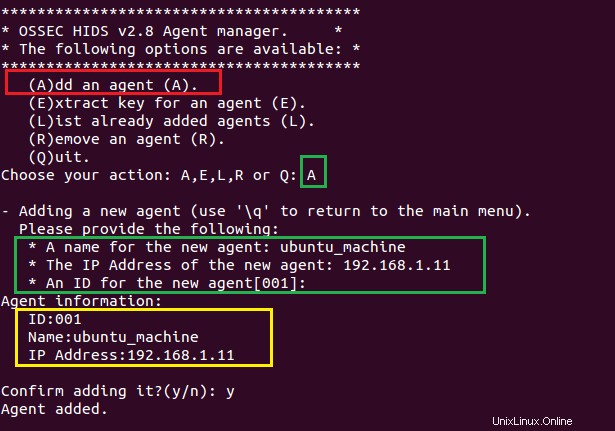

Immettere "A" per aggiungere un nuovo agente di OSSEC. Di seguito le informazioni richieste per entrare per il nuovo agente.

- Nome dell'agente (ubuntu_machine)

- Indirizzo IP (192.168.1.11)

- ID dell'agente (001)

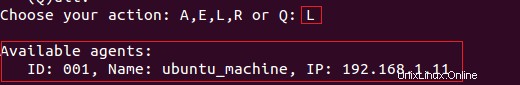

Usando l'opzione List(L), possiamo elencare gli agenti già aggiunti di OSSEC. È mostrato nella figura seguente

L'agente OSSEC non può comunicare con il server OSSEC finché non importiamo la chiave fornita dal server. Immettere l'opzione "E" per l'estrazione delle chiavi per l'agente OSSEC dal server OSSEC. L'opzione Estrai chiave mostra gli agenti disponibili con ID, IP e dettagli del nome host.

Nella figura seguente è mostrato che è stata estratta la chiave per l'ID agente 001.

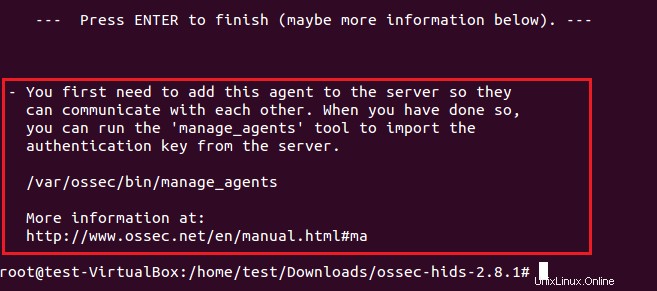

Il passaggio successivo consiste nell'importare la chiave sull'agente OSSEC in modo che entrambi possano comunicare tra loro. Nella sezione successiva abbiamo spiegato il processo di importazione chiave per l'agente OSSEC.

Impostazione agenti su client OPEC

Come il server OSSEC, il client OSSEC utilizza gli stessi "mange_agents " utilità per l'importazione della chiave generata sul server/gestore.

Nella figura sopra è menzionato che

-

First we have to add agent in the server so that both can communicate with each other. -

Import authentication key on agent provided by the OSSEC server.

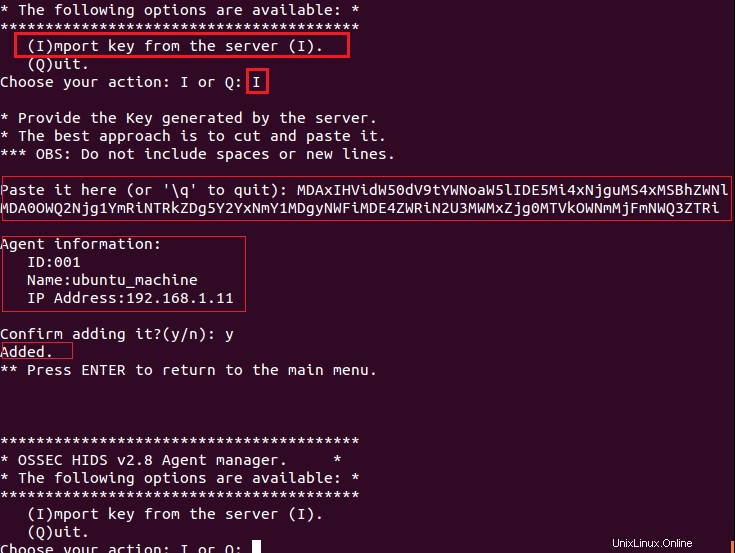

Quando eseguiamo /var/ossec/bin/manage_agents sul client OSSEC, verrà richiesta l'opzione che premi "I" per importare la chiave dal server. Possiamo importare le chiavi dell'agente semplicemente tagliando e incollando. Nella figura seguente, abbiamo copiato la chiave dal server OSSEC e l'abbiamo incollata sul client OSSEC.

Premendo "Invio", le informazioni sull'agente (ID, Nome e indirizzo IP) verranno visualizzate nella stessa finestra. Se le informazioni sono corrette, inserisci "y" per aggiungere la chiave sul lato Cliente.

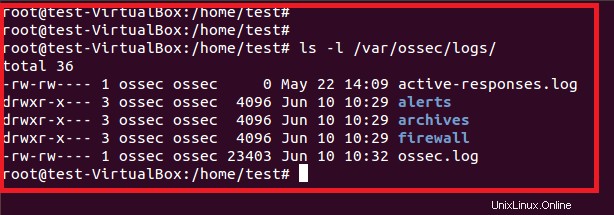

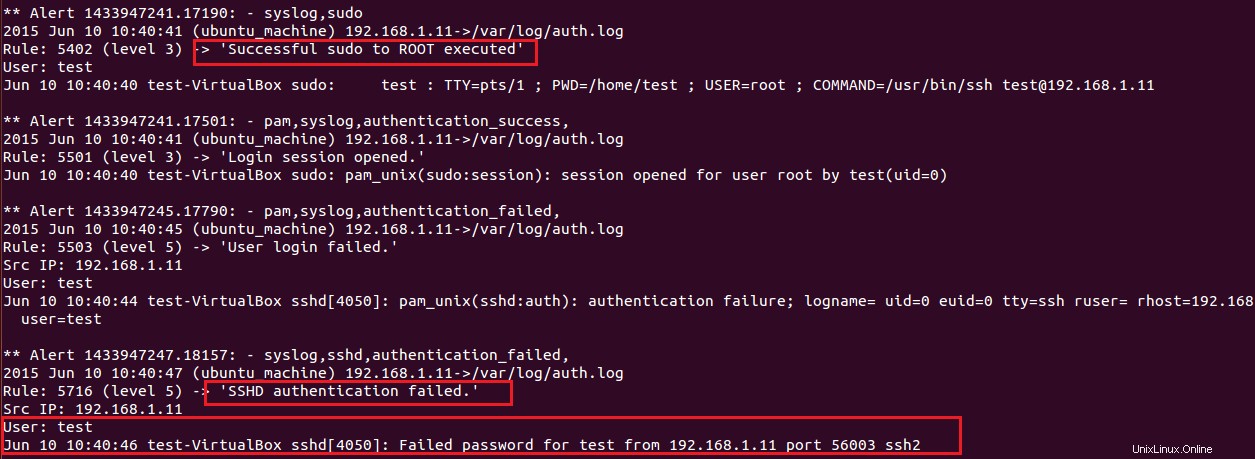

Registri e avvisi sul server OSSEC

Interfaccia della riga di comando (CLI)

Il server OSSEC memorizza i registri e gli avvisi nella directory /var/ossec/logs/. Qui possiamo vedere gli avvisi generati dal client OSSEC sulla macchina Ubuntu (192.168.1.11).

Nella figura seguente viene mostrato che la password SSH errata tenta di eseguire un tentativo di password errata su una macchina Ubuntu (192.168.1.11).

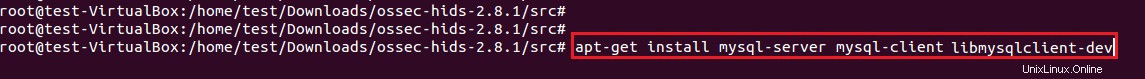

Interfaccia Web

Invece della visualizzazione a riga di comando di registri e avvisi, OSSEC supporta le interfacce Web per una migliore comprensione dei registri/avvisi generati dagli agenti. L'interfaccia web di OSSEC dipende dal database e utilizza principalmente mysql. Quindi installa i pacchetti mysql-server, mysql-client e libmysqlclient-dev. Insieme ai pacchetti mysql, installa anche i pacchetti php richiesti da mysql.

Integrazione database e interfaccia web

1. Installa i pacchetti della libreria di sviluppo di mysql server, client e mysql.

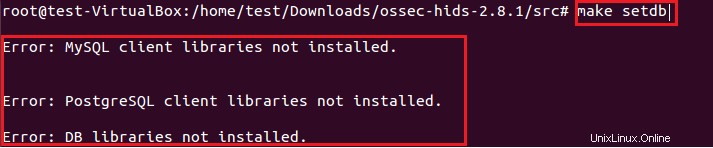

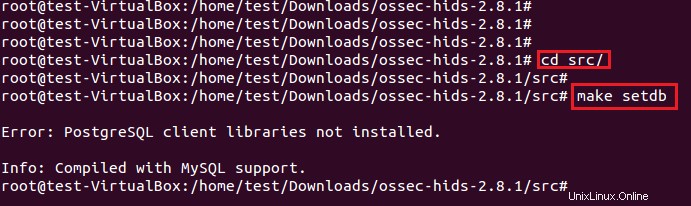

In caso contrario, verrà visualizzato un messaggio di errore all'esecuzione di make setdb comando nel codice sorgente OSSEC.

2. Ricompilare l'OSSEC sul lato server e non modificare la configurazione precedente del server OSSEC.

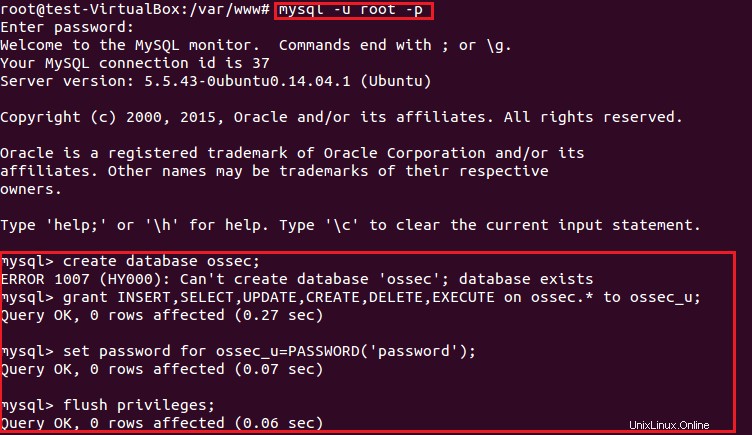

3. Dopo aver installato correttamente OSSEC con il database mysql, la prossima è la creazione di un nuovo database e la concessione dell'autorizzazione su di esso. È mostrato nella figura seguente.

root@test-VirtualBox:/var/www# mysql -u root -p

Inserire la password:

mysql> crea database ossec;

mysql> crea database ossec;

mysql> concede INSERT,SELECT,UPDATE,CREATE,DELETE,EXECUTE su ossec.* a ossec_u;

Query OK, 0 righe interessate (0,27 sec)

mysql> imposta la password per ossec_u=PASSWORD('password');

Query OK, 0 righe interessate (0,07 sec)

mysql> privilegi di svuotamento;

Query OK, 0 righe interessate (0,06 sec)

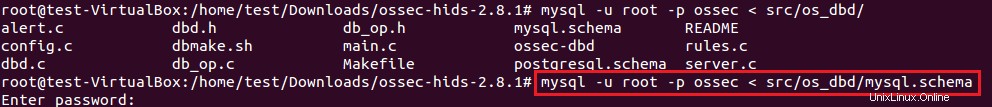

4. Importa lo schema del database (mysql.schema) fornito nel sorgente OSSEC.

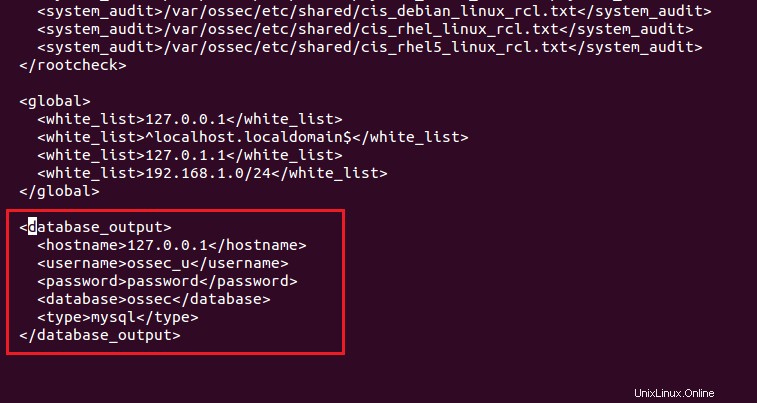

5. Modificare l'impostazione relativa al database nel file ossec.conf (/var/ossec/etc/ossec.conf) che viene fornito nello snapshot seguente

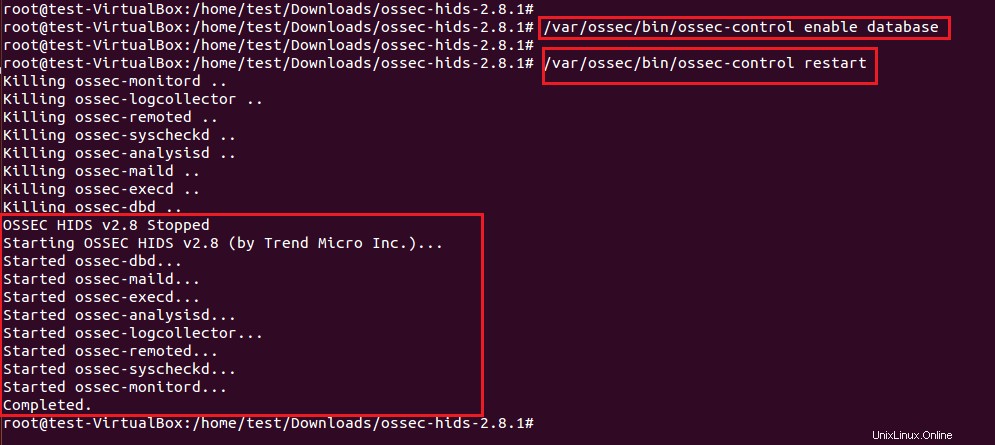

6. Per applicare le modifiche precedenti, esegui i seguenti comandi ossec per abilitare il database con OSSEC

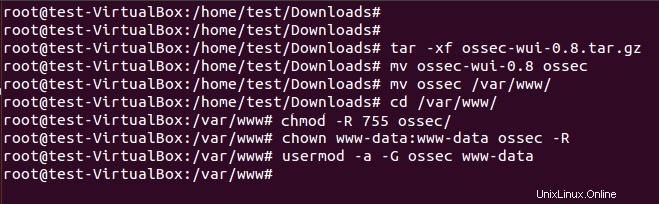

7. Dopo la riuscita integrazione di mysql con OSSEC, ora scaricheremo l'interfaccia web OSSEC e ne cambieremo i permessi. Scaricalo dal sito Web OSSEC, estrailo e spostalo nella directory /var/www/ del server Web Apache. (/var/www è la directory principale di Apache)

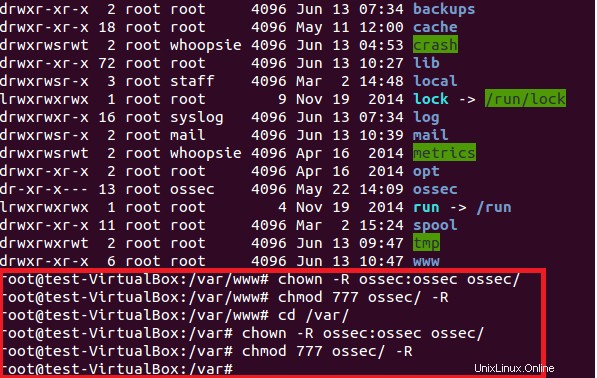

Cambia anche il permesso della directory /var/ossec altrimenti l'interfaccia web produrrà "impossibile accedere alla directory ossec " errore.

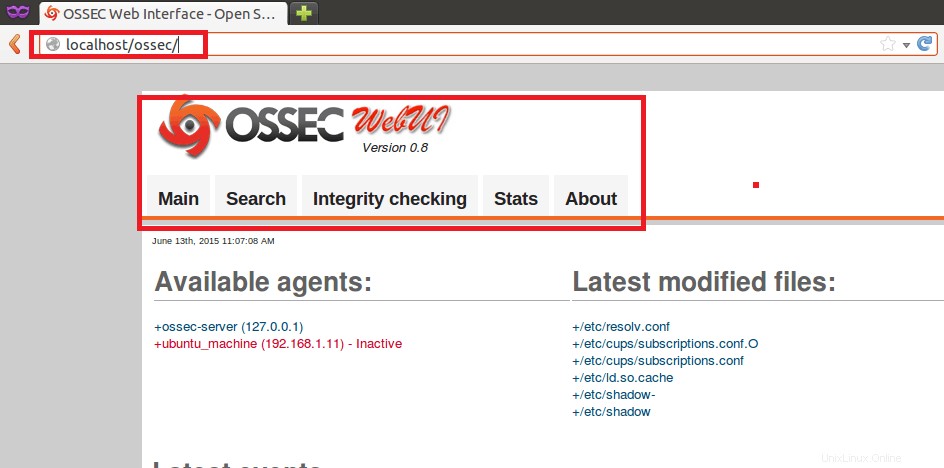

Dopo aver modificato l'autorizzazione delle directory necessarie, digitare localhost/ossec nel browser. Verrà visualizzata una finestra come quella indicata di seguito.

Conclusione

In questa parte dell'articolo, abbiamo appreso l'integrazione di OSSEC con il database mysql in modo che gli avvisi/registri vengano archiviati per una migliore analisi. Gli avvisi generati dall'OSSEC possono essere visualizzati su CLI e interfaccia web. Pertanto abbiamo integrato l'interfaccia web con l'installazione del server OSSEC per una migliore analisi degli avvisi e la gestione dei client OSSEC.