Introduzione

OpenVPN Access Server è uno strumento che fornisce un accesso sicuro alle reti private. Con il supporto per tutti i sistemi operativi più diffusi e più metodi di autenticazione, è una soluzione VPN ideale per molte PMI.

Se non utilizzi più di due connessioni simultanee, Access Server è gratuito.

Segui questa guida per imparare come configurare OpenVPN Access Server e configurare le impostazioni di rete .

Prerequisiti

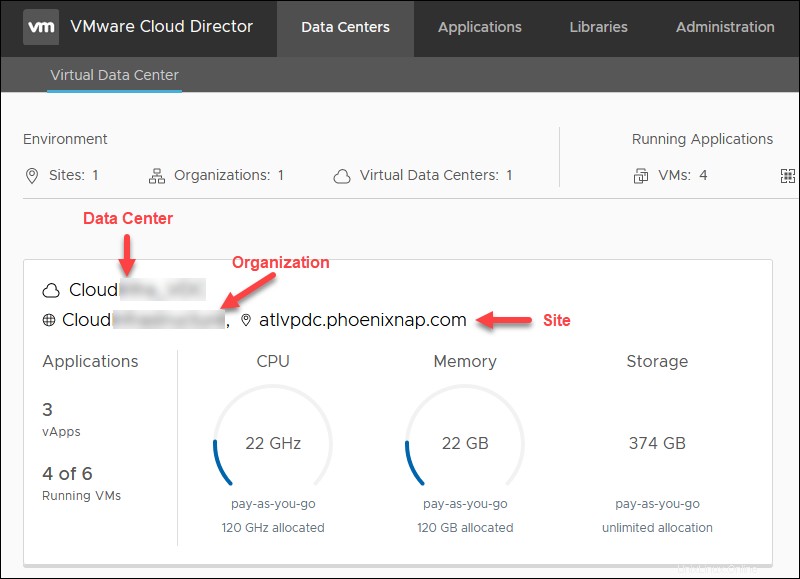

Prendere nota delle seguenti informazioni:

- Dati nome centrale - ad esempio, CloudTest_DC

- Organizzazione nome - ad esempio, CloudOrgTest

- Sito posizione - ad esempio, atlvpdc.phoenixnap.com

I dettagli sono disponibili sulla pagina di destinazione di VMware Cloud Director.

Panoramica dell'organizzazione

Nella pagina di destinazione di Cloud Director, seleziona un data center . Di seguito è riportata la panoramica delle informazioni necessarie per la configurazione di OpenVPN Access Server.

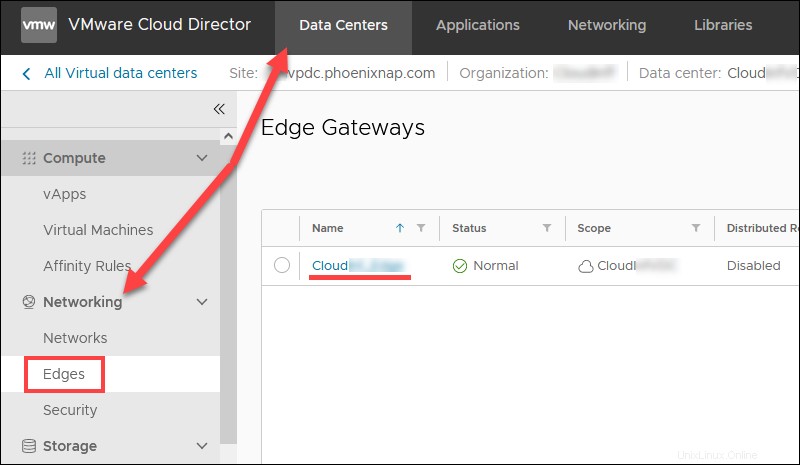

- Nome della rete esterna. Nei data center scheda, seleziona Rete -> Edges e fai clic sul Bordo nome.

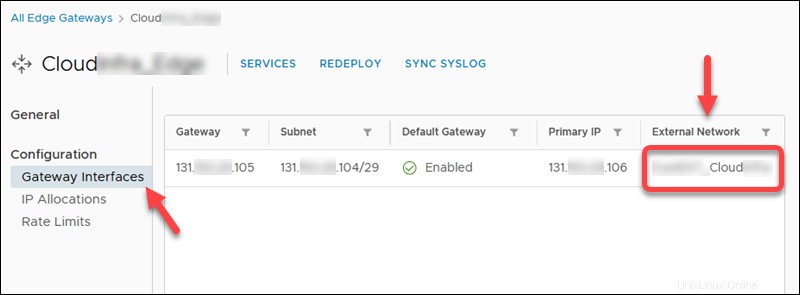

Scegli Interfacce gateway per visualizzare il nome della rete esterna. Il nome include il nome della tua organizzazione.

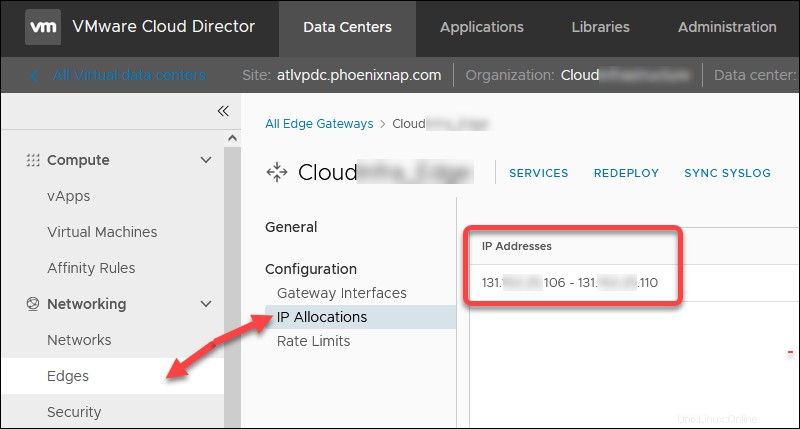

- Primo indirizzo IP pubblico disponibile . Nei data center scheda, seleziona Rete -> Edges . Fai clic sul Bordo nome e poi allocazioni IP per visualizzare l'intervallo IP pubblico assegnato.

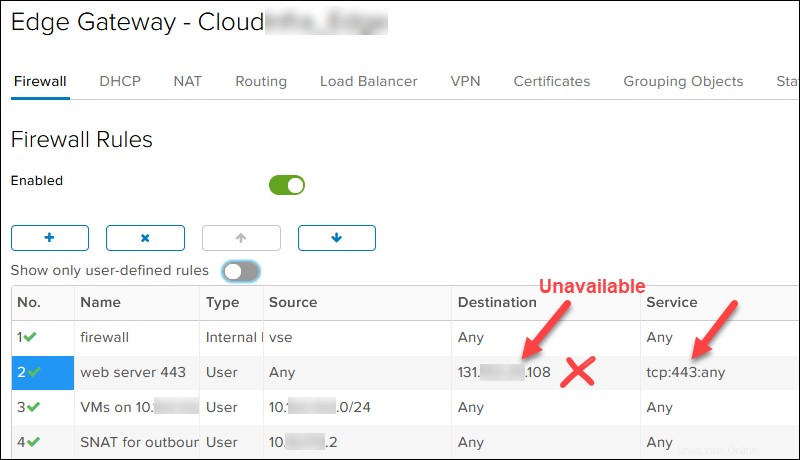

Quindi, fai clic su SERVIZI e fare riferimento al NAT e Firewall regole per determinare quale IP pubblico dall'intervallo sulla porta TCP 443 non è disponibile. Nel nostro caso, 131.xxx.xxx.108 viene preso, quindi il primo IP pubblico disponibile è 131.xxx.xxx.106 .

- Documenta la nuova sottorete della rete DMZ per il nuovo server OpenVPN. Scegli qualsiasi IP privato. Abbiamo scelto /29 nel caso fosse necessario un secondo nodo OpenVPN. Ad esempio:

- Rete DMZ:10.xxx.xxx.1/29

- Gateway DMZ:10.xxx.xxx.1

- Un IP del server di accesso OpenVPN:10.xxx.xxx.2

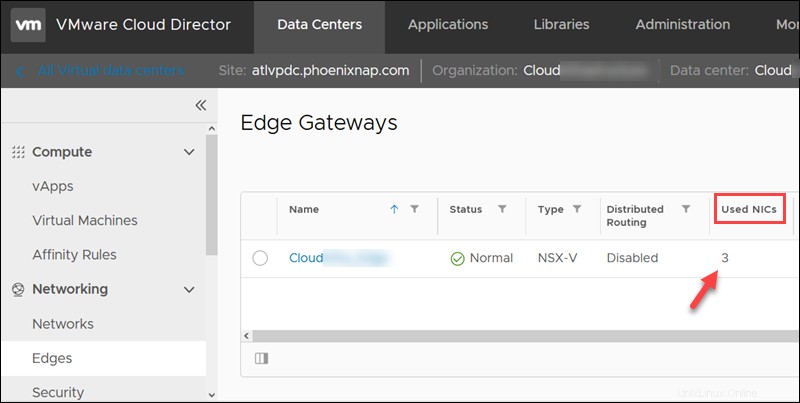

- Il numero di NIC utilizzate per il bordo. Se hai 10 NIC, la nuova rete DMZ verrà creata come Isolata anche se Instradato è selezionato. Il numero di NIC usate è nell'elenco dei tuoi bordi

- Rete ospite VM , ad esempio, 10.xxx.xxx.0/24.

Crea un account del server di accesso OpenVPN

Per creare un account OpenVPN Access Server gratuito:

1. Vai alla pagina del server di accesso OpenVPN.

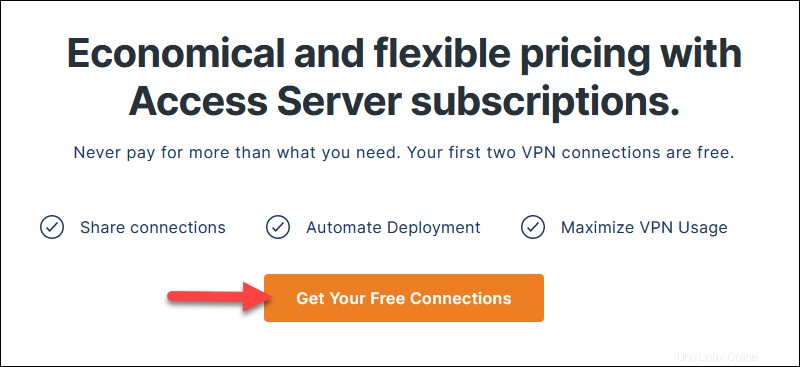

2. Fai clic su Ottieni le tue connessioni gratuite pulsante.

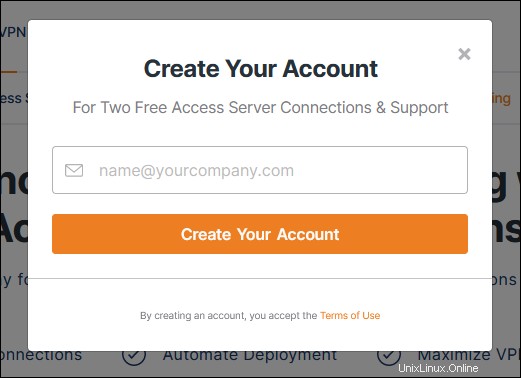

3. Inserisci l'e-mail e fai clic su Crea il tuo account .

4. Fai clic su Conferma la tua email link quando ricevi l'e-mail da OpenVPN.

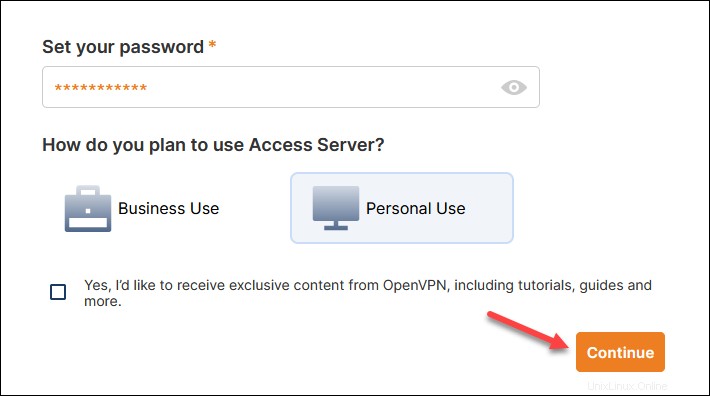

5. Inserisci una password quando la pagina viene caricata.

6. Seleziona Utilizzo aziendale (richiede maggiori informazioni) o Uso personale e fai clic su Continua .

Il Portale del server di accesso carichi.

7. Fare clic su Crea per creare una chiave di attivazione.

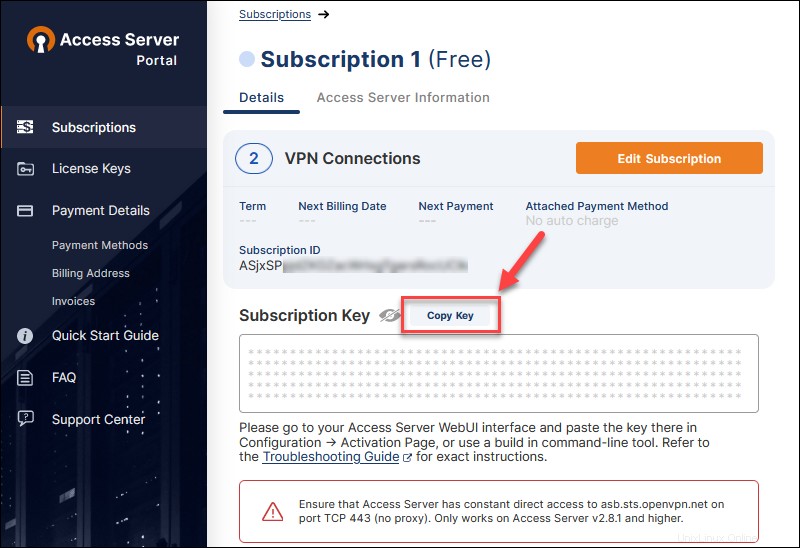

Viene caricata la pagina dei dettagli dell'abbonamento e della chiave.

8. Fai clic su Copia chiave e salva la chiave di abbonamento poiché ti servirà in seguito per la configurazione del server di accesso OpenVPN.

Crea rete DMZ per il nuovo server di accesso OpenVPN

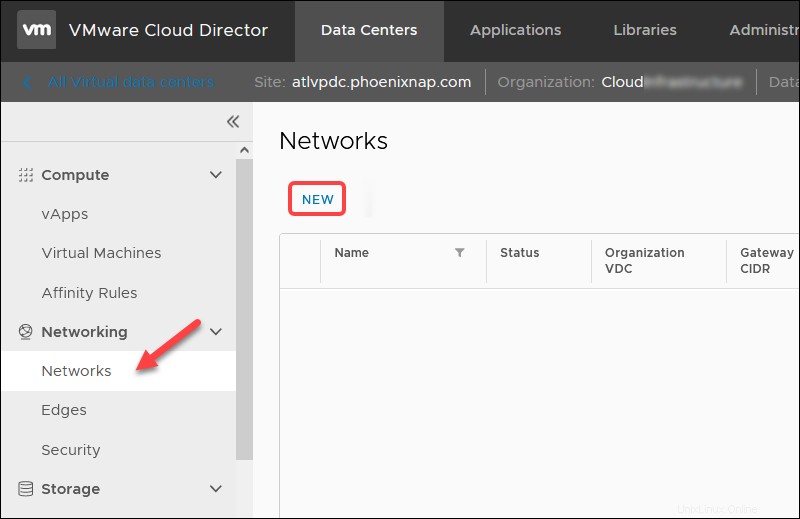

Per creare una nuova DMZ per la nuova rete OpenVPN Access Server in VMware Cloud Director per la tua organizzazione, vai a Centri dati -> Reti -> Reti.

Fai clic su NUOVO per avviare la procedura guidata.

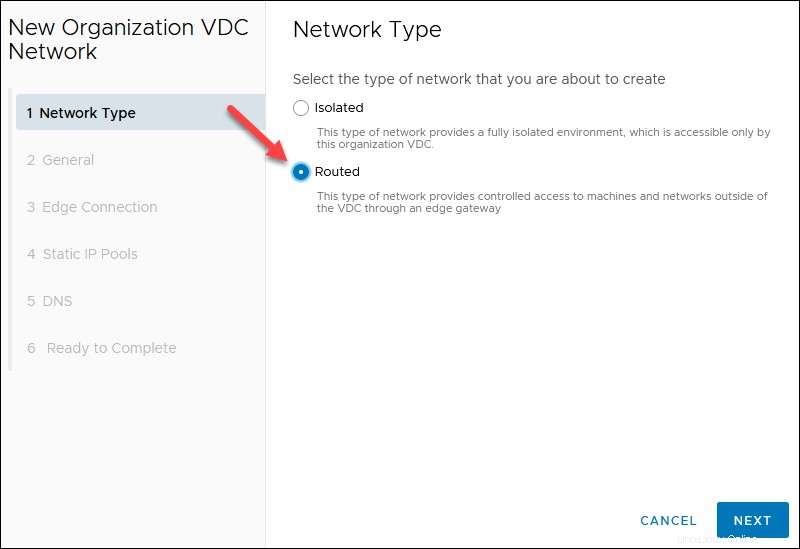

1. Seleziona Indirizzato per il passaggio del tipo di rete e fare clic su AVANTI.

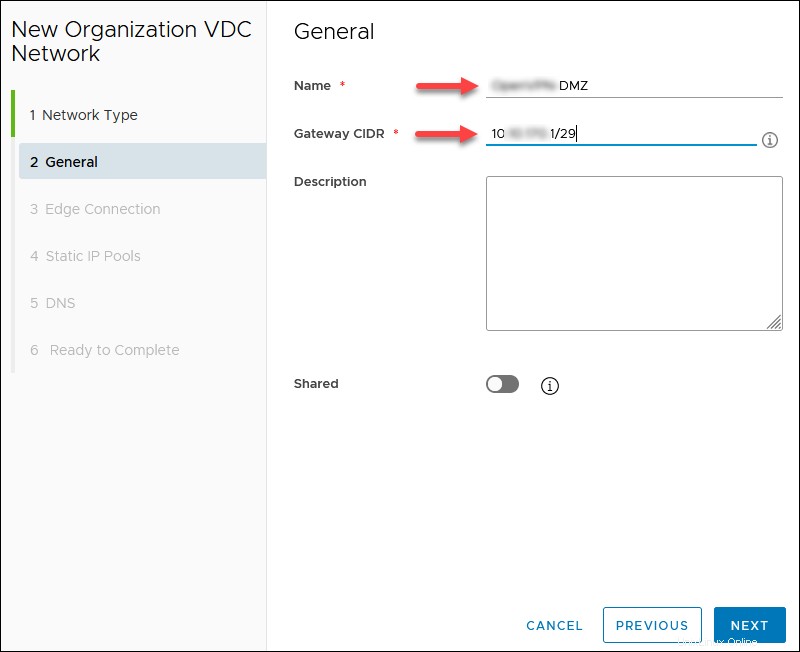

2. Immettere un Nome di rete e il CIDR gateway hai scelto in precedenza, ad esempio, 10.xxx.xxx.1/29. Gli altri campi sono facoltativi. Fare clic su AVANTI.

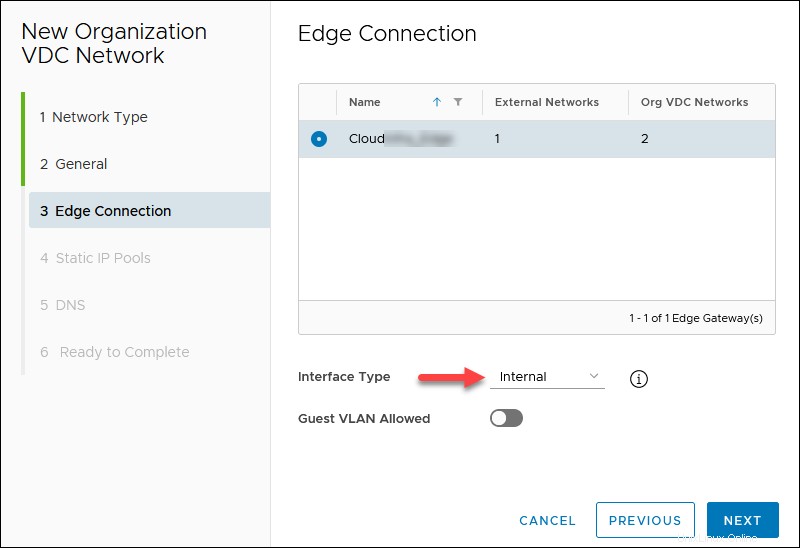

3. Scegli Tipo di interfaccia interno per il bordo selezionato con l'IP pubblico e fare clic su AVANTI. Un esempio di gateway è 10.xxx.xxx.1.

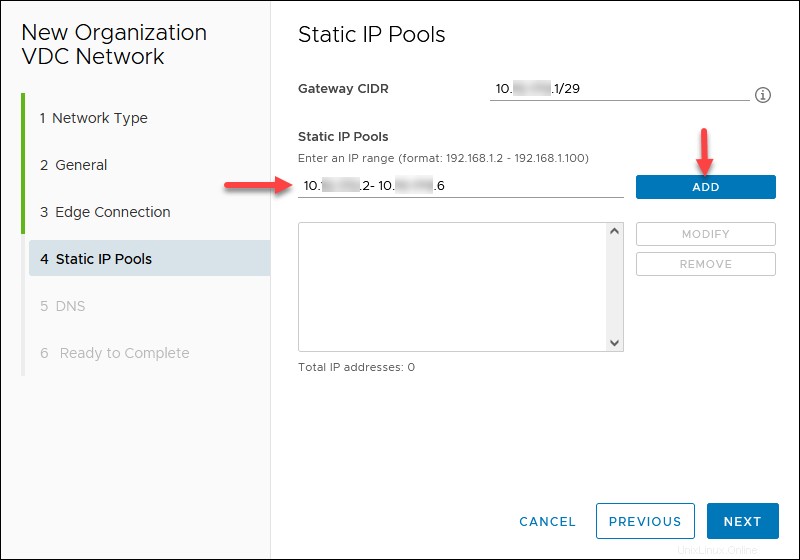

4. Aggiungi pool di IP statici definito dal gateway CIDR che hai designato in precedenza. Ad esempio, 10.xxx.xxx.2 - 10.xxx.xxx.6. Fare clic su AVANTI.

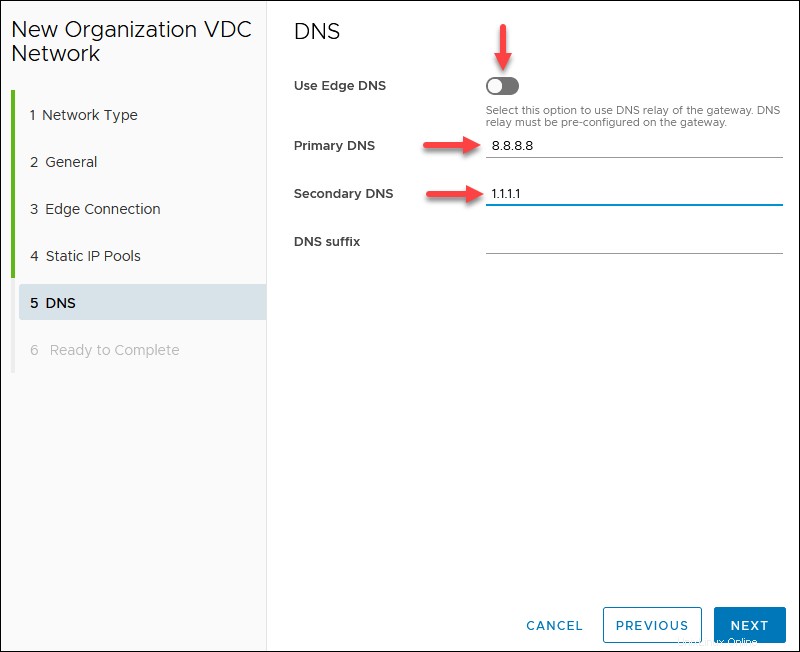

5. Se il tuo edge ha un DNS, puoi abilitare Usa Edge DNS . In caso contrario, specificare un provider DNS pubblico, ad esempio 8.8.8.8 (DNS primario) e 1.1.1.1 (DNS secondario). Fare clic su AVANTI.

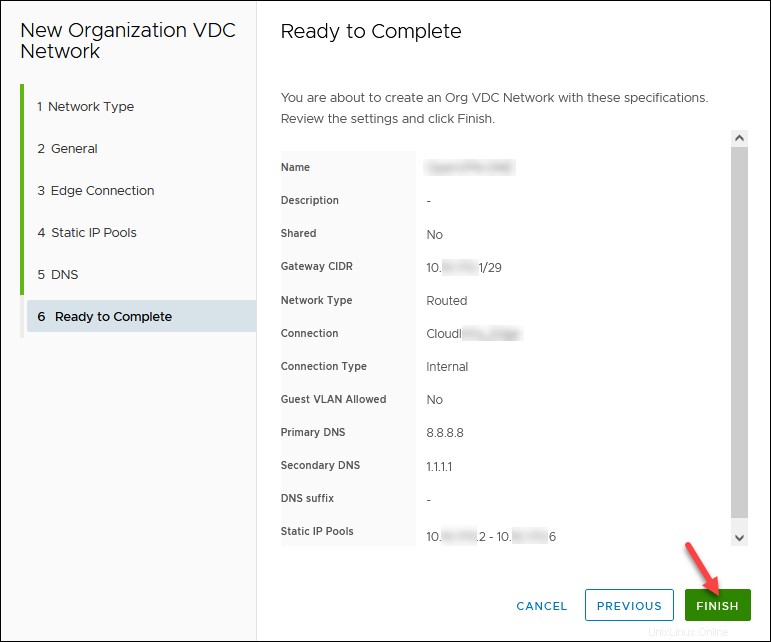

6. Rivedi la configurazione di rete e fai clic su FINISH quando è pronto.

Crea regole SNAT/DNAT Edge

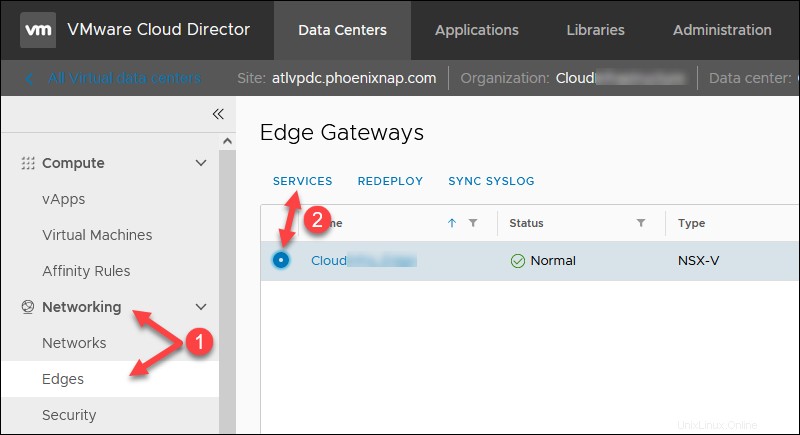

Per creare nuove regole, nei Centri dati scheda:

1. Vai a Rete -> Edges .

2. Selezionare un gateway Edge e fare clic su Servizi. Attendi il caricamento della finestra a comparsa per applicare tutte le nuove regole sul nome della rete esterna registrato.

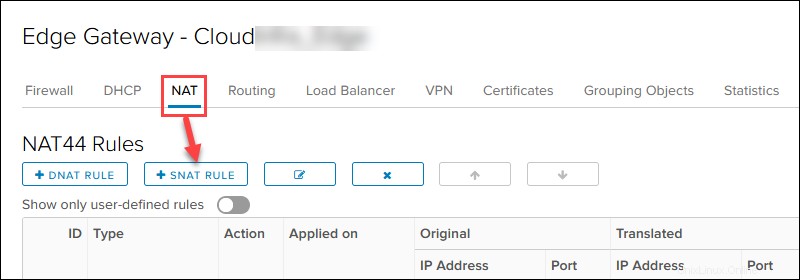

3. Fare clic su NAT scheda per iniziare ad aggiungere nuove regole. Puoi salvare le modifiche dopo ogni regola o quando le aggiungi tutte.

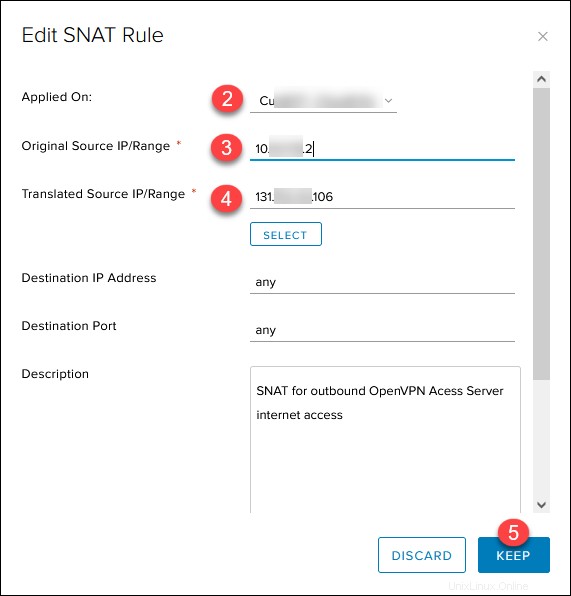

Crea regola SNAT

Per creare una regola SNAT per l'accesso a Internet in uscita nel NAT sezione:

1. Fai clic su + REGOLA SNAT pulsante.

2. Seleziona il pubblico esterno rete.

3. Aggiungi l'IP del server di accesso OpenVPN 10.xxx.xxx.2 nell'IP/intervallo di origine originale per qualsiasi porta e protocollo.

4. Aggiungi il primo IP pubblico disponibile precedentemente annotato 131.xxx.xxx.106 nel IP/intervallo di origine tradotto per qualsiasi porta e protocollo.

5. Aggiungi una descrizione pertinente e fai clic su MANTENERE .

Il Salva modifiche il messaggio viene visualizzato nella pagina principale. Salva i progressi ora o quando aggiungi tutte le regole.

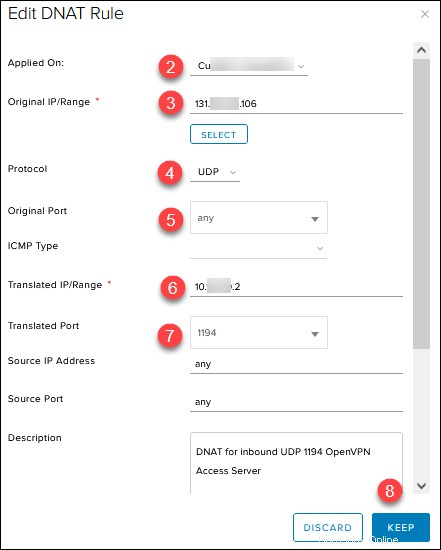

Crea regole DNAT

Crea le regole in entrata DNAT nel NAT sezione:

1. Fare clic su + REGOLA DNAT pulsante.

2. Seleziona la rete pubblica esterna.

3. Aggiungi l'IP pubblico 131.xxx.xxx.106 nel IP/intervallo di origine originale .

4. Seleziona UDP nel Protocollo elenco a discesa.

5. Scegli Qualsiasi nel Porto originale elenco a discesa.

6. Aggiungi l'IP del server di accesso OpenVPN 10.xxx.xxx.2 nel IP/intervallo di origine tradotto campo per qualsiasi porta di origine e IP.

7. Inserisci 1194 nel Porto tradotto .

8. Aggiungi una descrizione pertinente e fai clic su MANTENERE .

Ripeti gli stessi passaggi per la seconda e la terza regola inbound DNAT, con queste modifiche:

- Imposta il protocollo su TCP , Porta tradotta in 443 e aggiungi una descrizione pertinente.

- Imposta il protocollo su TCP , Porta tradotta in 943 e aggiungi una descrizione pertinente. (Questa è una regola temporanea per l'amministrazione iniziale).

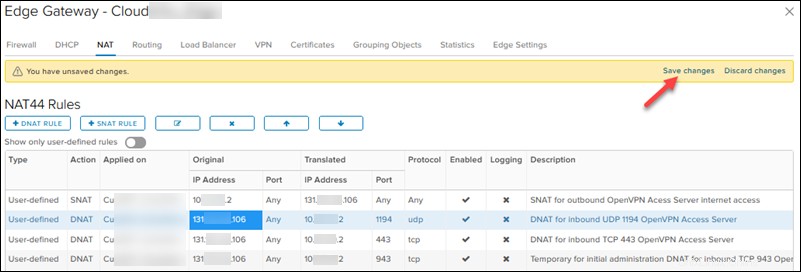

Ricordati di fare clic Salva le modifiche quando hai finito di aggiungere tutte le regole o dopo ogni regola.

L'elenco delle regole dovrebbe assomigliare a questo:

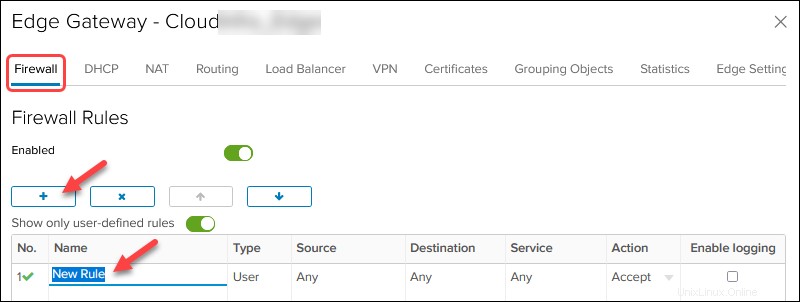

Crea regole Firewall Edge

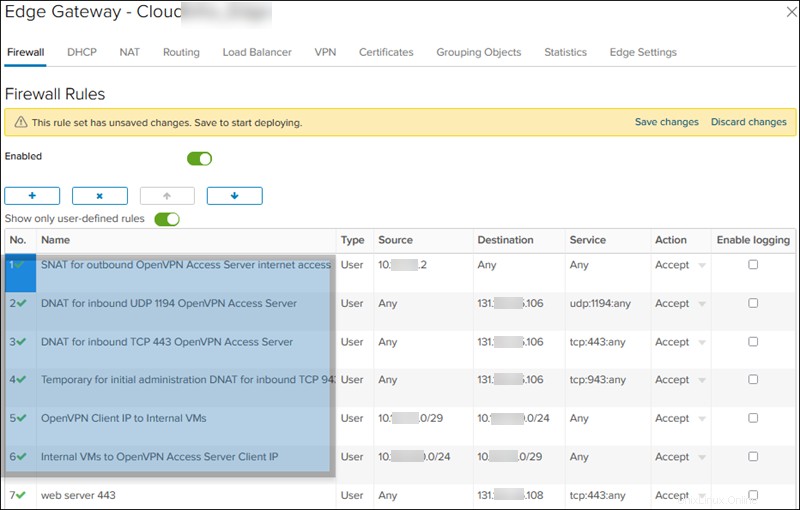

Le regole del firewall in questa sezione devono essere superiori che negare le regole.

Per creare una regola firewall nei Centri dati scheda:

1. Vai a Rete -> Edges .

2. Selezionare un gateway Edge e fare clic su Servizi. Attendi il caricamento della finestra pop-up.

3. Fai clic sul Firewall scheda e il pulsante + per iniziare ad aggiungere nuove regole. Hai bisogno di sei diverse regole elencate nel passaggio 6 di seguito. Salva le modifiche dopo ogni regola o quando le aggiungi tutte.

Modifica i valori nelle colonne per ogni regola del firewall. Passa il mouse sopra una cella per vedere le azioni disponibili. Per i nomi delle regole del firewall, utilizzare la descrizione delle regole NAT.

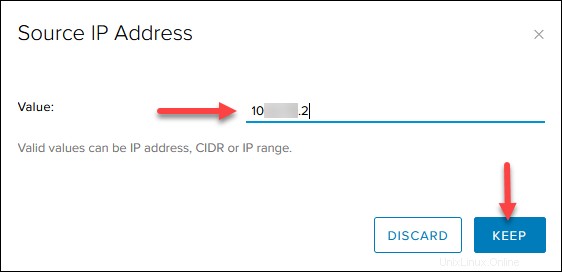

4. Per Fonte e Destinazione, fai clic sull'IP pulsante per aggiungere un IP.

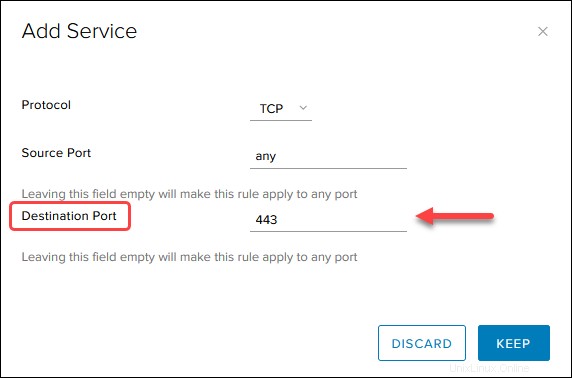

5. Per Servizio, fai clic su + e aggiungi il protocollo e la porta di destinazione come elencato nell'immagine al passaggio 6. Lascia la porta di origine su qualsiasi .

6. Al termine, la tabella delle regole del firewall è simile alla seguente:

Crea vApp con VM

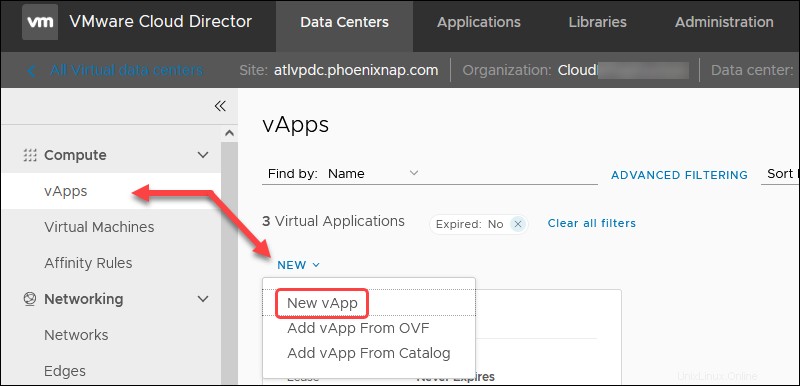

Per creare una vApp con una nuova VM nei data center scheda:

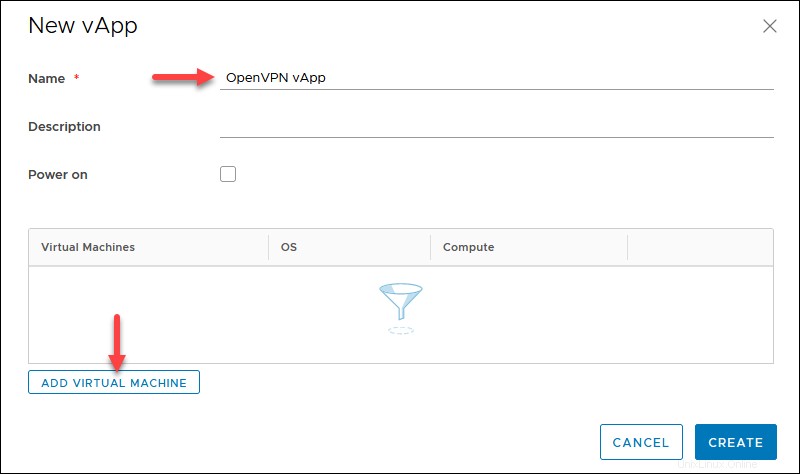

1. Passa a Compute -> vApps -> NOVITÀ e seleziona Nuova vApp .

2. Inserisci un nome per la vApp e fare clic su AGGIUNGI MACCHINA VIRTUALE pulsante

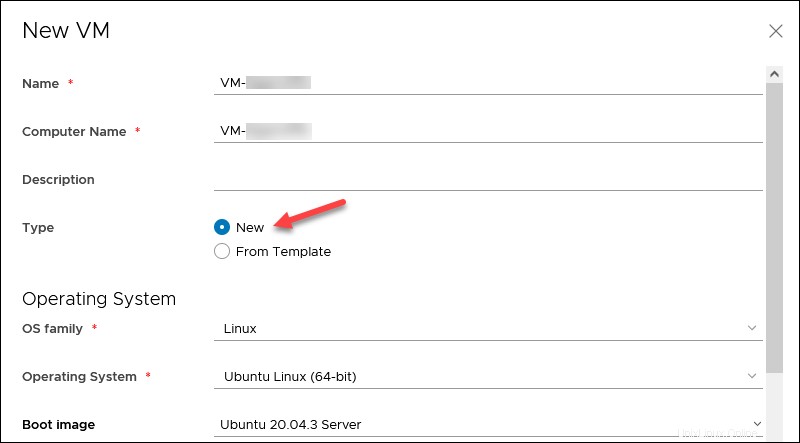

3. Immettere un nome VM senza spazi.

4. Seleziona Tipo -> Nuovo e specificare i dettagli del sistema operativo:

- Famiglia di sistemi operativi:Linux

- Sistema operativo:Ubuntu Linux (64 bit)

- Immagine di avvio:Server Ubuntu 20.04.3 .

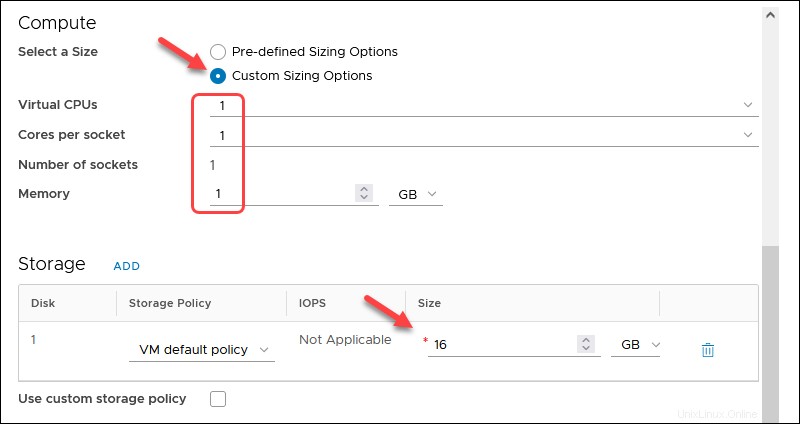

5. Nel Calcolo sezione, seleziona Opzioni di dimensionamento personalizzate e imposta tutti e quattro i valori su 1 .

6. Inserisci 16 GB per la dimensione del disco in Archiviazione sezione.

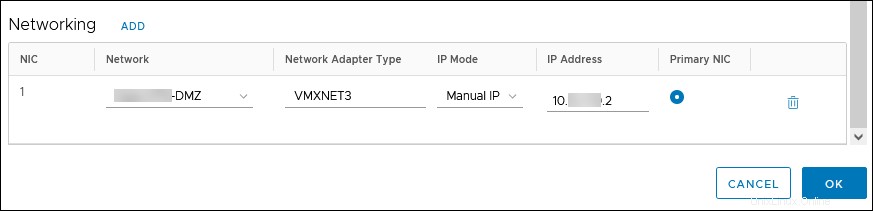

5. Nella Rete sezione, scegli:

- Il instradato creato in precedenza rete.

- Tipo di scheda di rete: VMXNET3

- Modalità IP:IP manuale

- Indirizzo IP:IP del server di accesso OpenVPN 10.xxx.xxx.2

6. Fare clic su OK e poi CREA. L'avanzamento viene mostrato nella schermata delle vApp.

Configura VM

Per completare la configurazione della macchina virtuale, accendere la vApp per avviare la macchina virtuale OpenVPN Access Server:

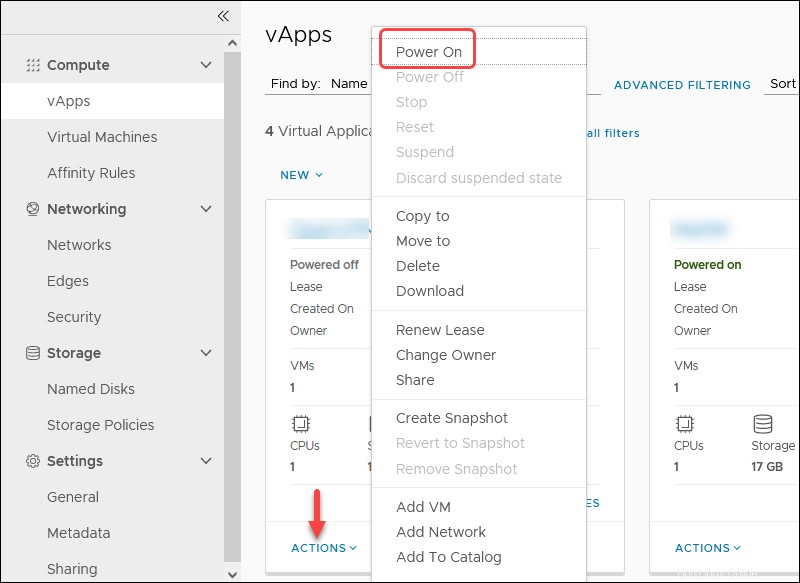

1. Nella schermata delle vApp, fare clic su AZIONI link e scegli Accendi .

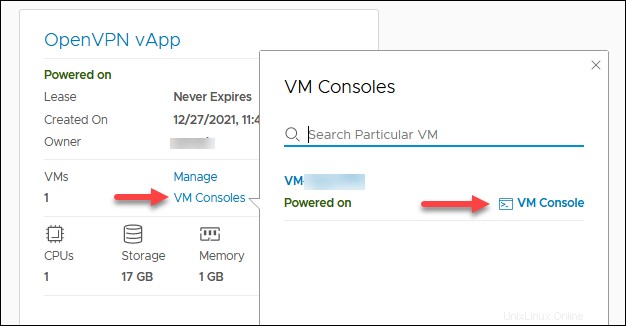

2. Fare clic su Console VM e poi VM Console per accedere alla VM.

Attendi l'avvio della VM.

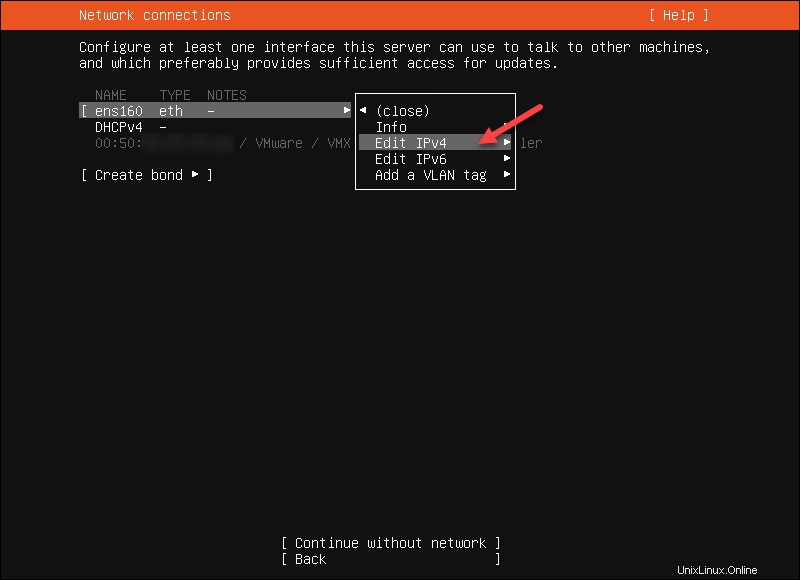

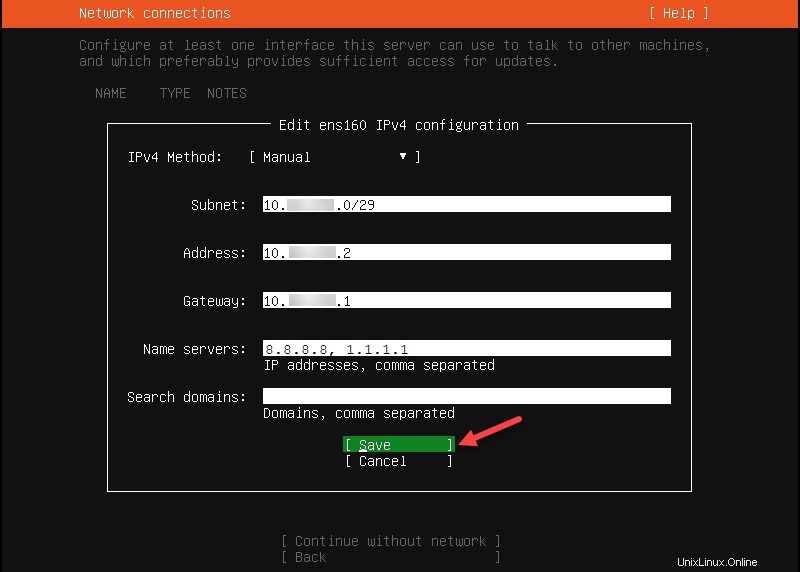

3. Evidenzia ens160 e scegli Modifica IPv4.

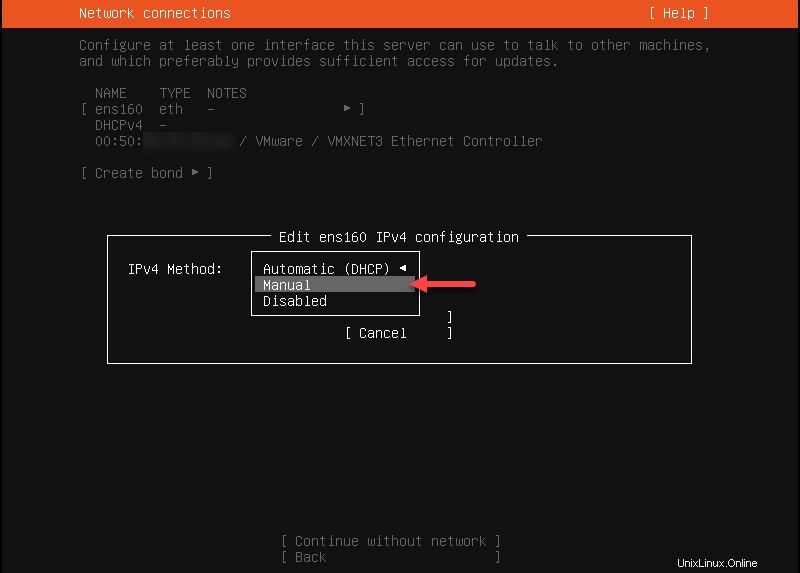

4. Scegli Manuale per il metodo IPv4. Conferma selezionando Fine .

5. Inserisci le impostazioni di rete che hai utilizzato in precedenza e seleziona Salva .

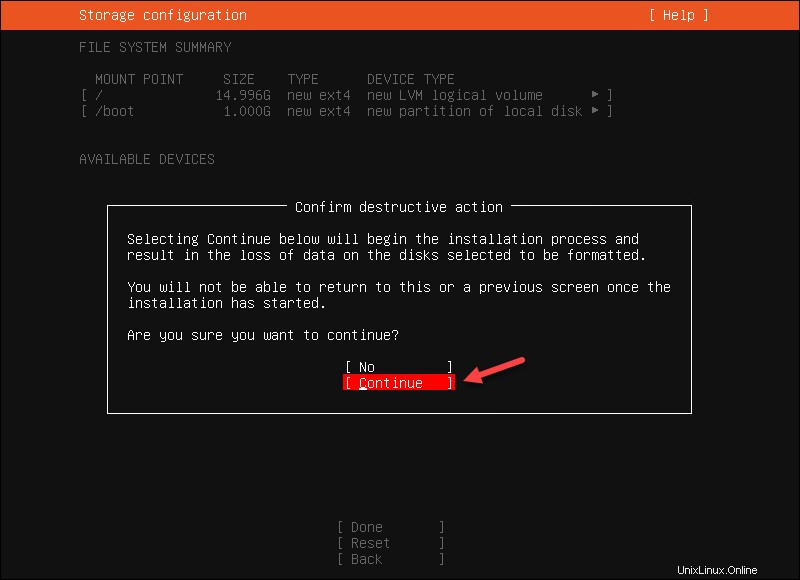

6. Seleziona Fine per il resto delle opzioni e Continua alla schermata di configurazione della memoria.

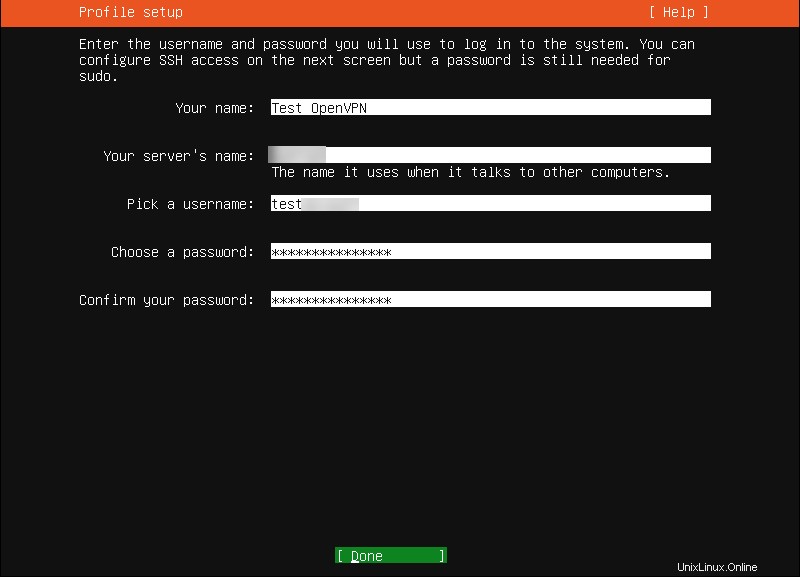

7. Completa la configurazione del profilo e salva le informazioni sull'account in modo sicuro. Il nome utente è memorizzato nel file sudoers. Non utilizzare "openvpn" come nome utente in modo che il sistema operativo e l'account dell'applicazione OpenVPN Access Server possano essere separati.

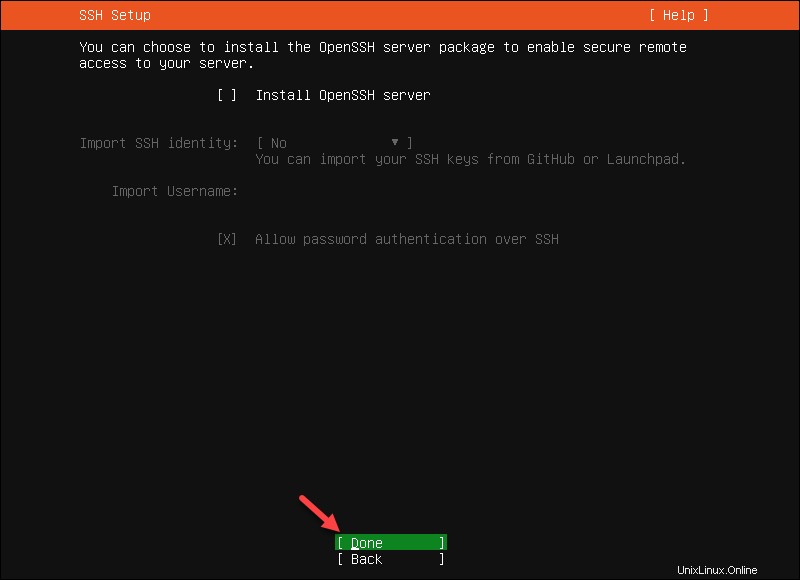

8. Salta l'installazione del server SSH. Seleziona Fine per continuare.

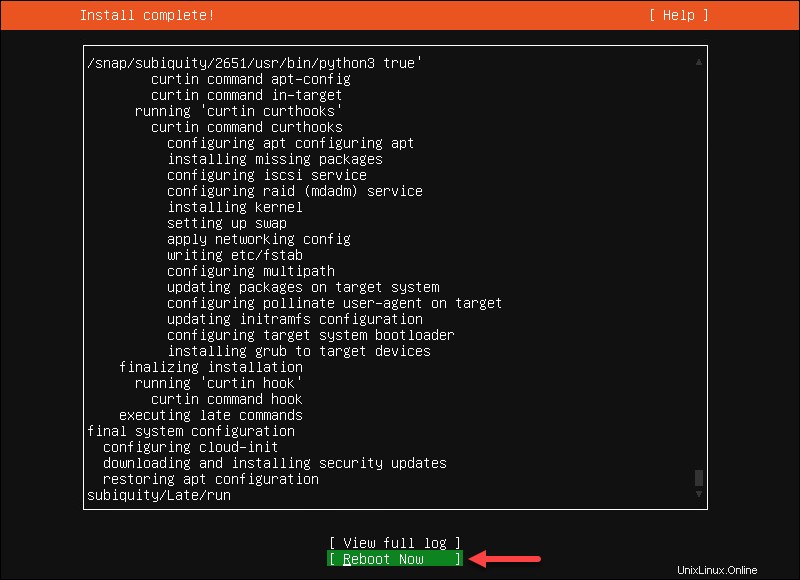

9. Attendi il completamento del processo e seleziona Riavvia ora .

Al termine, la console mostra il Smontaggio non riuscito /cdrom messaggio.

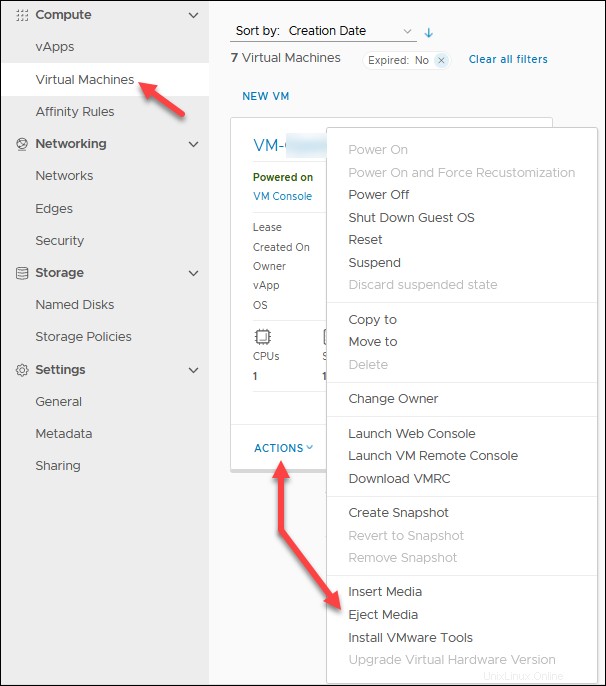

10. In Cloud Director, individua la VM OpenVPN Access Server in Compute -> Virtual Machines schermo. Fai clic su AZIONI e seleziona Espelli media per rimuovere l'ISO di Ubuntu dalla VM.

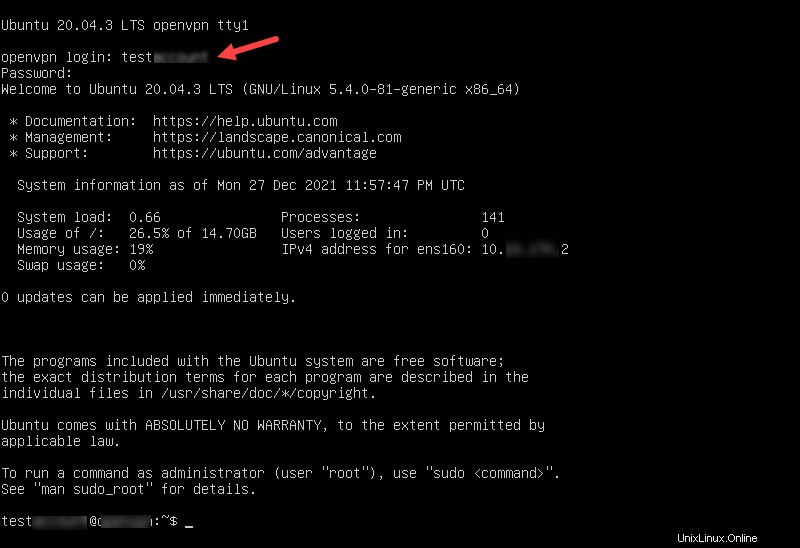

11. Torna alla console della macchina virtuale e premi Invio per riavviare la macchina. La VM si avvia alla schermata di accesso.

12. Inserisci il nome utente e password utilizzato durante la creazione del profilo.

Verifica rete VM e installa aggiornamenti

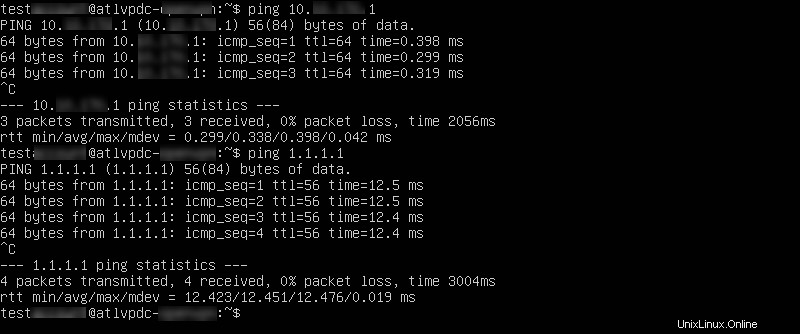

Esegui il ping del gateway edge e di un server DNS tramite la console della macchina virtuale per verificare la connessione.

ping 10.xxx.xxx.1

ping 1.1.1.1

Quando confermi che la connessione funziona, aggiorna il sistema:

sudo su -

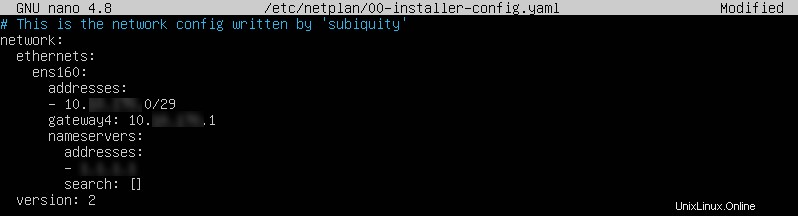

apt update -y && apt upgrade -yPer apportare modifiche alla configurazione di rete, modificare netplan config file utilizzando un editor di testo:

nano /etc/netplan/00-installer-config.yaml

Installa il server di accesso OpenVPN

Per installare il server di accesso OpenVPN:

1. Vai alla pagina dei pacchetti OpenVPN Access Server e fai clic sull'icona Ubuntu.

2. Copia e incolla i comandi uno per uno nella console della macchina virtuale mentre sei connesso come root. Se ci sono errori, controlla se ci sono errori di battitura . Il secondo comando ha la O maiuscola, non uno zero.

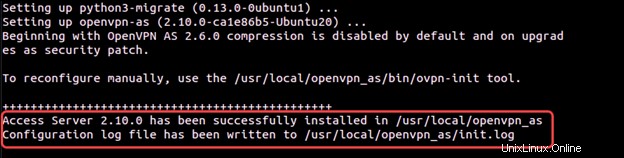

apt update && apt -y install ca-certificates wget net-tools gnupgwget -qO - https://as-repository.openvpn.net/as-repo-public.gpg | apt-key add -echo "deb http://as-repository.openvpn.net/as/debian focal main">/etc/apt/sources.list.d/openvpn-as-repo.listapt update && apt -y install openvpn-asAl termine dell'aggiornamento, viene visualizzato il messaggio di conferma.

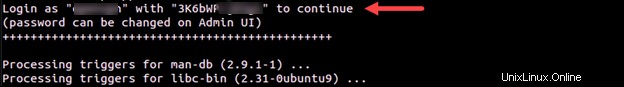

3. Salva la password del server di accesso OpenVPN in modo da poterla utilizzare in seguito. La password può essere modificata tramite l'interfaccia utente di OpenVPN Access Server.

Configura il server di accesso OpenVPN

Per configurare OpenVPN Access Server:

1. Vai alla pagina di amministrazione di OpenVPN Access Server utilizzando l'IP pubblico, ad esempio:

https://131.xxx.xxx.106:943/admin2. Usa le credenziali che hai annotato dopo l'installazione di OpenVPN Access Server.

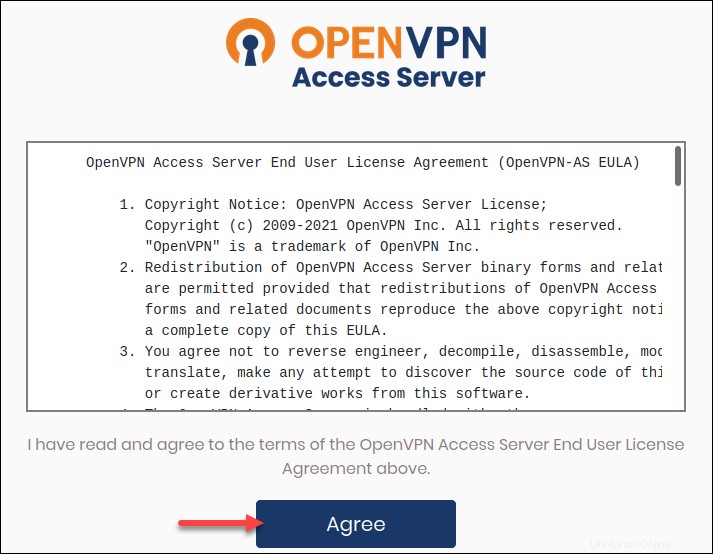

3. Fai clic su Accetta se accetti i termini e le condizioni.

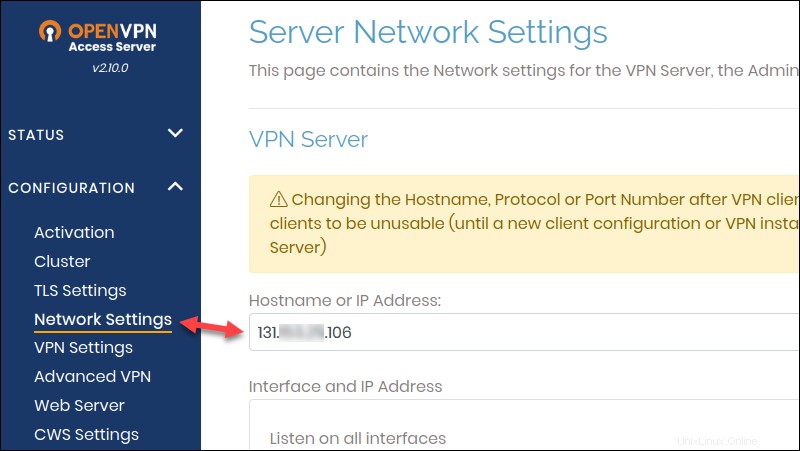

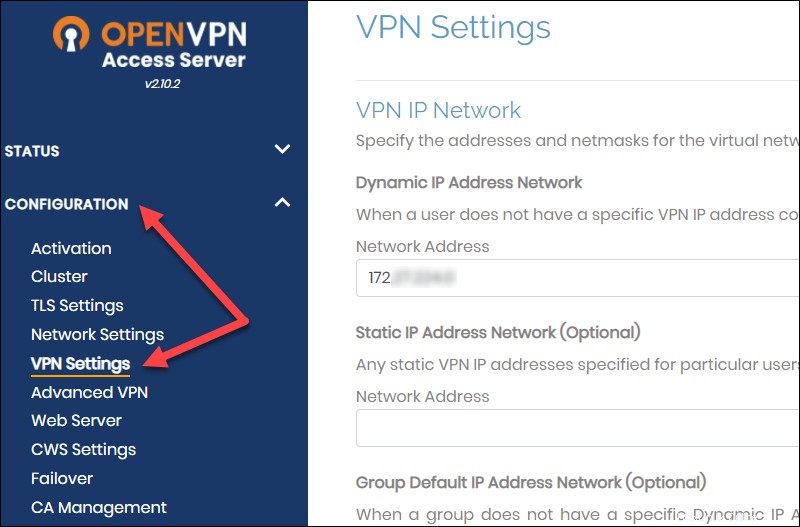

4. In Configurazione -> Impostazioni di rete , cambia il nome host dall'indirizzo IP privato all'IP pubblico.

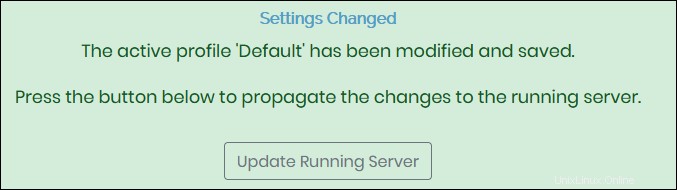

5. Scorri verso il basso e fai clic su Salva impostazioni e Aggiorna il server in esecuzione.

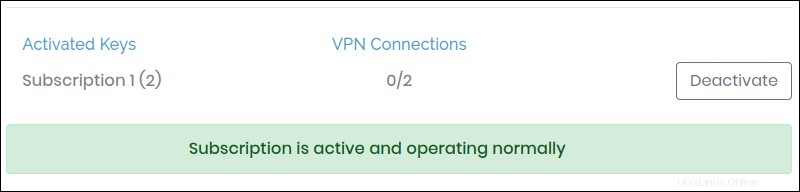

6. Vai a Attivazione , inserisci la chiave di abbonamento dal portale OpenVPN Access Server e fai clic su Attiva .

In caso di successo, riceverai il messaggio "L'abbonamento è attivo e funziona normalmente".

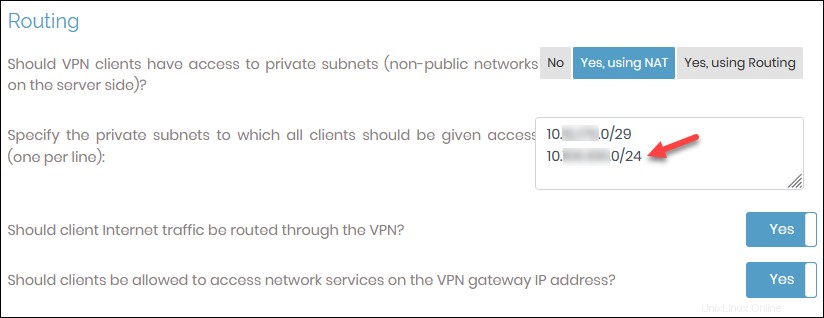

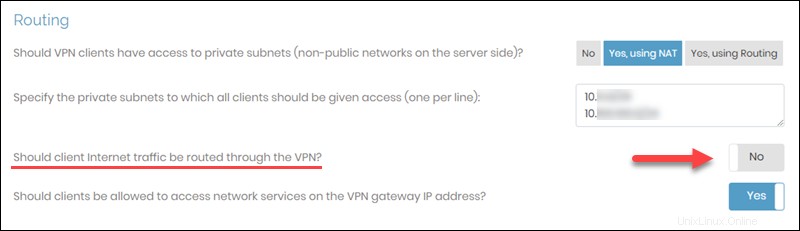

7. Vai a Configurazione -> Impostazioni VPN , scorri fino a Routing sezione e aggiungi la sottorete della macchina virtuale guest utilizzata in precedenza.

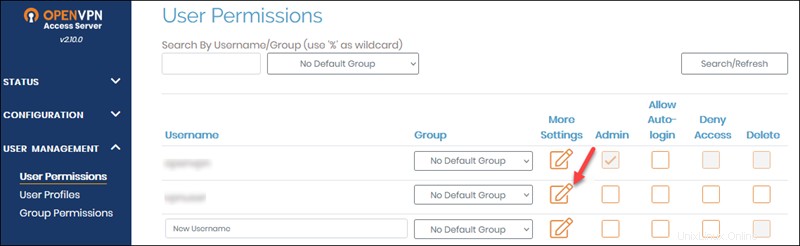

8. Vai a Gestione utenti -> Autorizzazioni utente e creare un nuovo account utente per l'accesso VPN client. Fai clic sull'icona Altre impostazioni per aggiungere una password .

9. Fare clic su Salva impostazioni e aggiorna server in esecuzione

Lato cliente , ci sono ancora alcuni passaggi:

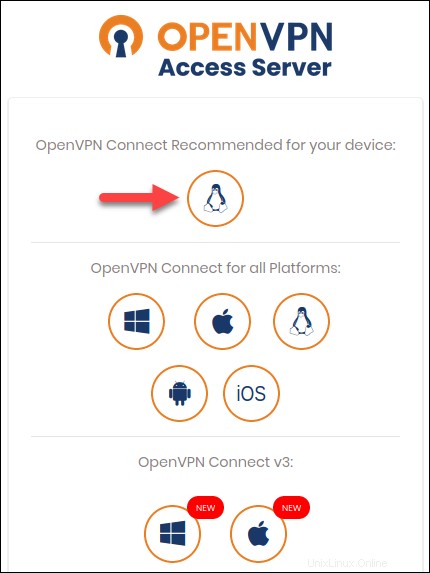

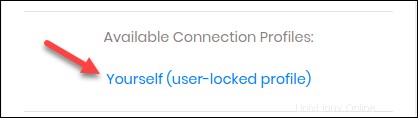

1. Accedi a https://tuo_ip_pubblico/ con l'utente che hai appena creato.

2. Installa il client consigliato per il sistema operativo in uso. A seconda del sistema operativo scelto, ottieni un file da scaricare o vieni reindirizzato alla pagina per seguire le istruzioni di installazione.

In Windows, se ricevi un avviso di Defender, accetta di continuare l'installazione. Il profilo è incluso nell'installazione.

Se hai già installato l'applicazione OpenVPN Access Server e stai aggiungendo un'altra connessione, scarica il profilo e importalo.

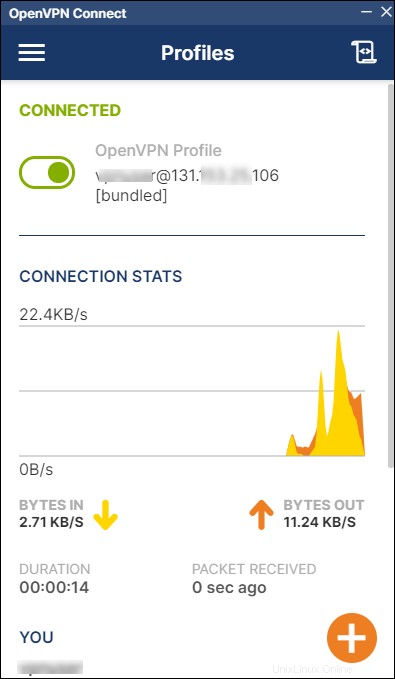

3. Infine, avvia il client OpenVPN Access Server e stabilire una connessione.

Per verificare se la connessione funziona, RDP o SSH nella tua VM utilizzando l'IP privato .

Passaggi finali

Alcune regole firewall e DNAT non sono più necessarie. Accedi a Cloud Director e rimuovi:

- Regola firewall TCP 943.

- Regola DNAT TCP 943.

Per farlo:

- Vai a Rete -> Edges .

- Seleziona un gateway Edge e fai clic su Servizi.

- Nel Firewall sezione, evidenziare la regola della porta 943 e fare clic sulla X per eliminarlo.

- Nel NAT scheda, eliminare la regola DNAT TCP 943. Evidenzia la riga e fai clic sulla X pulsante.

Risoluzione dei problemi

Se riesci a connetterti alle tue VM con il client SSL VPN Plus e non puoi quando sei connesso con l'applicazione OpenVPN Connect, controlla le regole del firewall che hai creato e sottorete aggiunta alla pagina di amministrazione di OpenVPN.

Inoltre, prova a modificare le seguenti impostazioni nella pagina di amministrazione di OpenVPN Access Server:

1. Vai a https://tuo_ip_pubblico/admin pagina.

2. Vai a Configurazione -> Impostazioni VPN.

3. In Percorso sezione, modifica "Il traffico Internet del client dovrebbe essere instradato tramite la VPN?" a No .

Link utili

Per ulteriori informazioni su OpenVPN Access Server, consulta la documentazione di Open VPN:

- Risorse del server VPN commerciale

- Centro assistenza server di accesso OpenVPN

Se devi eseguire calcoli di sottorete, usa il calcolatore di sottorete.