A partire da Oracle Linux 6/ RedHat Linux 6 il servizio LDAP ha iniziato a utilizzare SSSD che si consiglia anche di utilizzare.

SSSD

Il System Security Services Daemon (SSSD) è un servizio che fornisce l'accesso a diversi provider di identità e autenticazione. È possibile configurare SSSD per utilizzare un dominio LDAP nativo (ovvero un provider di identità LDAP con autenticazione LDAP) o un provider di identità LDAP con autenticazione Kerberos. Fornisce un'interfaccia NSS e PAM al sistema e un sistema back-end collegabile per connettersi a più origini account diverse.

Nota :SSSD non supporta l'autenticazione su un canale non crittografato. Se l'autenticazione LDAP è abilitata, è richiesto TLS/SSL o LDAPS. Se il server LDAP viene utilizzato solo come provider di identità, non è necessario un canale crittografato.Installazione e configurazione

1. Prima installazione del pacchetto SSSD:

# yum install sssd sssd-client

2. Esegui lo strumento authconfig per abilitare openldap e sssd:

# authconfig --enablesssd --enablesssdauth --ldapserver="" --ldapbasedn="[ldap-base-dn]" --enableldaptls --update

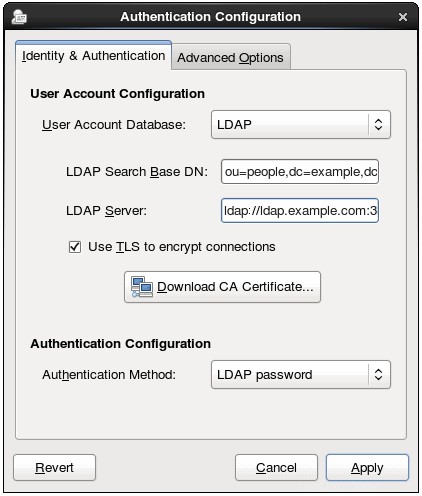

3. Se il server ha anche l'interfaccia utente grafica ( Gnome ) possiamo eseguire il comando:

# authconfig-gtk

Ed esegui la configurazione tramite la modalità GUI:

Configura il file /etc/nsswitch.conf per utilizzare sss come seconda opzione per le sezioni passwd, shadow e di gruppo.

# vi /etc/nsswitch.conf passwd: files sss shadow: files sss group: files sss

Problemi comuni

Se per qualche motivo gli utenti non sono in grado di "vedere" i loro gruppi secondari durante l'esecuzione del comando id, questo problema potrebbe essere correlato allo schema LDAP che potrebbe essere impostato in modo errato sul lato client o sul lato AD.

Verifica sssd.conf file in /etc/sssd/ dir – anche se il file sssd.conf deve essere creato e configurato manualmente, poiché SSSD non è configurato dopo l'installazione.

Esempio di output:

# cat /etc/sssd/sssd.conf [domain/AD] description = LDAP domain with AD server enumerate = false min_id = 1000 ; id_provider = ldap auth_provider = ldap ldap_uri = ldap://your.ad.server.com ldap_schema = rfc2307bis ldap_search_base = dc=example,dc=com ldap_default_bind_dn = cn=Administrator,cn=Users,dc=example,dc=com ldap_default_authtok_type = password ldap_default_authtok = YOUR_PASSWORD ldap_user_object_class = person ldap_user_name = msSFU30Name ldap_user_uid_number = msSFU30UidNumber ldap_user_gid_number = msSFU30GidNumber ldap_user_home_directory = msSFU30HomeDirectory ldap_user_shell = msSFU30LoginShell ldap_user_principal = userPrincipalName ldap_group_object_class = group ldap_group_name = msSFU30Name ldap_group_gid_number = msSFU30GidNumber

Verifica quale schema viene utilizzato su AD, principalmente questo dovrebbe essere rfc2307bis ma questo può variare. Tieni presente che sopra sssd.conf è un esempio, tutto dipenderà dalla configurazione di AD – in caso di problemi, controlla le pagine man per sssd.conf per i dettagli.

# man sssd.conf

Dopo la modifica dello schema, svuota la cache sssd con il comando come segue:

# sss_cache -d DOMAIN_NAME_USED

E riavvia il servizio SSD

# service sssd restart