La sicurezza è un grosso problema per tutte le reti negli ambienti aziendali di oggi. Sono stati sviluppati molti metodi per proteggere le infrastrutture di rete e le comunicazioni su Internet. Tra questi, Snort è uno dei principali sistemi di rilevamento e prevenzione delle intrusioni di rete open source e un prezioso framework di sicurezza. È uno sniffer di pacchetti che monitora il traffico di rete in tempo reale ed esamina ogni pacchetto in modo approfondito per trovare qualsiasi carico utile pericoloso o anomalie sospette.

Utilizzando il meccanismo di rilevamento delle intrusioni di Snort, possiamo raccogliere e utilizzare informazioni da tipi noti di attacchi e scoprire se alcuni stanno tentando di attaccare la nostra rete o un particolare host. Quindi le informazioni raccolte in questo modo possono essere ben utilizzate per rafforzare le nostre reti per prevenire hacker e intrusi che possono essere utili anche per scopi legali.

Questo tutorial descrive la configurazione, la compilazione e l'installazione di SNORT 2.9.7.xe DAQ-2.0.x utilizzando i sistemi operativi CentOS 7.0 e altri componenti.

Prepara il sistema operativo

Imposteremo SNORT IDS con i seguenti sistemi operativi e i suoi componenti

- Ambiente di virtualizzazione:VMware Workstation

- Sistema operativo HOST:Microsoft Windows 7

- Sistema operativo GUEST:CentOS 7.0 (versione a 64 bit)

- Risorse di sistema:CPU 2,0 GHz RAM 4 GB

In CentOS 7 Virtual Machine, abbiamo configurato le sue impostazioni di rete con IP statico, gateway e voce DNS per assicurarci che sia connesso a Internet tramite la sua interfaccia Ethernet che verrà utilizzata come porta per monitorare il traffico.

Installazione dei prerequisiti

I seguenti pacchetti sono obbligatori per configurare SNORT, quindi assicurati di installarli prima di iniziare a compilare SNORT o DAQ. Quasi tutte queste librerie possono essere installate usando il comando yum.

[root@centos-007 ~]# rpm -qa | grep gcc

libgcc-4.8.2-16.2.el7_0.x86_64

gcc-4.8.2-16.2.el7_0.x86_64

[root@centos-007 ~]# rpm -qa | grep flex

flex-2.5.37-3.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep bison

bison-2.7-4.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep zlib

zlib-1.2.7-13.el7.x86_64

zlib-devel-1.2.7-13.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libpcap

libpcap-1.5.3-4.el7_1.2.x86_64

libpcap-devel-1.5.3-4.el7_1.2.x86_64

[root@centos-007 ~]# rpm -qa | grep tcpdump

tcpdump-4.5.1-2.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libdnet-devel

libdnet-devel-1.12-13.1.el7.x86_64Installazione dell'acquisizione dati (DAQ 2.0.5)

Possiamo ottenere gli ultimi pacchetti di installazione SNORT e DAQ dal suo sito Web ufficiale e copiare il collegamento per il download del pacchetto RPM disponibile per CentOS.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/daq-2.0.5-1.centos7.x86_64.rpm

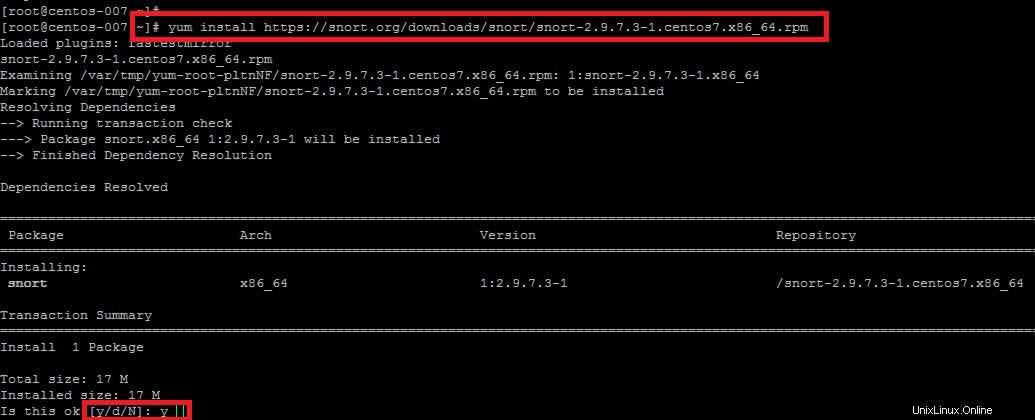

Installazione di SNORT 2.9.7

Allo stesso modo, installeremo Snort usando il comando seguente con il repository yum.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/snort-2.9.7.3-1.centos7.x86_64.rpm

Installazione delle regole SNORT:

Per installare le regole di Snort dobbiamo essere l'utente registrato per scaricare il set di regole o avere abbonamenti a pagamento. L'installazione di alcune regole di snort di aggiornamento è necessaria per assicurarsi che snort sia in grado di rilevare le minacce più recenti.

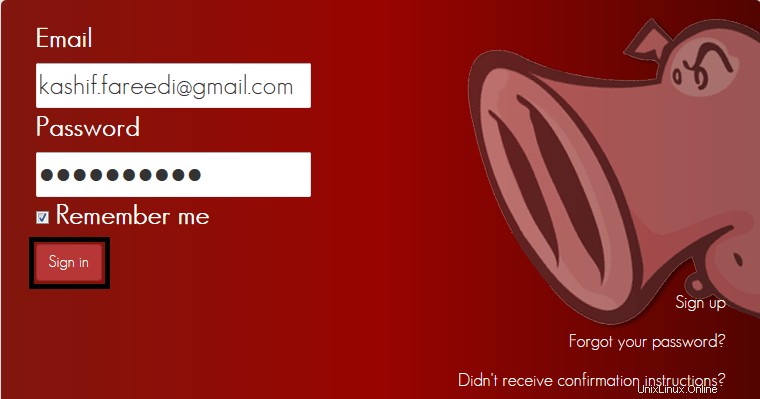

Registrati con Snort

Eseguiamo l'accesso con il software di rilevamento più potente al mondo e scarichiamo le sue regole più importanti per essere a conoscenza delle ultime minacce.

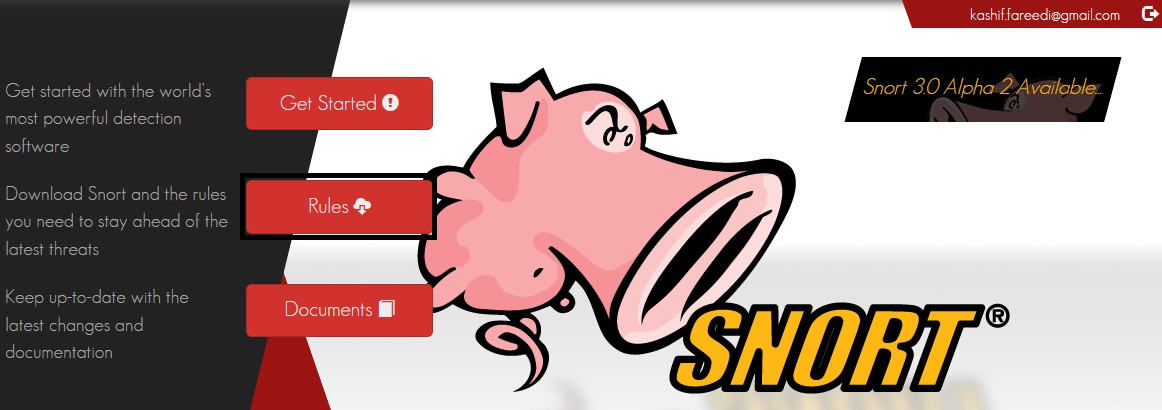

Download delle regole di Snort

Dopo aver effettuato l'accesso a Snort, ora saremo in grado di scaricare le sue regole che dobbiamo installare e utilizzare per Snort.

Aggiornamento della regola Snort usando Pulled Pork

La gestione delle regole Pulled Pork for Snort è progettata per far volare le regole di Snort! Con l'intento di gestire tutte le regole. Il suo codice estrae le regole di cui abbiamo bisogno per gestire le nostre regole Snort.

Download di PulledPork

Il pacchetto Pulled Pork è disponibile sull'hub Git, usando il comando seguente otterremo il suo pacchetto sul server snort con il comando git clone.

[root@centos-007 ~]# git clone https://github.com/shirkdog/pulledpork.git

Imposta il Pulled Pork

[root@centos-007 pulledpork]# cp pulledpork.pl /usr/local/bin

[root@centos-007 pulledpork]# chmod +x /usr/local/bin/pulledpork.pl

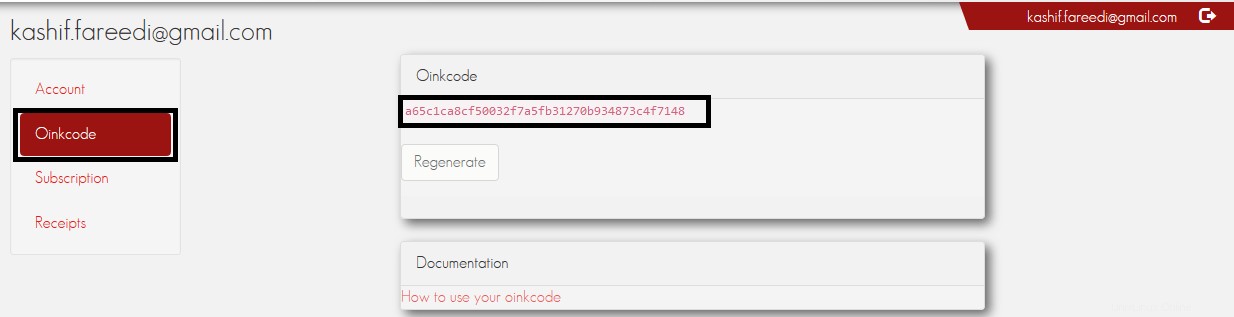

[root@centos-007 pulledpork]# cp etc/*.conf /etc/snortOra configureremo PulledPork e collocheremo l'Oinkcode nel suo file di configurazione, lo posizioneremo nel suo file di configurazione dopo averlo ricevuto dal nostro utente registrato.

Creazione di file che PulledPork richiede come.

[root@centos-007 ~]# mkdir /etc/snort/rules/iplists

[root@centos-007 ~]# touch /etc/snort/rules/iplists/default.blacklistTest di PullPork

Iniziamo un test per confermare che il pullpork funziona.

[root@centos-007 ~]# /usr/local/bin/pulledpork.pl -V

PulledPork v0.7.0 - Swine Flu !Una volta che il PulledPork ha funzionato con i risultati del test di successo, ora passiamo alla configurazione con Snort aggiornando alcuni parametri di configurazione.

Configura Snort

Vogliamo abilitare le regole dinamiche, quindi a questo scopo ci assicuriamo che la seconda riga in /etc/snort/snort.conf non sia commentata.

# path to dynamic preprocessor libraries

dynamicpreprocessor directory /usr/lib64/snort-2.9.7.3_dynamicpreprocessor/

# path to base preprocessor engine

dynamicengine /usr/lib64/snort-2.9.7.3_dynamicengine/libsf_engine.so

# path to dynamic rules libraries

dynamicdetection directory /usr/local/lib/snort_dynamicrulesOra esegui i seguenti 3 comandi per aggiungere le regole di inclusione come segue.

echo "include \$RULE_PATH/snort.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/local.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/so_rules.rules" >> /etc/snort/snort.confIniziare il Pulled Pork

Ora eseguendo il seguente comando eseguiremo pullpork e aggiorneremo le tue regole come belwo.

[root@centos-007 ~]# pulledpork.pl -c /etc/snort/pulledpork/pulledpork.conf

...

Rule Stats...

New:-------686

Deleted:---4

Enabled Rules:----365

Dropped Rules:----0

Disabled Rules:---45

Total Rules:------410

No IP Blacklist Changes

Done

Please review /var/log/sid_changes.log for additional details

Fly Piggy Fly!Dobbiamo sempre riavviare il servizio snort dopo aver aggiornato le regole. Quindi assicurati di non aver ricevuto alcun errore durante il riavvio. Se hai ricevuto errori, controlla il file /var/log/syslog e prova a risolvere il problema.

[root@centos-007 ~]# service snort restart

Updating Snort Rules using Pulled PorkConclusione

Congratulazioni, se hai output simili a quelli precedenti dopo aver riformulato PulledPork e riavviato il servizio snort, hai configurato correttamente PulledPork con Snort.