Introduzione

Come tutti sappiamo, un server virtuale ha bisogno di più sicurezza di qualsiasi prodotto fisico poiché la perdita subita da un attacco di forza bruta non è facilmente rilevabile e il danno effettuato potrebbe distruggere completamente le tue attività online o qualsiasi processo funzionante online. Quindi, è meglio ottenere tutte le misure di sicurezza che ci si può permettere per fortificare i server web da attacchi di forza bruta.

Prima di iniziare a configurare il tuo server, discutiamo alcune misure di sicurezza fondamentali che puoi implementare per rendere il tuo server il più sicuro possibile. Discuteremo in dettaglio diversi modi per proteggere il tuo server e anche per configurare lo stesso.

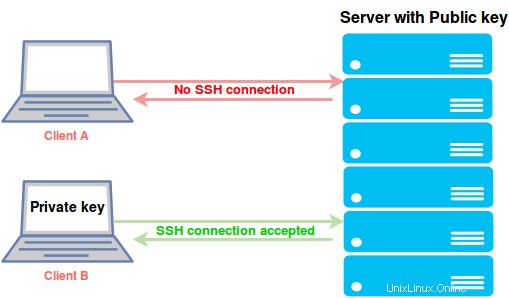

1.Chiavi SSH

La misura di sicurezza di base e più importante è impostare l'accesso basato su SSH al tuo server. Le password manuali sono sempre vulnerabili e l'uso di chiavi SSH proteggerà il tuo server da attacchi vulnerabili in un modo molto migliore rispetto ai server protetti da password. Le chiavi SSH sono molto facili da configurare e richiedono solo pochi secondi per configurarle nel server.

Durante la configurazione di SSH sul server, vengono generate due chiavi, ovvero la chiave pubblica e la chiave privata, di cui la chiave privata deve essere mantenuta segreta dall'utente e la chiave pubblica può essere condivisa se necessario. Poiché le chiavi SSH hanno un numero di bit maggiore rispetto alle password convenzionali, è apparentemente impossibile per l'attuale set di hardware del computer decifrare le chiavi SSH poiché ci vorrebbe molto tempo per provare le diverse combinazioni fino a raggiungere la corrispondenza perfetta . Per informazioni su come impostare la chiave SSH sul tuo server, fai clic qui.

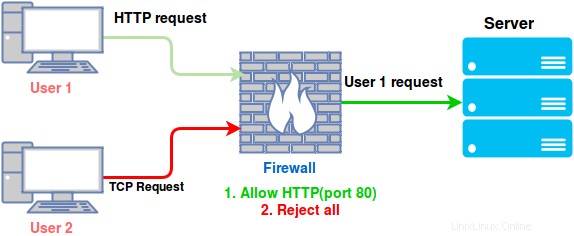

2.Firewall

In parole povere, un firewall è un sistema di sicurezza della rete progettato per impedire l'accesso non autorizzato da e verso una rete privata. Può essere un dispositivo software o hardware, ma indipendentemente da ciò un firewall controlla il flusso di traffico da e verso i server in base a una serie di regole. Esistono fondamentalmente tre tipi di firewall che sono firewall con filtro pacchetti, firewall con stato e firewall a livello di applicazione. Per capire in che modo questi firewall differiscono l'uno dall'altro, dobbiamo sapere come le informazioni vengono trasmesse attraverso una rete TCP.

Le informazioni attraverso una rete TCP vengono inviate in pacchetti a ciascun pacchetto viene assegnata un'intestazione. Il firewall del filtro dei pacchetti ispeziona i pacchetti individualmente senza comprenderne lo stato di connessione. Ciò significa che il filtraggio dei pacchetti consente o nega un pacchetto in entrata o in uscita dalla rete in base al singolo pacchetto. D'altra parte, il firewall stateful analizza i pacchetti in base allo stato della connessione e non applica le regole del firewall fino a quando non vengono raccolti i relativi pacchetti. I firewall a livello di applicazione sono il tipo più sicuro di firewall in quanto controllano i dati nei pacchetti e non solo l'intestazione del pacchetto. I firewall con stato vengono utilizzati principalmente per la protezione del server e le regole del firewall possono essere applicate utilizzando Iptables, nftables, firewall UFC e firewall CSF. Per sapere come modificare le regole del firewall utilizzando Iptables, dai un'occhiata a questo link.

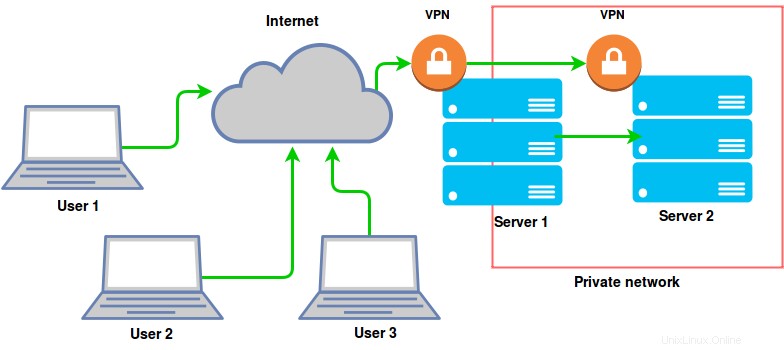

3.VPN e reti private

Come suggerisce il nome, Private Network è un ambiente di rete accessibile solo a utenti distinti nelle vicinanze locali come la rete interna di un'azienda. D'altra parte, una VPN o una rete privata virtuale è un metodo di rete per accedere a server remoti come se facesse parte della rete privata locale. In altre parole, una VPN estende la rete privata attraverso una rete pubblica come Internet. Consente all'utente di inviare e ricevere informazioni dal server in remoto ma all'interno di una rete privata.

Nel contesto della sicurezza del server, la VPN svolge un ruolo importante nel consentire l'accesso a porte specifiche solo attraverso una rete privata. Ciò consente agli utenti solo all'interno della rete privata di gestire i server e agli utenti delle reti pubbliche viene impedito l'accesso illimitato.

4.Crittografia SSL/TLS

SSL (Secure Sockets Layer) è una tecnica standard di crittografia della comunicazione tra un server Web e un browser. TLS (Transport Layer Security) è il successore di SSL, ma entrambi sono generalmente indicati come SSL. Ogni volta che visiti un sito Web legittimo, potresti vedere spesso questo simbolo 🔒, visualizzato prima dell'URL inserito nel browser. Ad esempio, prendiamo e2enetworks.com:

Questo simbolo di lucchetto rappresenta la certificazione SSL del sito web. Ciò significa che e2enetworks.com intende fornire un ambiente sicuro e protetto per i suoi utenti e, quindi, ha fornito al suo sito Web la sicurezza web. La transazione di informazioni è confinata tra l'utente e l'host web. Questa crittografia digitale aiuta il sito Web a mantenere privati i dati.

Per implementare la crittografia SSL in un sito Web, viene ottenuto un certificato SSL da un'autorità di certificazione (CA) autorizzata. Questo certificato SSL configura il server in modo che consideri attendibile una CA specifica, dopodiché il server considera attendibile ogni certificato firmato da tale CA. Questa forma di protezione del server è utile per prevenire attacchi man in the middle in cui qualcuno tenta di intercettare il traffico tra il tuo server e il client di destinazione.

5.Esecuzione isolata

L'esecuzione isolata si riferisce all'isolamento di un particolare dispositivo, nel nostro caso il server, dall'accesso esterno e all'esecuzione nel proprio spazio dedicato. L'esecuzione isolata fornisce un ambiente contenuto che consente agli utenti di limitare qualsiasi tipo di danno che potrebbe essere causato dal malware attraverso il sandboxing. Una sandbox è un ambiente di test che isola le modifiche al codice non testate e protegge i server attivi e i relativi dati e altre raccolte di codice, dati e/o contenuti, proprietari o pubblici, da modifiche che potrebbero essere dannose (indipendentemente dall'intento dell'autore tali modifiche) a un sistema mission-critical o che potrebbe essere semplicemente difficile da ripristinare.

Conclusione

Questi sono solo alcuni metodi ben distinti che devono essere configurati e impostati prima del provisioning del server. Alla fine della giornata, la sicurezza del server e dei suoi dati è in cima alla tabella delle priorità ed è sempre meglio prevenire che pentirsi. Quindi è altamente consigliabile utilizzare le misure di sicurezza sopra menzionate prima di configurare il server. Inoltre ci sono vari componenti aggiuntivi oltre a queste misure di protezione del server che possono essere molto utili, ma sono indispensabili soprattutto se gestisci server con dati e informazioni di importanza critica.