Quindi stai configurando un cluster su AWS e hai bisogno dell'accesso SSH tra i nodi, giusto? Hai 2 opzioni:

-

Quello ingenuo consiste nell'aggiungere ogni IP di istanza all'elenco in entrata del gruppo di sicurezza, ma ciò significa che dovrai aggiornare l'SG ogni volta che aggiungi una nuova istanza nel cluster. (Se mai lo fai). Non farlo, L'ho citato solo per completezza.

-

Molto meglio è utilizzare l'ID del gruppo di sicurezza stessa come fonte del traffico .

È importante capire che SG non è solo un filtro in entrata ma tagga anche tutte le in uscita traffic - e puoi quindi fare riferimento all'ID SG di origine nello stesso o in altri gruppi di sicurezza.

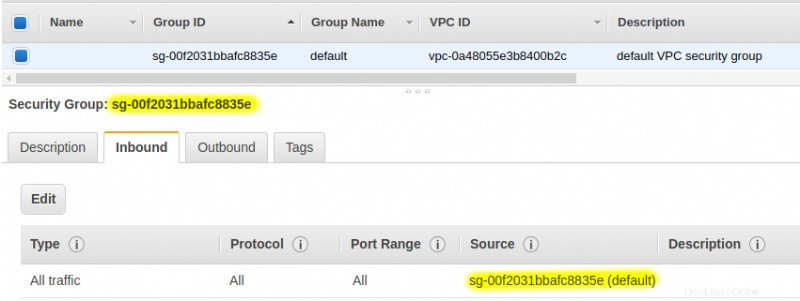

Dai un'occhiata al predefinito gruppo di sicurezza nel tuo VPC. Molto probabilmente vedrai qualcosa di simile a questo:

Tieni presente che la regola fa riferimento all'ID gruppo di sicurezza se stesso .

Con questa regola tutto ciò che proviene da qualsiasi host membro del tuo gruppo di sicurezza sarà accettato da tutti gli altri membri/istanza nel gruppo.

Nel tuo caso potresti volerlo limitare a SSH, ICMP (se hai bisogno di ping funzionante) o qualsiasi altra porta di cui hai bisogno.

Controlla anche In uscita scheda e assicurati che contenga una voce per Tutto il traffico a 0.0.0.0/0 (a meno che tu non abbia esigenze di sicurezza specifiche), altrimenti le istanze non saranno in grado di avviare alcuna connessione in uscita. Di default dovrebbe essere lì.

Spero di esserti stato d'aiuto :)

Nella configurazione per il tuo gruppo di sicurezza che desideri utilizzare per consentire SSH tra le istanze:

- Vai a Inbound scheda

- Fai clic su Modifica

- Fai clic su Aggiungi regola

- Per Tipo seleziona SSH

- Per Sorgente inserisci l'ID del gruppo di sicurezza

- Salva

- Vai a Uscita scheda

- Fai clic su Modifica

- Fai clic su Aggiungi regola

- Per Tipo seleziona SSH

- Per Destinazione inserisci l'ID del gruppo di sicurezza

- Salva

È necessario aggiungere una regola che abiliti SSH con l'origine come ID gruppo stesso.

Per esempio. se l'ID del tuo gruppo di sicurezza è sg-12345678 puoi aggiungere una regola proprio in quel gruppo che apre SSH da sg-12345678 .

Assicurati inoltre che il file In uscita tab ha una regola per 0.0.0.0/0 o almeno di nuovo per SSH a sg-12345678 in caso contrario il traffico in uscita verrà bloccato. Di default il 0.0.0.0/0 dovrebbe esserci.