La sicurezza del server è una questione di attualità. Ci sono anche una serie di pericoli per i server pubblici come:

• Attacchi DDoS

• Attacchi di forza bruta

• Iniezioni SQL

• Dirottamento di Sesson

• Sfruttamento delle vulnerabilità nei più diffusi sistemi di gestione dei contenuti (CMS) come WordPress

Nessun server è mai sicuro al 100%. Tuttavia, gli esperti di sicurezza lavorano quotidianamente per scoprire e affrontare nuove minacce. Tuttavia, gli aggressori sono spesso un passo avanti. Pertanto, è importante garantire l'accesso dell'amministratore a un server Linux dedicato, che non viene utilizzato per le attività quotidiane.

Accesso amministratore su diversi livelli

Il protocollo Secure Shell (SSH) gestisce più comunemente i server Linux. SSH fornisce tunnel crittografati tra server e client, quindi password e comandi sensibili sono protetti. Sebbene il protocollo SSH non sia incerto nella sua versione attuale, la sicurezza può essere aumentata estendendo la configurazione predefinita. L'Internet Assigned Numbers Authority (IANA), che ha una funzione contabile su alcune registrazioni e alloca la porta del protocollo SSH 22. La porta 22 è il terzo protocollo di rete più scansionato su Internet. I bot e gli scanner automatici cercano i server che hanno la porta 22 aperta e quindi provano attacchi di forza bruta agli accessi SSH. Gli attacchi possono essere ridotti in tre modi.

1 . Modifica le porte SSH

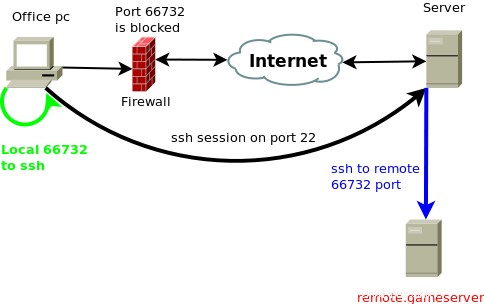

Semplicemente cambiando la porta, sarà difficile per il demone SSH cercare una vulnerabilità nel "posto giusto". Se selezioni una "porta non standard", il numero di tentativi di accesso a forza bruta sarà notevolmente ridotto. In generale, bot e scanner seguono la strada con la resistenza e lo sforzo più bassi. Ciò significa che un bot automatizzato non perde tempo a scansionare tutte le 65.000 porte TCP (Transmission Control Protocol) perché sa che ci sono mille altri server dove il demone SSH "ascolta" sulla porta 22.

2. Usa le chiavi SSH

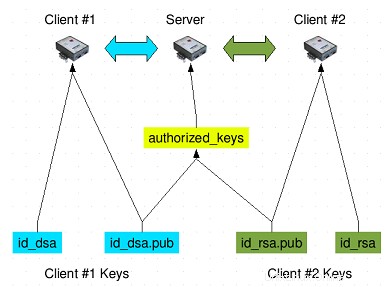

I metodi di crittografia asimmetrica sembrano complicati a prima vista, ma di solito sono presenti all'interno degli standard delle distribuzioni Linux e ci sono buone istruzioni per creare aggiunte di chiavi SSH. Le moderne chiavi SSH utilizzano la crittografia asimmetrica per proteggere e firmare le chiavi digitali. Lo scopo di questo è la trasmissione e l'identificazione di dati crittografati. Gli utenti devono utilizzare le chiavi SSH e disabilitare immediatamente l'accesso senza chiavi SSH. Poiché solo l'utente può identificarsi con la chiave corrispondente, questa misura impedisce attacchi di forza bruta. Poiché in teoria la chiave può anche essere rubata, gli utenti dovrebbero utilizzare una password particolarmente sicura per la propria chiave privata.

3. Implementare gli ACL

Un'altra misura per ridurre enormemente gli attacchi di forza bruta sono le liste di controllo degli accessi. Gli ACL sono approvazioni legate a un oggetto specifico, qui il server. L'utente può utilizzare firewall con stato per limitare l'accesso SSH a IP specifici e negare l'accesso a tutti gli altri indirizzi Internet. Ad esempio, i bot e gli scanner automatici non possono più connettersi al server dell'utente. Per ottimizzare la sicurezza, le ACL dovrebbero essere applicate non solo ai protocolli SSH, ma anche a tutti gli altri servizi pertinenti.

Per il massimo accesso sicuro dell'amministratore, tutte le misure dovrebbero essere applicate contemporaneamente, poiché un unico supplemento non può impedire un attacco di forza bruta. Se l'utente modifica solo la porta SSH in una "porta non standard", i tentativi di accesso a forza bruta non vengono impediti, poiché è possibile trovare anche la porta modificata e la nuova. Anche il semplice utilizzo di ACL non garantisce di per sé il processo di autenticazione. Gli esperti di sicurezza utilizzano il concetto di sicurezza multilivello, in cui più livelli di sicurezza sono impilati insieme per ottenere la migliore copertura possibile.