Ettercap sta per Ethernet Capture.

Ettercap è una suite completa per gli attacchi dell'uomo nel mezzo.

È dotato di sniffing delle connessioni in tempo reale, filtraggio dei contenuti al volo e molti altri trucchi interessanti. Supporta la dissezione attiva e passiva di molti protocolli e include molte funzionalità per l'analisi di rete e host.

Scarica e installa

Scarica l'installazione del pacchetto Ettercap da Ettercap.

Puoi anche installare dal mirror come segue:

# apt-get install ettercap-gtk ettercap-common

Questo articolo spiega come eseguire lo spoofing DNS e l'avvelenamento ARP utilizzando lo strumento Ettercap in Local Area Network (LAN).

Avvertimento:non eseguirlo su una rete o un sistema di cui non sei proprietario. Eseguilo solo sulla tua rete o sistema solo a scopo di apprendimento. Inoltre, non eseguire questa operazione su alcuna rete o sistema di produzione. Configura una piccola rete/sistema a scopo di test e gioca con questa utilità solo a scopo di apprendimento.

Nozioni di base su Ettercap

Per prima cosa impariamo alcune nozioni di base su Ettercap. Ettercap ha i seguenti 4 tipi di interfaccia utente

- Solo testo:opzione '-T'

- Maledizione – opzione '-C'

- GTK – opzione '-G'

- Daemon – opzione '-D'

In questo articolo, ci concentreremo principalmente sull'"Interfaccia utente grafica GTK", poiché sarà molto facile da imparare.

Lancio di un attacco di avvelenamento ARP

Abbiamo già spiegato perché abbiamo bisogno di ARP e la spiegazione concettuale dell'avvelenamento della cache ARP in ARP-Cache-Poisoning. Quindi per favore dai un'occhiata e questo articolo spiegherà come eseguirlo praticamente.

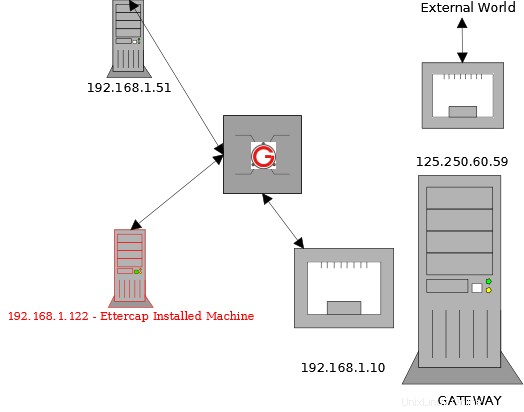

Il diagramma seguente spiega l'architettura di rete. Tutti gli attacchi spiegati qui verranno eseguiti solo sul diagramma di rete seguente. Non è consigliabile utilizzare Ettercap in un ambiente di produzione.

Avvia Ettercap utilizzando il comando seguente nella macchina 122.

# ettercap -G

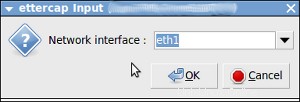

Fare clic su "Sniff-> Sniffing unificato". Elencherà l'interfaccia di rete disponibile come mostrato di seguito. Scegli quello che vuoi usare per l'avvelenamento da ARP.

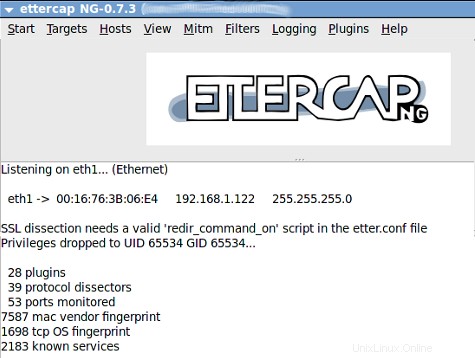

Una volta scelta l'interfaccia si aprirà la seguente finestra:

Il passaggio successivo consiste nell'aggiungere l'elenco dei bersagli per l'esecuzione dell'avvelenamento da ARP. Qui aggiungeremo 192.168.1.51 e 192.168.1.10 come target come segue.

Fai clic su "Host->Cerca host".

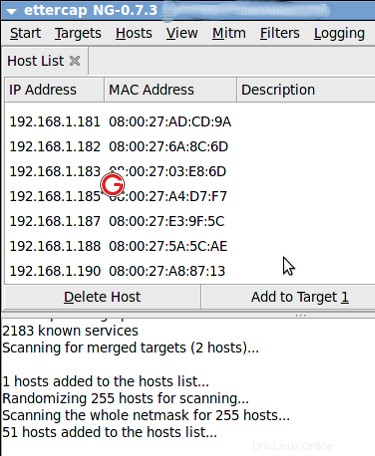

Inizierà a scansionare gli host presenti nella rete.

Una volta completato, fai clic su "Host->Elenco host". Elencherà gli host disponibili nella LAN come segue:

Ora nell'elenco, seleziona "192.168.1.51" e fai clic su "Aggiungi a destinazione 1" e seleziona "192.168.1.10" e fai clic su "Aggiungi a destinazione 2".

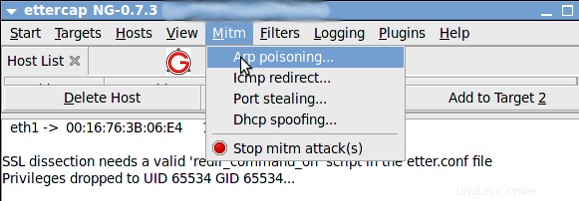

Ora seleziona "Mitm->Arp Poisoning" come segue:

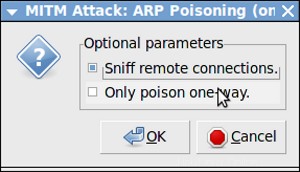

Si aprirà la seguente finestra di dialogo. Seleziona "Sniff Remote Connection" e fai clic su "ok":

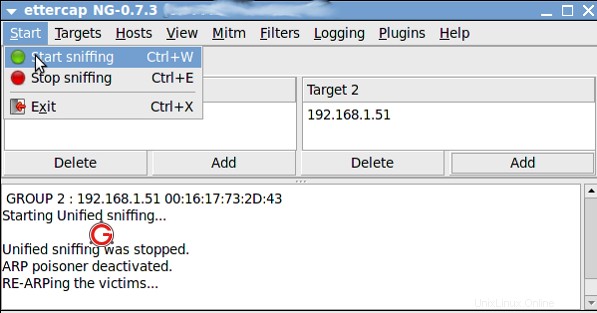

Quindi fai clic su "Start->Avvia Sniffing come segue:

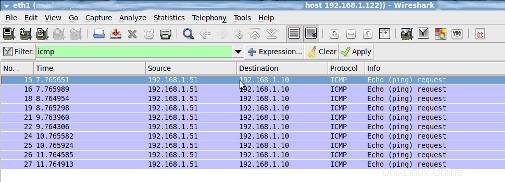

Ora Arp è avvelenato, ovvero la macchina 122 inizia a inviare pacchetti ARP dicendo "I'm 1.10". Per verificarlo, Da 192.168.1.51 “ping 192.168.1.10”. Aprire l'applicazione "Wireshark" nella macchina 192.168.1.122 e inserire un filtro per ICMP. Riceverai i pacchetti ICMP da 192.168.1.51 a 192.168.1.10 in 192.168.1.122 come segue:

Lancio di un attacco di spoofing DNS in LAN

Il concetto di DNS è il seguente.

- La macchina A ha detto "ping google.com"

- Ora deve trovare l'indirizzo IP di google.com

- Quindi interroga il server DNS per quanto riguarda l'indirizzo IP del dominio google.com

- Il server DNS avrà una propria gerarchia, troverà l'indirizzo IP di google.com e lo restituirà alla Macchina A

Qui vedremo come possiamo falsificare il DNS.

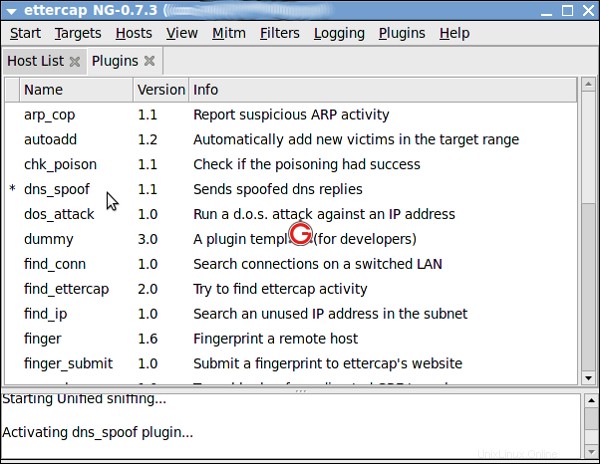

Ci sono molti plugin che vengono forniti di default con EtterCap. Una volta che tale plugin viene chiamato come DNSSpoof. Useremo quel plugin per testare lo spoofing DNS.

Apri /usr/share/ettercap/etter.dns nella macchina 122 e aggiungi quanto segue,

*.google.co.in A 192.168.1.12 *.google.com A 192.168.1.12 google.com A 192.168.1.12 www.google.com PTR 192.168.1.12 www.google.co.in PTR 192.168.1.12

Qui, 192.168.1.10 funge da server DNS. Per eseguire lo spoofing DNS, dobbiamo prima eseguire l'avvelenamento ARP come spiegato sopra. Una volta terminato ARP, segui i passaggi seguenti

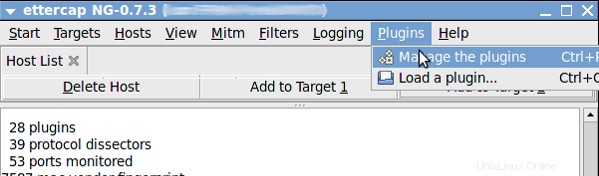

Fai clic su "Plugin->Gestisci plug-in" come segue:

Seleziona il plug-in "dns_spoof" e fai doppio clic per attivarlo come segue:

Ora da 192.168.1.51 ping google.com

$ ping google.com PING google.com (192.168.1.12) 56(84) bytes of data. 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms

Puoi vedere che restituisce l'indirizzo IP di una macchina locale che abbiamo fornito nella configurazione.

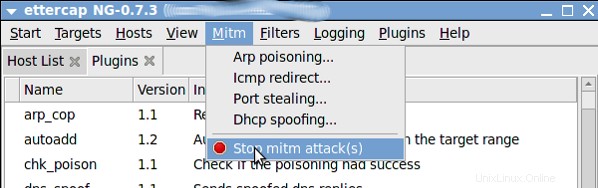

Spero che questo articolo fornisca alcune informazioni sull'avvelenamento da ARP e lo spoofing DNS. Una volta fatto tutto, ricorda di interrompere l'attacco MITM come segue:

Infine, non fa male ripetere di nuovo l'avvertimento. Non eseguirlo su una rete o un sistema di cui non sei proprietario. Configura una piccola rete/sistema a scopo di test e gioca con questa utilità solo a scopo di apprendimento.