Gli amministratori IT sono sempre alla ricerca di nuovi modi per aumentare la propria efficienza e produttività e una delle migliori opzioni è l'utilizzo del sottosistema Windows per Linux (WSL). Invece di fare affidamento su una macchina Linux remota per lo sviluppo, scegli un guest Linux Windows 11.

Non sei un lettore? Guarda questo video tutorial correlato! Non vedi il video? Assicurati che il blocco degli annunci sia disattivato.In questo tutorial imparerai come installare e configurare un guest Linux Windows 11 sul tuo sistema. Allo stesso tempo, utilizzerai alcuni degli strumenti Linux più comuni per le attività quotidiane dell'amministratore IT.

Inizia oggi stesso ad aumentare l'efficienza e la produttività!

Prerequisiti

Questo tutorial sarà una dimostrazione pratica. Se desideri continuare, assicurati di avere una macchina con Windows 11.

Installazione di WSL su Windows 11

Il sottosistema Windows per Linux (WSL) è un livello di compatibilità per l'esecuzione di eseguibili binari Linux (in formato ELF) in modo nativo su Windows 10 e Windows Server.

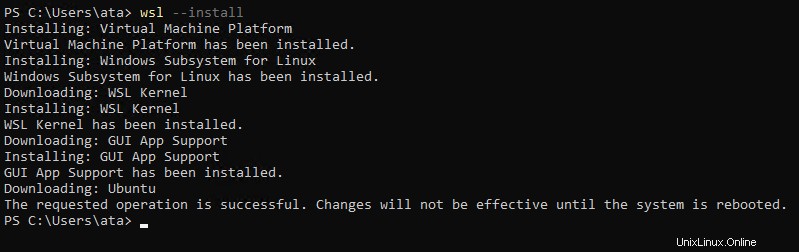

WSL non è installato per impostazione predefinita sul tuo sistema Windows, ma puoi installare WSL install WSL tramite Microsoft Store o utilizzare un comando PowerShell. In questo tutorial, installerai WSL eseguendo i comandi in PowerShell.

1. Esegui PowerShell come amministratore in modo da poter eseguire comandi che richiedono privilegi elevati.

2. In PowerShell, eseguire il comando seguente per eseguire quanto segue:

- Abilita i componenti opzionali necessari.

- Scarica l'ultimo kernel Linux.

- Imposta WSL 2 come predefinito e installa una distribuzione Linux.

wsl --installLa tua versione di Windows deve essere Windows 10 versione 1903 o successiva per utilizzare questo comando per installare WSL 2. Se stai utilizzando una versione precedente di Windows, puoi installare manualmente WSL.

3. Riavviare la macchina al termine dell'installazione per rendere effettive le modifiche. Una volta riavviato il computer, dovrai impostare nome utente e password per la distribuzione Linux selezionata.

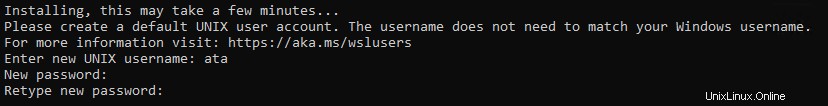

4. Dopo il riavvio, fornire nome utente e password quando richiesto e premere INVIO.

Questo utente è il tuo utente amministratore Linux con privilegi sudo (Super User Do). Questo utente accede automaticamente all'avvio della distribuzione Linux.

Questo account è diverso dal tuo account Microsoft o dall'account amministratore sul tuo computer Windows.

Inserisci un carattere nome utente Unix valido, inclusi lettere minuscole, numeri e punti. Il tuo nome utente non può iniziare con un punto. La tua password deve essere lunga otto caratteri e contenere lettere maiuscole e minuscole, numeri e caratteri speciali.

Ogni volta che installi una nuova distribuzione Linux o reimposti la tua distribuzione Linux esistente, dovrai creare un nuovo account utente.

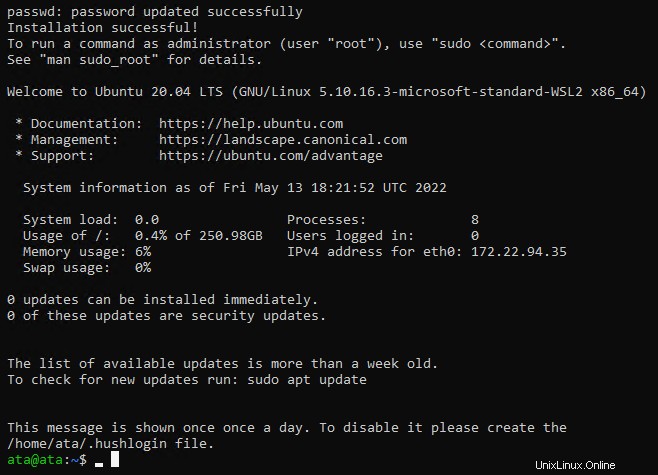

Una volta creato l'utente, verrai registrato nella tua distribuzione Linux appena installata, come mostrato di seguito.

Modifica della distribuzione Linux predefinita

Hai installato con successo una distribuzione Linux su WSL. Ma per impostazione predefinita, Ubuntu è la distribuzione Linux installata, una delle distribuzioni Linux più popolari utilizzate dagli sviluppatori.

E se preferisci una distribuzione Linux diversa? Anche se hai già installato Ubuntu, puoi comunque cambiare la tua distribuzione Linux predefinita. Installerai Kali Linux e lo imposterai come distribuzione Linux predefinita per questo tutorial.

Ma perché Kali Linux? Perché è la distribuzione più popolare utilizzata da hacker etici e penetration tester.

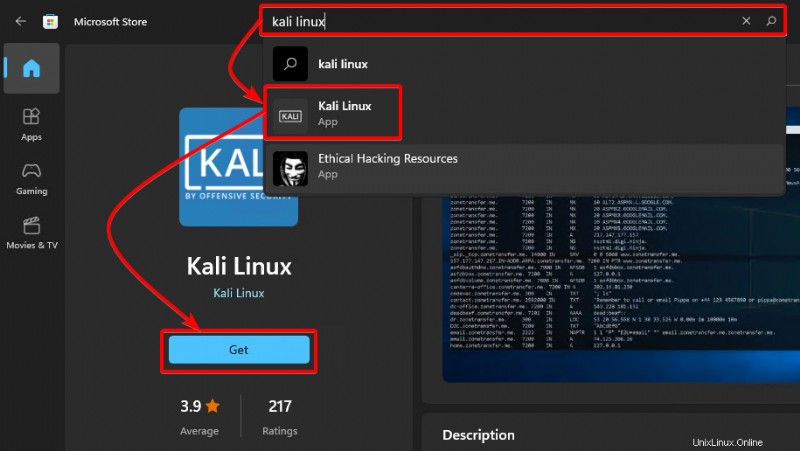

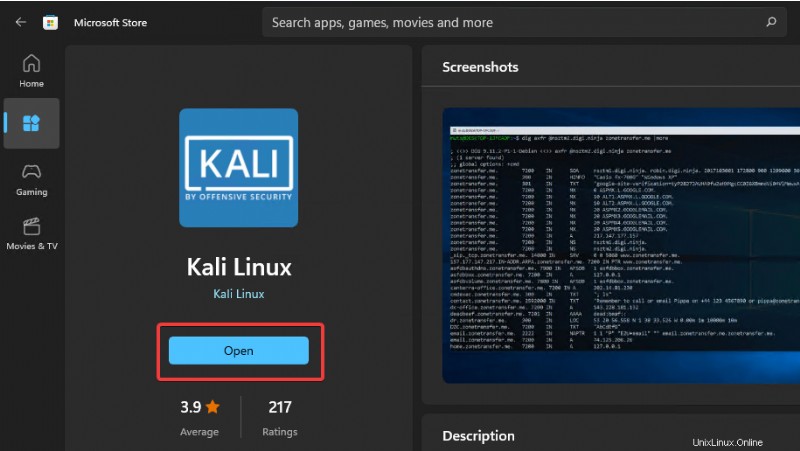

1. Apri Microsoft Store e installa Kali Linux con quanto segue:

- Cerca kali linux e fai clic su Kali Linux app dall'elenco dei risultati, come mostrato di seguito.

- Fai clic sul pulsante Ottieni nel riquadro di sinistra per installare Kali Linux. Il completamento dell'installazione potrebbe richiedere alcuni minuti.

2. Dopo aver installato Kali Linux, fare clic su Apri per avviare Kali Linux. Ti verrà chiesto di creare un account utente la prima volta che avvii Kali Linux (passaggio tre).

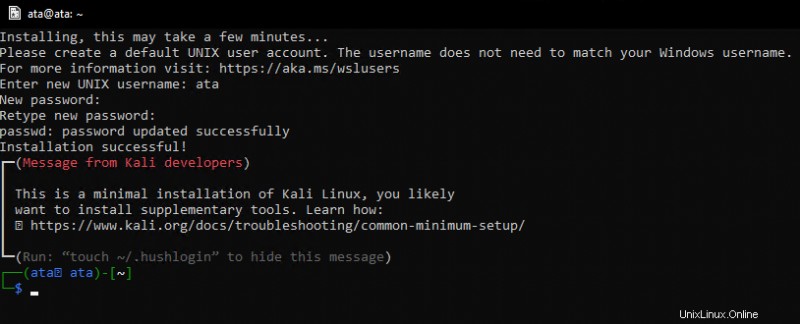

3. Quando richiesto, fornire un nome utente e una password, quindi premere INVIO per creare un account utente. Una volta creato l'utente, accederai alla tua distribuzione Kali Linux appena installata, come mostrato di seguito.

A questo punto, hai un'installazione minima di Kali Linux, solo il minimo indispensabile per iniziare con Kali Linux. Per sfruttare appieno Kali Linux, devi installare gli strumenti necessari per il tuo scopo specifico.

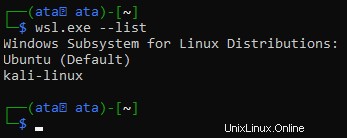

4. Ora, esegui il comando seguente per vedere l'elenco delle distribuzioni Linux disponibili.

wsl.exe --listVedrai le tue distribuzioni Ubuntu e Kali Linux elencate di seguito. Puoi anche vedere Ubuntu come distribuzione predefinita.

5. Eseguire il comando seguente, che non fornisce output ma imposta kali-linux come distribuzione predefinita (–setdefault).

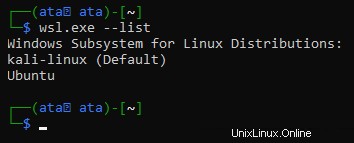

wsl.exe --setdefault kali-linux6. Infine, esegui il comando seguente per verificare che Kali Linux sia ora la tua distribuzione predefinita.

wsl.exe --list

Installazione degli strumenti Kali Linux

Avere un'installazione minima di Kali Linux ti impedisce di eseguire le tue attività di amministrazione. Per ottenere tutte le funzionalità di Kali Linux, puoi installare gli strumenti Kali Linux necessari per il tuo scopo specifico.

In questo tutorial, installerai e utilizzerai il metapacchetto predefinito, che installa più di 600 strumenti utilizzati per l'hacking etico, i test di penetrazione e il controllo della sicurezza.

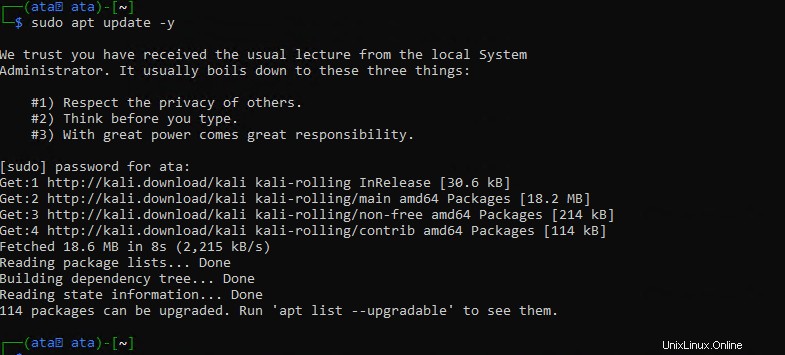

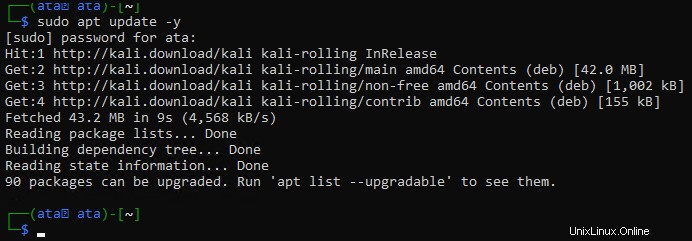

1. Esegui il seguente comando apt update per aggiornare l'indice del gestore pacchetti.

sudo apt update -yNota che devi eseguire ogni comando con privilegi sudo se non diversamente indicato. La maggior parte degli strumenti Kali Linux richiedono i privilegi di root per essere eseguiti.

Come mostrato di seguito, Kali Linux recupererà gli ultimi elenchi di pacchetti dai repository e aggiornerà tutti i pacchetti obsoleti.

2. Quindi, esegui il seguente apt install comando per installare il kali-linux-default metapacchetto.

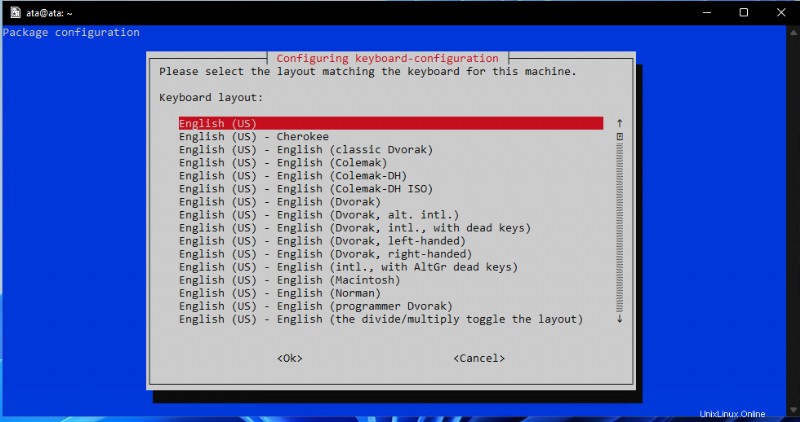

Vengono visualizzati alcuni messaggi a cui dovrai rispondere prima che l'installazione possa essere completata.

sudo apt install kali-linux-default -y3. Seleziona il layout della tastiera dall'elenco e premi INVIO per continuare.

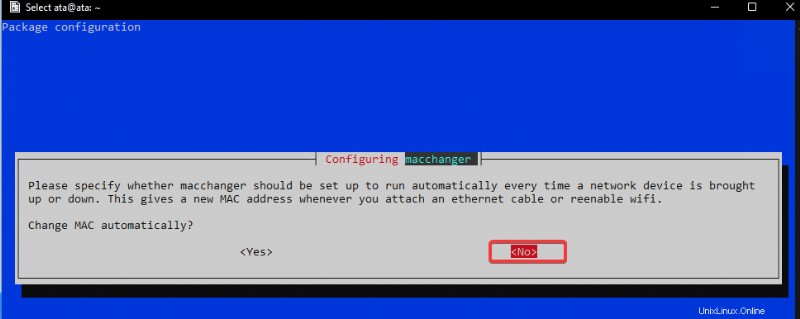

4. Ora, lascia selezionata l'opzione

macchanger è uno strumento che consente di modificare l'indirizzo MAC (Media Access Control) delle interfacce di rete, utile per l'hacking etico e i test di penetrazione. Questo strumento nasconde la tua vera identità su una rete modificando il tuo indirizzo MAC, ma in questo tutorial non nasconderai la tua identità.

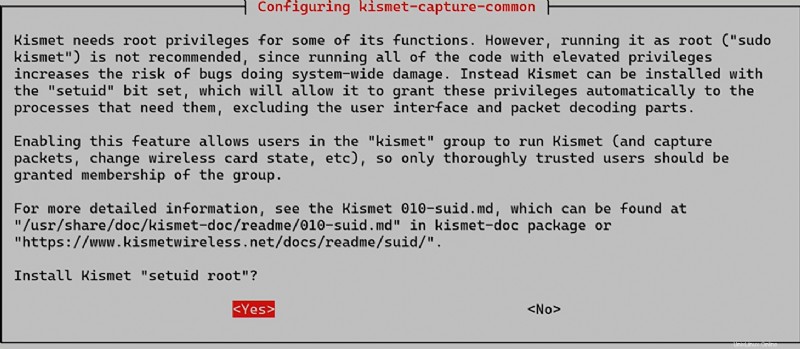

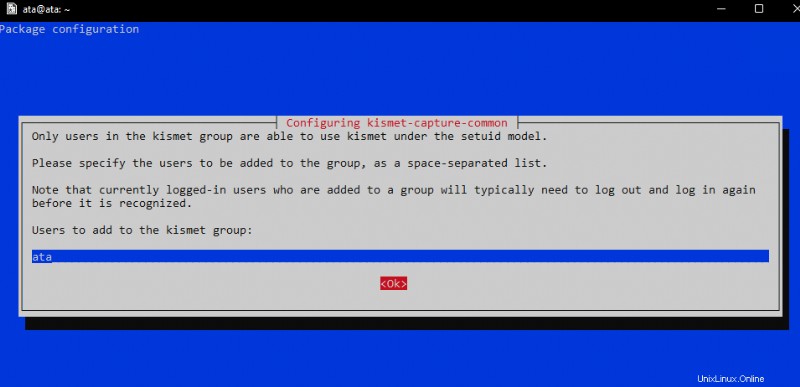

5. Selezionare Sì e premere INVIO per installare il pacchetto kismet-capture-common.

Kismet è un sistema di rilevamento, sniffer e rilevamento delle intrusioni di rete wireless. Kismet ti consente di trovare reti nascoste e monitorarne l'attività in modo che non richiedano privilegi di superutente (esegui direttamente come utente root).

6. Quindi, digita qui il tuo utente e premi Invio in modo che il tuo utente possa utilizzare Kismet anche con i privilegi di superutente.

Dopo aver aggiunto altri utenti, premi Tab per selezionare l'opzione

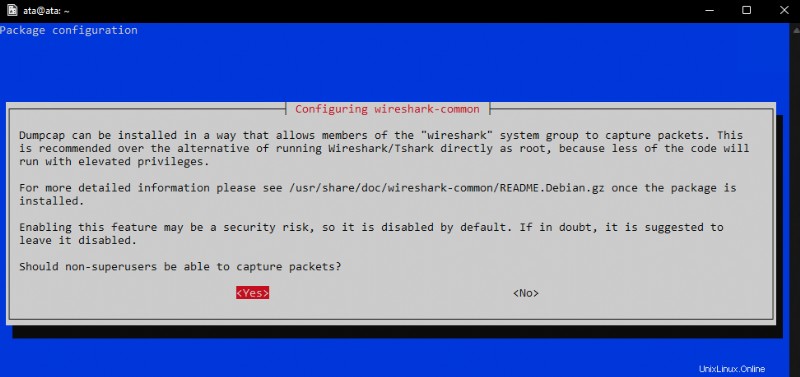

7. Selezionare Sì e premere INVIO per consentire agli utenti non root di acquisire i pacchetti.

L'abilitazione di questa opzione rappresenta un rischio per la sicurezza in alcune situazioni. Ma dal momento che stai usando Kali Linux su Windows per scopi di apprendimento nel tuo laboratorio, non è un grosso problema. Se utilizzi Wireshark per esplorare il traffico, questa è un'ottima funzionalità da avere.

Se non è necessario eseguire l'acquisizione o l'analisi dei pacchetti di rete, è possibile selezionare No e premere Invio per continuare. Puoi sempre modificare questa impostazione in un secondo momento, se necessario.

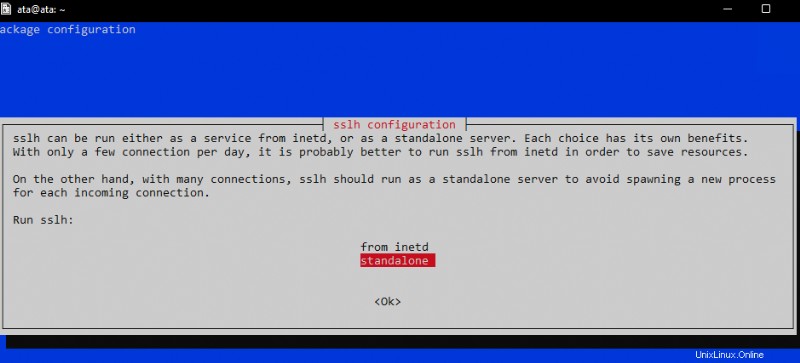

8. Ora seleziona standalone e premi INVIO per eseguire sslh come standalone.

sslh accetta connessioni a più servizi sulla stessa porta. Questa funzione è utile per eseguire più servizi sullo stesso server senza eseguire server diversi su porte diverse. Ad esempio, puoi eseguire SSH e HTTP sulla porta 443 con sslh.

Non utilizzerai questa funzione in questo tutorial, ma è utile saperlo.

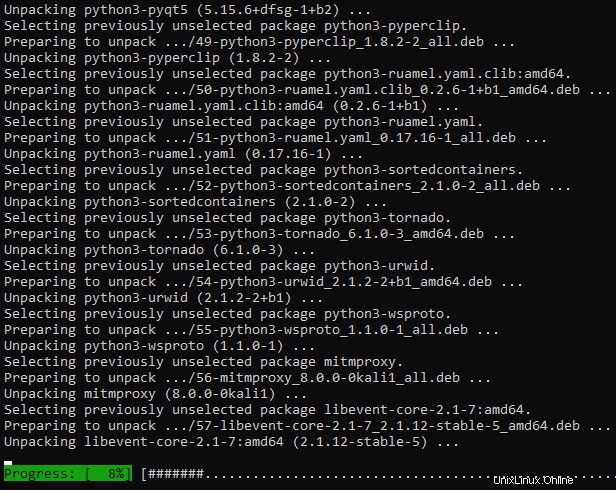

A questo punto, Kali Linux si occupa dell'installazione e della configurazione di tutti gli strumenti per te, il che potrebbe richiedere del tempo per essere completato. Rilassati e fai una pausa mentre Kali Linux fa il suo dovere.

Questo tutorial utilizza una macchina con CPU a otto core/16 thread e sono necessari circa 20 minuti per completare l'installazione.

9. Esegui nuovamente il comando apt update per assicurarti di eseguire le ultime versioni di tutti gli strumenti al termine dell'installazione.

sudo apt update -y

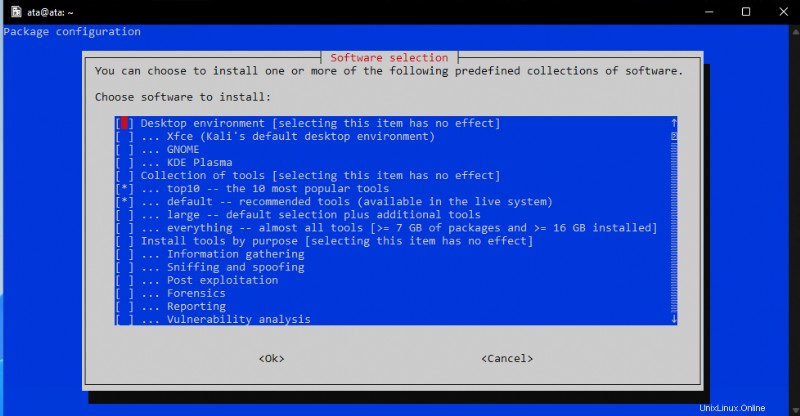

10. Infine, esegui il comando taskel di seguito per elencare tutti gli strumenti disponibili.

sudo taskselQuesto output di seguito mostra solo un piccolo sottoinsieme degli strumenti disponibili, quindi scorri verso il basso per vedere l'elenco completo. Puoi vedere che i primi 10 strumenti e quelli predefiniti sono contrassegnati (*) come installati.

Se desideri installare il resto degli strumenti:

- Evidenzia gli strumenti e premi la barra spaziatrice per selezionarli

- Premere il tasto Tab per selezionare il pulsante

e premere INVIO per installare gli strumenti selezionati.

Scansione host e scansione delle porte con Nmap

Ora che hai installato e configurato gli strumenti Kali Linux sul tuo sistema Windows 11, puoi guardare cosa offre il metapacchetto. Non avrai bisogno di approfondire tutti gli strumenti, ma piuttosto di vedere come usarne alcuni popolari.

Supponiamo di voler scoprire a quali porte aperte su un host sono disponibili per la connessione. Puoi usare Nmap per scansionare rapidamente le porte aperte su un host. Nmap è uno strumento di esplorazione della rete e controllo della sicurezza che puoi utilizzare per identificare host e servizi su una rete e problemi di sicurezza. Allo stesso tempo, Nmap ti consente di cercare porte aperte e vulnerabili sui sistemi.

Nota che Nmap potrebbe non essere compatibile con Windows 11.

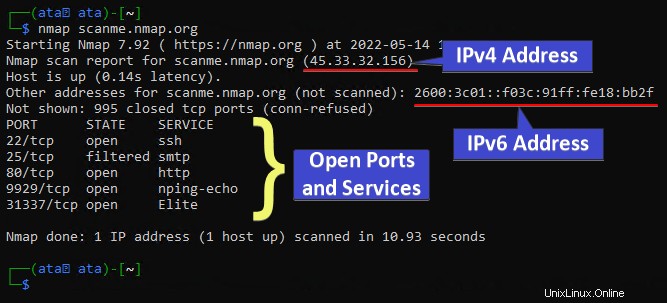

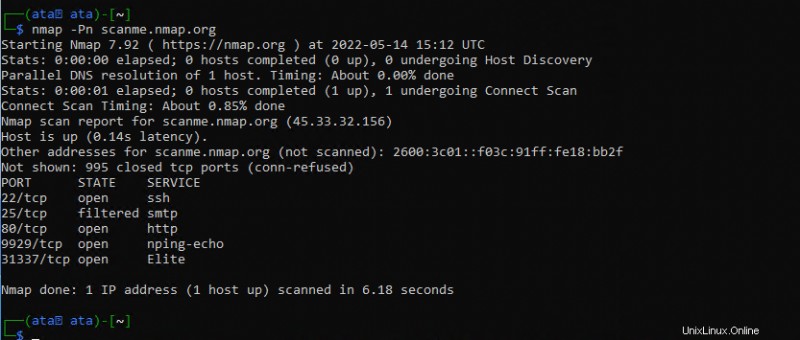

Eseguire il comando nmap seguente per cercare le porte aperte sull'host di destinazione iscanme.nmap.org. Sostituisci questo nome host con l'indirizzo IP o il nome host della macchina che desideri scansionare o un intervallo di rete.

Scansionando le porte aperte, puoi enumerare rapidamente quali servizi vengono eseguiti su un host. Queste informazioni sono utili per capire come attaccare un sistema come pentester.

nmap iscanme.nmap.org

Nell'output di seguito, la scansione di Nmap mostra molte informazioni preziose:

- L'indirizzo IPv4 dell'host di destinazione.

- L'indirizzo IPv6 dell'host di destinazione (se disponibile).

- Le porte aperte sull'host di destinazione e i servizi in esecuzione su tali porte aperte.

Ad ogni porta è associato uno stato, che può essere:

- Aperto:un servizio è in attesa di connessioni su questa porta.

- Chiuso:Nmap è stato in grado di connettersi alla porta, ma non c'era alcun servizio in ascolto.

- Filtrato:Nmap non è stato in grado di determinare se la porta è aperta o chiusa, il che accade per molte ragioni, ad esempio un firewall che blocca i probe di Nmap.

- Aperto/Filtrato:Nmap non ha potuto determinare se la porta è aperta o filtrata.

- Chiuso/Filtrato:Nmap non ha potuto determinare se la porta è chiusa o filtrata.

Specifica dei server DNS per la risoluzione del nome host

Nmap fa molte cose dietro le quinte che possono essere personalizzate usando l'argomento della riga di comando.

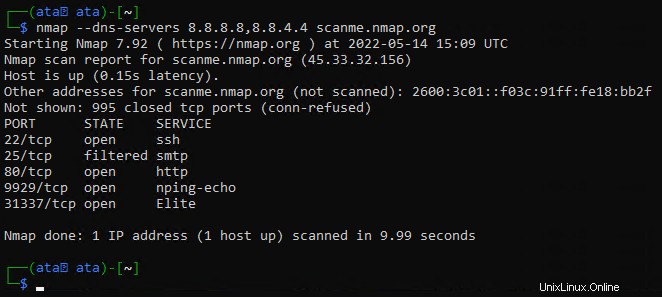

Ad esempio, puoi utilizzare il --dns-servers argomento per specificare quali server DNS utilizzare per la risoluzione del nome host. Per impostazione predefinita, Nmap utilizzerà i server DNS configurati sulla macchina su cui è in esecuzione.

Esegui il comando seguente per utilizzare i server DNS pubblici di Google per la risoluzione del nome host. Sono generalmente veloci e affidabili. Ma puoi sostituire il 8.8.8.8,8.8.4.4 Server DNS con qualsiasi server DNS che desideri utilizzare.

nmap --dns-servers 8.8.8.8,8.8.4.4 scanme.nmap.org

Successivamente, Nmap determina se l'host di destinazione è online o meno eseguendo uno sweep ping con una richiesta echo ICMP.

Ora, esegui il comando seguente per saltare lo sweep del ping.

nmap -Pn scanme.nmap.org

Dopo che il ping sweep e il target è online, Nmap cerca le porte aperte. Per impostazione predefinita, Nmap esegue la scansione delle 1.000 porte più comuni per ciascun protocollo.

Ulteriori informazioni sui diversi tipi di scansioni delle porte che Nmap può eseguire nella documentazione della tecnica di scansione delle porte di Nmap.

Conclusione

In questo tutorial, hai imparato come installare WSL su Windows 11, impostare una distribuzione Linux predefinita e utilizzare i comandi Linux di base. Hai anche sfiorato la scansione delle porte aperte su un host Linux con Nmap.

Con WSL puoi ottenere il meglio da entrambi i mondi:la flessibilità e la potenza di Linux con la facilità d'uso della GUI di Windows 11.

Ma queste sono solo alcune delle cose che puoi ottenere con WSL. Perché non sperimentare ed esplorare per vedere cos'altro può offrire WSL? Forse installando il sistema di controllo della versione GIT o configurando un ambiente di sviluppo Node.js?