Solitamente la nostra connessione a Internet dovrebbe essere privata e priva di utenti malintenzionati, tuttavia ottenere le chiavi per accedere alla rete è attualmente molto semplice in modo che un utente con una certa conoscenza delle reti possa ottenerla in pochi minuti e utilizzarla per navigare a Attraverso la nostra rete, essere in grado di consumare una notevole larghezza di banda e rallentare la nostra rete.

Quando notiamo un'attività sospetta è opportuno scegliere di controllare tutti i dispositivi collegati alla nostra rete per procedere alla sua corretta identificazione e, se non è un dispositivo autorizzato, prendere le misure corrispondenti. In questo articolo spiegheremo come ottenere un elenco di tutti i dispositivi collegati alla nostra rete per scoprire se sono presenti intrusi. Il modo più semplice per scoprirlo è entrare nel pannello di controllo del router e cercare un tag o un punto in cui si dice "Dispositivi collegati" o qualcosa di simile.

In molti casi, è possibile che non abbiamo accesso al router, quindi dovremmo cercare altri modi.

Rileva i computer nella mia rete locale dalla console

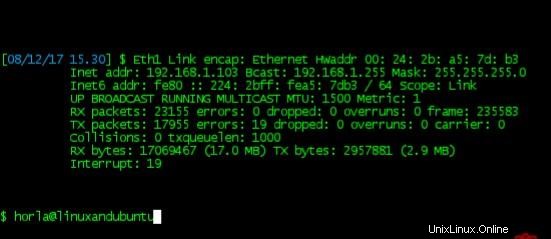

Il primo passo è sapere quale formato hanno gli IP della nostra rete. Apri una console e digita:

$ ifconfigChe mostrerà qualcosa come:

‹Qui vediamo che la rete ha un formato 192.168.1.X e che l'IP di trasmissione (per trovare tutti i computer) è 192.168.1.255 (è quello che arriva subito dopo Bcast :). Quindi con questi dati, abbiamo può fare:

$ ping -b 192.168.1.255Questo metodo non funziona sempre perché, ad esempio, alcuni computer non rispondono ai ping. Nella mia rete locale non risponde nessuno.

Rileva i computer con nmap

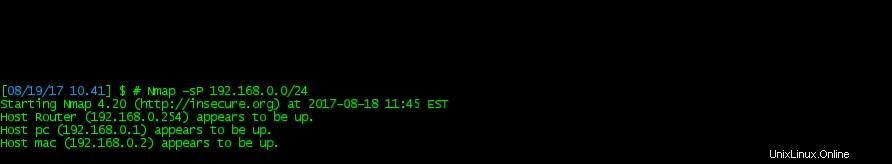

Se vuoi identificare tutte le macchine sulla tua rete (questo può essere utile soprattutto se la tua rete è wireless - wifi). Alla console digita:# nmap -sP Oppure può essere:Nmap visualizzerà un risultato simile a questo:

# nmap -sP 192.168.0.0/24

A partire da Nmap 4.20 (http://insecure.org) alle 2017-08-18 11:45 EST

Host Router (192.168.0.254) sembra essere attivo.

Host pc (192.168.0.1) appare per essere attivo.

L'host mac (192.168.0.2) sembra essere attivo.

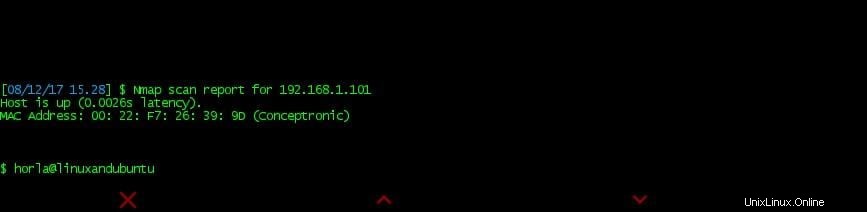

Possiamo vedere che per ogni dispositivo abbiamo queste informazioni:

Qui abbiamo l'IP del dispositivo, il suo MAC e alcune informazioni aggiuntive (quelle che appaiono tra parentesi). Nota:se non avessimo rimosso l'elenco con sudo non avremmo indirizzi MAC .

Ultima parola

‹Tuttavia, l'intruso potrebbe tornare per tentare di accedere ad un'altra apparecchiatura o modificare l'indirizzo MAC della sua scheda di rete, poiché in alcuni casi è possibile. Quindi dovremmo essere consapevoli che ciò accadrà di nuovo. Potremmo anche cambiare MAC filtraggio in modo che si connetta solo a MAC noti, quindi la rete sarebbe ancora più sicura.