Lynis è uno strumento di controllo della sicurezza gratuito e open source e rilasciato come progetto con licenza GPL ed è disponibile per sistemi operativi basati su Linux e Unix come MacOS, FreeBSD, NetBSD, OpenBSD e così via.

Cosa esploreremo qui?

In questo tutorial, cercheremo di esplorare il rapporto di audit di Lynis e impareremo ad applicare alcune delle riforme che suggerisce. Iniziamo ora con questa guida.

Comprendere i rapporti di audit Lynis

La scansione post lynis ci ha lasciato un enorme riassunto dei test eseguiti. Per beneficiare di questi risultati è fondamentale comprenderli e applicare specifiche azioni integrative. Daremo prima un breve riassunto di alcune sezioni dell'audit e poi passeremo alle sezioni dei suggerimenti. In questo modo avremo un'idea del significato di ogni specifico test e di come applicare i suggerimenti.

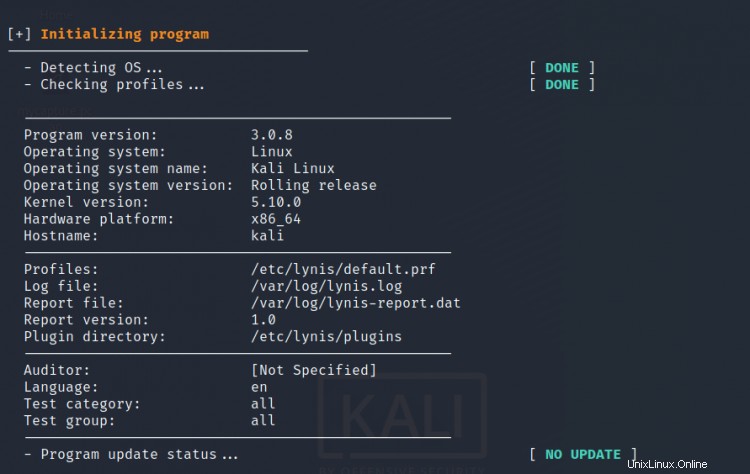

1. Inizializzazione del programma

Nella fase di inizializzazione, Lynis esegue l'operazione di controllo di base come il rilevamento del tipo di sistema operativo, della versione del kernel, Architettura della CPU, versione di Lynis installata, nome del revisore, verifica della disponibilità dell'aggiornamento di Lynis, ecc. Nel complesso, questa fase fornisce solo un sistema statico e informazioni sul programma.

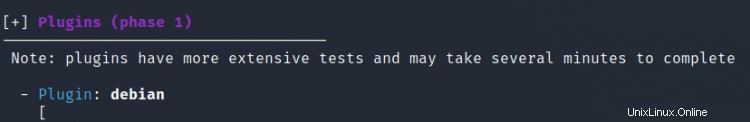

2. Plugin

Lynis fornisce plug-in per migliorare ulteriormente il processo di audit. Per es. il plug-in Firewall fornisce servizi specifici del firewall. Questi plug-in includono uno o più test, alcuni dei quali sono a pagamento e disponibili solo con l'edizione Enterprise di Lynis.

3. Test Debian

Come accennato nel test, questo verifica le utilità di sistema necessarie per i test Debian. Per es. la scansione di cui sopra riporta che 'libpam-tmpdir' non è installato. Quando installiamo questo pacchetto, il messaggio corrispondente cambia da "Non installato" a "Installato e abilitato", come mostrato di seguito:

4. Avvio e servizi

La sezione fornisce informazioni sul tipo di gestore servizi (in questo caso systemd), sull'esecuzione e sull'avvio -servizio abilitato ecc. Soprattutto etichetta i servizi in base al loro livello di sicurezza:Non sicuro, Esposto, Protetto, Medio.

5. kernel

Qui Lynis esegue un controllo per vari parametri specifici del kernel come il livello di esecuzione, la versione del kernel e il tipo, ecc.

6. Memoria e processi

In questa sezione Lynis verifica lo stato dei processi, ovvero se sono morti o in attesa.

In uno schema simile, Lynis controlla varie sezioni del sistema come servizi, software, reti, database e così via. Descrivere ogni singolo passaggio sarà un compito molto lungo. Nel complesso genera suggerimenti e avvisi per ogni sezione che controlla. La correzione di questi avvisi e l'applicazione dei suggerimenti successivi ci aiutano a rafforzare ulteriormente i nostri sistemi. Ora sposteremo la nostra attenzione sull'impostazione di alcuni suggerimenti.

Risoluzione dei problemi...

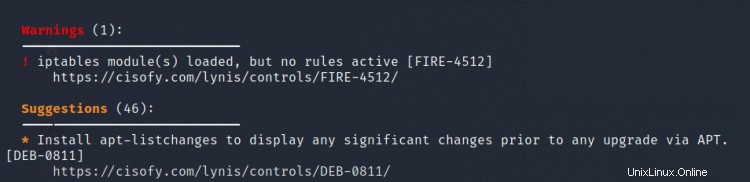

Come accennato nella sezione precedente, Lynis popola il terminale con i risultati della scansione, genera anche un file di registro (lynis.log) e un file di rapporto (lynis-report.dat). Probabilmente avrai notato che ogni avviso e suggerimento è seguito da una breve descrizione e da un collegamento alla sezione "Controlli" del sito Web CISOfy. Per es. guarda l'immagine qui sotto:

Mostra che ci sono circa 46 suggerimenti e 1 avviso in totale. Descrive anche il primo suggerimento per installare il pacchetto apt-listchanges e sotto di esso c'è un collegamento alla sezione "Controlli" del sito Web CISOfy. Proviamo ad applicare alcuni di questi suggerimenti:

1. Installa il pacchetto apt-listchanges

Questo pacchetto confronta la versione di un pacchetto installato con quella nuova disponibile. Per installare questo pacchetto, usa:

$ sudo apt apt-listchanges

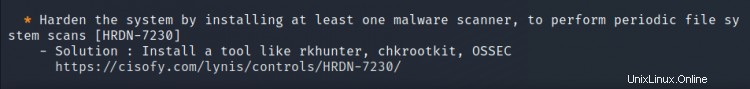

2. Scanner di malware

Lynis segnala che sul nostro sistema non è installato uno scanner di malware. Fornisce anche esempi di strumenti come rkhunter, chkrootkit e OSSEC. Installiamo rkhunter sul nostro Kali Linux:

$ sudo apt install rkhunter

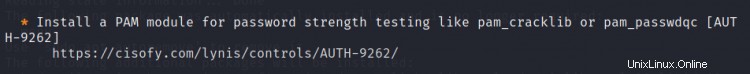

3. Installazione del modulo di sicurezza PAM

Questa scoperta suggerisce l'installazione di un modulo PAM per consentire il controllo della sicurezza della password. Per i sistemi basati su Debian, a questo scopo viene utilizzato il pacchetto 'libpam-cracklib'. Installa questo strumento con:

$ sudo apt install libpam-cracklib

Installiamo tutti i pacchetti di cui sopra ed eseguiamo nuovamente l'audit di Lynis per vedere se c'è una riduzione del numero di suggerimenti:

Una volta installati questi pacchetti, eseguire nuovamente l'audit:

$ sudo ./lynis audit system

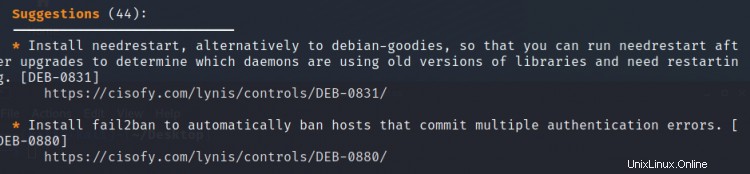

Questa volta possiamo vedere che il numero di suggerimenti è stato ridotto a 44. L'indice di hardening è anche passato da 62 a 65. Si noti che quando installiamo nuovi plugin (edizione Lynis Enterprise) o risolviamo alcuni problemi installando nuovi pacchetti, il tempo di audit potrebbe aumentare, questo è quello che è successo in questo caso. Più risolvi i problemi e applichi i suggerimenti, più il tuo audit diventa esteso e il tuo sistema diventa più resistente.

Nota: Durante l'esplorazione di un suggerimento o di un avviso, è possibile utilizzare il comando 'mostra dettagli' per visualizzare la descrizione completa utilizzando 'test-id'. Per es. per esplorare 'KRNL-5830' usa il comando:

sudo lynis show details KRNL-5830

Inoltre, puoi utilizzare il link sotto ogni test-id per vedere la loro descrizione dai siti Web CISOfy.

Conclusione

Si può avere paura dopo aver visto per la prima volta molti suggerimenti nel risultato dell'audit. Tuttavia, non è una questione di preoccupazione. Prendilo come schema per mappare la sicurezza del tuo sistema. Alcuni dei suggerimenti sono solo l'installazione di un pacchetto, l'esecuzione di un semplice comando, mentre altri potrebbero richiedere la modifica di diversi file di configurazione. Identifica semplicemente i problemi e correggi le vulnerabilità che scopri.