Solo perché usi Linux, non significa che non dovresti prendere precauzioni di sicurezza. Jack Wallen ti mostra come eseguire un audit di sicurezza su AlmaLinux con Lynis.

Se gestisci server Linux, sai che codice dannoso e vulnerabilità possono farsi strada nel sistema. Potrebbe trattarsi di un attacco, di un utente che salva un file infetto, di un payload dannoso in un pacchetto vulnerabile o di un servizio non configurato correttamente. Sebbene sia importante scoprire in che modo il codice dannoso è arrivato sul tuo sistema, il problema immediato è rilevarlo e mitigarlo.

Open source:copertura da leggere

E sì, anche se stai usando Linux, questo è un compito di cui devi sapere come occuparti. Uno di questi percorsi verso il successo è l'utilizzo dello scanner di controllo Lynis. Per coloro che sono in giro da un po', potresti ricordare Lynis come era precedentemente soprannominato – rkhunter.

Ma Lynis è più di un semplice rilevatore di rootkit, in quanto consente di eseguire controlli dettagliati dei tuoi server (e desktop) Linux per numerosi problemi di sicurezza e configurazioni errate.

Voglio guidarti attraverso il processo di installazione di Lynis e l'esecuzione di una scansione su AlmaLinux.

Di cosa avrai bisogno

Per installare e far funzionare Lynis, avrai bisogno di un'istanza in esecuzione di AlmaLinux e di un utente con privilegi sudo. Ecco fatto, passiamo alla scansione.

Come installare Lynis

La prima cosa che faremo è installare le dipendenze necessarie. Accedi al tuo server e dai il comando:

sudo dnf install ca-certificates curl nss openssl -y

Una volta completato, creeremo un nuovo repository con il comando:

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

In quel file, incolla quanto segue:

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

Save and close the file.

Installa Lynis con il comando:

sudo dnf install lynis -y

L'installazione dovrebbe essere eseguita senza intoppi.

Come eseguire la scansione con Lynis

Ora possiamo eseguire un audit di sicurezza sulla nostra macchina AlmaLinux con il comando:

sudo lynis audit system

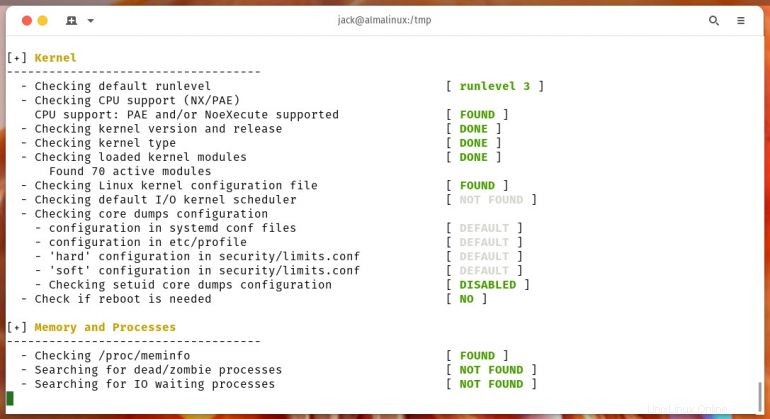

La scansione richiederà del tempo (a seconda della velocità del tuo hardware e del numero di pacchetti installati). Vedi molti output che passano (Figura A ).

Figura A

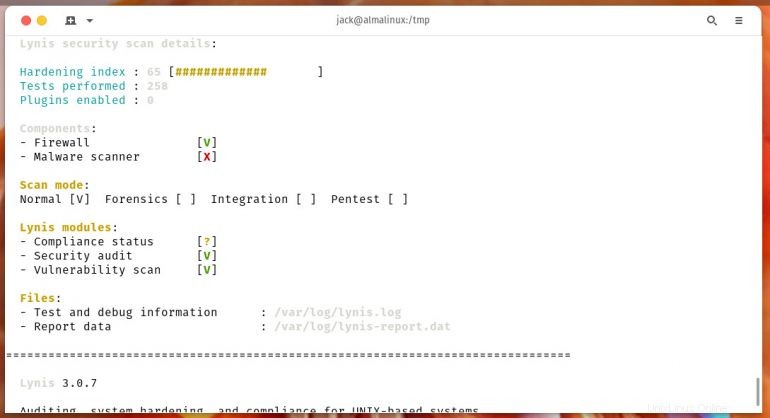

Puoi sederti e guardare l'output, poiché la scansione non dovrebbe richiedere più di 2-5 minuti. Inoltre, probabilmente vorrai vedere la "magia" accadere. Se nell'output vedi qualcosa di rosso, è un problema che molto probabilmente dovrai risolvere. Alla fine, come me, potresti scoprire che Lynis ha rilevato il server privo di uno scanner di malware (Figura B ).

Figura B

È possibile scorrere l'output della scansione (se la finestra del terminale lo consente) oppure eseguire nuovamente la scansione e inviare l'output a un file per la visualizzazione successiva. Per farlo, dai il comando:

sudo lynis audit system > audit_results

L'unico inconveniente della visualizzazione del file sopra è che la mancanza di formattazione può renderlo difficile da leggere. Fortunatamente, c'è un modo migliore.

Come aggiungere un processo cron Lynis

Potresti anche voler creare un processo cron per eseguire lo scanner Lynis ogni giorno. Crea un nuovo script giornaliero con il comando:

sudo nano /etc/cron.daily/lynis

In quello script incolla quanto segue:

#!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"

DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"

# Run Lynis

lynis audit system --cronjob > ${REPORT}

# Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}

fi

# The End

Salva e chiudi il file. Assicurati di creare la directory di registro con:

sudo mkdir /var/log/lynis

Il nuovo lavoro cron verrà ora eseguito con i lavori giornalieri e riporterà i risultati in /var/log/lynis.

E questo è tutto ciò che serve per eseguire un audit di sicurezza su AlmaLinux, con l'aiuto di Lynis. Aggiungi questo al tuo lavoro cron quotidiano e poi prendi l'abitudine di controllare il file di registro ogni mattina.

Abbonati a TechRepublic Come far funzionare la tecnologia su YouTube per tutti i consigli tecnologici più recenti per i professionisti del business di Jack Wallen.

Link alla fonte