Introduzione

Intel Security Guard Extensions (SGX) è diventato disponibile con la famiglia di processori Skylake. Intel SGX mira a fornire un livello di sicurezza aggiuntivo che impedisce l'esecuzione di software dannoso anche con privilegi di amministratore.

L'utilizzo del modello SGX nella tua infrastruttura, che si tratti di cloud on-premise, pubblico, privato o ibrido, crea un ambiente affidabile per l'elaborazione di dati sensibili. PhoenixNAP Bare Metal Cloud offre una gamma di server con supporto SGX.

Questo articolo spiegherà cos'è Intel SGX, come funziona e i suoi vantaggi. Ti mostreremo anche come scegliere una CPU che supporti SGX durante la distribuzione di un server BMC.

Requisiti per l'utilizzo di Intel SGX

Esistono alcuni requisiti per l'utilizzo delle applicazioni SGX nella tua infrastruttura:

- La tua macchina deve avere una CPU Intel che supporti Intel SGX.

- Il BIOS deve avere un'opzione per abilitare SGX.

- L'opzione Intel SGX deve essere impostata su Abilitata o Controllato da software nel BIOS, a seconda del sistema. I server PhoenixNAP BMC hanno questa opzione già abilitata.

- È necessario installare il pacchetto software della piattaforma Intel SGX.

Cos'è Intel SGX (Software Guard Extensions)?

Intel ha creato Software Guard Extensions per migliorare la protezione dei dati e la sicurezza del codice delle applicazioni. Questo sistema di difesa basato su CPU consente alle applicazioni di essere eseguite in uno spazio di memoria privato. Pertanto, l'esposizione agli attacchi interni ed esterni in fase di esecuzione è minima.

Intel SGX consente agli sviluppatori di utilizzare le istruzioni della CPU per aumentare il controllo dell'accesso a:

- Impedisci la modifica e l'eliminazione dei dati.

- Impedisci la divulgazione dei dati.

- Migliora la sicurezza del codice.

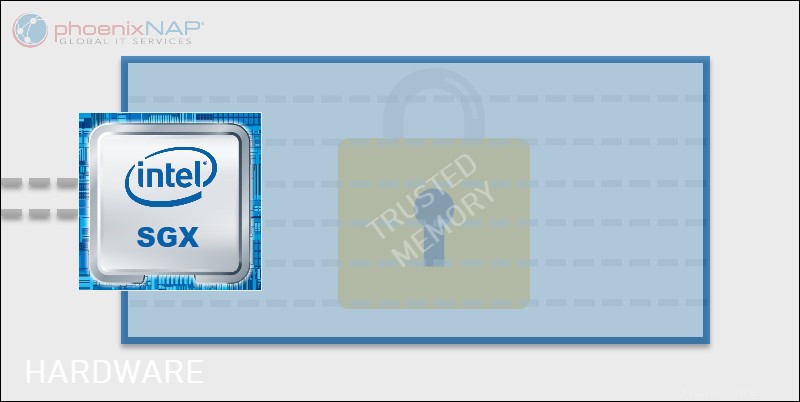

Questo set di istruzioni di CPU compatibili con SGX ti consente di crittografare porzioni di memoria per proteggere dati preziosi e sensibili.

Un tale ambiente fornisce uno spazio sicuro per i segreti quando altre parti dell'infrastruttura sono compromesse. Ciò include BIOS, firmware, accesso root, gestore di macchine virtuali , ecc. Quando un'applicazione è protetta con Intel SGX, il suo funzionamento e l'integrità non vengono influenzati in caso di attacco.

I dati più sensibili rimangono inaccessibili a qualsiasi processo o utente, indipendentemente dal livello di autorizzazione. Il motivo è che un'applicazione viene eseguita all'interno di un segmento di memoria attendibile a cui altri processi non possono accedere.

Cos'è l'Enclave SGX?

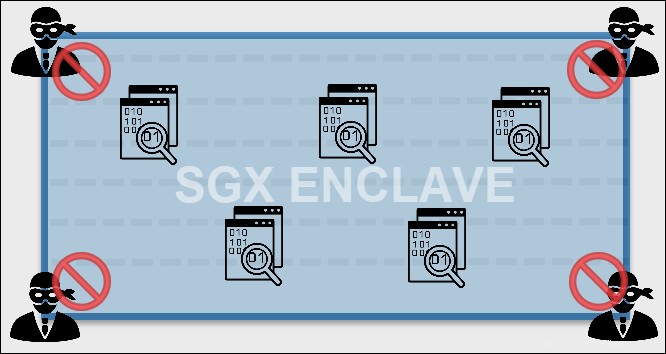

Le enclave sono aree di memoria isolate con dati applicativi sensibili protetti dalla CPU. Il codice e i dati in queste regioni di memoria sono raggiungibili solo all'interno dell'enclave. Utilizzando l'SDK Intel SGX, gli sviluppatori creano un set di istruzioni per riservare una parte della memoria fisica per questo ambiente sicuro.

Quando esegui un'applicazione all'interno di un'enclave, la CPU la crittografa istantaneamente e memorizza la chiave. Poiché la chiave è all'interno della CPU, un utente malintenzionato non può ottenerla ispezionando la memoria di sistema.

Quanto sono sicure le enclavi?

Le enclavi sono ambienti estremamente sicuri per lavorare con i dati. Il controllo dell'accesso è imposto all'interno di queste parti di memoria affidabili e nemmeno l'accesso fisico è sufficiente per entrare in possesso dei dati protetti.

Ciò che rende le enclavi sicure è la crittografia hardware automatica. La tecnologia SGX utilizza la CPU per crittografare le informazioni e memorizzare la chiave al suo interno. Pertanto, una parte esterna non può acquisire la chiave e compromettere i dati. Ciò significa che nemmeno il provider cloud può accedervi.

Inoltre, una volta che l'applicazione esce o ordina la distruzione di un'enclave, tutte le informazioni vengono perse con essa.

Come funziona Intel SGX

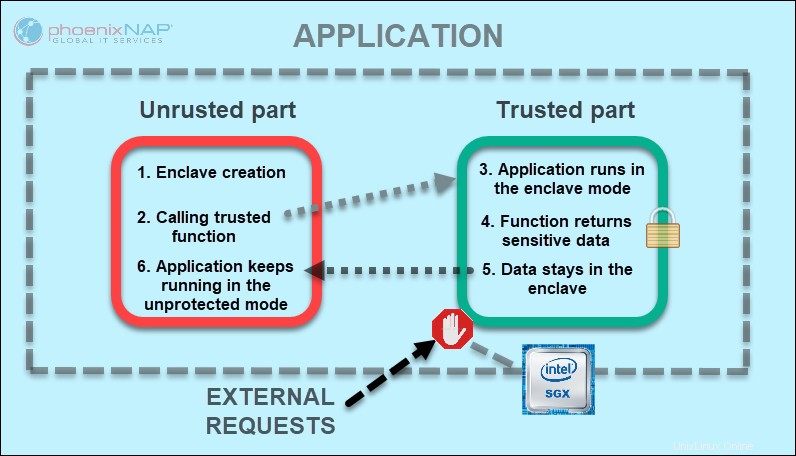

Durante lo sviluppo di un'applicazione Intel SGX, il programmatore può scegliere cosa enclave. Ogni applicazione SGX ha due parti:

- Parte non attendibile

- Parte attendibile

La parte non attendibile è responsabile della creazione dell'enclave e della comunicazione a livello di sistema. Da qui, un'applicazione chiama solo le specifiche funzioni attendibili per accedere ai dati.

La parte affidabile memorizza l'enclave creata per l'elaborazione di dati sensibili. Il codice ei dati sono visualizzati in chiaro esclusivamente all'interno dell'enclave. I dati restituiti da una funzione attendibile rimangono in quest'area di memoria protetta. La CPU rifiuta tutte le richieste esterne e l'enclave rimane protetta.

L'applicazione riprende quindi a funzionare nella parte non attendibile in cui non ha più informazioni dettagliate sui dati sensibili.

La parte dell'applicazione che riceve i dati protetti si trova nella sezione non attendibile. Un'applicazione può archiviare i dati al di fuori dell'enclave una volta che la CPU li crittografa. La chiave di crittografia rimane nell'enclave che contiene il codice di decrittografia e l'algoritmo necessario. Pertanto, la decrittazione è possibile solo sullo stesso sistema in cui i dati sono stati sigillati.

Quando utilizzare Intel SGX?

Intel SGX è uno strumento eccellente per qualsiasi contesto in cui l'elaborazione riservata è un must. Poiché questa tecnologia è nativa delle CPU abilitate per SGX, chiunque necessiti di un livello di sicurezza aggiuntivo può utilizzarla.

Qualsiasi settore può sfruttare le capacità di SGX, non solo l'IT:

- Finanza e assicurazioni

- Assistenza sanitaria e sociale

- Militari

- Commercio

Poiché i dati sono protetti durante l'uso, Intel SGX è adatto per condividere informazioni tra più organizzazioni. Questo modello migliora il controllo su quali dati condividere, chi può vederli, per quanto tempo e per quale scopo.

CPU supportata da Intel SGX

A partire dai processori scalabili Xeon rilasciato dal 3° trimestre 2015 in poi, tutti i processori per server supportano Intel SGX. Alcuni di loro sono:

- Intel® Xeon® E-2288G

- Intel® Xeon® Gold 6326

- Intel® Xeon® Platinum 8352Y

Inoltre, la maggior parte dei dispositivi desktop e mobili con CPU Intel Core di sesta generazione supporta SGX.

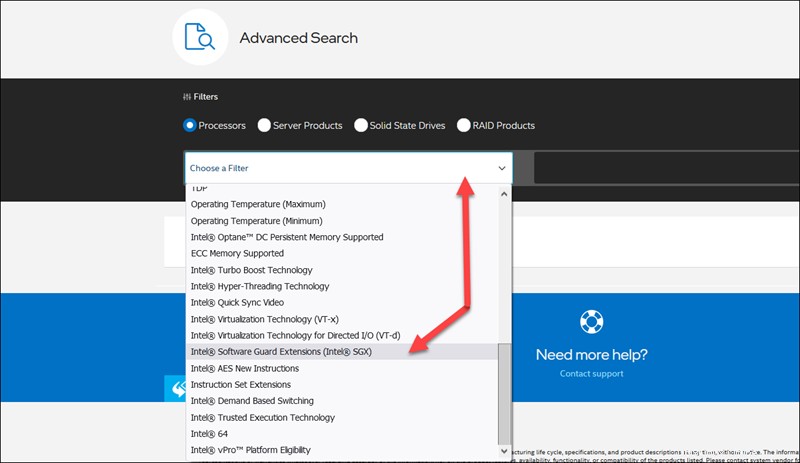

Per verificare quali CPU Intel utilizzano SGX, fare riferimento alla pagina di ricerca dei prodotti Intel. In Scegli un filtro menu a discesa, scorri verso il basso e seleziona Intel® Software Guard Extensions (Intel® SGX) .

Come scegliere una CPU con supporto SGX nel portale BMC

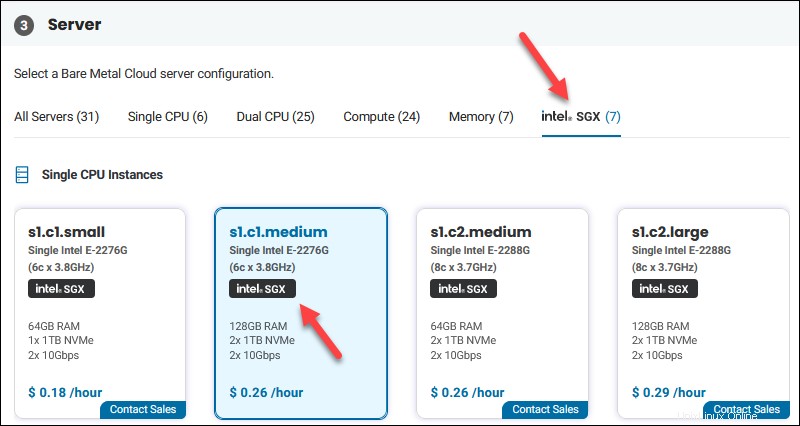

Per distribuire un server Bare Metal Cloud con supporto Intel SGX:

1. Accedi al portale BMC.

2. Fare clic su Distribuisci nuovo server pulsante.

3. Individuare il server con il logo Intel SGX nel Server sezione. Usa il filtro Intel SGX per restringere l'elenco.

4. Completa il processo come con qualsiasi altro server BMC.

Come abilitare Intel SGX nel BIOS?

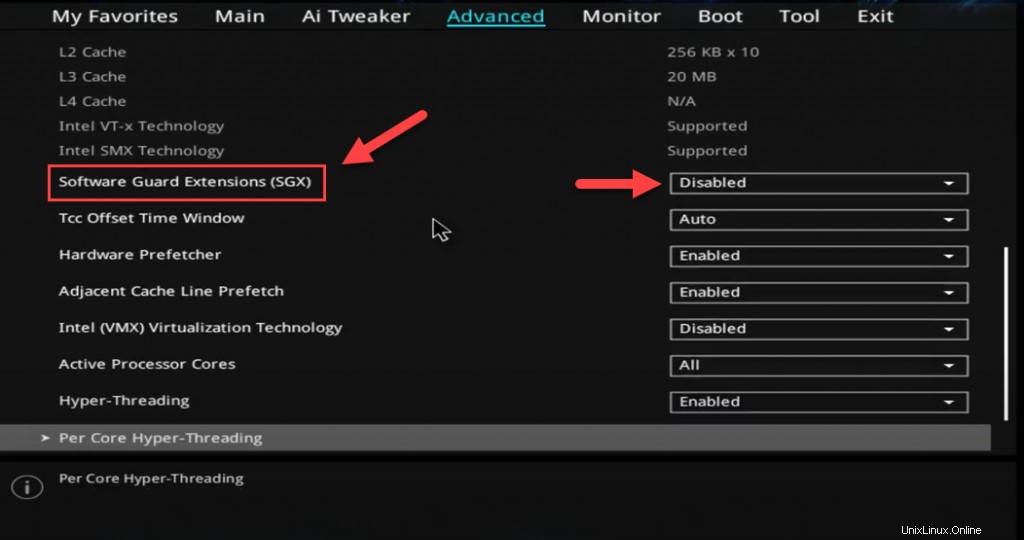

Se una CPU e un BIOS di sistema supportano Intel SGX, puoi abilitarlo. Utilizzare la chiave corrispondente per accedere al BIOS, a seconda del produttore.

Queste sono le possibili impostazioni SGX nel BIOS:

- Disabilitato. L'impostazione predefinita per l'opzione Intel SGX. In questa modalità, le applicazioni non possono abilitare SGX.

- Abilitato. Le applicazioni possono utilizzare Intel SGX . Assicurati che il PRMRR la configurazione è corretta per il tuo sistema.

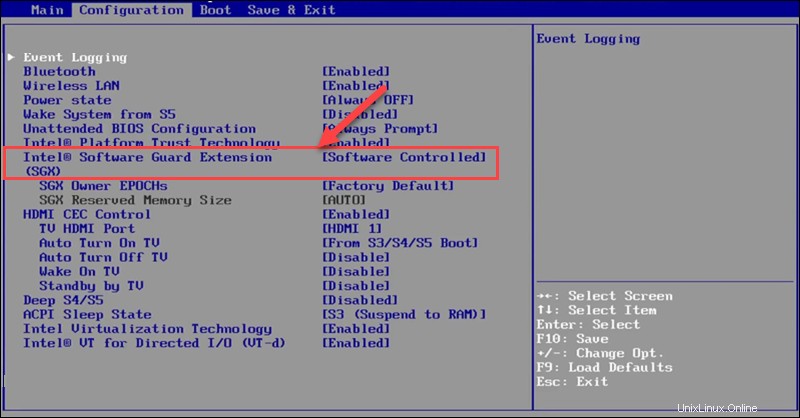

- Controllato da software. Consente a un'applicazione di indicare al BIOS di abilitare automaticamente SGX.

In alcune interfacce UEFI BIOS, l'SGX si trova in Avanzate -> Configurazione CPU .

Alcune interfacce BIOS legacy hanno l'opzione Intel SGX nella Configurazione menu.

Dovrei disattivare SGX?

L'opzione Intel SGX è generalmente disabilitata per impostazione predefinita. È possibile lasciare le impostazioni sui valori predefiniti. Tuttavia, se stai utilizzando applicazioni SGX, non devi disabilitare questa opzione nel BIOS.

D'altra parte, quando l'opzione SGX è abilitata nel BIOS e non si utilizzano applicazioni SGX o non si intende farlo, la funzione potrebbe essere disabilitata.

Vantaggi Intel SGX

L'utilizzo di Intel Software Guard Extension offre numerosi vantaggi. Quella più ovvia è la maggiore sicurezza dei dati sensibili e mission-critical.

Con Intel SGX, le informazioni che devono essere verificate possono risiedere sulla macchina invece di inviarle a un server remoto. Ciò include dati biometrici e altri dati di autenticazione. Intel SGX protegge dalle minacce avanzate che compromettono BIOS, componenti di sistema e profili utente con autorizzazioni di root.

Inoltre, la sigillatura dei dati fornisce la necessaria protezione della proprietà intellettuale anche al di fuori delle enclavi. La chiave per la decodifica dei dati riservati è nella memoria attendibile in modo da bloccare l'accesso esterno.

Questo modello consente un ridimensionamento orizzontale senza interruzioni. Con l'aumento delle richieste aziendali, nuove macchine possono entrare a far parte del pool senza interruzioni. Prima di entrare a far parte del cluster di server attendibili, i nodi vengono verificati per avere il livello di sicurezza appropriato.