Il server perfetto - CentOS 7 x86_64 (nginx, Dovecot, ISPConfig 3)

Questo tutorial mostra come preparare un server CentOS 7 x86_64 per l'installazione di ISPConfig 3 e come installare ISPConfig 3 su di esso. ISPConfig 3 è un pannello di controllo di webhosting che consente di configurare i seguenti servizi tramite un browser web:nginx web server, Postfix mail server, MySQL, BIND nameserver, PureFTPd, SpamAssassin, ClamAV, Mailman e molti altri. Dalla versione 3.0.4, ISPConfig viene fornito con il supporto completo per il server web nginx oltre ad Apache; questo tutorial copre la configurazione di un server che utilizza nginx, non Apache. L'esercitazione sul server Apache Perfect di ISPConfig 3 è disponibile qui.

Manuale ISPConfig 3

Per imparare a usare ISPConfig 3, consiglio vivamente di scaricare il manuale ISPConfig 3.

Su circa 300 pagine, copre il concetto alla base di ISPConfig (amministratore, rivenditori, clienti), spiega come installare e aggiornare ISPConfig 3, include un riferimento per tutti i moduli e i campi dei moduli in ISPConfig insieme a esempi di input validi e fornisce tutorial per le attività più comuni in ISPConfig 3. Descrive anche come rendere più sicuro il tuo server e viene fornito con una sezione di risoluzione dei problemi alla fine.

1. Requisiti

Per installare un tale sistema avrai bisogno di quanto segue

- Scarica i due DVD di CentOS 7.0 da un mirror accanto a te (l'elenco dei mirror è disponibile qui:http://isoredirect.centos.org/centos/7/isos/x86_64/CentOS-7.0-1406-x86_64 -DVD.iso.

- Una connessione Internet veloce

2. Nota preliminare

In questo tutorial utilizzo l'hostname server1.example.com con l'indirizzo IP 192.168.0.100 e il gateway 192.168.0.1. Queste impostazioni potrebbero differire per te, quindi devi sostituirle dove appropriato. Installa l'installazione minima di CentOS 7 da questo link del tutorial prima di procedere.

3 Installa nano editor e regola /etc/hosts

yum -y installa nano wget

Quindi modifichiamo /etc/hosts. Rendilo simile a questo:

nano /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 192.168.0.100 server1.example.com server1 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

e imposta il nome host su server1.example.com:

echo 'server1.example.com'> /etc/hostname

4 Configura il firewall e installa alcuni software di rete di base

(Puoi saltare questo capitolo se hai già disabilitato il firewall al termine dell'installazione di base del sistema.)

Voglio installare ISPConfig alla fine di questo tutorial che viene fornito con il proprio firewall. Ecco perché ora disabilito il firewall CentOS predefinito. Naturalmente, sei libero di lasciarlo acceso e configurarlo in base alle tue esigenze (ma in seguito non dovresti utilizzare nessun altro firewall poiché molto probabilmente interferirà con il firewall CentOS).

Corri

systemctl ferma firewalld.service

systemctl disabilita firewalld.service

rm '/etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service'

rm '/etc/systemd/system/ basic.target.wants/firewalld.service'

[[email protected] ~]#

e disabilitare il firewall.

Per verificare che il firewall sia stato davvero disabilitato, puoi eseguire

firewall-cmd --state

dopo. L'output dovrebbe essere simile a questo:

[[email protected] ~]# firewall-cmd --state

non in esecuzione

[[email protected] ~]#

yum -y installa net-tools NetworkManager-tui

5 Disattiva SELinux

SELinux è un'estensione di sicurezza di CentOS che dovrebbe fornire una sicurezza estesa. Secondo me non è necessario per configurare un sistema sicuro e di solito causa più problemi che vantaggi (pensaci dopo aver fatto una settimana di risoluzione dei problemi perché alcuni servizi non funzionavano come previsto, e quindi scopri che era tutto ok, solo SELinux stava causando il problema). Pertanto lo disabilito (questo è un must se vuoi installare ISPConfig in un secondo momento).

Modifica /etc/selinux/config e imposta SELINUX=disabled:

nano /etc/selinux/config

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted

Successivamente dobbiamo riavviare il sistema:

riavvia

6 Abilita repository aggiuntivi e installa del software

Abiliteremo i repository EPEL sul nostro sistema CentOS poiché molti dei pacchetti che installeremo nel corso di questo tutorial non sono disponibili nei repository CentOS 7.0 ufficiali:

yum -y installa epel-release

yum -y installa yum-priorities

Modifica /etc/yum.repos.d/epel.repo...

nano /etc/yum.repos.d/epel.repo

... e aggiungi la linea priority=10 alla sezione [epel]:

[epel] name=Extra Packages for Enterprise Linux 7 - $basearch #baseurl=http://download.fedoraproject.org/pub/epel/7/$basearch mirrorlist=https://mirrors.fedoraproject.org/metalink?repo=epel-7&arch=$basearch failovermethod=priority enabled=1 priority=10 gpgcheck=1 gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-EPEL-7 [...]

Quindi aggiorniamo i nostri pacchetti esistenti sul sistema:

yum aggiornamento

Ora installiamo alcuni pacchetti software che saranno necessari in seguito:

yum -y groupinstall 'Strumenti di sviluppo'

Quota 7

(Se hai scelto uno schema di partizionamento diverso dal mio, devi modificare questo capitolo in modo che la quota si applichi alle partizioni dove ne hai bisogno.)

Per installare quota, eseguiamo questo comando:

yum -y installa quota

Ora controlliamo se la quota è già abilitata per il filesystem in cui sono archiviati i dati del sito Web (/var/www) e della maildir (var/vmail). In questa configurazione di esempio, ho una grande partizione di root, quindi cerco ' / ':

montare | grep ' / '

[[email protected] ~]# mount | grep ' / '

/dev/mapper/centos-root on / type xfs (rw,relatime,attr2,inode64,noquota)

[[email protected] ~]#

Se hai una partizione /var separata, usa:

montare | grep ' /var '

invece. Se la riga contiene la parola "noquota ", quindi procedi con i passaggi seguenti per abilitare la quota.

Abilitazione della quota sulla partizione / (root)

Normalmente si abilita la quota nel file /etc/fstab, ma se il filesystem è il filesystem root "/", allora la quota deve essere abilitata da un parametro di avvio del kernel Linux.

Modifica il file di configurazione di grub:

nano /etc/default/grub

cerca nella riga che inizia con GRUB_CMDLINE_LINUX e aggiungi rootflags=uquota,gquota ai parametri della riga di comando in modo che la riga risultante assomigli a questa:

[...]

GRUB_CMDLINE_LINUX="rd.lvm.lv=centos/swap vconsole.font=latarcyrheb-sun16 rd.lvm.lv=centos/root crashkernel=auto vconsole.keymap=us rhgb quiet rootflags=uquota,gquota"

[...]

e applica le modifiche eseguendo il comando seguente.

cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg_bak

grub2-mkconfig -o /boot/grub2/grub.cfg

e riavvia il server.

riavvia

Ora controlla se la quota è abilitata:

montare | grep ' / '

[[email protected] ~]# mount | grep ' / '

/dev/mapper/centos-root on / type xfs (rw,relatime,attr2,inode64,usrquota,grpquota)

[[email protected] ~]#

Quando la quota è attiva, possiamo vedere "usrquota,grpquota " nell'elenco delle opzioni di montaggio.

Abilitazione della quota su una partizione /var separata

Se hai una partizione /var separata, modifica /etc/fstab e aggiungi ,uquota,gquota alla / partizione (/dev/mapper/centos-var):

nano /etc/fstab

# # /etc/fstab # Created by anaconda on Sun Sep 21 16:33:45 2014 # # Accessible filesystems, by reference, are maintained under '/dev/disk' # See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info # /dev/mapper/centos-root / xfs defaults 1 1 /dev/mapper/centos-var /var xfs defaults,uquota,gquota 1 2 UUID=9ac06939-7e43-4efd-957a-486775edd7b4 /boot xfs defaults 1 3 /dev/mapper/centos-swap swap swap defaults 0 0

Quindi esegui

mount -o remount /var

quotacheck -avugm

quotaon -avug

per abilitare la quota.

8 Sincronizza l'orologio di sistema

È una buona idea sincronizzare l'orologio di sistema con un NTP (n rete t ime

yum -y install ntp

e l'ora del tuo sistema sarà sempre sincronizzata.

9 Installa MariaDB

Installeremo MariaDB-server e client come segue:

yum -y installa mariadb mariadb-server

Vogliamo che il servizio Mariadb venga eseguito all'avvio e dopo l'avvio e che avvii il servizio come:

systemctl abilita mariadb.service

systemctl avvia mariadb.service

Imposta le password per l'account root MySQL:

mysql_secure_installation

[[email protected] ~]# mysql_secure_installation

/usr/bin/mysql_secure_installation:line 379:find_mysql_client:comando non trovato

NOTA:ESEGUIRE TUTTE LE PARTI DI QUESTO SCRIPT È RACCOMANDATO PER TUTTI MariaDB

SERVER IN USO DI PRODUZIONE! SI PREGA DI LEGGERE ATTENTAMENTE OGNI PASSO!

Per poter accedere a MariaDB per proteggerlo, avremo bisogno della

password corrente per l'utente root. Se hai appena installato MariaDB e

non hai ancora impostato la password di root, la password sarà vuota,

quindi dovresti semplicemente premere invio qui.<--INVIO

Inserisci la password corrente per root (inserisci per nessuno):<--INVIO

OK, password utilizzata con successo, vado avanti...

L'impostazione della password di root garantisce che nessuno possa accedere all'utente root di MariaDB

senza la corretta autorizzazione.

Impostare la password di root? [S/n]

Nuova password:<--yourmariadbpassword

Reinserire la nuova password:<--yourmariadbpassword

Password aggiornata correttamente!

Ricaricamento delle tabelle dei privilegi..

... Operazione riuscita!

Per impostazione predefinita, un'installazione di MariaDB ha un utente anonimo, che consente chiunque

per accedere a MariaDB senza dover creare un account utente per

loro. Questo è inteso solo per il test e per rendere l'installazione

un po' più agevole. È necessario rimuoverli prima di passare a un

ambiente di produzione.

Rimuovere utenti anonimi? [S/n]

... Successo!

Normalmente, root dovrebbe essere autorizzato a connettersi solo da 'localhost'. Questo

garantisce che qualcuno non possa indovinare la password di root dalla rete.

Disconsentire l'accesso root in remoto? [S/n]

... Successo!

Per impostazione predefinita, MariaDB viene fornito con un database denominato 'test' a cui chiunque può

accedere. Anche questo è inteso solo per il test e deve essere rimosso

prima di passare a un ambiente di produzione.

Rimuovere il database di test e accedervi? [S/n]

- Eliminazione del database di test...

... Operazione riuscita!

- Rimozione dei privilegi sul database di prova...

... Operazione riuscita!

Il ricaricamento delle tabelle dei privilegi garantirà che tutte le modifiche apportate finora

diventeranno effettive immediatamente.

Ricaricare le tabelle dei privilegi ora? [S/n]

... Successo!

Pulizia...

Fatto! Se hai completato tutti i passaggi precedenti, l'installazione di MariaDB

ora dovrebbe essere sicura.

Grazie per aver utilizzato MariaDB!

[[email protected] ~]#

10 Installa Dovecot

Dovecot può essere installato come segue:

yum -y install dovecot dovecot-pigeonhole dovecot-mysql

Crea un file dovecot-sql.conf vuoto e un collegamento simbolico:

touch /etc/dovecot/dovecot-sql.conf

ln -s /etc/dovecot/dovecot-sql.conf /etc/dovecot-sql.conf

Ora crea i link di avvio del sistema e avvia Dovecot:

systemctl abilita dovecot.service

systemctl avvia dovecot.service

11 Installa Postfix

Postfix può essere installato come segue:

yum -y installa suffisso

Quindi disattiva Sendmail e avvia Postfix:

systemctl abilita mariadb.service

systemctl avvia mariadb.service

systemctl arresta sendmail.service

systemctl disabilita sendmail.service

systemctl abilita postfix.service

systemctl riavvia postfix.service

12 Installa Getmail

Getmail può essere installato come segue:

yum -y installa getmail

13 Installa Amavisd-new, SpamAssassin e ClamAV

Per installare amavisd-new, spamassassin e clamav, eseguire il comando seguente:

yum -y install amavisd-new spamassassin clamav clamd clamav-update decomprimi bzip2 unrar perl-DBD-mysql

Modifica il file di configurazione di freshclam /etc/freshclam.conf

nano /etc/freshclam.conf

e commenta la riga "Esempio"

[....]

# Esempio

[....]

Quindi iniziamo freshclam, amavisd e clamd.amavisd:

sa-update

freshclam

systemctl enable amavisd.service

14 Installa Nginx, PHP5 (PHP-FPM) e Fcgiwrap

Nginx è disponibile come pacchetto per CentOS 7.0 (da EPEL) che possiamo installare come segue:

yum -y installa nginx

Se Apache2 è già installato sul sistema, interrompilo ora...

systemctl interrompe httpd.service

... e rimuovi i collegamenti di avvio del sistema di Apache:

systemctl disabilita httpd.service

Quindi creiamo i collegamenti di avvio del sistema per nginx e lo avviamo:

systemctl abilita nginx.service

systemctl avvia nginx.service

(Se sono installati sia Apache2 che nginx, il programma di installazione di ISPConfig 3 ti chiederà quale vuoi usare - rispondi a nginx in questo caso. Se è installato solo uno di entrambi, ISPConfig eseguirà automaticamente la configurazione necessaria.)

Possiamo far funzionare PHP5 in nginx tramite PHP-FPM (PHP-FPM (FastCGI Process Manager) è un'implementazione PHP FastCGI alternativa con alcune funzionalità aggiuntive utili per siti di qualsiasi dimensione, in particolare i siti più affollati). Possiamo installare php-fpm insieme a php-cli e alcuni moduli PHP5 come php-mysql di cui hai bisogno se vuoi usare MySQL dai tuoi script PHP come segue:

yum -y installa php-fpm php-cli php-mysql php-gd php-imap php-ldap php-odbc php-pear php-xml php-xmlrpc php-pecl-apc php-magickwand php-mbstring php-mcrypt php- mssql php-snmp php-soap php-tidy

Quindi apriamo /etc/php.ini...

nano /etc/php.ini

... e modificare la segnalazione degli errori (in modo che gli avvisi non vengano più visualizzati):

[...] ;error_reporting = E_ALL & ~E_DEPRECATED & ~E_STRICT error_reporting = E_ALL & ~E_NOTICE [...]

Imposta anche cgi.fix_pathinfo=0:

nano /etc/php.ini

[...] ; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's ; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok ; what PATH_INFO is. For more information on PATH_INFO, see the cgi specs. Setting ; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting ; of zero causes PHP to behave as before. Default is 1. You should fix your scripts ; to use SCRIPT_FILENAME rather than PATH_TRANSLATED. ; http://www.php.net/manual/en/ini.core.php#ini.cgi.fix-pathinfo cgi.fix_pathinfo=0 [...]

(Leggi http://wiki.nginx.org/Pitfalls per scoprire perché dovresti farlo.)

Inoltre, per evitare errori come

[08-Aug-2011 18:07:08] Avviso PHP:phpinfo():non è sicuro fare affidamento sulle impostazioni del fuso orario del sistema. È *necessario* utilizzare l'impostazione date.timezone o la funzione date_default_timezone_set(). Nel caso in cui tu abbia utilizzato uno di questi metodi e continui a ricevere questo avviso, molto probabilmente hai sbagliato a scrivere l'identificatore del fuso orario. Abbiamo selezionato "Europa/Berlino" per "CEST/2.0/DST" invece in /usr/share/nginx/html/info.php alla riga 2

... in /var/log/php-fpm/www-error.log quando chiami uno script PHP nel tuo browser, dovresti impostare date.timezone in /etc/php.ini:

[...] [Date] ; Defines the default timezone used by the date functions ; http://www.php.net/manual/en/datetime.configuration.php#ini.date.timezone date.timezone = "Europe/Berlin" [...]

Quindi crea i collegamenti di avvio del sistema per php-fpm e avvialo:

systemctl abilita php-fpm

systemctl riavvia php-fpm

PHP-FPM è un processo demone (con lo script init /etc/init.d/php-fpm) che esegue un server FastCGI sulla porta 9000.

Per ottenere il supporto CGI in nginx, installiamo Fcgiwrap.

Fcgiwrap è un wrapper CGI che dovrebbe funzionare anche per script CGI complessi e può essere utilizzato per ambienti di hosting condiviso perché consente a ciascun vhost di utilizzare la propria directory cgi-bin.

Poiché non esiste un pacchetto fcgiwrap per CentOS 7.0, dobbiamo costruirlo da soli. Per prima cosa installiamo alcuni prerequisiti:

yum -y install fcgi-devel

Ora possiamo costruire fcgiwrap come segue:

cd /usr/local/src/

git clone git://github.com/gnosek/fcgiwrap.git

cd fcgiwrap

autoreconf -i

./configure

make

make install

Questo installa fcgiwrap su /usr/local/sbin/fcgiwrap.

Quindi installiamo il pacchetto spawn-fcgi che ci permette di eseguire fcgiwrap come demone:

yum -y install spawn-fcgi

Apri /etc/sysconfig/spawn-fcgi...

nano /etc/sysconfig/spawn-fcgi

... e modifica il file come segue:

# You must set some working options before the "spawn-fcgi" service will work. # If SOCKET points to a file, then this file is cleaned up by the init script. # # See spawn-fcgi(1) for all possible options. # # Example : #SOCKET=/var/run/php-fcgi.sock #OPTIONS="-u apache -g apache -s $SOCKET -S -M 0600 -C 32 -F 1 -P /var/run/spawn-fcgi.pid -- /usr/bin/php-cgi" FCGI_SOCKET=/var/run/fcgiwrap.socket FCGI_PROGRAM=/usr/local/sbin/fcgiwrap FCGI_USER=apache FCGI_GROUP=apache FCGI_EXTRA_OPTIONS="-M 0770" OPTIONS="-u $FCGI_USER -g $FCGI_GROUP -s $FCGI_SOCKET -S $FCGI_EXTRA_OPTIONS -F 1 -P /var/run/spawn-fcgi.pid -- $FCGI_PROGRAM"

Ora aggiungi l'utente nginx al gruppo apache:

usermod -a -G apache nginx

Crea i collegamenti di avvio del sistema per spawn-fcgi...

chkconfig spawn-fcgi su

... e avvialo come segue:

systemctl avvia spawn-fcgi

Ora dovresti trovare il socket fcgiwrap in /var/run/fcgiwrap.socket, di proprietà dell'utente e del gruppo apache (alcuni script, ad esempio Mailman, si aspettano di essere eseguiti dall'utente/gruppo apache, ecco perché non eseguiamo spawn -fcgi come utente/gruppo nginx, ma invece aggiungi nginx al gruppo apache).

14.1 Versioni PHP aggiuntive

A partire da ISPConfig 3.0.5, è possibile avere più versioni di PHP su un server (selezionabile tramite ISPConfig) che può essere eseguito tramite FastCGI e PHP-FPM. La procedura per creare versioni PHP aggiuntive su CentOS è descritta in questo tutorial:Come utilizzare più versioni PHP (PHP-FPM e FastCGI) con ISPConfig 3 (CentOS 6.3)

Il server perfetto - CentOS 7 x86_64 (nginx, Dovecot, ISPConfig 3) - Pagina 2

15 Installa phpMyAdmin

Quindi installiamo phpMyAdmin:

yum -y installa phpmyadmin

Quindi cambiamo l'autenticazione in phpMyAdmin da cookie a http:

nano /etc/phpMyAdmin/config.inc.php

[...] /* Authentication type */ $cfg['Servers'][$i]['auth_type'] = 'http'; [...]

Ora puoi trovare phpMyAdmin nella directory /usr/share/phpMyAdmin/.

Dopo aver installato ISPConfig 3, puoi accedere a phpMyAdmin come segue:

L'app ISPConfig vhost sulla porta 8081 per nginx viene fornita con una configurazione phpMyAdmin, quindi puoi utilizzare http://server1.example.com:8081/phpmyadmin o http://server1.example.com:8081/phpMyAdmin per accedere a phpMyAdmin.

Se vuoi usare un alias /phpmyadmin o /phpMyAdmin che puoi usare dai tuoi siti web, questo è un po' più complicato rispetto ad Apache perché nginx non ha alias globali (cioè alias che possono essere definiti per tutti i vhost). Pertanto devi definire questi alias per ciascuno vhost da cui vuoi accedere a phpMyAdmin.

Per fare ciò, incolla quanto segue nel campo Direttive nginx nella scheda Opzioni del sito Web in ISPConfig:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} Se utilizzi https invece di http per il tuo vhost, dovresti aggiungere la riga fastcgi_param HTTPS su; alla tua configurazione di phpMyAdmin in questo modo:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} Se usi sia http che https per il tuo vhost, puoi usare la variabile $https - vai di nuovo al campo Direttive nginx e invece di fastcgi_param HTTPS su; aggiungi la riga fastcgi_param HTTPS $https; in modo da poter utilizzare phpMyAdmin sia per le richieste http che per https:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS $https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

}

16 Installa Mailman

Dalla versione 3.0.4, ISPConfig permette anche di gestire (creare/modificare/cancellare) le mailing list di Mailman. Se vuoi utilizzare questa funzione, installa Mailman come segue:

yum -y installa mailman

Prima di poter avviare Mailman, è necessario creare una prima mailing list chiamata mailman:

tocca /var/lib/mailman/data/aliases

tocca /etc/mailman/aliases

/usr/lib/mailman/bin/newlist mailman

[[email protected] tmp]# /usr/lib/mailman/bin/newlist mailman

Inserisci l'e-mail della persona che esegue l'elenco: <-- indirizzo e-mail admin, ad es. [email protected]

Password del postino iniziale: <--password amministratore per la lista del postino

Per terminare la creazione della propria mailing list, è necessario modificare il proprio file/etc/alias (o

equivalente) aggiungendo le righe seguenti ed eventualmente eseguendo il programma di post mailman"

mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/usr/lib/mailman/mail/mailman join mailman"

mailman -leave: "|/usr/lib/mailman/mail/mailman leave mailman"

mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman"

mailman-request: " |/usr/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman"

mailma n-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Premi invio per notificare il proprietario del postino... <-- ENTER

[esempio @unixlinux.online tmp]#

Apri /etc/alias in seguito...

nano /etc/alias

... e aggiungi le seguenti righe:

[...] mailman: "|/usr/lib/mailman/mail/mailman post mailman" mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman" mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman" mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman" mailman-join: "|/usr/lib/mailman/mail/mailman join mailman" mailman-leave: "|/usr/lib/mailman/mail/mailman leave mailman" mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman" mailman-request: "|/usr/lib/mailman/mail/mailman request mailman" mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman" mailman-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Corri

nuovi pseudonimi

in seguito e riavvia Postfix:

systemctl riavvia postfix.service

Crea i collegamenti di avvio del sistema per Mailman e avvialo:

systemctl abilita mailman.service

systemctl avvia mailman.service

Ora dobbiamo creare questo collegamento simbolico per far funzionare Mailman con ISPConfig:

cd /usr/lib/mailman/cgi-bin/

ln -s ./ mailman

Se vuoi usare Mailman dai tuoi siti web creati tramite ISPConfig, questo è un po' più complicato rispetto ad Apache perché nginx non ha alias globali (cioè alias che possono essere definiti per tutti i vhost). Pertanto devi definire questi alias per ciascuno vhost da cui vuoi accedere a Mailman.

Per fare ciò, incolla quanto segue nel campo Direttive nginx nella scheda Opzioni del sito Web in ISPConfig:

location /cgi-bin/mailman {

alias /usr/lib/mailman/cgi-bin;

fastcgi_split_path_info (^/cgi-bin/mailman/[^/]*)(.*)$;

include /etc/nginx/fastcgi_params;

fastcgi_param SCRIPT_FILENAME /usr/lib/mailman$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED /usr/lib/mailman$fastcgi_path_info;

fastcgi_intercept_errors on;

fastcgi_pass unix:/var/run/fcgiwrap.socket;

}

location /images/mailman {

alias /usr/lib/mailman/icons;

}

location /pipermail {

alias /var/lib/mailman/archives/public;

autoindex on;

}

Questo definisce l'alias /cgi-bin/mailman/ per il tuo vhost, il che significa che puoi accedere all'interfaccia di amministrazione di Mailman per un elenco su http://

Sotto http://

17 Installa PureFTPd

PureFTPd può essere installato con il seguente comando:

yum -y install pure-ftpd

Quindi crea i collegamenti di avvio del sistema e avvia PureFTPd:

systemctl abilita pure-ftpd.service

systemctl avvia pure-ftpd.service

Ora configuriamo PureFTPd per consentire sessioni FTP e TLS. FTP è un protocollo molto insicuro perché tutte le password e tutti i dati vengono trasferiti in chiaro. Utilizzando TLS, l'intera comunicazione può essere crittografata, rendendo così l'FTP molto più sicuro.

OpenSSL è necessario per TLS; per installare OpenSSL, eseguiamo semplicemente:

yum -y install openssl

Apri /etc/pure-ftpd/pure-ftpd.conf...

nano /etc/pure-ftpd/pure-ftpd.conf

Se desideri consentire sessioni FTP e TLS, imposta TLS su 1:

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 1 [...]

Per utilizzare TLS, dobbiamo creare un certificato SSL. Lo creo in /etc/ssl/private/, quindi creo prima quella directory:

mkdir -p /etc/ssl/private/

Successivamente, possiamo generare il certificato SSL come segue:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nome del Paese (codice di 2 lettere) [XX]:<-- Inserisci il nome del tuo Paese (ad es. "DE").

Nome Stato o Provincia (nome completo) []:<-- Inserisci il nome del tuo Stato o Provincia .

Nome località (es. città) [Città predefinita]:<-- Inserisci la tua città.

Nome organizzazione (es. società) [Default Company Ltd]:<-- Inserisci il nome della tua organizzazione (es. , il nome della tua azienda).

Nome dell'unità organizzativa (ad es. sezione) []:<-- Inserisci il nome dell'unità organizzativa (ad es. "Dipartimento IT").

Nome comune (ad es. il tuo nome o il nome host del tuo server) []:<-- Inserisci il nome di dominio completo del sistema (ad es. "server1.example.com").

Indirizzo e-mail []:<-- Inserisci il tuo indirizzo e-mail.

Modifica le autorizzazioni del certificato SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Infine riavvia PureFTPd:

systemctl riavvia pure-ftpd.service

Questo è tutto. Ora puoi provare a connetterti usando il tuo client FTP; tuttavia, dovresti configurare il tuo client FTP per utilizzare TLS.

18 Installa BIND

Possiamo installare BIND come segue:

yum -y install bind bind-utils

Quindi apri /etc/sysconfig/named...

nano /etc/sysconfig/named

... e assicurati che la riga ROOTDIR=/var/named/chroot sia commentata:

# BIND named process options # ~~~~~~~~~~~~~~~~~~~~~~~~~~ # # OPTIONS="whatever" -- These additional options will be passed to named # at startup. Don't add -t here, enable proper # -chroot.service unit file.

Fai un backup del file /etc/named.conf esistente e creane uno nuovo come segue:

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null> /etc/named.conf

nano /etc/named.conf

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { any; };

recursion no;

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.conf.local"; Crea il file /etc/named.conf.local che è incluso alla fine di /etc/named.conf (/etc/named.conf.local verrà successivamente popolato da ISPConfig se crei zone DNS in ISPConfig):

tocca /etc/named.conf.local

Quindi creiamo i collegamenti di avvio e avviamo BIND:

systemctl abilita named.service

systemctl avvia named.service

19 Installa Webalizer e AWStats

Webalizer e AWStats possono essere installati come segue:

yum -y installa webalizer awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder

20 Installa Jailkit

Jailkit è necessario solo se si desidera eseguire il chroot degli utenti SSH. Può essere installato come segue (importante:Jailkit deve essere installato prima di ISPConfig - non può essere installato in seguito!):

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.17.tar.gz

tar xvfz jailkit-2.17.tar.gz

cd jailkit-2.17

./configure

make

make install

cd ..

rm -rf jailkit-2.17*

21 Installa fail2ban

Questo è facoltativo ma consigliato, perché il monitor ISPConfig tenta di mostrare il registro:

yum -y install fail2ban

Dobbiamo configurare fail2ban per accedere al file di registro /var/log/fail2ban.log perché questo è il file di registro che viene monitorato dal modulo ISPConfig Monitor. Apri /etc/fail2ban/fail2ban.conf...

nano /etc/fail2ban/fail2ban.conf

... e assicurati logtarget =/var/log/fail2ban.log :

[...] # Option: logtarget # Notes.: Set the log target. This could be a file, SYSLOG, STDERR or STDOUT. # Only one log target can be specified. # If you change logtarget from the default value and you are # using logrotate -- also adjust or disable rotation in the # corresponding configuration file # (e.g. /etc/logrotate.d/fail2ban on Debian systems) # Values: [ STDOUT | STDERR | SYSLOG | FILE ] Default: STDERR # logtarget = /var/log/fail2ban.log [...]

Quindi crea i collegamenti di avvio del sistema per fail2ban e avvialo:

systemctl abilita fail2ban.service

systemctl avvia fail2ban.service

22 Installa rkhunter

rkhunter può essere installato come segue:

yum -y installa rkhunter

Il server perfetto - CentOS 7 x86_64 (nginx, Dovecot, ISPConfig 3) - Pagina 3

23 Installa RoundcubeMail

Per installare il client webmail Roundcube, esegui...

yum -y installa roundcubemail

ISPConfig contiene un alias webmail predefinito per squirremail all'interno delle sue app vhost. Useremo quell'alias per il roundcube più moderno, quindi creiamo un collegamento simbolico con il nome squirrelmail in /usr/share

ln -s /usr/share/roundcubemail /usr/share/squirrelmail

Dopo aver installato ISPConfig 3, puoi accedere a RoundcubeMail come segue:

L'app ISPConfig vhost sulla porta 8081 per nginx viene fornita con una configurazione alias /webmail, quindi puoi utilizzare http://server1.example.com:8081/webmail per accedere a RoundcubeMail.

Se desideri utilizzare un alias /webmail o /roundcubemail che puoi utilizzare dai tuoi siti Web, è un po' più complicato rispetto ad Apache perché nginx non ha alias globali (ovvero alias che possono essere definiti per tutti i vhost). Pertanto devi definire questi alias per ciascuno vhost da cui vuoi accedere a SquirrelMail.

Per fare ciò, incolla quanto segue nel campo Direttive nginx nella scheda Opzioni del sito Web in ISPConfig:

Per fare ciò, incolla quanto segue nel campo Direttive nginx nella scheda Opzioni del sito Web in ISPConfig:

location /roundcubemail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/roundcubemail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/roundcubemail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /roundcubemail last;

} Se utilizzi https invece di http per il tuo vhost, dovresti aggiungere la riga fastcgi_param HTTPS su; alla configurazione di RoundcubeMail in questo modo:

location /roundcubemail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/roundcubemail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/roundcubemail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /roundcubemail last;

} Se usi sia http che https per il tuo vhost, puoi usare la variabile $https - vai di nuovo al campo Direttive nginx e invece di fastcgi_param HTTPS su; aggiungi la riga fastcgi_param HTTPS $https; in modo da poter utilizzare RoundcubeMail sia per le richieste http che per https:

location /roundcubemail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/roundcubemail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS $https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/roundcubemail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /squirrelmail last;

}

Ora abbiamo bisogno di un database per la posta roundcube, lo inizializzeremo come segue:

mysql -u root -p

Al prompt di mariadb usa:

CREATE DATABASE roundcubedb;

CREATE USER [email protected] IDENTIFICATO DA 'roundcubepassword';

CONCEDI TUTTI I PRIVILEGI su roundcubedb.* a [email protected];

PRIVILEGI FLUSH;

exit

Sto usando i dettagli per il database Roundcube come test, sostituire i valori secondo la tua scelta per motivi di sicurezza. Termineremo l'installazione di roundcube dopo aver installato ISPConfig.

24 Installa ISPConfig 3

Prima di avviare l'installazione di ISPConfig, assicurati che Apache sia interrotto (se è installato, è possibile che alcuni dei tuoi pacchetti installati abbiano installato Apache come dipendenza a tua insaputa). Se Apache2 è già installato sul sistema, interrompilo ora...

systemctl interrompe httpd.service

... e rimuovi i collegamenti di avvio del sistema di Apache:

systemctl disabilita httpd.service

Assicurati che nginx sia in esecuzione:

systemctl riavvia nginx.service

(Se hai installato sia Apache che nginx, il programma di installazione ti chiede quale vuoi usare:Apache e nginx rilevati. Seleziona il server da usare per ISPConfig:(apache, nginx) [apache]:

Digita nginx. Se sono installati solo Apache o nginx, questo viene rilevato automaticamente dal programma di installazione e non viene posta alcuna domanda.)

Scarica la versione corrente di ISPConfig 3 e installala. Il programma di installazione di ISPConfig configurerà per te tutti i servizi come Postfix, Dovecot, ecc. Non è più necessaria una configurazione manuale come richiesto per ISPConfig 2.

Ora hai anche la possibilità di consentire all'installatore di creare un vhost SSL per il pannello di controllo di ISPConfig, in modo che sia possibile accedere a ISPConfig utilizzando https:// invece di http://. Per ottenere ciò, premi semplicemente INVIO quando vedi questa domanda:Vuoi una connessione sicura (SSL) all'interfaccia web di ISPConfig (y,n) [y]:.

Per installare ISPConfig 3 dall'ultima versione rilasciata, procedere come segue:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install /installa/

Il prossimo passo è eseguire

php -q install.php

Questo avvierà il programma di installazione di ISPConfig 3:

[[email protected] install]# php -q install.php

----------------------- -------------------------------------------------- -------

_____ ___________ _____ __ _ ____

||_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

------------------------------------- -------------------------------------------

>> Configurazione iniziale

Sistema operativo: Redhat o compatibile, versione sconosciuta.

Di seguito saranno alcune domande per la configurazione primaria quindi fai attenzione.

I valori predefiniti sono tra [parentesi] e possono essere accettati con

Tocca "chiudi" (senza virgolette) per interrompere il programma di installazione.

Seleziona lingua (en,de) [en]: <-- ENTER

Modalità di installazione (standard, esperto) [standard]: <-- ENTER

Nome host completo qualificato (FQDN) del server, es server1.domain.tld [server1.example.com]: <-- ENTER

nome host server MySQL [localhost]: <-- ENTER

MySQL nome utente root [root]: <-- ENTER

password root MySQL []: <- - yourrootsqlpassword

database MySQL per creare [dbispconfig]: <-- ENTER

charset MySQL [utf8]: <-- ENTER

Apache e nginx rilevato. Seleziona il server da utilizzare per ISPConfig: (apache, nginx) [apache]:<-- nginx

Generazione di una chiave privata RSA a 2048 bit

........... .................................................. .........++++

................................ .............+++

scrittura di nuova chiave privata su 'smtpd.key'

-----

Stai per essere chiesto di inserisci le informazioni che verranno incorporate

nella richiesta di certificato.

Quello che stai per inserire è ciò che viene chiamato un Nome distinto o DN.

Ci sono alcuni campi ma puoi lasciare alcuni vuoti

Per alcuni campi ci sarà un valore predefinito,

Se inserisci '.', il campo rimarrà vuoto.

-----

Nome del paese ( 2 lettera codice) [XX]: <-- INVIO

Stato o Provincia Nome (nome completo) []: <-- INVIO

Località Nome (ad es. città) [Città predefinita]: <-- INVIO

Nome organizzazione (ad es. società) [Società predefinita Ltd]: <-- INVIO

Nome unità organizzativa (ad es. sezione) []: <-- INVIO

Nome comune (ad es. il tuo n ame o il nome host del tuo server) []: <-- ENTER

Indirizzo e-mail []: <-- ENTER

Configurazione Jailkit

Configurazione Dovecot

Configurazione Spamassassin

Configurazione Amavisd

Configurazione Getmail

Configurazione Pureftpd

Configurazione BIND

Configurazione nginx

Configurazione Vlogger

Configurazione Apps vhost

Configurazione Bastille Firewall

Configurazione Fail2ban

Installazione di ISPConfig

ISPConfig Port [8080]: <-- ENTER

Vuoi una connessione (SSL) sicura all'interfaccia web ISPConfig (y,n) [y] : <-- ENTER

Generazione chiave privata RSA, modulo lungo 4096 bit

........................ ...................................++

......... .................................................. ................++

e is 65537 (0x10001)

Stai per verrai chiesto di inserire informazioni che verranno incorporate

in la tua richiesta di certificato.

Quello che stai per inserire è quello che viene chiamato nome distinto o DN.

Lì sono pochi campi ma puoi lasciare alcuni vuoti

Per alcuni campi ci sarà un valore predefinito,

Se inserisci '.', il campo rimarrà vuoto.

--- --

Nome del paese (codice di 2 lettere) [XX]: <-- ENTER

Nome dello stato o provincia (nome completo) []: <-- ENTER

Nome località (ad es. città ) [Città predefinita]: <-- INVIO

Nome organizzazione (ad esempio società) [Società predefinita Ltd]: <-- INVIO

Nome unità organizzativa (ad esempio sezione) []: <-- INVIO

Nome comune (ad es. il tuo nome o il nome host del server) []: <-- ENTER

Indirizzo e-mail []: <-- ENTER

Inserisci il seguente 'extra ' attributi

da inviare con la vostra richiesta di certificato

Una password challenge []: <-- ENTER

Un nome di azienda facoltativo []: <-- ENTER

scrivendo una chiave RSA

Configurazione di DBServer

Installazione di ISPConfig crontab

nessun crontab per root

nessun crontab per getmail

Riavvio dei servizi ...

Interruzione di mysqld: [ / OK ]

>Inizio mysqld:[ok]

Spegnere postfisso:[ok]

Avvio postfix:[OK]

Stop Saslauthd:[fallito]

Avvio di Saslauthd:[OK]

Spegnere Amavisd:Daemon [1554] terminato da Sigterm

[OK]

Amavisd si è fermato

Avvio di Amavisd:[OK]

fermando Clamd.AMAVISD:[OK]

Avvia Clamd.Amavisd:[OK]

Ferma DoveCot IMAP:[OK]

IMAP DOVECOT Avvia:[OK]

Ricarica Php-FPM:[OK]

Ricaricare nginx: [OK]

Ferma puro-ftpd:[OK]

Avvio di puro-ftpd:[OK]

Installazione completata.

[[email protected] Installa]#

Per correggere gli errori di Mailman che potresti ricevere durante l'installazione di ISPConfig, apri /usr/lib/mailman/Mailman/mm_cfg.py...

vi /usr/lib/mailman/Mailman/mm_cfg.py

... e imposta DEFAULT_SERVER_LANGUAGE ='en':

[...] #------------------------------------------------------------- # The default language for this server. DEFAULT_SERVER_LANGUAGE = 'en' [...]

Riavvia Mailman:

systemctl riavvia mailman.service

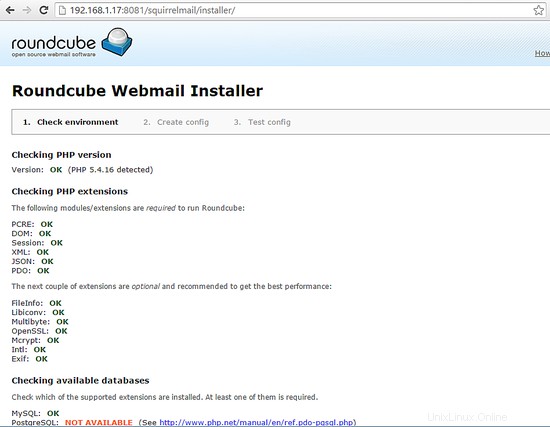

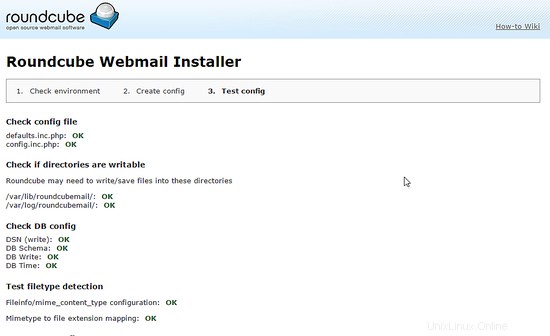

Ora finirò l'installazione di RoundcubeMail. Apri il seguente URL nel tuo browser:

http://192.168.0.100:8081/roundcubemail/installer

verrai accolto dal programma di installazione web di RoundcubeMail, scorri la pagina verso il basso e fai clic su Avanti:

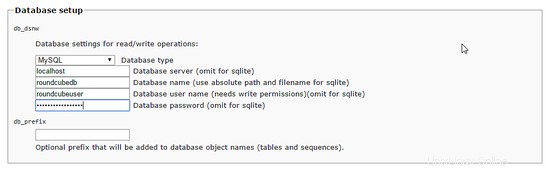

Quindi inserisci i dettagli del database del database roundcubedb che abbiamo creato nel capitolo 23 qui:

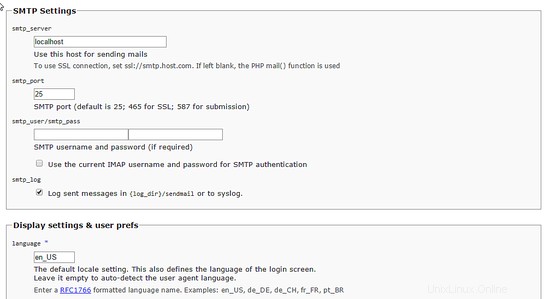

Imposta il server SMTP su localhost e imposta la tua lingua preferita

e clicca su "Crea config" per andare alla pagina successiva.

Apri il file /etc/roundcubemail/config.inc.php sulla shell:

nano /etc/roundcubemail/config.inc.php

e incolla la configurazione mostrata nel programma di installazione web in quel file e salva il file.

<?php /* Local configuration for Roundcube Webmail */ // ---------------------------------- // SQL DATABASE // ---------------------------------- // Database connection string (DSN) for read+write operations // Format (compatible with PEAR MDB2): db_provider://user:[email protected]/database // Currently supported db_providers: mysql, pgsql, sqlite, mssql or sqlsrv // For examples see http://pear.php.net/manual/en/package.database.mdb2.intro-dsn.php // NOTE: for SQLite use absolute path: 'sqlite:////full/path/to/sqlite.db?mode=0646' $config['db_dsnw'] = 'mysql://roundcubeuser:[email protected]/roundcubedb'; // ---------------------------------- // IMAP // ---------------------------------- // The mail host chosen to perform the log-in. // Leave blank to show a textbox at login, give a list of hosts // to display a pulldown menu or set one host as string. // To use SSL/TLS connection, enter hostname with prefix ssl:// or tls:// // Supported replacement variables: // %n - hostname ($_SERVER['SERVER_NAME']) // %t - hostname without the first part // %d - domain (http hostname $_SERVER['HTTP_HOST'] without the first part) // %s - domain name after the '@' from e-mail address provided at login screen // For example %n = mail.domain.tld, %t = domain.tld // WARNING: After hostname change update of mail_host column in users table is // required to match old user data records with the new host. $config['default_host'] = 'localhost'; // ---------------------------------- // SMTP // ---------------------------------- // SMTP server host (for sending mails). // To use SSL/TLS connection, enter hostname with prefix ssl:// or tls:// // If left blank, the PHP mail() function is used // Supported replacement variables: // %h - user's IMAP hostname // %n - hostname ($_SERVER['SERVER_NAME']) // %t - hostname without the first part // %d - domain (http hostname $_SERVER['HTTP_HOST'] without the first part) // %z - IMAP domain (IMAP hostname without the first part) // For example %n = mail.domain.tld, %t = domain.tld $config['smtp_server'] = 'localhost'; // provide an URL where a user can get support for this Roundcube installation // PLEASE DO NOT LINK TO THE ROUNDCUBE.NET WEBSITE HERE! $config['support_url'] = ''; // this key is used to encrypt the users imap password which is stored // in the session record (and the client cookie if remember password is enabled). // please provide a string of exactly 24 chars. $config['des_key'] = 'lsd7O6Xl_SAPcDf*yH4rL$&h'; // ---------------------------------- // PLUGINS // ---------------------------------- // List of active plugins (in plugins/ directory) $config['plugins'] = array(); // the default locale setting (leave empty for auto-detection) // RFC1766 formatted language name like en_US, de_DE, de_CH, fr_FR, pt_BR $config['language'] = 'en_US'; // Set the spell checking engine. Possible values: // - 'googie' - the default // - 'pspell' - requires the PHP Pspell module and aspell installed // - 'enchant' - requires the PHP Enchant module // - 'atd' - install your own After the Deadline server or check with the people at http://www.afterthedeadline.com before using their API // Since Google shut down their public spell checking service, you need to // connect to a Nox Spell Server when using 'googie' here. Therefore specify the 'spellcheck_uri' $config['spellcheck_engine'] = 'pspell';

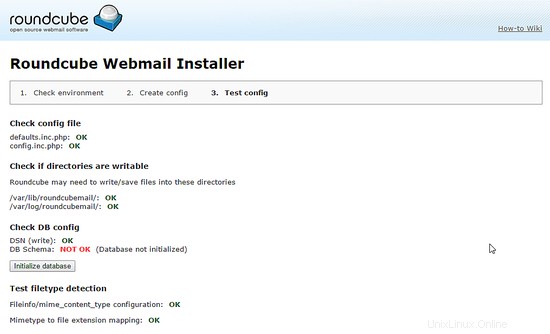

Quindi torna al programma di installazione web e fai clic sul pulsante Continua. In questa pagina, clicca su "inizializza database":

La pagina dovrebbe apparire così dopo l'inizializzazione del database:

Per proteggere la configurazione di RoundcubeMail da modifiche non autorizzate, rimuoverò la cartella di installazione eseguendo questo comando sulla shell:

rm -rf /usr/share/roundcubemail/installer

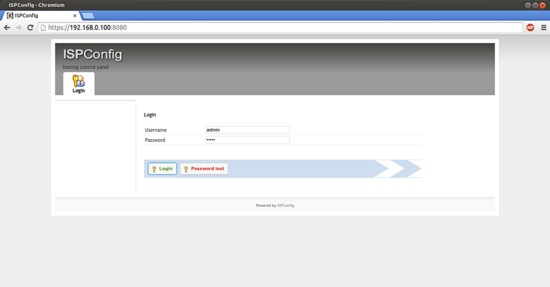

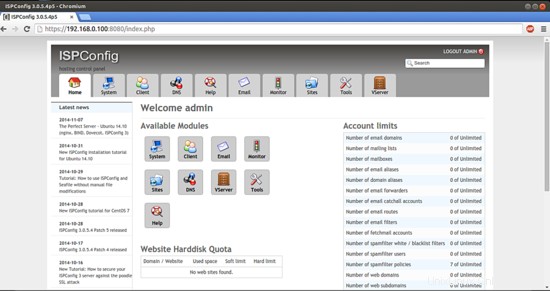

25 Primo accesso a ISPConfig

Successivamente puoi accedere a ISPConfig 3 in http(s)://server1.example.com:8080/ o http(s)://192.168.0.100:8080/ (http o https dipende da cosa hai scelto durante l'installazione). Accedi con il nome utente admin e la password admin (dovresti cambiare la password predefinita dopo il primo accesso):

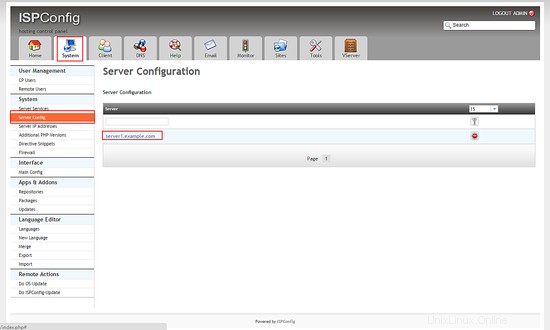

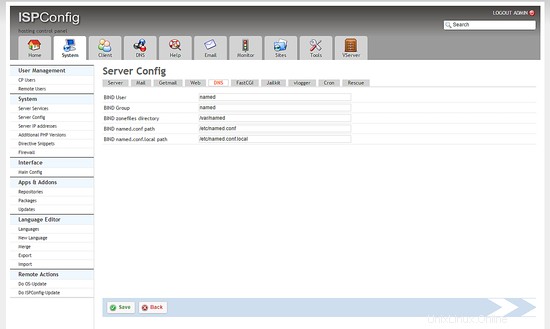

Successivamente dobbiamo regolare i percorsi di configurazione di BIND in ISPConfig. Fare clic su "Sistema" nel menu in alto, quindi su "Configurazione server" nel menu a destra. Nell'elenco che appare quindi sul lato sinistro, fai clic sul nome del server.

Vai alla scheda "DNS" del modulo:

e inserisci i percorsi DNS come segue:

BIND directory dei file di zona:/var/named

BIND named.conf percorso:/etc/named.conf

BIND named.conf.local percorso:/etc/named.conf.local

Il sistema è ora pronto per essere utilizzato.

Se desideri utilizzare gli indirizzi IPv6 con i tuoi vhost nginx, esegui le seguenti operazioni prima di creare vhost IPv6 in ISPConfig:

Apri /etc/sysctl.conf...

vi /etc/sysctl.conf

... e aggiungi la riga net.ipv6.bindv6only =1:

[...] net.ipv6.bindv6only = 1

Corri...

sysctl -p

... in seguito affinché la modifica abbia effetto.

25.1 Manuale di ISPConfig 3

Per imparare a usare ISPConfig 3, consiglio vivamente di scaricare il manuale ISPConfig 3.

Su più di 300 pagine, copre il concetto alla base di ISPConfig (amministratore, rivenditori, clienti), spiega come installare e aggiornare ISPConfig 3, include un riferimento per tutti i moduli e i campi dei moduli in ISPConfig insieme a esempi di input validi e fornisce tutorial per le attività più comuni in ISPConfig 3. Descrive anche come rendere più sicuro il tuo server e viene fornito con una sezione di risoluzione dei problemi alla fine.

25 link

- CentOS:http://www.centos.org/

- Configurazione ISP:http://www.ispconfig.org/