Shell sicuro o SSH è un protocollo per l'accesso sicuro e il trasferimento di file tra computer su una rete. Tutto il traffico SSH è crittografato in modo che chiunque sia in ascolto sulla rete non possa acquisire le password, il che rappresenta un enorme miglioramento rispetto ai protocolli telnet e FTP insicuri. In un certo senso, SSH può essere considerato un sostituto sicuro di tali protocolli, sebbene in realtà possa essere utilizzato per molto di più.

Un server SSH è un processo demone che viene eseguito su un sistema Unix in attesa di connessioni. Un client SSH è un programma eseguito da un utente (o da uno script) che si connette a un server per avviare una sessione di accesso remoto o trasferire alcuni file. Sia il client che il server si autenticano l'uno con l'altro, in modo che ciascuno possa essere sicuro dell'identità dell'altro. L'autenticazione del client viene eseguita con un nome utente e una password o un nome utente e una chiave privata, mentre l'autenticazione del server utilizza sempre una chiave.

Sono disponibili molti client e server SSH diversi, ma i due pacchetti client/server più comuni sui sistemi Unix sono l'OpenSSH open source disponibile gratuitamente e l'SSH commerciale originale. Inoltre ci sono due diverse versioni del protocollo che non sono compatibili, le versioni 1 e 2. Fortunatamente le ultime versioni di entrambi i pacchetti supportano entrambe le versioni.

La directory /etc/ssh contiene tutti i file di configurazione utilizzati da entrambi i server SSH e, anche se i nomi dei file sono gli stessi, i loro formati sono leggermente diversi. Il file principale si chiama sshd_config e consiste in una serie di direttive, una per riga. Come al solito con i file di configurazione del server Unix, ognuno imposta alcune opzioni come l'elenco degli utenti negati o l'indirizzo IP su cui ascoltare. La stessa directory contiene anche il file ssh_config, che imposta le opzioni che si applicano ai programmi client SSH (come ssh e scp) eseguiti sul sistema. Entrambi i file vengono modificati direttamente dal modulo Webmin trattato in questo capitolo.

Contenuti

Il modulo Server SSH

Questo capitolo tratta la configurazione dei server SSH e OpenSSH commerciali e presuppone che l'utente abbia una conoscenza di base dei programmi client come utente. Il modulo Webmin che può essere utilizzato per eseguire questa configurazione è denominato SSH Server e si trova nella categoria Server. Facendo clic sulla sua icona si accede alla pagina principale mostrata nell'immagine sottostante, supponendo che il pacchetto SSH sia installato.

Il modulo SSH Server

Il modulo SSH Server Se un messaggio di errore come Il file di configurazione del server SSH /etc/ssh/sshd_config non è stato trovato sul tuo sistema appare invece, probabilmente non è installato alcun server SSH sul tuo sistema. La maggior parte delle moderne distribuzioni Linux viene fornita con un pacchetto OpenSSH, quindi controlla il CD della distribuzione o il sito Web per eventuali pacchetti i cui nomi iniziano con openssh o ssh. Spesso ce ne saranno diversi, come openssh, openssh-client e openssh-server, che dovrebbero essere tutti installati. Potrebbe anche essere necessario installare la libreria OpenSSL, che dovrebbe essere disponibile anche sotto forma di pacchetto. Utilizzare il modulo Pacchetti software per verificare e installare tutto ciò che è necessario.

Se non esiste alcun pacchetto SSH per il tuo sistema operativo, dovrai scaricare, compilare e installare il codice sorgente OpenSSH o SSH commerciale. Come ci si potrebbe aspettare, OpenSSH può essere trovato su http://www.openssh.org/, mentre l'SSH originale può essere scaricato da http://www.ssh.com/. L'installazione dovrebbe essere facile su qualsiasi sistema operativo Unix, supponendo che tu abbia installato un compilatore. L'unica dipendenza è una libreria SSL come OpenSSL, che può essere scaricata da http://www.openssl.org/.

Dopo l'installazione, dovresti assicurarti che il server SSH venga avviato all'avvio. Questo può essere fatto usando il modulo Bootup and Shutdown per creare un'azione che esegua il comando sshd all'avvio. Se esiste già un'azione denominata sshd o ssh-server, tutto ciò che devi fare è assicurarti che sia abilitata.

Indipendentemente da come si installa il server SSH, dovrebbe consentire ai client di accedere e trasferire file immediatamente utilizzando la configurazione predefinita, una volta avviato il processo del server. In effetti, su un sistema tipico è necessaria pochissima configurazione poiché le impostazioni predefinite sono adatte al server medio.

Le due diverse implementazioni SSH e le loro numerose versioni hanno tutti formati di file di configurazione leggermente diversi, a cui il modulo deve adattarsi. Ciò significa che i moduli ei campi che compongono la sua interfaccia utente non sono sempre gli stessi, a seconda della versione e del tipo di server che hai installato. Le istruzioni e gli screenshot in questo capitolo sono stati scritti pensando a OpenSSH versione 2.5, ma verranno menzionate anche eventuali differenze o funzionalità extra che hanno altre versioni di SSH.

La pagina principale visualizzerà sempre sei icone, sotto ognuna delle quali c'è un modulo contenente i campi per l'impostazione delle opzioni relative ad alcune categorie, come l'autenticazione o il networking. Nella parte superiore viene visualizzata l'implementazione e la versione di SSH installata, in modo che tu possa vedere quali delle istruzioni in questo capitolo si applicano al tuo sistema. In fondo c'è un pulsante con l'etichetta Applica modifiche che quando viene cliccato segnala al server SSH di rileggere il suo file di configurazione. Nessuna modifica apportata al modulo avrà effetto finché non premi questo pulsante.

Autenticazione

Autenticazione

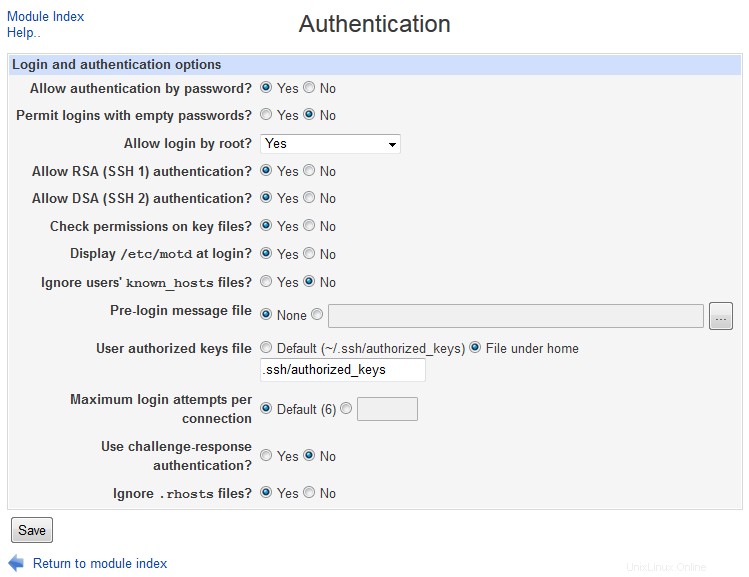

Server SSH - Autenticazione

Server SSH - Autenticazione Tutte le implementazioni SSH hanno opzioni relative al modo in cui i client si autenticano e ai messaggi visualizzati dopo l'accesso. In particolare, è possibile consentire o negare l'autenticazione tramite nome utente e password o nome utente e certificato, interrompere l'accesso dell'utente root e controllare se i file .rhosts in stile rlogin sono attendibili. Le opzioni esatte differiscono parecchio tra le versioni SSH, quindi ciò che è possibile con OpenSSH potrebbe non esserlo se si esegue il server SSH commerciale.

Per modificare le impostazioni di autenticazione, i passaggi da seguire sono:

- Fare clic su Autenticazione icona nella pagina principale del modulo per visualizzare un modulo come quello mostrato di seguito.

- Per informare gli utenti della presenza di nuova posta nei loro file di posta quando effettuano l'accesso, seleziona Sì per Avvisare l'utente della nuova posta? campo. Questo funziona solo se stai usando la posizione del file di posta standard sul tuo sistema, e non se la consegna viene effettuata a Mailbox o Maildir nelle home directory degli utenti.

- Per impedire agli utenti di accedere con una password, modificare Consenti autenticazione tramite password? campo su No . Ciò significa che verrà accettata solo l'autenticazione del certificato, il che non è troppo utile per gli utenti che non hanno mai effettuato l'accesso prima e quindi non possono creare una chiave privata. È utile solo se il tuo sistema utilizza directory home montate su NFS o se esiste qualche altro meccanismo per consentire agli utenti di impostare le proprie chiavi pubbliche. Questo campo non è disponibile se stai utilizzando la versione SSH commerciale n.

- Per consentire o negare gli accessi con una password vuota (supponendo che sia effettivamente corretta per un utente), modificare il campo *Consenti accessi con password vuote?*. Potresti voler bloccarlo fino a quando gli utenti non avranno impostato le loro password con qualche altro metodo.

- Anche se un accesso root tramite SSH è molto più sicuro di uno tramite telnet (che non è crittografato), potresti comunque prevenirlo. Per fare ciò, seleziona No da Consenti l'accesso da root? menù. Puoi anche scegliere Solo con autenticazione RSA per forzare gli accessi root per utilizzare un certificato per l'autenticazione o Solo per i comandi per consentire solo l'esecuzione di un singolo comando invece di consentire un accesso interattivo completo. Tuttavia, l'ultima opzione è disponibile solo se il tuo sistema esegue OpenSSH versione n.

- Per impedire agli utenti di utilizzare i certificati per l'autenticazione (e quindi forzare invece l'utente delle password), seleziona No da Consenti autenticazione RSA? campo. Potresti voler farlo per costringere le persone a inserire una password ogni volta, invece di fare affidamento su una chiave privata possibilmente non crittografata per eseguire l'autenticazione per loro.

- Per impedire al server di controllare rigorosamente i permessi sui file degli utenti nella loro directory ~/ssh, seleziona No in Controllare i permessi sui file chiave? campo. Anche se attivare questi controlli è una cattiva idea dal punto di vista della sicurezza, possono essere fastidiosi per gli utenti che hanno impostato i permessi sbagliati e non riescono a capire perché non possono essere autenticati con un certificato.

- Per fare in modo che il server visualizzi il contenuto del file del messaggio del giorno agli utenti dopo l'accesso, seleziona Sì per lui Mostra /etc/motd al login? campo. Questo file di solito contiene informazioni sul tuo sistema o avvisi agli utenti.

- Se desideri che un messaggio venga inviato ai clienti prima che eseguano l'accesso, seleziona la seconda opzione nel campo File del messaggio di pre-accesso e inserisci il percorso completo di un file contenente il testo che desideri inviare nella casella di testo adiacente. Questo contiene spesso un avviso sull'uso non autorizzato del sistema. Questo campo è disponibile solo se stai utilizzando OpenSSH 2.3 o SSH commerciale versione 2 o successiva.

- Il resto delle opzioni nella pagina si riferisce all'autenticazione in stile rlogin utilizzando i file .rhosts e /etc/hosts.equiv. Poiché si fidano che l'host del client abbia già autenticato l'utente che si connette, sono piuttosto insicuri a causa della facilità con cui è possibile falsificare un indirizzo IP di origine. Per questo motivo sconsiglio di abilitare questo tipo di autenticazione.

- Per salvare e attivare le nuove impostazioni di autenticazione, fai clic su Salva pulsante nella parte inferiore del modulo seguito da Applica modifiche nella pagina principale.

Controllo accessi

Controllo accessi

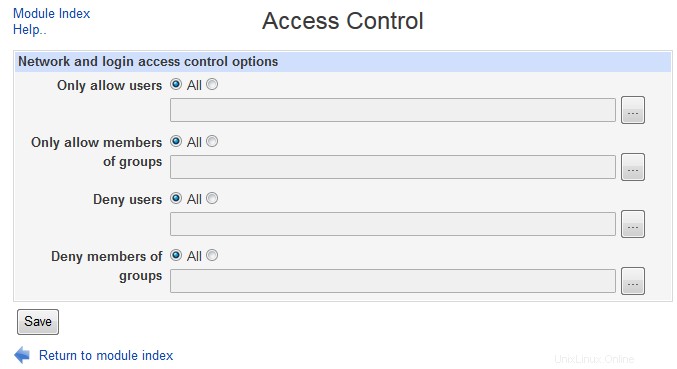

Server SSH - Controllo accessi

Server SSH - Controllo accessi Per impostazione predefinita, qualsiasi utente Unix potrà accedere in remoto al server SSH sul tuo sistema o usarlo per caricare e scaricare file. Su un sistema di server di posta o su uno che ospita siti Web, ciò potrebbe non essere appropriato, tuttavia, potresti voler consentire alla maggior parte degli utenti di accedere solo ai tuoi server POP3, FTP o Usermin. Sebbene sia possibile ottenere ciò fornendo loro una shell come /bin/false, ciò potrebbe causare altri problemi con i lavori dell'utente Cron o At.

Fortunatamente, il server SSH può essere configurato per limitare chi può accedere. Basta seguire questi passaggi:

- Nella pagina principale del modulo, fare clic su Controllo accessi icona per visualizzare un elenco di moduli consentiti e negati agli utenti.

- Per bloccare tutti tranne pochi utenti, inserisci un elenco di nomi utente separati da spazi in Consenti solo utenti campo. Il * e ? è possibile utilizzare caratteri jolly, quindi puoi inserire foo* per consentire a qualsiasi utente il cui nome inizia con foo . Allo stesso modo, per negare l'accesso SSH a tutti tranne che ai membri di alcuni gruppi, compila il campo Consenti solo ai membri dei gruppi campo. Saranno ammessi anche gli utenti che sono membri secondari di qualsiasi gruppo corrispondente. Se entrambi i campi sono compilati, gli utenti specificati in entrambi saranno ammessi.

- In alternativa, puoi bloccare solo alcuni utenti o gruppi specifici utilizzando Nega utenti e Nega membri di gruppi campi. Anche in questo caso, è possibile utilizzare i caratteri jolly e, se entrambi i campi vengono compilati, gli utenti di entrambi verranno negati.

- Se utilizzi SSH commerciale, i campi Consenti solo host client e Nega host client apparirà anche sul modulo. Il primo se compilato dice al server SSH di rifiutare qualsiasi connessione eccetto quelle provenienti dagli indirizzi IP o dagli hostname inseriti, mentre il secondo gli dice di negare solo gli host e gli indirizzi elencati nel campo adiacente. Entrambi i campi accettano * e ? caratteri jolly. Se sul tuo sistema è installato OpenSSH, puoi utilizzare i file di configurazione dei wrapper TCP /etc/hosts.allow e /etc/hosts.deny per bloccare invece i client non attendibili. Sfortunatamente, non esiste ancora un modulo Webmin standard per la modifica di questi file.

- Fai clic su Salva pulsante in fondo alla pagina per aggiornare il file di configurazione del server SSH e tornare alla pagina principale.

- Premi Applica modifiche pulsante per attivare le nuove restrizioni.

Reti

Reti

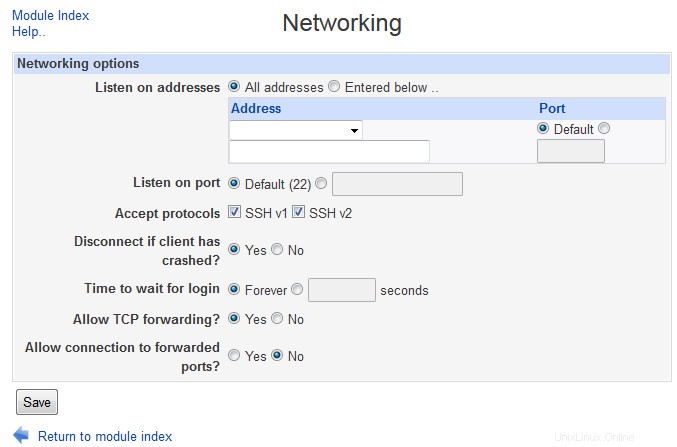

Server SSH - Reti

Server SSH - Reti Il server SSH ha diverse opzioni che consentono di configurare l'indirizzo IP su cui è in ascolto, la porta che utilizza e varie impostazioni relative al protocollo. Per modificarli, segui questi passaggi :

- Fai clic su Rete icona nella pagina principale del modulo per visualizzare il modulo mostrato nello screenshot qui sotto.

- Per impostazione predefinita, il server accetterà le connessioni effettuate a qualsiasi indirizzo IP del tuo sistema. Per cambiarlo (magari perché vuoi che sia accessibile solo da una LAN interna), seleziona il secondo pulsante di opzione in Ascolta su indirizzo campo e inserire un indirizzo IP nella casella di testo. Se stai utilizzando OpenSSH versione 3 o successiva, questo campo conterrà invece una tabella in cui puoi inserire più indirizzi e porte. Sopra ci sono due pulsanti di opzione:Tutti gli indirizzi che, se selezionato, indica al server di accettare connessioni alla porta predefinita su qualsiasi indirizzo IP e inserito di seguito che indica che devono essere utilizzati gli indirizzi e le porte nella tabella. Come al solito con le tabelle in Webmin, questa avrà sempre una singola riga vuota in basso per aggiungere un nuovo indirizzo e una nuova porta. Se nessuno è stato ancora definito, questo sarà tutto ciò che contiene. I significati dei campi nelle due colonne della tabella sono:*Indirizzo *In questo campo devi inserire un unico indirizzo IP o nome host per il server in cui elencare. Porta *Se *Predefinita è selezionato in questa colonna, verrà utilizzata la porta standard impostata al punto 3. In alternativa, se è selezionata la seconda opzione, il server SSH sarà in ascolto sulla porta immessa nella casella di testo nella colonna.

- Per modificare la porta su cui il server SSH è in ascolto per le connessioni, modifica Ascolta sulla porta campo. Se lo modifichi, i client dovranno specificare la nuova porta durante la connessione. Se il tuo sistema utilizza OpenSSH 3 o versioni successive, questo campo imposta solo la porta predefinita che può essere sovrascritta nell'Indirizzo di ascolto tavolo.

- In Accetta protocolli seleziona le caselle per le versioni del protocollo SSH che il tuo server dovrebbe accettare. In genere è consigliabile consentire entrambi, in modo che i client più vecchi o più recenti possano connettersi senza difficoltà. Questo campo viene visualizzato solo se stai utilizzando OpenSSH - SSH commerciale accetta solo la versione 1 o

- a seconda della versione SSH installata.

- Se utilizzi SSH commerciale, il timeout di inattività campo può essere utilizzato per disconnettere i client che non hanno inviato o ricevuto dati per un certo periodo di tempo. Seleziona il secondo pulsante di opzione, inserisci un periodo di tempo nella casella di testo e seleziona le unità per quel periodo dal menu. Se Predefinito è selezionato, i client non verranno mai interrotti, non importa per quanto tempo rimangono inattivi. In un sistema occupato, questa funzione può essere utile per impedire alle persone di lasciare sessioni SSH inattive aperte per giorni alla volta, ognuna delle quali ha un processo sshd e shell associato che consuma memoria.

- Per fare in modo che il server SSH disconnetta i client che sono stati chiusi o si arresta in modo anomalo senza disconnettersi correttamente, seleziona Sì nella sezione Disconnetti se il client si è arrestato in modo anomalo? campo. Il server invierà periodicamente messaggi al client per assicurarsi che sia ancora realmente in esecuzione e chiuderà la connessione in caso di mancata risposta. L'unica volta in cui vorresti scegliere No è se questo traffico aggiuntivo causa problemi sulla rete, come l'attivazione automatica di un ISDN o una connessione remota quando non è realmente necessario.

- Per configurare la quantità di tempo che il server attenderà prima che un client si autentichi dopo che si è connesso, cambia il Tempo di attesa per l'accesso campo. Se Per sempre viene scelto il server non disconnetterà mai un client, non importa quanto tempo impiega, il che potrebbe consentire a un utente malintenzionato di sovraccaricare il tuo sistema creando molte connessioni SSH che non fanno nulla.

- Una delle caratteristiche più interessanti del protocollo SSH è il supporto per il port forwarding, che consente ai client di accedere alle porte sulla rete del server che normalmente non potrebbero. Anche se questo è molto utile per gli utenti, potresti considerarlo un rischio per la sicurezza in quanto consente a chiunque possa creare un SSH di aggirare efficacemente le restrizioni dell'indirizzo IP sui server interni. Per disattivare questa funzione, modifica Consenti inoltro TCP? campo su No . Questo campo viene visualizzato solo se stai utilizzando SSH commerciale versione 2 o successiva o OpenSSH.

- Un campo correlato è Consenti la connessione alle porte inoltrate? che determina se gli host diversi dal server stesso possono connettersi alle porte inoltrate al client. Potresti voler impostare questo su No per proteggere gli utenti del client dagli aggressori che stanno abusando di connessioni inoltrate possibilmente non sicure nella rete del client. Tuttavia, viene visualizzato solo se il tuo sistema esegue OpenSSH versione 2 o successiva.

- Per fare in modo che il server cerchi i nomi host per gli indirizzi dei client, quindi l'indirizzo per quei nomi host e blocchi quelli che non corrispondono, seleziona Sì nel campo *Convalida inversa degli indirizzi IP del client?*. Ciò è utile se si dispone di controlli di accesso basati sul nome host e si desidera rilevare gli aggressori utilizzando record DNS falsificati. Questo campo è visibile solo se stai utilizzando OpenSSH versione 2.3 o successiva.

- Per salvare e attivare le modifiche, fai clic su Salva pulsante nella parte inferiore della pagina e quindi Applica modifiche nuovamente nella pagina principale del modulo. Avranno effetto per qualsiasi nuova connessione client.

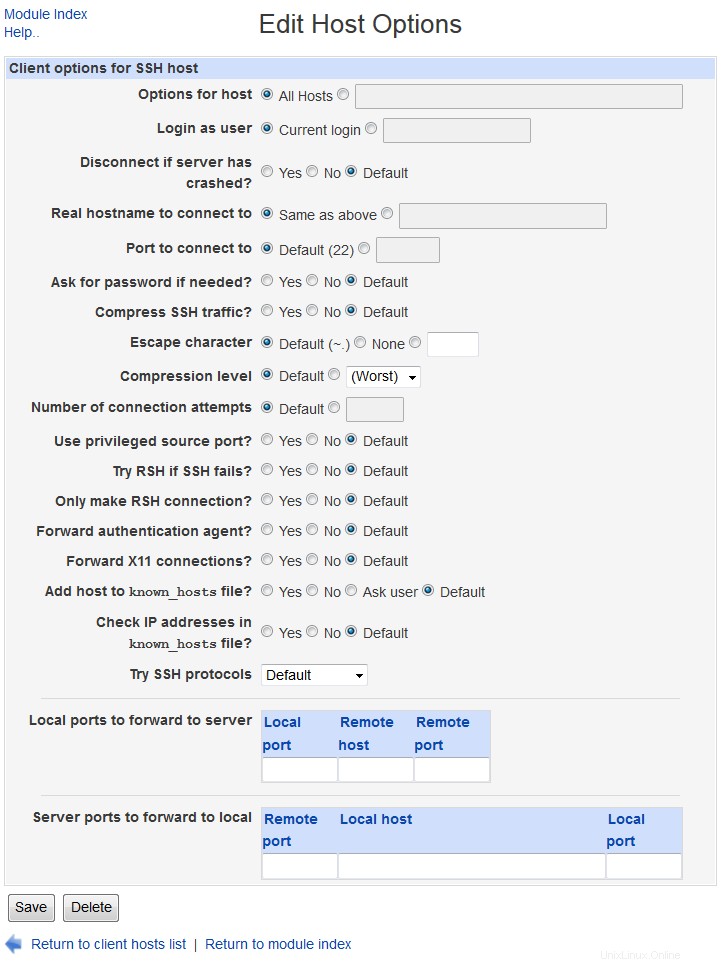

Opzioni host client

Opzioni host client

Anche se questo modulo serve principalmente per configurare un server SSH, ti consente anche di impostare opzioni che si applicano a tutte le connessioni client effettuate dal tuo sistema usando i comandi ssh e scp. Le opzioni possono essere impostate per le connessioni a tutti gli host o solo a uno specifico. È possibile impostare la porta a cui connettersi, il protocollo da utilizzare e le porte locali e remote da inoltrare.

Le impostazioni effettuate in questo modulo si applicano a tutti gli utenti del sistema, ma possono essere sovrascritte da singoli utenti che modificano i propri file ~/.ssh/config. Questo può essere fatto manualmente o usando Usermin, che ha un modulo client SSH con un'interfaccia identica a quella qui documentata per la modifica delle impostazioni client globali. Molte delle impostazioni non hanno molto senso da impostare per tutti gli utenti, anche se è possibile farlo utilizzando Webmin. Per questo motivo, le istruzioni in questa sezione riguardano solo i campi utili a livello globale.

Opzioni host client

Opzioni host client Per definire le impostazioni per le connessioni a un host specifico, attenersi alla seguente procedura:

- Nella pagina principale del modulo, fai clic su Opzioni host client icona. Verrà visualizzata una pagina contenente un'icona per ciascuno degli host per i quali sono state impostate le opzioni. A meno che tu non abbia utilizzato questa pagina prima solo dello speciale Tutti gli host apparirà l'icona su cui è possibile fare clic per modificare le opzioni per le connessioni a qualsiasi host.

- Fai clic su Aggiungi opzioni per host client collegamento nella parte inferiore della pagina per visualizzare un modulo per specificare un host e le opzioni ad esso applicabili. Tutti i campi di questo modulo hanno un Predefinito opzione, che se selezionata indica che deve essere utilizzata invece l'impostazione per tutti gli host. Ciò consente di definire le opzioni a livello globale e quindi di sovrascriverle in base all'host.

- Nelle Opzioni per l'host campo, immettere il nome della riga host (come utilizzato nel comando ssh) a cui si applicheranno le opzioni. I caratteri jolly possono essere utilizzati, quindi puoi inserire *.webmin.com per abbinare qualsiasi host in webmin.com dominio per esempio. Ricorda che il nome deve corrispondere a quello utilizzato dagli utenti nel comando ssh o scp, quindi se inserisci foo e un utente esegue ssh foo.example.com le opzioni non verranno applicate, anche se entrambi i nomi si risolverebbero nello stesso indirizzo IP. Per questo motivo potresti voler inserire il nome host come foo* per cogliere entrambe le possibilità.

- Per fare in modo che i client SSH si connettano a un nome host diverso, inserisci il Nome host reale a cui connetterti campo. Questo potrebbe essere utile se combinato con la Porta a cui connettersi campo per reindirizzare segretamente le connessioni dell'utente a un host a una porta su un altro indirizzo che in realtà è un tunnel di qualche tipo verso la destinazione effettiva.

- Per forzare i client a utilizzare una porta diversa per impostazione predefinita, compila la Porta a cui connetterti campo. Questo è utile se il server SSH su alcuni host gira su una porta diversa dalla solita 22, e si vuole evitare la necessità di specificare esplicitamente la porta in ogni comando ssh e scp.

- Normalmente, il client SSH tratta il carattere ~ (tilde) come un escape che indica che il carattere successivo immesso dall'utente è in realtà un comando al programma ssh stesso. Ad esempio, ~. chiude la connessione e ~^Z sospende il programma. Il carattere di escape campo può essere utilizzato per utilizzare qualcosa di diverso selezionando il terzo pulsante di opzione e inserendo un singolo carattere nella casella di testo adiacente. Oppure puoi disattivare del tutto il supporto di escape selezionando Nessuno . Quest'ultima opzione è utile se si utilizza il comando ssh per trasferire dati binari che possono contenere una tilde.

- Per impostazione predefinita, il client e il server SSH comprimeranno e decomprimeranno i dati inviati tra di loro, il che può velocizzare grandi trasferimenti di testo o altri dati comprimibili. Tuttavia, a volte questo può effettivamente rallentare le cose o essere un'inutile perdita di tempo della CPU, ad esempio se stai usando scp per copiare molti file GIF o ti connetti sempre all'host su una rete veloce. Per disattivare la compressione, modifica Comprimere il traffico SSH? campo su No . Se la compressione è abilitata, il Livello di compressione menu controlla il compromesso tra l'utilizzo della CPU e la quantità di larghezza di banda utilizzata. Se si seleziona *1* viene eseguita pochissima compressione, mentre se si sceglie *9* verrà impiegato molto più tempo della CPU per ridurre la quantità effettiva di dati trasferiti. Questi campi e quelli nei due passaggi successivi non sono disponibili se il tuo sistema esegue SSH commerciale versione 3 o successiva.

- Per impostazione predefinita, i client SSH utilizzeranno la porta di origine privilegiata 22 durante la connessione, il che indica al server che si tratta di un programma affidabile e quindi su cui si può fare affidamento per fornire informazioni corrette sull'utente che lo esegue. Ciò è necessario per il funzionamento dell'autenticazione in stile rlogin, ma sfortunatamente molte reti hanno i loro firewall configurati per bloccare le connessioni con porte di origine dei privilegi, il che blocca completamente SSH. Per fare in modo che i client utilizzino invece una porta normale, seleziona No per Utilizzare porte di origine privilegiate? campo. A meno che tu non stia utilizzando l'autenticazione basata su host, ciò non causerà danni.

- Per impostare le versioni del protocollo SSH che i client proveranno durante la connessione a questo server, scegli Selezionato nel campo *Prova i protocolli SSH* e seleziona quelli da provare. L'impostazione predefinita è provarli entrambi.

- Premi Crea pulsante nella parte inferiore della pagina per salvare le nuove impostazioni per host. Saranno utilizzati da tutte le nuove connessioni client effettuate dal tuo sistema d'ora in poi.

Modifica opzioni host

Modifica opzioni host Dopo aver creato una serie di opzioni host, nella pagina Opzioni host client verrà visualizzata un'icona per l'host. Puoi fare clic su questa icona per visualizzare il modulo di modifica, apportare modifiche agli stessi campi e premere Salva pulsante. Oppure, per rimuovere l'host e fare in modo che le connessioni ad esso tornino alle opzioni predefinite, premi Elimina sulla stessa forma. È anche possibile modificare le impostazioni predefinite che si applicano a tutte le connessioni facendo clic sull'apposito Tutti gli host icona e apportare modifiche al modulo visualizzato. Naturalmente, alcuni campi non hanno molto senso in questo contesto, come *Nome host reale a cui connettersi* e Porta a cui connettersi , quindi non dovrebbe essere utilizzato.

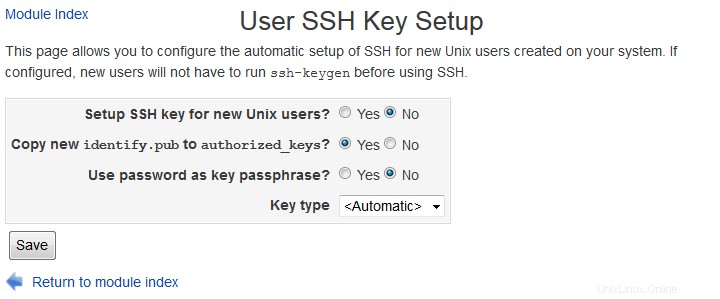

Configurazione chiave SSH utente

Configurazione chiave SSH utente

Impostazione chiave SSH utente

Impostazione chiave SSH utente Prima che un utente Unix possa utilizzare l'autenticazione del certificato per accedere a un server SSH, deve generare una chiave privata con il comando ssh-keygen. Questo modulo può essere configurato per funzionare con il modulo Utenti e Gruppi per eseguire questo comando per tutti gli utenti appena creati. Se la tua rete utilizza directory home montate su NFS, ciò consentirà ai nuovi utenti di accedere ad altri host senza dover fornire una password senza bisogno di ulteriori impostazioni. Per configurare la configurazione di SSH per i nuovi utenti, attenersi alla seguente procedura:

- Nella pagina principale del modulo, fare clic su Impostazione chiave SSH utente icona.

- Controlla la Imposta chiave SSH per i nuovi utenti Unix casella di controllo, in modo che ssh-keygen venga eseguito per i nuovi account.

- Per aggiungere la chiave pubblica del nuovo utente all'elenco delle chiavi autorizzate a utilizzare il suo account, seleziona la casella *Copia new identity.pub in authorized_keys*. Se non è selezionato, dovranno farlo manualmente prima che venga accettata l'autenticazione con il nuovo certificato.

- Per impostare una passphrase per le chiavi private dei nuovi utenti, seleziona Utilizza la password come passphrase della chiave scatola. Se non viene selezionata, non verrà impostata alcuna passphrase (che è più facile da usare, ma meno sicura).

- Fai clic su Salva per fare in modo che Webmin inizi a utilizzare le nuove impostazioni.

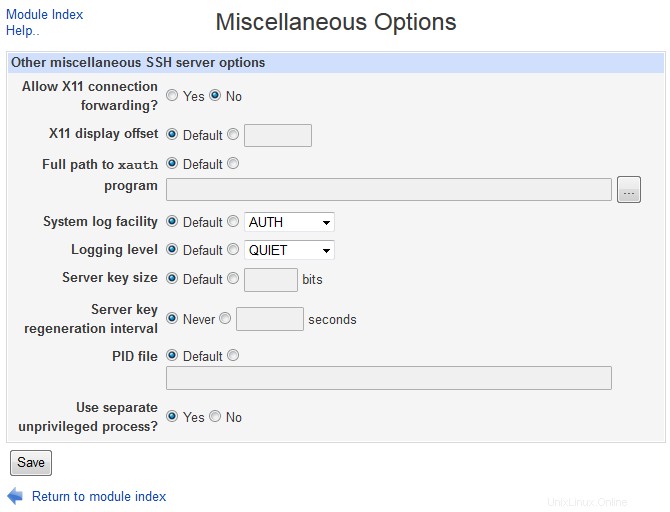

Opzioni varie

Opzioni varie

Server SSH - Opzioni varie

Server SSH - Opzioni varie Questa pagina contiene opzioni che non rientrano in nessuna delle altre categorie. Alcune delle opzioni meno ovvie ma utili sono :

- Consentire l'inoltro della connessione X11?

- Se impostato su Sì, gli utenti che effettuano un accesso SSH da una macchina Unix saranno in grado di eseguire applicazioni X sul server e fare in modo che la connessione X venga reindirizzata al loro display locale attraverso la connessione SSH.

- Funzione registro di sistema

- La funzione syslog utilizzata per registrare messaggi di errore e informazioni dal server SSH. Può essere utilizzato insieme al modulo Registri di sistema per controllare in quale file vengono scritti i messaggi SSH.

- Intervallo di rigenerazione della chiave del server

- La frequenza con cui il server SSH ha rigenerato la chiave utilizzata per crittografare le connessioni. Se sei paranoico riguardo alla sicurezza, impostalo su un numero più basso.

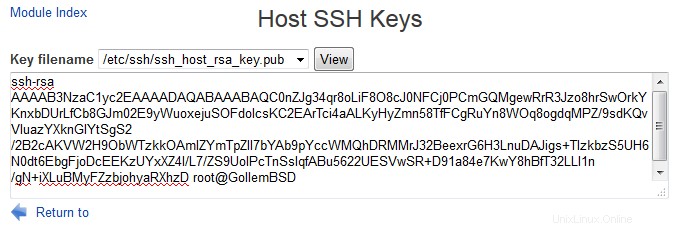

Chiavi SSH host

Chiavi SSH host

Server SSH - Chiavi SSH host

Server SSH - Chiavi SSH host vedi anche

- Creazione di un'autorità di certificazione

- Configurazione SSH