Oggi ti mostreremo come scoprire quali sono le porte cPanel e come configurare il tuo Firewall per consentire il normale funzionamento di tutti i tuoi servizi web basati sul pannello di controllo.

Queste porte di sistema vengono utilizzate per molte aree importanti dei tuoi servizi di hosting web come Email, Named, MySQL e HTTP, tra gli altri.

In questa mini knowledge base che fa parte dei nostri principali articoli sull'hosting di cPanel, imparerai anche come configurare le porte e-mail di cPanel, nonché le porte generali di cPanel su server RHEL, CentOS e CloudLinux che eseguono CSF e APF Firewall. Iniziamo con le cose divertenti elencando le porte aperte predefinite di cpanel.

Elenco delle porte cPanel

L'installazione di cPanel (pannello di controllo) e WHM (gestione host web) include molti servizi installati per impostazione predefinita. Spetta a te, al tuo amministratore di sistema o alla società di web hosting rivedere e disinstallare tutto il software che non utilizzerai, poiché più servizi attivi significano più risorse di sistema destinate a tali servizi e più servizi da sfruttare tramite attacchi.

| Porta | Servizio |

|---|---|

| 20 | Porta FTP alternativa e protocollo di trasferimento |

| 21 | FTP (protocollo di trasferimento file) |

| 22 | Porta SSH (Secure Shell) |

| 25 | SMTP |

| 26 | Porta alternativa SMTP |

| 37 | demone rdate |

| 43 | server whois |

| 53 | BIND server DNS |

| 80 | server http |

| 110 | POP3 damon |

| 113 | ident |

| 143 | Porta e-mail IMAP |

| 443 | https (http su SSL per certificati SSL) |

| 465 | SMTP, porta SSL/TLS protetta |

| 579 | strumento di sicurezza cPHulk |

| 783 | demone SpamAssassin™ |

| 873 | demone rsync |

| 993 | IMAP su SSL |

| 995 | POP3 su SSL |

| 2077 | Servizio WebDAV |

| 2078 | Servizio WebDAV su SSL |

| 2079 | CalDAV e CardDAV |

| 2080 | CalDAV e CardDAV su SSL |

| 2082 | porta di accesso cPanel |

| 2083 | accesso cPanel su SSL |

| 2086 | Accesso a WHM (gestione host web) |

| 2087 | Accesso WHM su SSL |

| 2089 | Controllo licenza cPanel |

| 2095 | Webmail |

| 2096 | Webmail su SSL |

| 3306 | MySQL |

Configurazione firewall

Rivedi attentamente questi passaggi per evitare di rimanere bloccato fuori dal tuo server, assicurati di inserire nella whitelist l'IP della tua connessione Internet pubblica prima di applicare le regole del firewall definitive. Non chiudere mai il tuo terminale Linux (riga di comando) e mantieni sempre aperto l'accesso della shell al tuo server durante la configurazione e il test della configurazione del firewall.

Questo firewall può essere configurato solo se disponi dell'accesso root diretto su un server dedicato o cloud vps come ambiente di hosting... su piani di hosting condivisi e rivenditori come joomla hosting, wordpress webhosting, magento hosting, ecc. probabilmente non saranno utili in quanto non non offrire l'accesso come root al tuo server.

ConfigServer ha creato un ottimo firewall chiamato CSF, fornisce una shell completamente personalizzabile e un'interfaccia di gestione del firewall WHM, che ti consente di modificare, riavviare, interrompere e avviare facilmente le regole di iptables. Ma ad essere onesti, è più di un semplice firewall iptables, è un firewall completo di ispezione dei pacchetti, un sistema di rilevamento delle intrusioni e anche un'applicazione di sicurezza del server Linux.

Installa Firewall CSF

wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd csf & ./install.cpanel.sh

Sposta su WHM>> Plugin>> ConfigServer e Firewall

Molto importante, per testare le impostazioni del firewall, devi mantenere TESTING ="1", in questo modo se vieni bloccato dal tuo server, puoi accedere nuovamente entro pochi minuti dopo che il cron CSF ha cancellato le regole di ipables, questo è nel caso in cui non avessi configurato correttamente le porte nel firewall.

# Testing flag - enables a CRON job that clears iptables incase of # configuration problems when you start csf. This should be enabled until you # are sure that the firewall works - i.e. incase you get locked out of your # server! Then do remember to set it to 0 and restart csf when you're sure # everything is OK. Stopping csf will remove the line from /etc/crontab # # lfd will not start while this is enabled TESTING = "1"

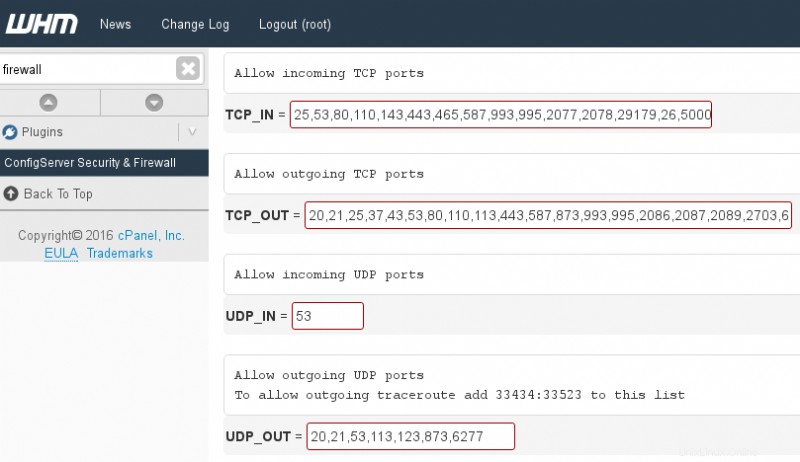

Le variabili di porta sono come vedi di seguito:

# Allow incoming TCP ports TCP_IN = "22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Allow outgoing TCP ports TCP_OUT = "20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Allow incoming UDP ports UDP_IN = "53" # Allow outgoing UDP ports # To allow outgoing traceroute add 33434:33523 to this list UDP_OUT = "20,21,53,113,873,6277"

Questa è una configurazione di base del firewall della porta cPanel, dovresti esplorare la documentazione di CSF per configurare correttamente il firewall, poiché prevede molte più opzioni per proteggere e rafforzare le porte del server, nonché le connessioni in entrata e in uscita. Puoi anche consultare la nostra guida completa all'installazione di CSF Firewall per i server cPanel, in caso di dubbi su come aprire una porta in CSF.

Configurazione delle porte sul firewall APF

APF Firewall è un'altra alternativa a CSF Firewall, esisteva anche prima di CSF ed è un servizio front-end per il firewall netfilter/iptables. Come CSF, non è solo una soluzione di gestione del firewall, ma una suite di sicurezza del server.

Installa Firewall APF

wget http://www.rfxn.com/downloads/apf-current.tar.gz tar -xvpzf apf-current.tar.gz cd apf-* sh ./install.sh

Ora che il tuo APF Firewall è installato, configuriamolo.

nano -w /etc/apf/conf.apf

Cerca la variabile "DEVEL_MODE" e assicurati che sia impostata su 1 finché non sei soddisfatto delle impostazioni del firewall.

# !!! Do not leave set to (1) !!! # When set to enabled; 5 minute cronjob is set to stop the firewall. Set # this off (0) when firewall is determined to be operating as desired. DEVEL_MODE="1"

Ora configuriamo le porte necessarie sulle variabili TCP e UDP:

# Configure inbound (ingress) accepted services. This is an optional # feature; services and customized entries may be made directly to an ip's # virtual net file located in the vnet/ directory. Format is comma separated # and underscore separator for ranges. # # Common inbound (ingress) TCP ports IG_TCP_CPORTS="22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Common inbound (ingress) UDP ports IG_UDP_CPORTS="53" # Outbound (egress) filtering EGF="1" # Common outbound (egress) TCP ports EG_TCP_CPORTS="20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Common outbound (egress) UDP ports EG_UDP_CPORTS="20,21,53,113,873,6277"

Una volta pronto, riavvia APF per applicare le modifiche:

service apf restart

Questa è solo una configurazione di base del firewall APF, dovresti leggere la documentazione APF e rivedere attentamente e riconfigurare il tuo firewall iptables in base alle tue esigenze.

Conclusione

Come abbiamo visto in questo post, sia i firewall CSF che APF offrono una solida soluzione per le regole di iptables e la gestione della sicurezza del server, tuttavia consigliamo sempre CSF come prima soluzione poiché viene aggiornato più spesso di APF Firewall ed è un firewall che è stato creato per la piattaforma cPanel.

Ulteriori letture:

- Come verificare se le porte sono aperte su cPanel