WireGuard è una VPN veloce e open source che utilizza una crittografia all'avanguardia. VPN sta per Rete privata virtuale. Se confronti Wireguard VPN con altre soluzioni VPN, WireGuard VPN è facilmente configurabile, ha un ingombro ridotto ed è più veloce. Altre soluzioni VPN sono IPsec e OpenVPN. WireGuard può essere installato su qualsiasi sistema operativo principale come Windows, Linux, macOS e Android.

Quando entriamo nel dettaglio di WireGuard VPN, scopriamo che non segue il modello client-server ma segue VPN peer-to-peer. possiamo impostare un peer come client o server durante la configurazione. Crea un'interfaccia di rete su ogni dispositivo peer. Questo funziona quindi come un tunnel. L'autenticazione peer viene eseguita condividendo o convalidando le chiavi pubbliche. Imita il modello SSh.

Passiamo all'argomento principale di questo articolo, ovvero la configurazione della VPN wireguard su Debian 11. Funzionerà come un server VPN.

Fase 1:installazione di WireGuard su Debian 11

Iniziamo installando prima la VPN wireguard. Può essere installato tramite repository di backport. Possiamo aggiungerlo al nostro sistema con il seguente comando:

$ echo 'deb http://ftp.debian.org/debian buster-backports main' | sudo tee /etc/apt/sources.list.d/buster-backports.list

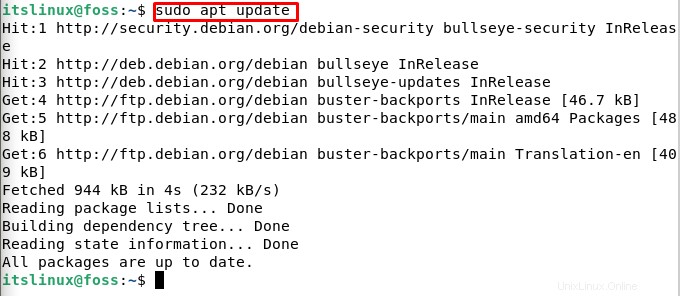

Ora che il repository è stato abilitato, aggiorniamo la nostra apt-cache. A tale scopo digitare il seguente comando:

$ sudo apt update

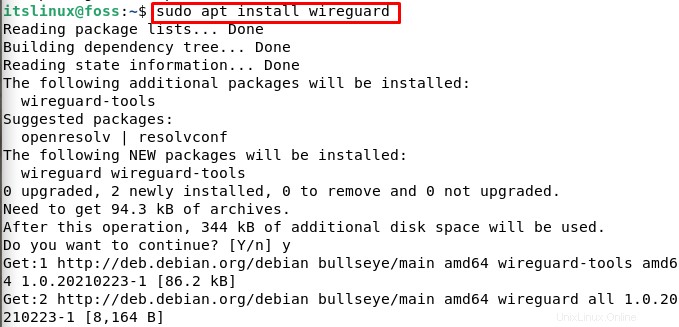

Dopo l'aggiornamento dobbiamo installare il modulo e gli strumenti wireguard. A tale scopo digita o copia il seguente comando:

$ sudo apt install wireguard

Va notato che wireguard funziona come un modulo del kernel.

Fase 2:configurazione WireGuard

Ora che abbiamo installato wireguard in Debian 11, configuriamo wireguard. Il wg e il wg-quick i comandi ci aiutano nella gestione e nella configurazione di wireguard.

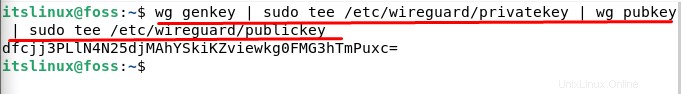

Come accennato nella parte introduttiva di questo articolo, ogni dispositivo nella rete Wireguard VPN dispone di una chiave pubblica e privata. A questo scopo dobbiamo eseguire il seguente comando per generare la coppia di chiavi:

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Sarai in grado di vedere la chiave una volta eseguito il comando sopra, proprio come mostrato nello screenshot. I file della coppia di chiavi sono stati generati nella directory /etc/wireguard. Possiamo visualizzare il contenuto dei file utilizzando il gatto o meno comandi in Debian 11.

Va notato che la chiave privata è privata e non dovrebbe mai essere condivisa con nessuno.

Un'altra chiave supportata da wireguard è la chiave pre-condivisa. La funzione di questa chiave è aggiungere un ulteriore livello di crittografia a chiave simmetrica. Va tenuto presente che questa chiave è completamente opzionale. Inoltre, questa chiave dovrebbe essere univoca per ogni coppia di pari.

Il passaggio successivo nella configurazione di WireGuard consiste nel configurare il dispositivo tunnel. Il dispositivo tunnel sarà in grado di instradare il nostro traffico VPN. A questo scopo configuriamo il nostro dispositivo dall'interfaccia a riga di comando.

Apriremo l'editor e creeremo un nuovo file con il nome wg0.conf. Per creare la configurazione dobbiamo utilizzare un editor di testo. Segui il comando seguente per aprire l'editor e creare un nuovo file:

$ sudo nano /etc/wireguard/wg0.conf

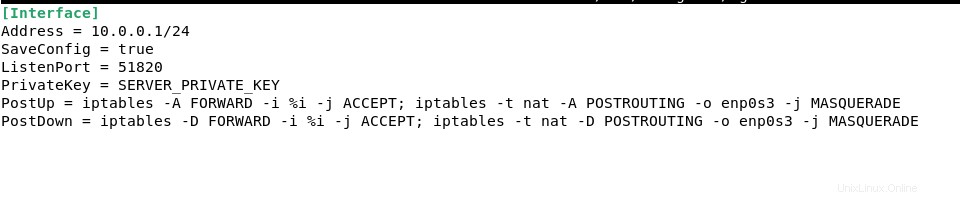

Aggiungi quanto segue nel tuo editor aperto:

Indirizzo =10.0.0.1/24

SaveConfig =vero

Porta di ascolto =51820

Chiave privata =SERVER_PRIVATE_KEY

PostUp =iptables -A AVANTI -i %i -j ACCETTO; iptables -t nat -A POSTROUTING -o enp0s3 -j MASCHERA

PostDown =iptables -D AVANTI -i %i -j ACCETTA; iptables -t nat -D POSTROUTING -o enp0s3 -j MASCHERA

Premi CTRL+S per salvare il file e successivamente premi CTRL+X per chiudere il file.

Prima di andare avanti vorrei sottolineare il punto che devi sostituire SERVER_PRIVATE_KEY nel codice sopra con la tua chiave privata. Puoi generare una chiave privata con il seguente comando:

$ umask 077 /etc/wireguard

$ wg genkey | tee privatekey | wg pubkey > publickeyPer visualizzare la chiave privata puoi seguire il seguente comando:

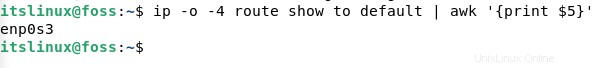

$ sudo cat /etc/wireguard/privatekeyTieni presente che nei comandi precedenti devi sostituire enp0s3 che si trova dopo il Postrouting con l'interfaccia di rete pubblica. Puoi trovare la tua interfaccia pubblica con il seguente comando:

$ ip -o -4 route show to default | awk '{print $5}'

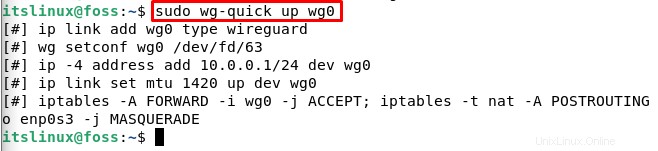

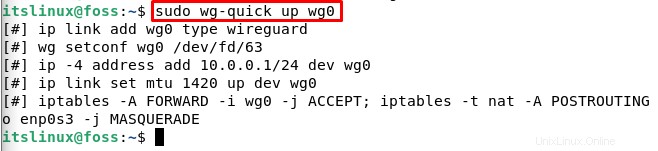

Ora che hai finito di modificare il file nell'editor, usando gli attributi nel file di configurazione dobbiamo portare il wg0 interfaccia in alto. A tale scopo digitare il seguente comando:

$ sudo wg-quick up wg0L'output sarà come mostrato di seguito:

Possiamo visualizzare la configurazione e lo stato dell'interfaccia con il seguente comando:

$ sudo wg show wg0

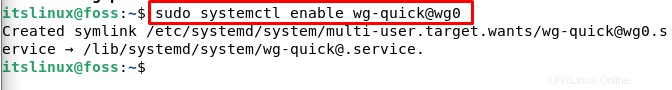

L'ultimo passaggio nella configurazione di wireGuard è portarlo all'avvio. Il motivo è che WireGuard è gestibile con systemd. Digita il seguente comando:

$ sudo systemctl enable example@unixlinux.online

Fase 3:rete del server e configurazione del firewall

Questo passaggio prevede la configurazione del firewall e della rete del server. Per far funzionare NAT devi prima abilitare l'inoltro IP. A tale scopo digitare il seguente comando:

$ sudo nano /etc/sysctl.confQuesto aprirà il file sysctl.conf. Dobbiamo aggiungere la seguente riga in quel file:

net.ipv4.ip_forward=1Al termine dell'aggiunta della riga precedente, salvare il file premendo CTRL+S e quindi per chiudere il file premere CTRL+X.

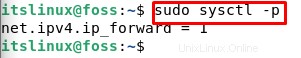

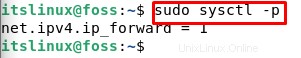

Dopo questo digita il seguente comando nel terminale:

$ sudo sysctl -p

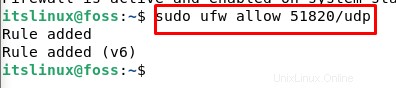

Il passaggio finale è gestire il nostro firewall. Dobbiamo aprire la porta 51820 per Traffico UDP. Questo è solo se si utilizza l'UFW. A tale scopo digitare il seguente comando:

$ sudo ufw allow 51820/udp

Congratulazioni! Abbiamo impostato con successo il peer Debian. Ora fungerà da server.

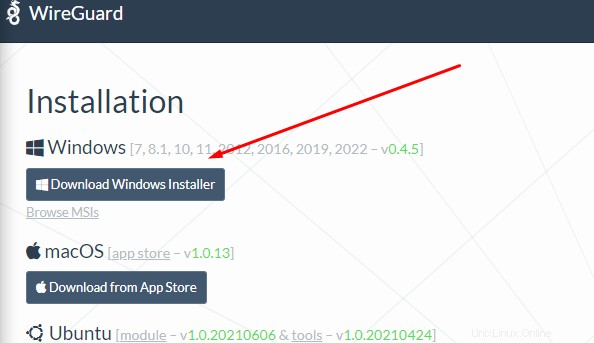

Fase 4:configurazione del client Windows

Ora che il server è configurato, dobbiamo configurare un client. A questo scopo scegliamo Windows. Vai sul tuo browser e installa il pacchetto MSI per la finestra dal seguente link:

https://www.wireguard.com/install/

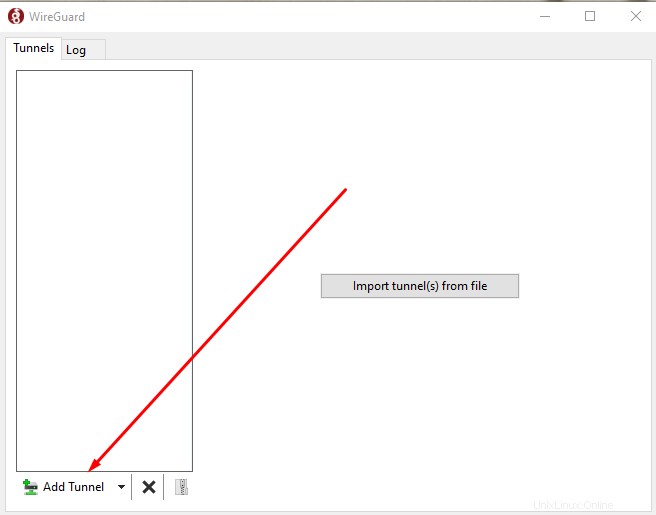

Installa il file scaricato e quindi fai clic su "Aggiungi tunnel" nell'angolo in basso a sinistra.

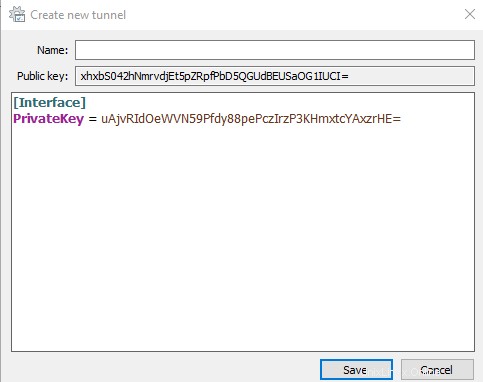

Si aprirà una finestra a discesa. Seleziona l'opzione di "Aggiungi tunnel vuoto" . Al termine vedrai la seguente schermata:

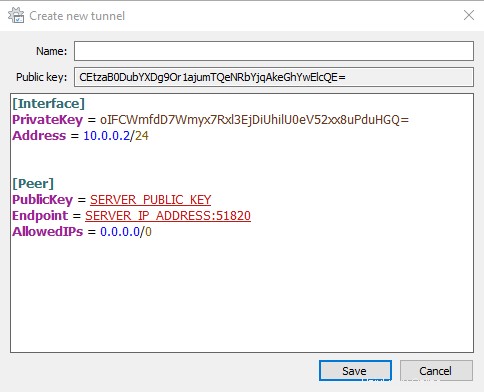

Qui modifica il file aggiungendo le seguenti righe:

[Interfaccia]

PrivateKey =CLIENT_PRIVATE_KEY

Indirizzo =10.0.0.2/24

[Peer]

PublicKey =SERVER_PUBLIC_KEY

Endpoint =SERVER_IP_ADDRESS:51820

AllowedIPs =0.0.0.0/0

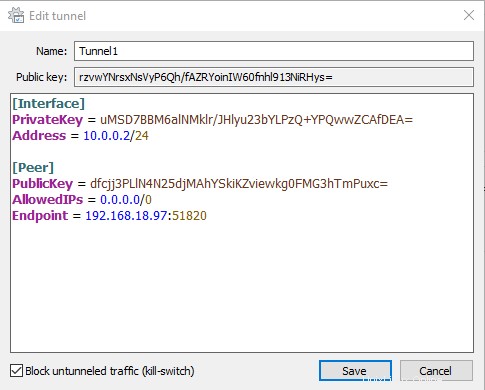

Tieni presente che devi aggiungere la tua chiave privata e il server che hai creato, è una chiave pubblica nei rispettivi campi. Inoltre, devi sostituire “Server_IP_ADDRESS” parola chiave e inserire l'indirizzo IP del server . Successivamente, imposta il nome e fai clic su salva.

Fase 5:Peer client e connessione al server

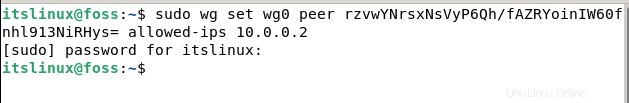

Il passaggio 5 consiste nell'aggiungere il client e il server. Questo è il penultimo passaggio in cui imposteremo l'indirizzo IP e la chiave pubblica del client sul server. Torna al tuo server Debian 11 e digita il seguente comando:

$ sudo wg set wg0 peer CLIENT_PUBLIC_KEY allowed-ips 10.0.0.2Sostituisci la chiave pubblica con la chiave pubblica del tuo cliente. Puoi trovare la chiave pubblica del client nella tua finestra dell'applicazione WireGuard.

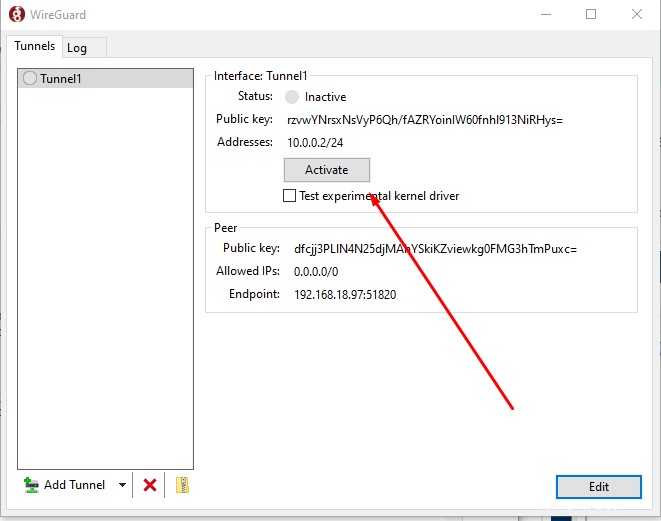

Se hai eseguito tutti i passaggi precedenti, vai al tuo computer client, ad esempio l'app WireGuard di Windows.

Passaggio 6:client Windows

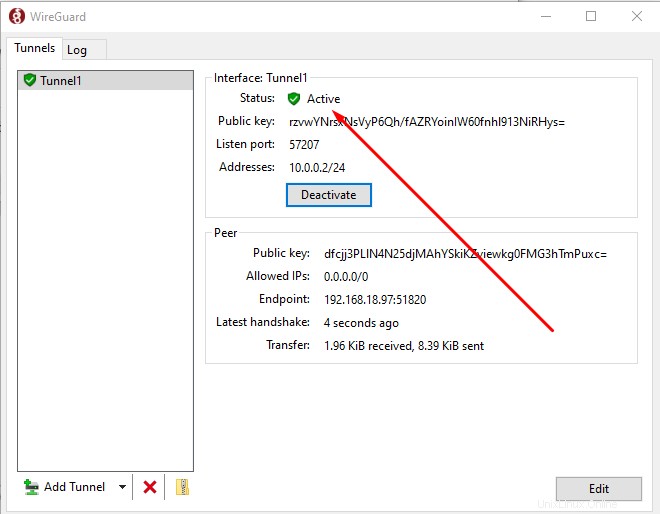

Questo è l'ultimo passaggio in cui devi solo fare clic sul pulsante "Attiva" nel tunnel dell'app WireGuard.

Dopo aver fatto clic sul pulsante di attivazione, lo stato del tunnel cambierà automaticamente in Attivo. E con questo abbiamo finito. Congratulazioni!

Conclusione

Abbiamo installato e configurato WireGuard su Debian 11. Abbiamo creato la macchina Debian come server e la macchina Windows fungeva da client.

Ora puoi creare facilmente un tunnel protetto e crittografato gestendo tutto il traffico Internet. In parole semplici, potrai navigare e navigare in internet in modo anonimo. Questo ti aiuterà a proteggerti da tutti, inclusi gli hacker, poiché il traffico dati è privato.