OwnCloud ti offre la possibilità di eseguire un servizio di archiviazione cloud che amministri e controlli tu stesso. L'ultima versione, ownCloud 9.0, è stata rilasciata l'8 marzo.

Installazione di ownCloud

Diamo un'occhiata al processo di installazione di ownCloud 9.0 su un sistema che esegue Debian Jessie.

1. Installa i pacchetti richiesti e consigliati

Inizia installando i pacchetti software di supporto. OwnCloud utilizza PHP e consiglia MariaDB come database. Come root, installa i seguenti pacchetti con apt-get:

apt-get install mariadb-server mariadb-client apache2 libapache2-mod-php5 php5-json php5-gd php5-mysql php5-curl php5-intl php5-mcrypt php5-imagick

2. Scarica

Quindi, scarica il pacchetto ownCloud 9.0. In questo passaggio scaricheremo anche l'hash SHA256, la firma PGP pubblica di ownCloud e la firma PGP per il pacchetto softare. Li useremo nei seguenti passaggi per verificare e autenticare il software prima di installarlo. SHA256 è l'algoritmo di verifica consigliato, ma se preferisci verificare utilizzando MD5, quell'hash è disponibile anche per il download sul sito Web di ownCloud.

Questi comandi usano wget per scaricare i file, ma puoi scaricarli altrettanto facilmente inserendo gli URL nel tuo browser web.

wget https://download.owncloud.org/community/owncloud-9.0.0.tar.bz2

wget https://download.owncloud.org/community/owncloud-9.0.0.tar.bz2.sha256

wget https://owncloud.org/owncloud.asc

wget https://download.owncloud.org/community/owncloud-9.0.0.tar.bz2.asc

3. Verifica l'integrità del pacchetto scaricato

Verifica che l'hash SHA256 dell'archivio del software scaricato corrisponda alla somma fornita da ownCloud:

sha256sum -c owncloud-9.0.0.tar.bz2.sha256

Risultato riuscito:

owncloud-9.0.0.tar.bz2: OK

Se le somme non corrispondono, non dovresti procedere! Assicurati che il tuo download sia verificato prima di eseguire i passaggi rimanenti.

4. Importa la chiave pubblica di ownCloud PGP nel portachiavi GnuPG

Successivamente, utilizzeremo GnuPG per verificare l'autenticità del pacchetto software. Per fare ciò, prima importa la chiave PGP pubblica di ownCloud nel tuo portachiavi GnuPG.

gpg --import owncloud.asc

Risultato riuscito:

[...]

gpg: Total number processed: 1

gpg: imported: 1 (RSA: 1)

5. Verifica l'autenticità della firma del pacchetto

Quindi, usa GnuPG per verificare la firma del pacchetto software. Verificherà la firma rispetto all'archivio, utilizzando la chiave che hai importato nel passaggio precedente.

gpg --verify owncloud-9.0.0.tar.bz2.asc

Risultato riuscito:

[...]

gpg:buona firma da "ownCloud <[email protected]>"

[...]

Riceverai un avviso che la firma di ownCloud non è ancora attendibile. Fidarsi della firma è un passaggio facoltativo per eseguire te stesso. Per ulteriori informazioni sull'affidabilità delle chiavi pubbliche, fare riferimento a GNU Privacy Handbook, Capitolo 3.

6. Estrai il pacchetto software

Dopo che il download è stato verificato e autenticato, estrailo.

tar xjvf owncloud-9.0.0.tar.bz2

7. Copia la directory ownCloud nella root del documento Apache2

Quindi, copia il owncloud appena creato directory e il suo contenuto nella radice del documento web. In Debian 8, Apache2 usa /var/www/html come radice del documento predefinita; puoi personalizzare questa posizione se lo desideri. In questo tutorial, posizioneremo owncloud direttamente in /var/www .

cp -r owncloud /var/www

8. Aggiungi owncloud ai siti disponibili di Apache2

Ora possiamo iniziare a configurare Apache2. Crea una copia del file di configurazione del sito predefinito, /etc/apache2/sites-available/000-default.conf , denominandolo owncloud.conf .

cp /etc/apache2/sites-available/000-default.conf /etc/apache2/sites-available/owncloud.conf

9. Modifica la configurazione del sito ownCoud

Come root, apri /etc/apache2/sites-available/owncloud.conf in un editor di testo. Apporta le seguenti modifiche:

- Individuare il Nomeserver riga e decommenta rimuovendo il # iniziale

- Cambia il Nomeserver valore in modo che corrisponda al nome host che apparirà nell'URL che utilizzi per accedere al server:ad esempio, www.mypersonaldomain.com o mionomehost

- Aggiungi le seguenti righe alla fine del file, modificando il nome della directory se necessario per conformarsi alla posizione in cui hai posizionato owncloud:

Alias /owncloud "/var/www/owncloud/"

<Directory /var/www/owncloud/>

Options +FollowSymlinks

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>

SetEnv HOME /var/www/owncloud

SetEnv HTTP_HOME /var/www/owncloud

</Directory>

10. File di configurazione del collegamento simbolico in /etc/apache2/sites-enabled

Crea un collegamento simbolico alla configurazione del tuo sito nella directory /etc/apache2/sites-enabled :

ln -s /etc/apache2/sites-available/owncloud.conf /etc/apache2/sites-enabled/owncloud.conf

11. Abilita i moduli Apache2

OwnCloud richiede mod_rewrite . Abilitalo:

a2enmod rewrite

Le intestazioni modulo è consigliato. Abilitalo:

a2enmod headers

L'ambiente , dir e mimo sono consigliati anche i moduli. Di solito sono abilitati per impostazione predefinita, ma puoi abilitarli manualmente per essere sicuri:

a2enmod env

a2enmod dir

a2enmod mime

12. Abilita la configurazione del sito ownCloud e riavvia Apache2

Abilita la configurazione del tuo sito:

a2ensite owncloud

Riavvia il servizio Apache2 in modo che le modifiche abbiano effetto:

service apache2 restart

13. Imposta le autorizzazioni per i file ownCloud

Prima di poter iniziare a configurare ownCloud, devi assicurarti che l'utente/gruppo HTTP disponga dell'autorizzazione per apportare modifiche ai file di ownCloud. In Debian, questo utente e questo gruppo sono chiamati www-data . Rendilo il proprietario del owncloud directory e tutto il suo contenuto.

chown -R www-data:www-data /var/www/owncloud/

Quindi, perfeziona queste autorizzazioni. I permessi esatti per l'installazione di owncloud sono:

- Tutti i file devono essere di lettura e scrittura per il proprietario del file, di sola lettura per il proprietario del gruppo e non accessibili ad altri

- Tutte le directory devono essere eseguibili, di lettura e scrittura per il proprietario della directory e di sola lettura per il proprietario del gruppo

- Le app/ la directory dovrebbe essere di proprietà di [utente HTTP]:[gruppo HTTP]

- Il config/ la directory dovrebbe essere di proprietà di [utente HTTP]:[gruppo HTTP]

- I temi/ la directory dovrebbe essere di proprietà di [utente HTTP]:[gruppo HTTP]

- Le attività/ la directory dovrebbe essere di proprietà di [utente HTTP]:[gruppo HTTP]

- I dati/ la directory dovrebbe essere di proprietà di [utente HTTP]:[gruppo HTTP]

- Il [ocpath]/.htaccess il file deve essere di proprietà di root:[gruppo HTTP]

- I dati/.htaccess il file deve essere di proprietà di root:[gruppo HTTP]

- Entrambi .htaccess i file devono essere di lettura e scrittura per il proprietario del file, di sola lettura per il proprietario del gruppo e non accessibili ad altri

Per conformarsi a questa struttura di autorizzazioni, copia e incolla il seguente script in un nuovo file. In questo esempio, il nome del file di script sarà /root/oc-perms.sh . Modifica il ocpath valore se stai utilizzando una posizione personalizzata.

#!/bin/bash

ocpath='/var/www/owncloud'

htuser='www-data'

htgroup='www-data'

rootuser='root'

printf "Creating possible missing Directories\n"

mkdir -p $ocpath/data

mkdir -p $ocpath/assets

printf "chmod Files and Directories\n"

find ${ocpath}/ -type f -print0 | xargs -0 chmod 0640

find ${ocpath}/ -type d -print0 | xargs -0 chmod 0750

printf "chown Directories\n"

chown -R ${rootuser}:${htgroup} ${ocpath}/

chown -R ${htuser}:${htgroup} ${ocpath}/apps/

chown -R ${htuser}:${htgroup} ${ocpath}/config/

chown -R ${htuser}:${htgroup} ${ocpath}/data/

chown -R ${htuser}:${htgroup} ${ocpath}/themes/

chown -R ${htuser}:${htgroup} ${ocpath}/assets/

chmod +x ${ocpath}/occ

printf "chmod/chown .htaccess\n"

if [ -f ${ocpath}/.htaccess ]

then

chmod 0644 ${ocpath}/.htaccess

chown ${rootuser}:${htgroup} ${ocpath}/.htaccess

fi

if [ -f ${ocpath}/data/.htaccess ]

then

chmod 0644 ${ocpath}/data/.htaccess

chown ${rootuser}:${htgroup} ${ocpath}/data/.htaccess

fi

Rendi eseguibile lo script:

chmod u+x /root/oc-perms.sh

Eseguilo:

/root/oc-perms.sh

14. Crea database ownCloud e utente database

Quindi, prepara un database da utilizzare per ownCloud. Accedi al client MariaDB come utente root del database:

mysql -u root -p

Verrà richiesta la password dell'utente root del database. Se hai installato MariaDB per la prima volta nel passaggio 1, ti è stato chiesto di creare questa password. Inseriscilo ora. Verrai posizionato al prompt del client MariaDB.

Scegli un nome per il tuo database cloud (ocdbname ), l'utente del database owncloud (ouser ) e la password per quell'utente (ocuserpw ). Quindi esegui i seguenti due comandi al prompt di MariaDB, sostituendo i valori tra parentesi con i tuoi:

CREATE DATABASE [ocdbname];

GRANT ALL ON [ocdbname].* TO [ocuser]@localhost IDENTIFIED BY '[ocuserpw]';

Esci dal client del database:

quit

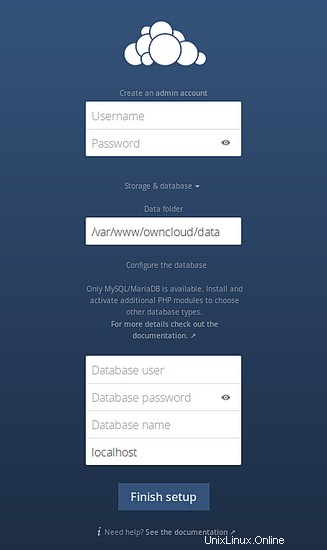

15. Configura client ownCloud

Navigare con un browser web alla propria installazione del cloud, ad es. http://mionomehost/propriocloud . Ti verranno presentati i campi in cui puoi creare un account amministratore ownCloud e inserire i valori di configurazione del database.

Nome utente e Password sono valori per l'utente che gestirà l'installazione; impostali come preferisci.

Utente database , Password del database e Nome database deve essere conforme a [ocuser] , [ocuserpw] e [ocdbname] valori che hai creato nel passaggio precedente.

Fai clic su Termina configurazione.

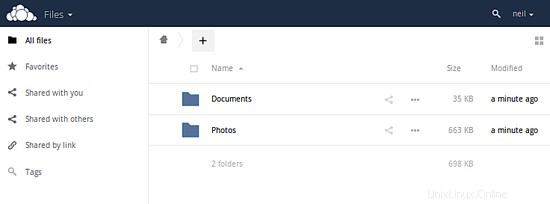

Congratulazioni! Sei pronto per iniziare a utilizzare ownCloud.

Facoltativo:utilizzo di SSL

Si consiglia di crittografare il traffico di rete che passerà in entrata e in uscita da ownCloud. Ecco alcuni passaggi per rendere HTTPS attivo e funzionante con la tua installazione.

1. Abilita SSL in Apache2

a2enmod ssl

a2ensite default-ssl

2. Aggiungi la configurazione SSL Virtualhost a owncloud.conf

Apache2 viene fornito con una configurazione del sito SSL predefinita, che si trova in /etc/apache2/sites-available/default-ssl.conf . Copia il contenuto di questo file e incollalo nella parte superiore di owncloud.conf . All'interno di

Aggiungi un Nomeserver riga con il tuo nome host come valore, ad esempio:

ServerName myhostname

Modifica la DocumentRoot riga per riflettere la directory principale dell'installazione owncloud, ad esempio:

DocumentRoot /var/www/

3. Genera una nuova coppia certificato/chiave, se necessario

Il

SSLEngine on

SSLCertificateFile /etc/ssl/certs/ssl-cert-snakeoil.pem

SSLCertificateKeyFile /etc/ssl/private/ssl-cert-snakeoil.key

Il file di certificazione SSL e SSLCertificateKeyFile i valori puntano a file che dovrebbero già esistere sul tuo sistema, installati come parte dell'impostazione predefinita openssl e certificato SSL Pacchetti. Tuttavia, potrebbe essere necessario rigenerare questi file in determinate circostanze, se apporti modifiche alla configurazione in /etc/hosts , per esempio.

Se hai bisogno di rigenerare questi file, usa il comando:

make-ssl-cert generate-default-snakeoil --force-overwrite

Per ulteriori informazioni e per la risoluzione dei problemi relativi agli errori dei certificati, fare riferimento alle note in /usr/share/doc/apache2/README.Debian.gz .

4. Ricarica la configurazione di Apache2

service apache2 reload

Ora dovresti essere in grado di accedere alla tua installazione di cloud utilizzando un https:// URL. Tieni presente che riceverai un avviso nel tuo browser web perché il tuo certificato è autofirmato. Dovrai aggiungere manualmente il tuo sito come eccezione prima di stabilire la connessione sicura.