Un killswitch Linux è un must per qualsiasi utente VPN Linux serio. Protegge i tuoi dati da perdite su Internet impedendo a chiunque di accedere ai tuoi dati anche se disconnesso dalla VPN. Garantisce inoltre che tutte le informazioni rimangano riservate indipendentemente da ciò che accade nel mezzo.

Per un criminale informatico, un kill switch è un incubo. È un ostacolo significativo che si frappone tra loro e il loro obiettivo. Se la connessione alla tua VPN si interrompe anche per un secondo perché il tuo computer o telefono si blocca, si spegne o hai accidentalmente tagliato il cavo, purché tu abbia un kill switch abilitato, nessuno di questi dati può accedere.

Prerequisiti

Per seguire, avrai bisogno di:

- Il file di configurazione per la connessione al tuo provider VPN. Questo articolo utilizza NordVPN come provider VPN.

- Un dispositivo Ubuntu con il client OpenVPN. Gli esempi utilizzeranno Ubuntu 20.04 e OpenVPN 2.5.3.

Installazione di Uncomplicated Firewall (UFW)

In questo tutorial, il killswitch di Linux fa perno sulla configurazione del firewall. Innanzitutto, inizia installando Uncomplicated Firewall (UFW) sul tuo dispositivo e impostando il firewall in modo che funga da kill switch.

Prima di immergerti, assicurati che la tua distribuzione Linux sia aggiornata, altrimenti il tuo firewall UFW potrebbe non funzionare come previsto. Ad esempio, l'UFW potrebbe non caricare le impostazioni all'avvio o una regola aggiunta/rimossa non verrà caricata.

1. Esegui sudo apt install ufw -y per installare il firewall.

Il firewall UFW è installato per impostazione predefinita sulla maggior parte delle distribuzioni Ubuntu, quindi potresti avere già installato UFW.

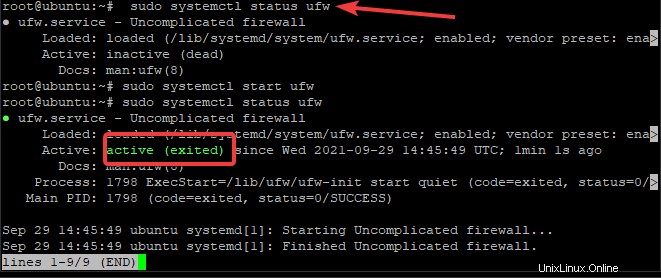

2. Avvia il servizio UFW con sudo systemctl start ufw .

3. Verificare se l'installazione dell'UFW è riuscita. Esegui il sudo systemctl status ufw comando e, in caso di esito positivo, l'output mostrerà active (exited) in verde come si vede sotto.

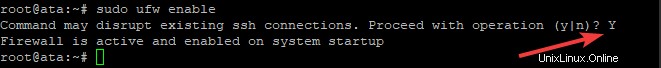

4. Avvia UFW con sudo ufw enable . Premi Y e poi Invio quando ti viene chiesto se vuoi Procedere con l'operazione (y|n)?

Consentire i protocolli di accesso remoto

Ora che il firewall è installato, devi configurare UFW per consentire tutti i protocolli che desideri utilizzare con la VPN.

Inizia assicurandoti di non essere bloccato fuori dal tuo client:potrebbe essere necessario accedere tramite SSH se qualcosa va storto con la tua connessione OpenVPN. Se la connessione si interrompe e non riesci ad accedere tramite SSH, dovrai accedere fisicamente al dispositivo per riattivarlo.

1. Consenti connessioni SSH con sudo ufw allow ssh comando. Il firewall UFW legge le porte e il protocollo in /etc/services file e apre le porte di conseguenza. Puoi controllare l'output del comando di seguito.

Si consiglia vivamente di aggiungere un ulteriore livello di sicurezza richiedendo agli utenti di autenticarsi con una chiave SSH durante la connessione tramite OpenVPN. Questa procedura proteggerà da attacchi di forza bruta e connessioni non autorizzate.

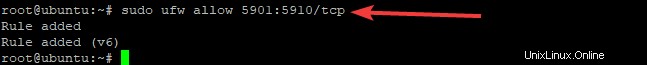

2. Successivamente, dovrai aggiungere regole per consentire il protocollo VNC consentendo il traffico sulle porte corrispondenti.

Per quanto riguarda il protocollo VNC, è opzionale. VNC consente l'accesso remoto, simile a SSH. VNC fornisce una console grafica, mentre SSH consente solo una console di testo. Consenti traffico VNC con sudo ufw allow 5901:5910/tcp comando.

Questi comandi daranno un output come quello qui sotto.

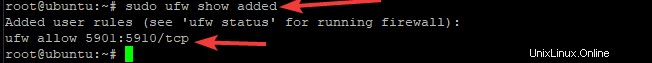

3. Una volta aggiunte le regole, assicurati che siano applicate correttamente. Il sudo ufw show added comando elencherà tutte le regole aggiunte, come puoi vedere di seguito.

Configurazione del kill switch VPN

In questa sezione imparerai come impostare il kill switch effettivo utilizzando il firewall UFW. Per iniziare, esegui i due comandi seguenti.

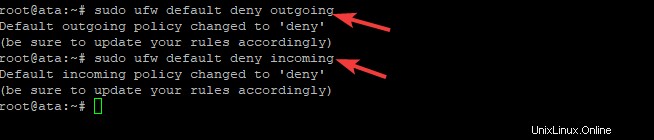

sudo ufw default deny outgoingsudo ufw default deny incoming

Il ufw default deny Il comando blocca tutto il traffico in uscita/in entrata da/verso la tua macchina, a parte la connessione SSH esplicitamente consentita e i protocolli remoti impostati nelle sezioni precedenti. Puoi vedere il risultato dei comandi nello screenshot qui sotto.

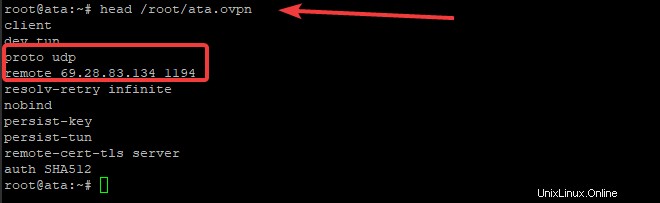

Quindi, aggiungi un'eccezione al set di regole UFW in modo che la tua macchina possa connettersi al server VPN:avrai bisogno del tuo file di configurazione del server VPN. In questo tutorial, il file OpenVPN è denominato ata.ovpn e scaricato dal sito NordVPN.

Il nome del file di configurazione di OpenVPN potrebbe essere diverso. Questo tutorial utilizza la convenzione di denominazione di "ata", ma sentiti libero di nominare il tuo come ritieni appropriato!

Quindi, guarda all'interno di ata.opvn File di configurazione OpenVPN con il comando sudo head /etc/ata.ovpn . L'output risultante include informazioni come la porta , protocollo e indirizzo IP del server VPN a cui ti connetti, con NordVPN mostrato nell'esempio seguente.

Per creare il comando UFW corretto, prendi nota della porta , protocollo e indirizzo IP pubblico output delle informazioni dal file di configurazione.

Quindi, crea il ufw allow out comando come segue:sudo ufw allow out to 69.28.83.134 port 1194 proto udp . Come puoi vedere l'indirizzo IP e la porta utilizzati provengono dalla riga di configurazione che inizia con remote e il protocollo dalla riga che inizia con proto .

Questo esempio utilizza NordVPN come provider VPN. Per NordVPN la porta 1194 UDP deve essere aperta. Se, ad esempio, utilizzi Express VPN, la porta 1195 UDP deve essere aperta, non la porta 1194. Ogni provider VPN può avere porte UDP univoche.

Creazione di un'eccezione firewall per OpenVPN

Ovviamente, per una corretta usabilità, devi consentire a OpenVPN attraverso il firewall. Fino a questo punto hai bloccato tutto il traffico in entrata e in uscita ad eccezione di alcune porte.

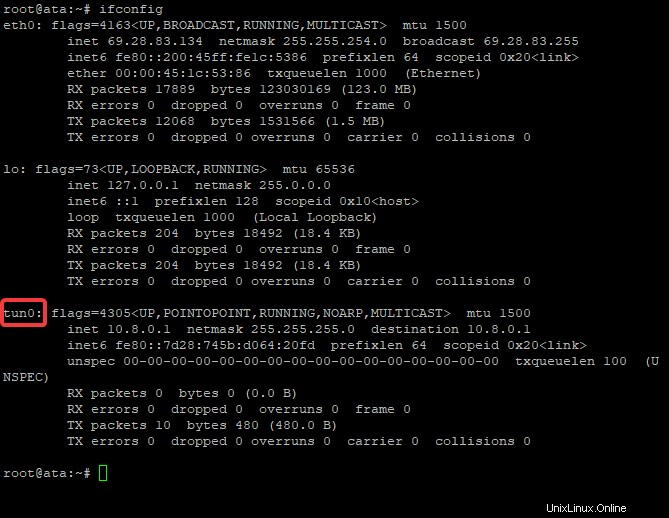

Per cominciare, devi trovare il nome dell'interfaccia di rete utilizzata dal client OpenVPN. Esegui il ifconfig comando per elencare tutti i nomi di interfaccia di rete configurati, come mostrato di seguito.

Nota l'interfaccia di rete con il nome tun0 nell'elenco risultante. Il tun0 interface è l'interfaccia VPN che tutto il traffico in entrata e in uscita instrada e l'interfaccia per consentire. È un'interfaccia virtuale aggiunta all'avvio, il che significa semplicemente che non è una connessione fisica. Questa interfaccia è l'impostazione predefinita in OpenVPN.

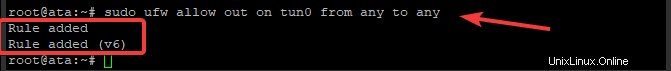

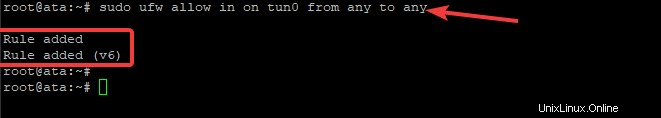

Aggiungi un'eccezione firewall per l'interfaccia del tunnel VPN che hai trovato con ifconfig per forzare tutto il traffico attraverso di essa. Altrimenti, non ci sarà alcun accesso a Internet e il tuo kill switch fallirà. Esegui il comando seguente per aggiungere un'eccezione per il traffico OpenVPN su tun0 interfaccia.

sudo ufw allow out on tun0 from any to any

Alcune applicazioni, come l'accesso a un'applicazione di chat vocale durante i giochi, richiedono connessioni in entrata tramite la VPN. Per consentire le connessioni in entrata, esegui il comando seguente:

sudo ufw allow in on tun0 from any to any

Configurazione del client OpenVPN

In questa sezione finale, configurerai il client OpenVPN per l'esecuzione come servizio utilizzando la configurazione che hai creato in precedenza.

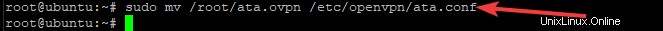

Inizia rinominando il tuo testo normale ata.opvn file **(il nome del tuo file potrebbe essere diverso) in ata.conf . Per eseguire il client OpenVPN come servizio di sistema in background, il nome del file deve essere denominato con l'estensione del file *.conf. Inoltre, sposterai anche il file in /etc/openvpn directory.

Sposta il file di configurazione con sudo mv /root/ata.ovpn /etc/openvpn/ata.conf .

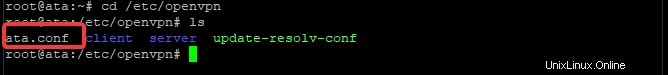

Ora cambia la directory in /etc/openvpn e verifica che il file sia presente.

cd /etc/openvpn

ls

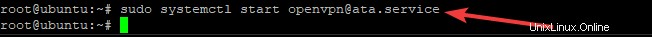

Con il file di configurazione in /etc/openvpn directory, avvia il servizio client OpenVPN con il systemctl comando. Per avviare il servizio, esegui:sudo systemctl start [email protected] .

La parte "ata" del nome del client OpenVPN deriva dal nome del file di configurazione utilizzato. Il tuo potrebbe differire in base al nome del file.

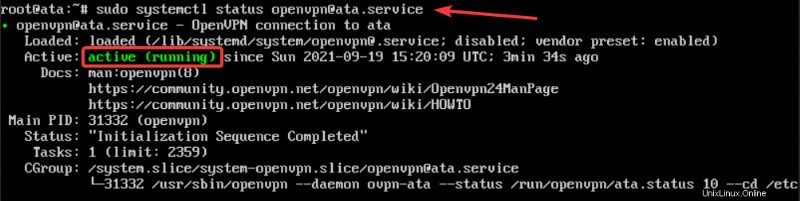

Per verificare che il servizio OpenVPN sia in esecuzione, utilizza il systemctl status comando come segue.

sudo systemctl status [email protected]Come mostrato di seguito, attivo (in esecuzione) viene visualizzato lo stato verde del servizio OpenVPN.

Infine, devi configurare il tuo dispositivo in modo che si connetta automaticamente al tuo servizio VPN. La connessione automatica alla VPN assicura che OpenVPN sia sempre in esecuzione, anche se riavvii la macchina.

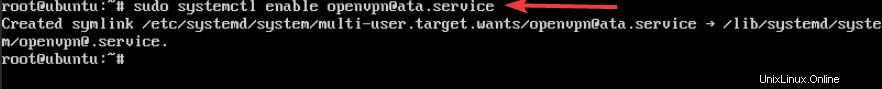

Esegui il sudo systemctl enable [email protected] comando, e d'ora in poi, una volta avviato il servizio OpenVPN, collegherà automaticamente il tuo dispositivo alla VPN.

Conclusione

Questo articolo ti ha mostrato tutti i passaggi necessari per configurare un killswitch Linux per la tua connessione VPN. Un kill switch disconnette la connessione di rete dal tuo computer se la connessione si interrompe in modo imprevisto, prevenendo perdite di dati e mantenendoti al sicuro online.