Questo tutorial ti mostrerà come impostare l'aggiornamento automatico della sicurezza, noto anche come aggiornamenti automatici, su Ubuntu. Se non vivi sotto una grotta, probabilmente conosci la massiccia violazione dei dati di Equifax. Tra maggio e luglio 2017 sono state rubate 143 milioni di informazioni sui clienti Equifax, inclusi nome, numero di previdenza sociale, data di nascita, patente di guida, 200.000 numeri di carte di credito.

Nel marzo 2017 è stata rilevata una vulnerabilità critica in Apache Structs e la fondazione Apache ha rilasciato una correzione quando ha annunciato l'esistenza della vulnerabilità. Tuttavia, Equifax non ha corretto la vulnerabilità per due mesi, provocando la massiccia violazione dei dati. Le aziende che eseguono applicazioni complesse potrebbero dover eseguire test approfonditi prima di installare gli aggiornamenti, ma se si dispone di un semplice server Linux per uso personale, è possibile attivare l'aggiornamento automatico della sicurezza per correggere le vulnerabilità al più presto.

Configura l'aggiornamento automatico della sicurezza (aggiornamenti automatici) su Ubuntu Server

Innanzitutto, installa gli unattended-upgrades pacchetto.

sudo apt update sudo apt install unattended-upgrades

Devi installare il update-notifier-common pacchetto per impostare il riavvio automatico.

sudo apt install update-notifier-common

Quindi modifica i 50unattended-upgrades file.

sudo nano /etc/apt/apt.conf.d/50unattended-upgrades

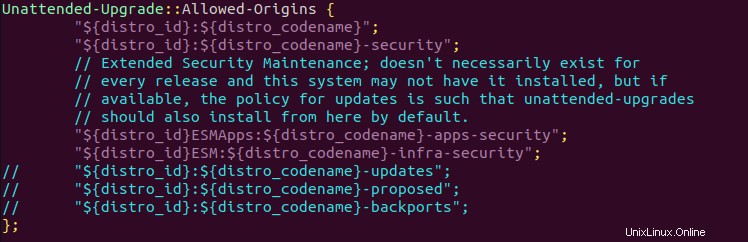

In questo file, puoi configurare quali pacchetti devono essere aggiornati automaticamente. Per impostazione predefinita, verranno installati automaticamente solo gli aggiornamenti di sicurezza, come indicato dalle righe seguenti. Quindi non è necessario modificare questa sezione.

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

// Extended Security Maintenance; doesn't necessarily exist for

// every release and this system may not have it installed, but if

// available, the policy for updates is such that unattended-upgrades

// should also install from here by default.

"${distro_id}ESMApps:${distro_codename}-apps-security";

"${distro_id}ESM:${distro_codename}-infra-security";

// "${distro_id}:${distro_codename}-updates";

// "${distro_id}:${distro_codename}-proposed";

// "${distro_id}:${distro_codename}-backports";

};

- La prima origine

"${distro_id}:${distro_codename}"è necessario perché gli aggiornamenti di sicurezza possono inserire nuove dipendenze da origini non di sicurezza. Questa origine non fornisce aggiornamenti software. - La seconda origine è per gli aggiornamenti di sicurezza regolari.

- La terza e la quarta origine (ESMApps ed ESM) sono per il mantenimento della sicurezza estesa, ovvero per coloro che eseguono una versione di Ubuntu che ha raggiunto la fine del ciclo di vita. Puoi lasciarlo così com'è.

E-mail di notifica

A volte Ubuntu può non riuscire a installare gli aggiornamenti di sicurezza, quindi è necessario un aggiornamento manuale. Se desideri ricevere notifiche e-mail dopo ogni aggiornamento della sicurezza, trova la riga seguente e decommenta. (Rimuovi le doppie barre all'inizio.)

Ubuntu 18.04

//Unattended-Upgrade::Mail "root";

Ubuntu 20.04

//Unattended-Upgrade::Mail "";

Puoi specificare un indirizzo email per ricevere notifiche come di seguito.

Unattended-Upgrade::Mail "[email protected]";

Se preferisci ricevere notifiche e-mail solo quando si verifica un errore durante l'aggiornamento della sicurezza, decommenta la riga seguente.

Ubuntu 18.04

//Unattended-Upgrade::MailOnlyOnError "true";

Su Ubuntu 20.04, devi trovare la seguente riga

//Unattended-Upgrade::MailReport "on-change";

Decommentalo e cambia al momento della modifica in

Unattended-Upgrade::MailReport "only-on-error";

Rimozione automatica delle dipendenze inutilizzate

Probabilmente devi fare sudo apt autoremove dopo ogni aggiornamento, quindi trova la seguente riga:

//Unattended-Upgrade::Remove-Unused-Dependencies "false";

Decommenta questa riga e cambia false su true .

Unattended-Upgrade::Remove-Unused-Dependencies "true";

Riavvio automatico

Quando viene installato un aggiornamento di sicurezza per il kernel Linux, è necessario riavviare il server Ubuntu per applicare l'aggiornamento del kernel. Se il server viene utilizzato solo da te o da poche persone, abilitare il riavvio automatico può essere conveniente. Trova la riga seguente.

//Unattended-Upgrade::Automatic-Reboot "false";

Decommentalo e cambia false su true per abilitare il riavvio automatico

Unattended-Upgrade::Automatic-Reboot "true";

È inoltre possibile specificare a che ora verrà eseguito il riavvio. Per impostazione predefinita, il riavvio viene eseguito immediatamente dopo l'installazione dell'aggiornamento del kernel. Ho impostato il riavvio alle 4 del mattino. Assicurati di impostare un fuso orario corretto per il tuo server.

Unattended-Upgrade::Automatic-Reboot-Time "04:00";

Salva e chiudi il file.

Se il server è utilizzato da molti utenti o richiede tempi di attività elevati (come questo blog), non dovresti abilitare il riavvio automatico. Invece, puoi usare Canonical livepatch per patchare il kernel Linux senza riavviare.

- Servizio Canonical LivePatch:patch del kernel Linux su Ubuntu senza riavvio

Abilita aggiornamento automatico della sicurezza

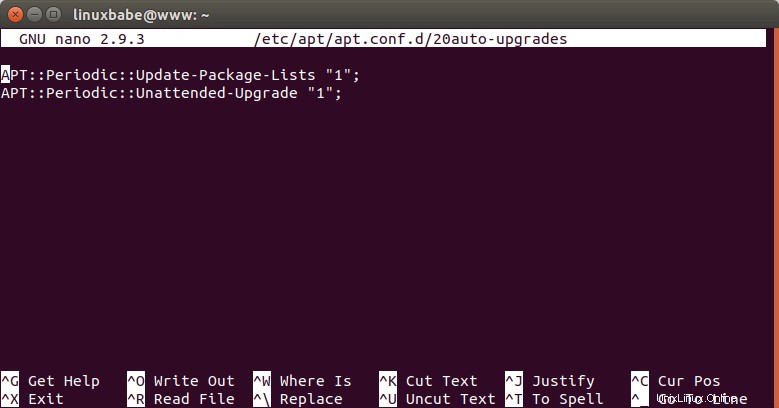

Ora che l'aggiornamento automatico della sicurezza è configurato, dobbiamo abilitarlo creando i 20auto-upgrades file.

sudo nano /etc/apt/apt.conf.d/20auto-upgrades

Copia e incolla le seguenti due righe nel file.

APT::Periodic::Update-Package-Lists "1"; APT::Periodic::Unattended-Upgrade "1";

- La prima riga rende

aptfai “apt-get update” automaticamente ogni giorno. Se è impostato su 2, a giorni alterni. (0=disabilitato) - La seconda riga rende

aptper installare automaticamente gli aggiornamenti di sicurezza. (1=abilitato, 0=disabilitato)

Salva e chiudi il file.

Esegui l'aggiornamento automatico a un'ora specifica

L'aggiornamento automatico viene eseguito in modo casuale dalle 00:00 alle 7:00, in modo da prevenire picchi di carico sui server mirror dovuti al fatto che tutti gli aggiornamenti eseguono contemporaneamente. Puoi eseguire manualmente l'aggiornamento automatico con:

sudo unattended-upgrade -v

Puoi anche aggiungere questo comando al tuo lavoro Cron.

sudo crontab -e

Aggiungi la seguente riga nella parte inferiore del tuo file Crontab, in modo che l'aggiornamento automatico venga eseguito ogni giorno alle 2 del mattino.

0 2 * * * sudo /usr/bin/unattended-upgrade -v

Configurazione dell'inoltro SMTP

Per ricevere notifiche e-mail dopo ogni aggiornamento di sicurezza, il tuo server deve essere in grado di inviare e-mail. Se questo è il tuo server di posta elettronica, l'unica cosa da fare è installare bsd-mailx pacchetto.

sudo apt install bsd-mailx

Se questo non è un server di posta elettronica, è necessario configurare l'inoltro SMTP. Possiamo installare il server SMTP Postfix, quindi inoltrare le e-mail tramite i provider di servizi di posta elettronica.

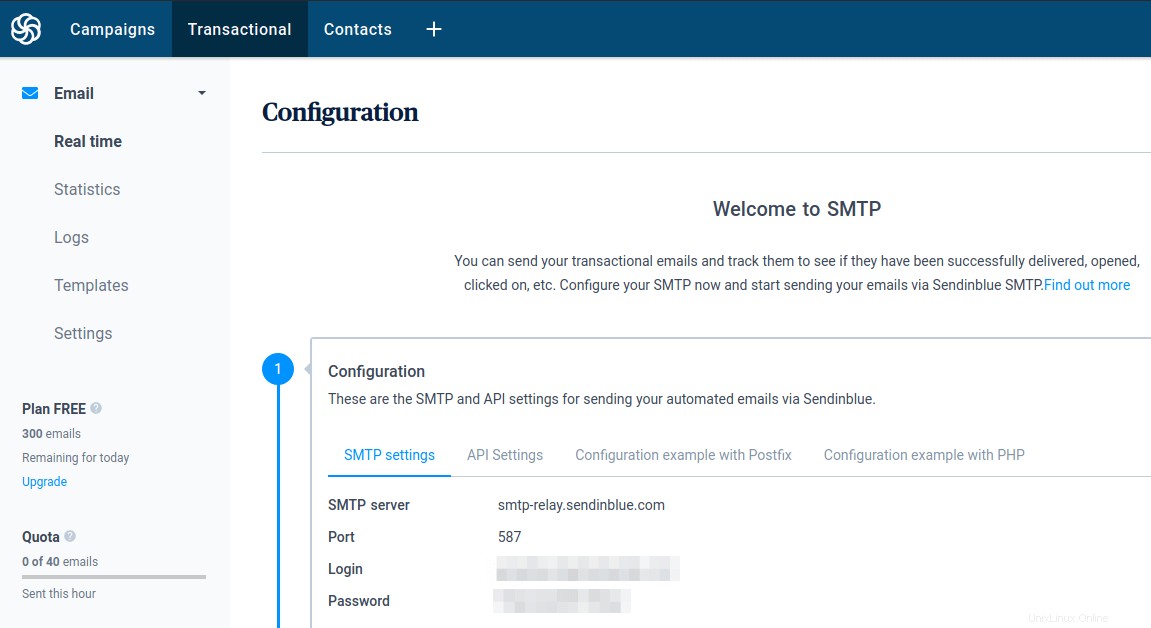

Esistono diversi fornitori di servizi di posta elettronica (ESP) che può fungere da host di inoltro. Alcuni fanno pagare una piccola tassa, altri offrono quote gratuite ogni mese. In questo articolo, vorrei mostrarti come utilizzare Sendinblue, un provider di servizi di posta elettronica che ti consente di inviare 300 email al giorno gratuitamente.

Crea un account gratuito su sendinblue.com. Una volta completato il tuo profilo utente, fai clic su Transactional scheda, otterrai le tue impostazioni SMTP. Se non ci sono impostazioni SMTP, devi contattare il servizio clienti Sendinblue per attivare il servizio di posta elettronica transazionale.

Ora devi configurare il tuo server SMTP Postfix per utilizzare le impostazioni SMTP di Sendinblue.

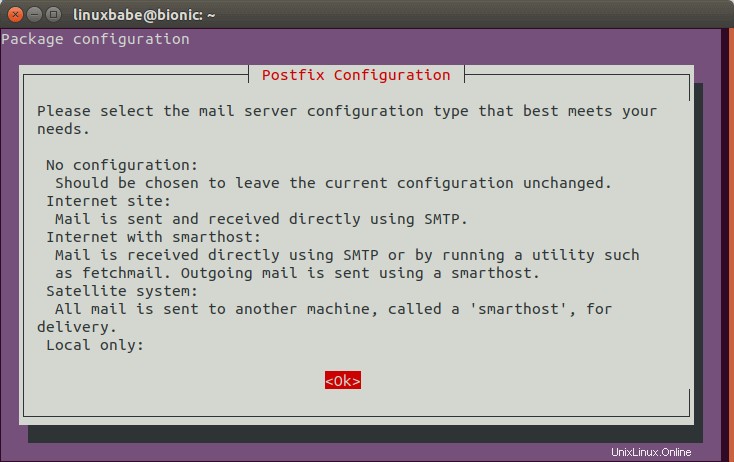

Installiamo il server SMTP Postfix su Ubuntu con il seguente comando.

sudo apt install postfix libsasl2-modules

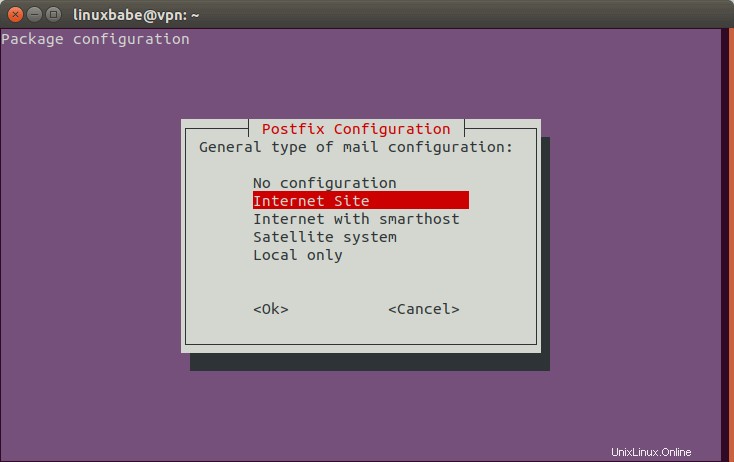

Quando viene visualizzato il seguente messaggio, premere il tasto Tab e premere Invio.

Quindi scegli la seconda opzione:Internet Site .

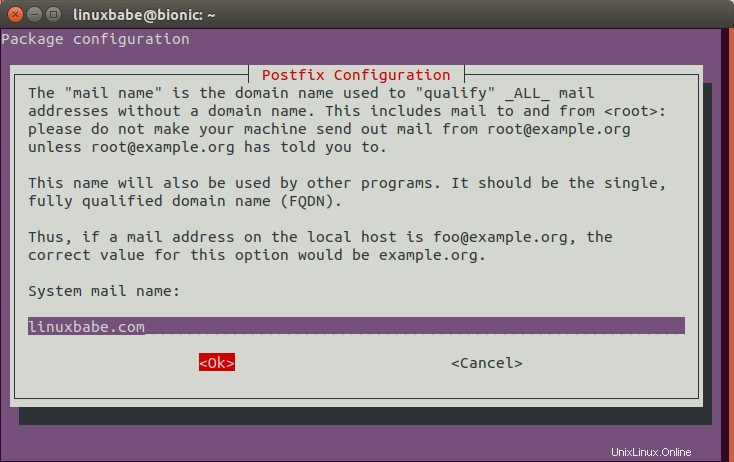

Quindi, imposta il nome della posta di sistema. Ad esempio, inserisco il mio nome di dominio linuxbabe.com .

Dopo aver installato Postfix, apri il file di configurazione principale con un editor di testo da riga di comando come Nano.

sudo nano /etc/postfix/main.cf

Trova la riga seguente.

relayhost =

Per impostazione predefinita, il suo valore è vuoto. Imposta il valore di relayhost a [smtp-relay.sendinblue.com]:587 .

relayhost = [smtp-relay.sendinblue.com]:587

Quindi aggiungi le seguenti righe alla fine di questo file.

# outbound relay configurations smtp_sasl_auth_enable = yes smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd smtp_sasl_security_options = noanonymous smtp_tls_security_level = may header_size_limit = 4096000

Salva e chiudi il file. Quindi crea il /etc/postfix/sasl_passwd file.

sudo nano /etc/postfix/sasl_passwd

Aggiungi l'host di inoltro SMTP e le credenziali SMTP a questo file come di seguito. Sostituisci smtp_username e smtp_password con il proprio nome utente e password forniti da SendinBlue. Nota che ci sono due punti tra il nome utente e la password.

[smtp-relay.sendinblue.com]:587 smtp_username:smtp_passowrd

Salva e chiudi il file. Quindi crea il file db hash corrispondente con postmap .

sudo postmap /etc/postfix/sasl_passwd

Ora dovresti avere un file /etc/postfix/sasl_passwd.db . Riavvia Postfix per rendere effettive le modifiche.

sudo systemctl restart postfix

Per impostazione predefinita, sasl_passwd e sasl_passwd.db il file può essere letto da qualsiasi utente sul server. Modifica l'autorizzazione a 600 in modo che solo root possa leggere e scrivere su questi due file.

sudo chmod 0600 /etc/postfix/sasl_passwd /etc/postfix/sasl_passwd.db

D'ora in poi, Postfix invierà e-mail tramite Sendinblue.

Aggiungi indirizzi mittente

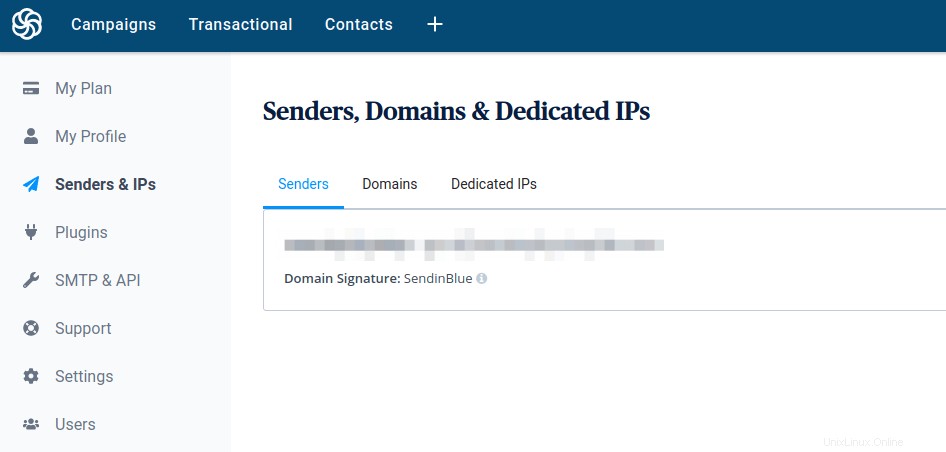

Fai clic sul menu a discesa nell'angolo in alto a destra della dashboard del tuo account Sendinblue e seleziona Mittenti e IP scheda per aggiungere il dominio e l'indirizzo del mittente.

Invio di un'e-mail di prova

Ora possiamo inviare un'e-mail di prova con mailx comando come di seguito.

sudo apt install bsd-mailx echo "this is a test email." | mailx -r from-address -s hello to-address

Se le configurazioni SMTP sono corrette, riceverai un'email.

L'email non viene inviata?

Puoi controllare il registro della posta (/var/log/mail.log ) per eseguire il debug del motivo per cui l'e-mail non viene inviata.

Se avvolgi l'host di inoltro tra parentesi in /etc/postfix/main.cf file.

relayhost = [smtp-relay.sendinblue.com]:587

Quindi devi anche racchiudere il nome host in /etc/postfix/sasl_passwd file.

[smtp-relay.sendinblue.com]:587 [email protected]:YourGmailPassword

Ricordati di rigenerare il file hash db.

sudo postmap /etc/postfix/sasl_passwd

Riavvia Postfix per rendere effettive le modifiche.

sudo systemctl restart postfix

Disabilita la ricezione di email

Per impostazione predefinita, Postfix è configurato per accettare la posta in arrivo. Puoi configurare Postfix per inviare solo e-mail, ma non accettare e-mail in arrivo. Trova la riga seguente in /etc/postfix/main.cf file.

inet_interfaces = all

Cambialo nel testo seguente in modo che Postfix ascolti solo su localhost.

inet_interfaces = loopback-only

Rapporto e-mail

Sono possibili 3 email inviate tramite aggiornamento automatico:

- Aggiornamento automatico restituito:True. Ciò significa che i pacchetti sono stati installati correttamente.

- Aggiornamento automatico restituito:falso. Ciò significa che si è verificato un errore durante l'installazione degli aggiornamenti. Di solito richiede l'intervento umano. Se ricevi questa email, devi eseguire manualmente

sudo apt upgrade. - Aggiornamento automatico restituito:nessuno. Sono disponibili aggiornamenti, ma il sistema ha rifiutato di installarli.

Registri

I log sono disponibili in /var/log/unattended-upgrades/ directory.

Seleziona Riavvia

Il checkrestart Il comando può aiutarti a scoprire quali processi devono essere riavviati dopo un aggiornamento. È disponibile da debian-goodies pacchetto.

sudo apt install debian-goodies sudo checkrestart