Rkhunter è lo strumento open source di analisi e monitoraggio della sicurezza che esegue la scansione di rootkit, exploit locali e backdoor nel sistema Linux. Verifica la presenza di stringhe nei moduli del kernel, autorizzazioni errate, file nascosti, ecc. Per migliorare la sicurezza di Linux. È stato scritto in Bourne Shell (sh) ed è compatibile con quasi tutti i sistemi derivati da UNIX.

In questo articolo, installeremo Rkhunter e analizzeremo il sistema per la backdoor, i rootkit e gli exploit locali nel sistema Ubuntu 20.04.

Installazione di Rkhunter

A partire da Ubuntu 20.04, Rkhunter può essere installato dal suo repository predefinito. Esegui il seguente comando apt per installare il pacchetto Rkhunter.

$ sudo apt install rkhunter -y

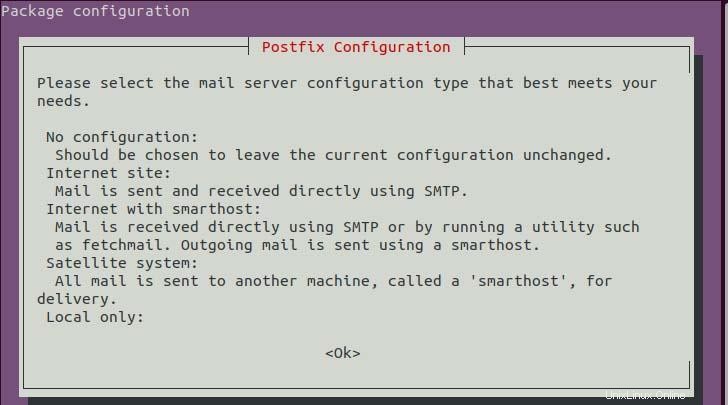

Dopo aver eseguito il comando, vedrai la seguente finestra di dialogo che richiede di configurare un server di posta. Quindi, fare clic sul pulsante ok. In questa finestra di dialogo, puoi vedere le informazioni sul tipo di server di posta.

Procedura guidata di configurazione del server di posta.

Ancora una volta, ti verrà chiesto di scegliere il server di posta poiché il tipo è definito nella finestra di dialogo iniziale. Per la mia configurazione, sceglierò "Solo locale". Dopo aver selezionato il tuo server di posta, fai clic su OK.

Procedura guidata di configurazione del server di posta.

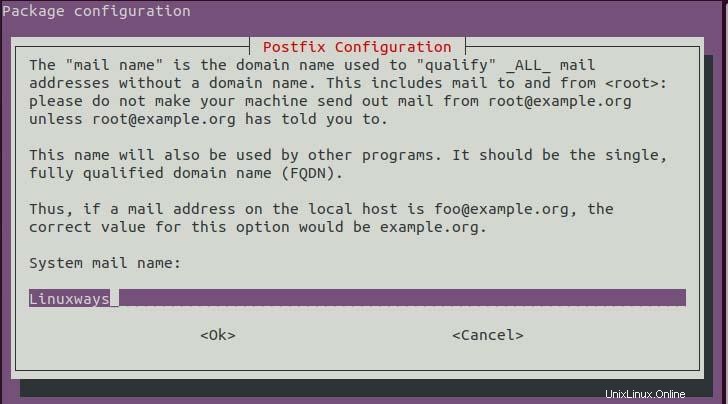

Tra qualche minuto vedrai di nuovo la finestra di dialogo che richiede il nome della posta di sistema. Se hai un indirizzo e-mail puoi impostare l'indirizzo e-mail in base alla descrizione, altrimenti impostalo localhost o il nome host del tuo server. Quindi fare clic su OK.

Configurazione Postfix.

Ora verifica l'installazione usando il seguente comando.

$ rkhunter --version

Configurazione di Rkhunter

Una volta completata l'installazione, è necessario configurare Rkhunter per poter eseguire la scansione del sistema al massimo. Quindi, apri il seguente file di configurazione.

$ sudo vim /etc/rkhunter.conf

Ora trova e aggiorna la seguente variabile al valore dato.

UPDATE_MIRRORS=1

Per impostazione predefinita, il suo valore è impostato su 0 che definisce non aggiornare ai file mirror. Anche i file mirror di rkhunter vengono controllati per un aggiornamento se impostiamo il valore 1 durante il controllo dell'aggiornamento.

MIRRORS_MODE=0

MIRRORS_MODE dice a Rkhunter quali mirror devono essere utilizzati quando viene utilizzata l'opzione –update o –version. Ci vuole una delle 3 opzioni,

0 – usa qualsiasi mirror

1 – usa solo i mirror locali

2 – usa solo lo specchio remoto

WEB_CMD=""

WEB_CMD determina il comando che Rkhunter utilizza per scaricare i file da Internet.

Una volta impostata la configurazione sopra, scrivi ed esci dal file di configurazione.

Durante l'installazione di Rkhunter il suo file di script viene aggiunto nella directory cron.d Daily per la scansione e l'aggiornamento giornalieri poiché lo script viene eseguito regolarmente da cron. Quindi, aggiorna la configurazione del seguente file di configurazione per eseguire la scansione automatica e aggiornarla regolarmente.

$ sudo vim /etc/default/rkhunter.conf

CRON_DAILY_RUN="vero"

CRON_DB_UPDATE="vero"

APT_AUTOGEN="vero"

Una volta impostata la configurazione, puoi verificare se la configurazione è impostata correttamente utilizzando il comando seguente.

$ sudo rkhunter -C

Aggiorna Rkhunter

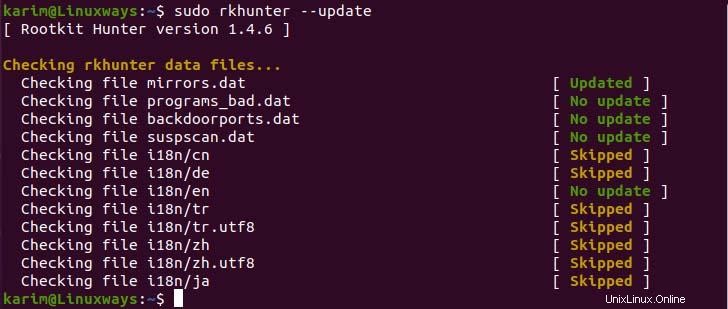

Il Rkhunter utilizza file di dati di testo per rilevare attività sospette. Quindi, dobbiamo aggiornare frequentemente. Per verificare l'aggiornamento esegui,

$ sudo rkhunter --update

Verifica l'aggiornamento dei file di dati di rkhunter.

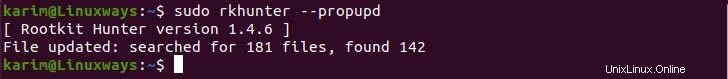

Ora, aggiorna l'intero database delle proprietà dei file usando il comando seguente.

$ sudo rkhunter --propupd

Aggiornamento dei file di dati.

Sistema di scansione con Rkhunter

Una volta impostato tutto, puoi eseguire un controllo del sistema utilizzando rkhunter.

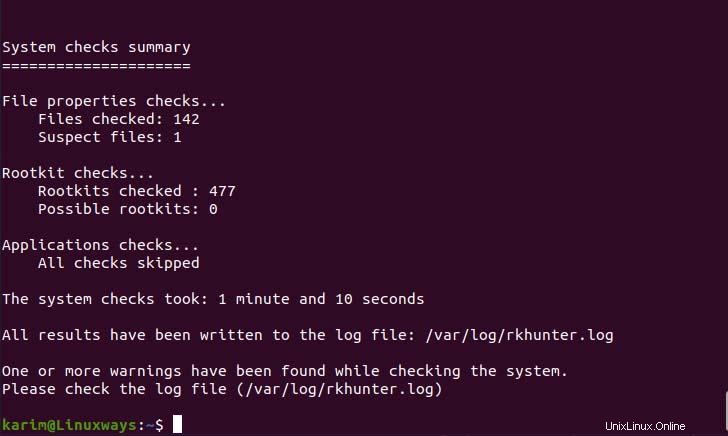

$ sudo rkhunter --check --sk

Scansione del sistema.

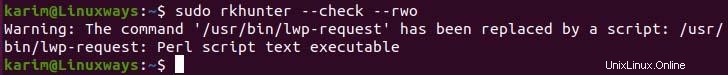

$ sudo rkhunter --check --rwo

Visualizza solo gli avvisi.

Nel comando precedente l'opzione –check indica al comando di eseguire la scansione del sistema, l'opzione –sk salterà l'opzione per premere il tasto Invio per la continuazione della scansione e –rwo visualizzerà solo il messaggio di avviso

Dopo la scansione puoi controllare il registro nel seguente percorso per visualizzare l'avviso.

$ sudo cat /var/log/rkhunter.log

Conclusione

Finora hai imparato come installare rkhunter, configurato la configurazione richiesta, scansionare il sistema e visualizzare il log per identificare backdoor, rootkit ed exploit locali effettivi.