Il comando pam_tally2 viene utilizzato per bloccare e sbloccare gli accessi non riusciti ssh in un sistema operativo simile a Linux. Per implementare una funzionalità di sicurezza come l'account di un utente deve essere bloccato dopo un numero di tentativi di accesso falliti. Possiamo ottenere questa sicurezza tramite il modulo pam chiamato pam_tally2. Questo modulo può visualizzare i tentativi di accesso dell'utente, impostare i conteggi su base individuale, sbloccare tutti i conteggi degli utenti.

pam_tally2 è disponibile in due parti:pam_tally2.so e pam_tally2. Il primo è il modulo PAM e il secondo, un programma autonomo. pam_tally2 è un'applicazione che può essere utilizzata per interrogare e manipolare il file contatore.

In questo articolo, discuteremo come bloccare e sbloccare l'account di un utente dopo aver raggiunto un numero fisso di tentativi ssh non riusciti in RHEL/CentOS 6.X. Per impostazione predefinita, il modulo pam_tally2 è già installato in Linux. Per impostare le regole di blocco e sblocco, modifica i due file:/etc/pam.d/system-auth e /etc/pam.d/password-auth e aggiungi la riga sottostante all'inizio della sezione auth in entrambi i file.

auth required pam_tally2.so file=/var/log/tallylog deny=3 even_deny_root unlock_time=120

E poi aggiungi la riga sottostante nella sezione account in entrambi i file:

account required pam_tally2.so

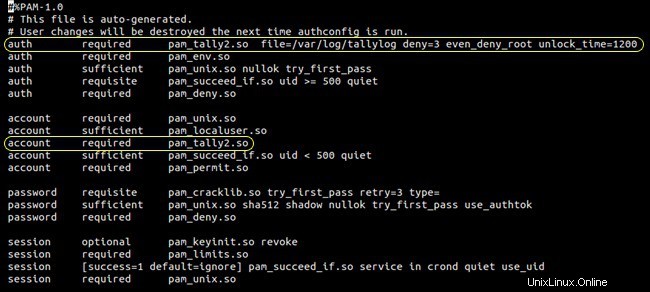

File di esempio di /etc/pam.d/system-auth:

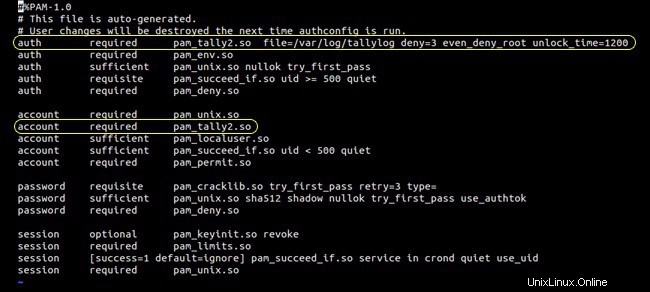

File di esempio di /etc/pam.d/password-auth

dove,

file=/var/log/tallylog – File di registro predefinito che conserva il conteggio degli accessi.

deny=3 – Nega l'accesso dopo 3 tentativi e blocca l'utente.

even_deny_root – Le norme si applicano anche all'utente root.

unlock_time=1200 – L'account sarà bloccato fino a 20 minuti dopodiché verrà sbloccato.

Ora prova ad accedere alla casella Linux con una password errata, dovresti ricevere l'errore "Autorizzazione negata, riprova".

Ora controlla i tentativi di accesso dell'utente usando il comando pam_tally2:

# pam_tally2 -u geek Login Failures Latest failure From geek 3 06/14/14 02:01:25 192.168.1.8

Ora ripristina o sblocca l'account dell'utente utilizzando il comando pam_tally2:

# pam_tally2 --user geek --reset Login Failures Latest failure From geek 4 06/14/14 02:20:42 192.168.1.8

Ora verifica che il tentativo di accesso sia reimpostato o meno:

# pam_tally2 --user geek Login Failures Latest failure From geek 0