L'accesso SSH è sempre fondamentale e potresti voler trovare modi per migliorare la sicurezza del tuo accesso SSH. In questo articolo vedremo come possiamo proteggere SSH con una semplice autenticazione a due fattori utilizzando Google Authenticator. Prima di usarlo devi integrare il demone SSH sul tuo server con il protocollo TOTP per password monouso di Google Authenticator e un'altra restrizione è che devi avere il tuo telefono Android con te tutto il tempo o almeno il tempo in cui desideri l'accesso SSH. Questo tutorial è stato scritto per CentOS 7.

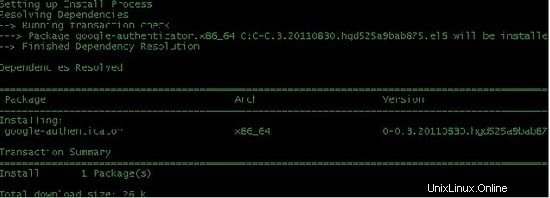

Prima di tutto installeremo il modulo PAM di Google Authenticator open source eseguendo il seguente comando sulla shell.

yum install google-authenticator

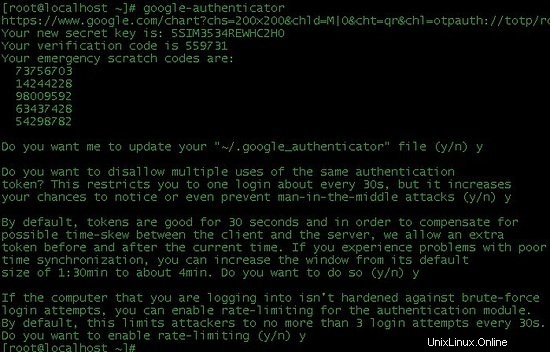

Questo comando installerà l'autenticatore di Google sul tuo server Centos 7. Il prossimo passo è ottenere il codice di verifica. È un comando molto semplice per ottenere il codice di verifica e i codici scratch semplicemente rispondendo a semplici domande del server che ti chiederà. Puoi farlo eseguendo il seguente comando:

google-authenticator

Otterrai un output come il seguente screenshot che viene visualizzato per aiutarti passo dopo passo poiché questo passaggio è molto importante e cruciale. Annota i codici scratch di emergenza in un posto sicuro, possono essere utilizzati solo una volta ciascuno e sono destinati all'uso in caso di smarrimento del telefono.

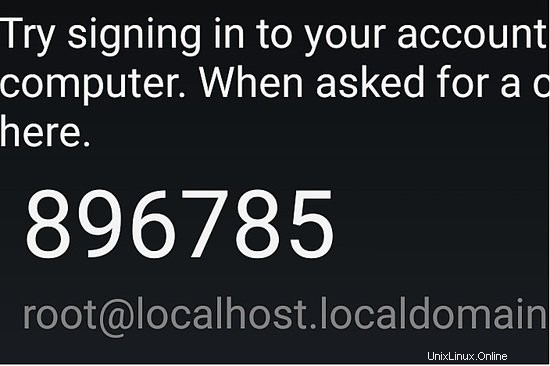

Ora scarica l'applicazione Google Authenticator sul tuo cellulare, l'app esiste per Android e Iphone. Bene, ho Android quindi lo scaricherò dal Google Play Store dove l'ho cercato semplicemente digitando "google Authenticator".

Il passaggio successivo consiste nel modificare alcuni file che inizieremo modificando prima /etc/pam.d/sshd. Aggiungi la riga seguente in fondo alla riga:

auth required pam_google_authenticator.so

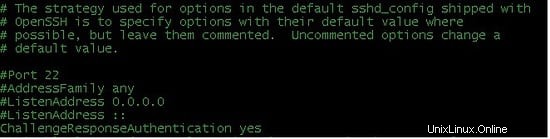

Cambia il file successivo che è /etc/ssh/sshd_config. Aggiungi la seguente riga nel file e se è già posizionato cambia il parametro in "yes":

ChallengeResponseAuthentication yes

Ora riavvia il servizio di ssh con il seguente comando:

service sshd restart

L'ultimo passaggio consiste nel testare il servizio collegandosi con SSH al server per vedere se richiederà un codice di verifica. Puoi vedere il seguente screenshot che mostra il codice di verifica che continua a cambiare di volta in volta e devi accedere con esso:

Quindi abbiamo configurato correttamente l'autenticazione SSH basata su Google Authenticator. Ora il tuo SSH è sicuro e nessun attacco bruto può invadere il tuo server a meno che qualcuno non abbia il tuo codice di verifica che richiederà anche l'accesso al tuo telefono.

Link

- CentOS

- Pagina di Wikipedia su Google Authenticator