Introduzione

Un elenco di controllo di accesso (ACL) gestisce i privilegi utente per l'accesso alle posizioni e alle risorse del sistema. Sebbene le ACL trovino applicazione nel personal computer, sono più spesso utilizzate negli ambienti aziendali.

In rete, gli ACL sono considerati pratiche di sicurezza di rete standard per controllare il traffico di rete e impedire l'accesso non autorizzato a server di database, sistemi di gestione dei contenuti, ecc.

Questo articolo si concentrerà sul ruolo degli ACL nel networking. Spiegherà i componenti ACL e i tipi ACL comuni e fornirà consigli su come implementare al meglio un elenco di controllo di accesso su una rete.

Cos'è ACL (Access Control List)?

Un ACL (Access Control List) è un insieme di regole che consentono o negano l'accesso a una rete di computer. I dispositivi di rete, ad esempio router e switch, applicano istruzioni ACL al traffico di rete in ingresso (in entrata) e in uscita (in uscita), controllando così quale traffico può passare attraverso la rete.

Come funziona un ACL?

Un ACL funziona come un firewall stateless. Mentre un firewall stateful esamina il contenuto dei pacchetti di rete, un firewall stateless controlla solo se i pacchetti seguono le regole di sicurezza definite.

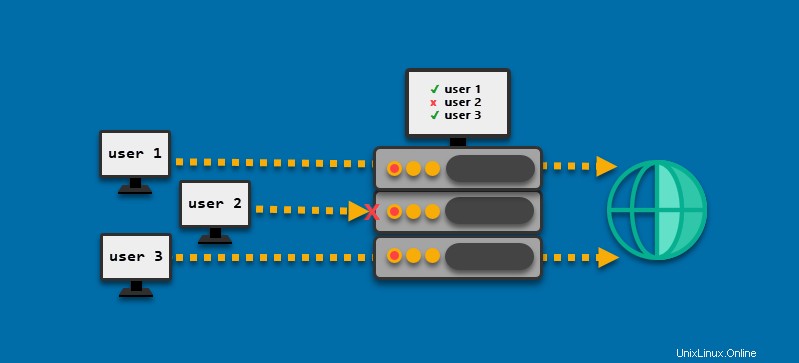

Gli ACL sono tabelle contenenti regole di accesso che si trovano su interfacce di rete come router e switch. Quando l'utente crea un ACL su un router o switch, il dispositivo diventa un filtro del traffico.

Come mostra il diagramma sopra, le ACL comunicano al router se il traffico proveniente da un utente (indirizzo IP) può passare attraverso il dispositivo o meno.

ACL numerati e denominati

Durante la creazione di un elenco di controllo di accesso, l'utente può scegliere di formattarlo come numerato o un nome elenco.

Con liste di controllo accessi numerate , ogni lista ha un numero identificativo:

- Gli elenchi di accesso standard prendono i numeri 1-99 e 1300-1999 .

- Gli elenchi di accesso esteso sono in 100-199 e 2000-2699 intervalli.

Elenchi di controllo accessi denominati sono preferiti agli elenchi numerati perché i nomi consentono agli amministratori di rete di fornire informazioni sullo scopo di un ACL.

Ad esempio, quando si imposta un ACL esteso che fornisce regole per l'ufficio InfoSec in un edificio aziendale, l'utente può creare un elenco esteso immettendo il seguente comando al prompt dei comandi della modalità di configurazione del router:

access-list extended 120 [rule1] [rule2] [...]Mentre l'elenco numerato creato in questo modo avrebbe le stesse proprietà della sua controparte denominata, la creazione dell'elenco denominato rende più chiaro il suo scopo:

access-list extended INFOSEC [rule1] [rule2] [...]Tipi di ACL

Esistono cinque tipi di ACL:standard , esteso , dinamico , riflessivo e basato sul tempo .

Le sezioni seguenti descrivono ciascun tipo di ACL.

ACL standard

Il tipo di base di ACL filtra il traffico in base all'indirizzo IP di origine. Quando un pacchetto tenta di entrare o uscire dallo switch, il sistema controlla i suoi dati IP rispetto alle regole specificate nell'ACL. Il processo di verifica termina non appena viene trovata una regola che consente l'indirizzo IP specifico.

Ad esempio, il seguente elenco di accesso numero 5 consente gli host sul 192.168.15.0/24 Rete.

access-list 5 permit 192.168.15.0 0.0.0.255La sintassi completa per la creazione di un ACL standard è:

access-list list-number-or-name {permit | deny} {source [source-wildcard] | host hostname | any}

Il parametro source-jolly è la maschera inversa. Calcola le maschere inverse sottraendo 255 da ciascun campo della maschera di sottorete. Nell'esempio sopra, 0.0.0.255 è la maschera inversa del 255.255.255.0 maschera di sottorete.

ACL esteso

A differenza degli elenchi di controllo degli accessi standard, gli ACL estesi accettano regole basate sugli indirizzi IP di origine e destinazione. Inoltre, le regole ACL estese possono includere il filtraggio per tipo di protocollo, porte TCP o UDP, ecc.

L'esempio seguente mostra un elenco di accesso esteso numero 150 che consente tutto il traffico dal 192.168.15.0/24 rete a qualsiasi rete IPv4 se la destinazione ha la porta HTTP 80 come porta host:

access-list 150 permit tcp 192.168.15.0 0.0.0.255 any eq wwwLa sintassi completa per l'ACL estesa è:

access-list access-list-number-or-name {deny | permit} protocol source source-wildcard destination destination-wildcard precedence [precedence] tos [tos] [fragments] time-range [time-range-name] [log]ACL dinamico

Gli ACL dinamici sono elenchi estesi denominati che contengono regole ACL dinamiche. Questo tipo di ACL è anche noto come Lock-and-Key Security.

Gli ACL dinamici affrontano i problemi derivanti dalla modifica dell'indirizzo IP dell'host autorizzato, come nel caso del trasferimento fisico di una macchina affidabile. Per confermare l'identità, il cliente deve inserire il proprio nome utente e password. Se la convalida ha esito positivo, il dispositivo di rete modifica le proprie regole di accesso per accettare la connessione dal nuovo indirizzo IP.

ACL riflessivo

Sebbene un ACL standard non tenga traccia delle sessioni, un ACL riflessivo può limitare il traffico alle sessioni provenienti dall'interno della rete host.

Un ACL riflessivo non può essere applicato direttamente all'interfaccia, ma di solito è nidificato in un elenco di accesso denominato esteso. Questo tipo di controllo dell'accesso non supporta le applicazioni che cambiano i numeri di porta durante una sessione, come i client FTP.

ACL basata sul tempo

Questo tipo di ACL esteso consente il controllo dell'accesso basato sul tempo. Ad esempio, un'organizzazione può consentire ai dipendenti di accedere a determinate posizioni Internet solo durante l'ora di pranzo.

Le regole basate sul tempo vengono create utilizzando il time-range comando. Il comando consente agli utenti di impostare assoluto regole con un'unica ora di inizio e fine e periodico regole, utilizzate per impostare periodi ricorrenti.

Componenti ACL

I seguenti componenti costituiscono un elenco di controllo accessi:

- Il numero di sequenza identifica la voce ACL.

- Il Nome fornisce un'identificazione descrittiva per un ACL.

- La dichiarazione è la parte principale dell'ACL. Utilizzando le istruzioni, l'utente consente o nega l'accesso a un indirizzo IP oa un intervallo IP.

- Il protocollo di rete componente consente o nega l'accesso a protocolli di rete specifici, come IP, TCP, UDP, ecc.

- La fonte o destinazione il componente definisce gli indirizzi IP o gli intervalli di origine o di destinazione.

Alcuni router consentono di aggiungere più componenti ACL, come:

- Registri , per tenere traccia degli eventi ACL.

- Osservazioni , per fornire spazio per ulteriori commenti sullo scopo dell'ACL.

Gli ACL complessi hanno componenti per un controllo del traffico di rete più granulare basato sul ToS (tipo di servizio) o sulla priorità DSCP.

Vantaggi dell'ACL

La funzione principale degli ACL è proteggere la rete, ma sono utili anche per altri aspetti del controllo del traffico di rete:

- Blocca utenti o traffico specifici, consentendo un controllo granulare dell'accesso basato su indirizzi, protocolli, tipi di traffico, ecc. Questa proprietà è particolarmente utile per i server con connessione a Internet.

- Semplifica l'identificazione di utenti e host, sia locali che remoti.

- Aiuta a evitare e gestire la congestione.

- Migliora le prestazioni della rete controllando la larghezza di banda per prevenire il traffico di rete in eccesso.

- Aiuta a prevenire attacchi DoS (Denial of Service) e spoofing.

Come implementare l'ACL

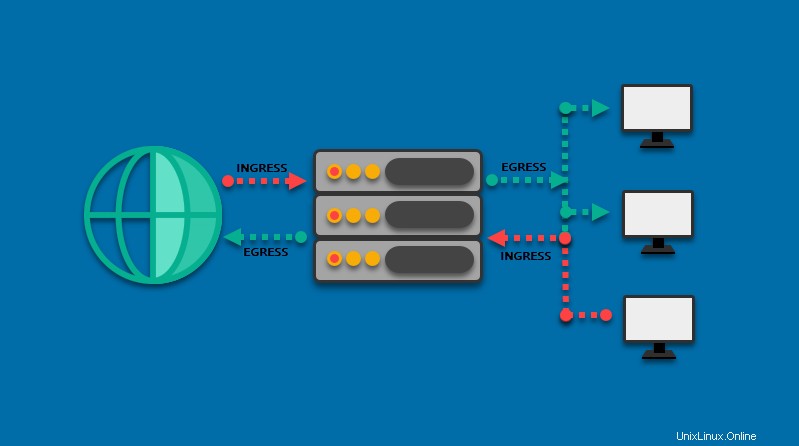

Il router è il luogo ottimale per applicare le regole ACL, quindi conoscere il flusso di traffico del router è essenziale per una corretta implementazione ACL. I concetti di traffico in ingresso (in entrata) e in uscita (in uscita) sono essenziali per comprendere il traffico di rete.

Il diagramma seguente mostra il traffico in ingresso e in uscita in entrata e in uscita dalla rete:

- Traffico in ingresso è il traffico che fluisce nel router.

- Traffico in uscita è il traffico che lascia il router.

Ad esempio, il blocco di tutto il traffico proveniente da Internet richiede l'impostazione di una regola di ingresso. L'origine di questa regola sarà 0.0.0.0 , che è un carattere jolly che sta per tutti gli indirizzi IP esterni. La destinazione è l'indirizzo IP della rete locale.

Al contrario, il blocco dell'accesso a Internet per una singola macchina all'interno di una rete richiede l'impostazione di una regola di uscita, in cui l'origine è l'indirizzo IP della macchina e la destinazione è il 0.0.0.0 carattere jolly.

Di seguito sono riportati i suggerimenti da considerare durante l'implementazione dell'ACL:

- Crea l'ACL prima di applicarlo al router o allo switch. Se inizi creando un elenco vuoto su un dispositivo di rete, l'istruzione implicita di negazione inclusa per impostazione predefinita potrebbe interrompere il traffico di rete.

- Per impedire a un ACL di negare tutto il traffico, assicurati che l'ACL contenga almeno un

permitdichiarazione. - Inserisci regole più specifiche prima di quelle generali.

- Utilizza un

denyesplicito dichiarazione. Sebbene ogni ACL termini con un implicitodenyistruzione, vengono visualizzate solo le istruzioni esplicite quando si tenta di visualizzare il conteggio dei pacchetti negati utilizzandoshow access-listcomando. - Utilizza il

remarkcomando ove possibile per fornire dettagli sull'ACL.