Introduzione

Mentre leggi questo articolo, il tuo browser si connette al provider di servizi Internet (ISP). I pacchetti inviati dal tuo computer sono arrivati al server che ospita questo sito web. Il BGP (Border Gateway Protocol) decide quali percorsi intraprendere lungo il percorso.

Se un router non funziona o ha un carico di traffico elevato, i pacchetti prendono un altro percorso. BGP accetta le rotte pubblicizzate da altri router BGP per impostazione predefinita. Non c'è alcun annuncio del percorso o del proprietario, lasciando un problema di sicurezza significativo.

Questo articolo spiega il protocollo RPKI come soluzione per il routing BGP sicuro.

Cos'è BGP?

Il protocollo BGP è il protocollo principale che facilita lo scambio di routing attraverso Internet. I pacchetti viaggiano a livello globale in modo decentralizzato con instradamento automatizzato. Man mano che i dati passano da un router all'altro, le informazioni si avvicinano alla destinazione desiderata.

Ciascun router mantiene una tabella del percorso migliore localmente significativa per ciascun gruppo di destinazione del prefisso dell'indirizzo IP. Un AS (A S autonomo ystem) possiede gruppi di prefissi e determina come avviene lo scambio di routing. Ogni AS ha un identificatore univoco (Numero) e il protocollo BGP definisce come i sistemi autonomi scambiano informazioni sull'instradamento IP.

Ogni ASN pubblicizza i prefissi a cui può fornire i dati. Ad esempio, se un AS si connette a 1.0.0.0/8, trasmetterà l'indirizzo a peer e provider.

Le carenze di BGP

L'accettazione del percorso BGP dipende dall'ingegneria dell'ISP. La due diligence dell'ISP va solo così lontano:errori di input, errori di automazione e intenzioni dannose sono solo alcuni esempi dai quali è difficile mitigare. In definitiva, il nocciolo del problema è che non esiste una verità fondamentale su chi dovrebbe annunciare il percorso o chi sia il vero proprietario.

Le informazioni inviate tramite Internet hanno una protezione limitata contro i dirottamenti BGP. Un dirottamento BGP si verifica quando un AS fa un annuncio BGP per prefissi IP uguali o più specifici che l'AS non possiede.

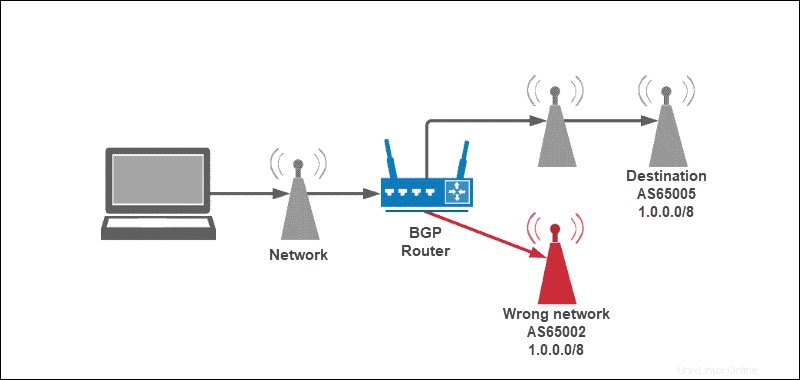

Dirottamenti di uguale lunghezza del prefisso

Un dirottamento di uguale lunghezza del prefisso si verifica quando qualcuno che non è il proprietario annuncia lo stesso prefisso. Ad esempio:

- Origin AS invia i dati destinati a 1.0.0.0/8

- Destination AS annuncia 1.0.0.0/8.

- Anche un AS diverso annuncia 1.0.0.0/8.

Quando si verifica un annuncio di uguale durata, il BGP deve selezionare un percorso. La decisione dipende dalla configurazione AS.

L'AS di origine nota un leggero calo del traffico. Il calo del traffico è un evento comune che potrebbe verificarsi per una serie di motivi. Per questo motivo, il dirottamento di BGP passa inosservato.

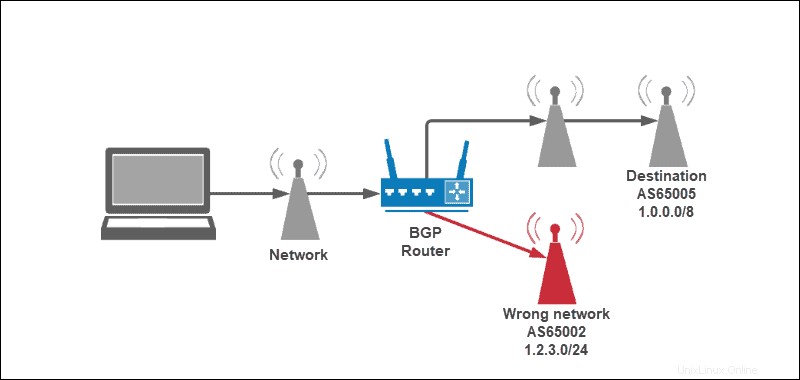

Dirottamento specifico del prefisso

Dirottamenti di prefissi specifici si verificano quando un ASN dannoso annuncia un prefisso più specifico. Entrambi i prefissi vengono aggiunti alla tabella di routing BGP, ma l'indirizzo più specifico viene selezionato come il miglior percorso verso una rete.

Ad esempio:

- Origin invia i dati destinati a 1.0.0.0/8.

- Destination AS annuncia 1.0.0.0/8.

- Un AS diverso annuncia un 1.2.3.0/24 più specifico.

Poiché 1.2.3.0/24 è una corrispondenza migliore, tutti i dati nell'intervallo 1.2.3.0 vanno alla rete sbagliata.

Cos'è RPKI?

RPKI (R fonte P pubblico K ey io nfrastructure) è un livello di sicurezza nell'instradamento BGP che fornisce piena fiducia crittografica verso la proprietà in cui i proprietari hanno un identificatore pubblicamente disponibile. Con BGP, la verità fondamentale della proprietà non esiste. Chiunque può pubblicizzare un percorso migliore, in modo doloso o accidentale.

RPKI si basa sullo standard PKI esistente – RFC6480. Ci sono molti riferimenti alle metodologie di crittografia esistenti per la comunicazione sicura.

Perché RPKI è importante?

Resource Public Key Infrastructure rende BGP più sicuro e affidabile. La vulnerabilità di Internet dovuta al funzionamento di BGP è un problema sistematico. Con la crescita di Internet, le conseguenze sono più evidenti.

L'instradamento delle informazioni su una piccola rete crea un sovraccarico. Il routing dannoso porta le informazioni sensibili nel posto sbagliato. Gli errori BGP possono causare frodi e interruzioni su larga scala. Alcuni casi degni di nota sono:

- Amazon – Rotta 53 BGP dirottamento di Amazon DNS per un furto di criptovaluta.

- Google – Configurazione errata del filtro BGP durante un aggiornamento del traffico instradato verso Cina, Russia e Nigeria.

- Mastercard, Visa e le principali banche – Sono trapelati 36 prefissi di servizi di pagamento.

- YouTube – Un tentativo di bloccare il sito web di YouTube in Pakistan ha finito per rimuoverlo.

Quale forma di protezione offre RPKI?

I problemi di BGP sorgono per numerose ragioni:

- Nessun piano di sicurezza affidabile

- Errori di ridistribuzione

- Errori di battitura

- Malizia

Il fattore più comune è l'errore umano.

Il modello di crittografia di RPKI fornisce l'autenticazione della proprietà tramite una chiave pubblica e un'infrastruttura di certificati senza avere informazioni di identificazione al loro interno. I certificati aggiungono un livello di sicurezza di rete ai prefissi IPv4 e IPv6. I certificati RPKI vengono rinnovati ogni anno. HTTP utilizza una crittografia simile per proteggere le pagine Web.

Sebbene l'intero percorso non sia protetto, RPKI verifica l'identità dell'origine e fornisce un modo per confermare che sono chi dicono di essere. RPKI è un passaggio nella protezione del routing BGP in cui conosciamo l'origine delle informazioni in arrivo e chi possiede quale spazio.

La distribuzione diffusa lo rende ancora più efficiente nel prevenire i dirottamenti in generale.

Vantaggi RPKI

L'implementazione e l'utilizzo di RPKI comporta i seguenti vantaggi:

- Prova dell'origine . I titolari delle risorse hanno una prova di proprietà per utilizzare risorse specifiche attraverso una catena di certificati firmata, aiutando a prevenire errori sull'origine delle informazioni.

- Verifica dell'identità crittografica . I detentori di risorse hanno un modo per dimostrare la proprietà ai clienti durante la distribuzione delle risorse.

- Prevenzione del dirottamento del percorso . Gli utenti di risorse proteggono le informazioni fornite dai detentori di risorse attraverso una firma digitale, che un detentore di risorse verificato genera e fornisce all'utente. I tentativi di alterare la firma la rendono non valida.

Come funziona RPKI?

Il RIR (R regionale I Internet R egistry) fornisce il root trust del modello di crittografia RPKI. La IANA (io internet A firmato N numeri A uthority) fa parte di ICANN (I Internet C ordinazione per A firmato N ames e N umbers) che possiede lo spazio degli indirizzi IPv4 e IPv6.

IANA suballoca blocchi di spazio IP ai RIR. I RIR locali quindi suballocano lo spazio IP alle reti, che lo suballocano ulteriormente a reti più piccole. Questo percorso crea una catena affidabile nella firma dei certificati. Le regioni RIR si dividono in cinque aree geografiche:

| Acronimo | Nome completo | Regione |

| ARIN | Registro americano per i numeri Internet | Nord America |

| LACNIC | Centro informazioni sulla rete dell'America Latina e dei Caraibi | America Latina |

| RIPE NCC | Centro di coordinamento della rete di Réseaux IP Européens | Europa, Asia occidentale ed ex URSS |

| AFRICA | Centro informazioni sulla rete africana | Africa |

| APNIC | Centro informazioni sulla rete dell'Asia Pacifico | Asia Pacifico |

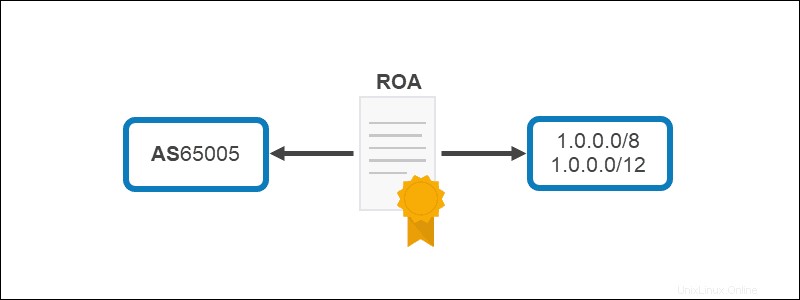

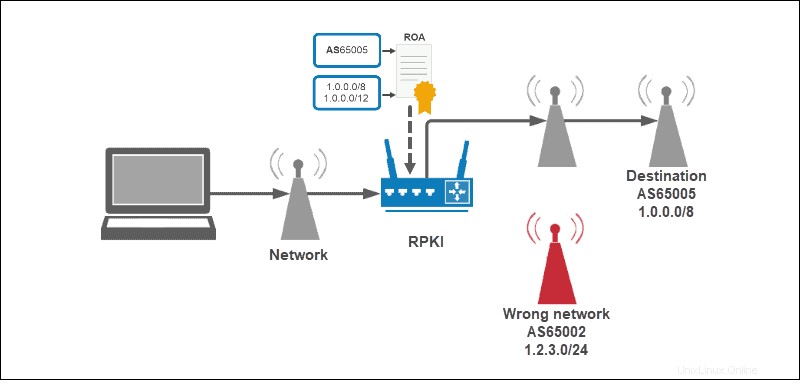

ROA

La parte finale della catena è il ROA (R fuori O origine A autorizzazione). Il ROA è un semplice documento con due informazioni:

1. Qual è il percorso e la lunghezza massima.

2. L'AS che annuncia il percorso.

Ad esempio, se AS65005 annuncia nell'intervallo da 1.0.0.0/8 a 1.0.0.0/12, il ROA contiene l'ambito e l'identificatore AS65005, convalidando chi è il vero proprietario delle informazioni in totale fiducia.

Come creare un ROA

Ci sono diverse cose da considerare prima di creare un ROA:

- Solo i proprietari di prefissi possono creare un ROA.

- Ogni ROA è specifico per uno dei RIR esistenti.

- I proprietari devono generare una coppia di chiavi di richiesta ROA prima di creare il ROA.

- Le richieste di ROA vengono inviate al RIR appropriato.

Per informazioni approfondite su come creare un ROA, fare riferimento alle istruzioni delineate da ciascun rispettivo RIR:

- ARIN - https://www.arin.net/resources/manage/rpki/hosted/

- RIPE - https://www.ripe.net/manage-ips-and-asns/resource-management/rpki/resource-certification-roa-management#---creating-and-editing-roas

- APNIC - https://blog.apnic.net/2019/09/11/how-to-creating-rpki-roas-in-myapnic/

Come viene distribuito RPKI?

La P in RP KI significa che i certificati e le ROA sono accessibili nei repository pubblici. Le informazioni vengono utilizzate per generare elenchi di quali prefissi appartengono a quali ASN.

Le firme dei certificati e la durata delle ROA vengono controllate da ciascuna rete in modo indipendente. Se una delle seguenti operazioni fallisce, il ROA viene ignorato:

1. La data di inizio o di fine del ROA e i certificati concatenati alla radice sono nel passato o nel futuro.

2. Una qualsiasi delle firme non è valida o è stata revocata.

Tutti i ROA che hanno superato la cache di test in un elenco convalidato. Un filtro viene generato e caricato sui router in base all'elenco di cache convalidato. I router controllano gli annunci BGP attraverso il filtro con uno dei tre risultati:

- Valido – Il ROA è presente. La lunghezza del prefisso e il numero AS corrispondono.

- Non valido – Il ROA è presente. La lunghezza del prefisso o il numero AS non corrispondono.

- Non trovato o sconosciuto – Nessun ROA presente.

Il router agisce in base allo stato del prefisso generato dal filtro.

Prefissi di firma

I RIR offrono strumenti online per la firma dei prefissi. Questo collega un prefisso e una lunghezza del prefisso a un AS. Una volta firmato un prefisso, gli altri che hanno implementato la convalida RPKI possono convalidare i prefissi.

La firma del certificato impedisce che i prefissi vengano dirottati (intenzionalmente o meno). I certificati firmati sono il fulcro del ROA. RPKI non offre la convalida del percorso e sono ancora possibili attacchi man-in-the-middle.

Convalida dei prefissi

L'implementazione della convalida dipende dai dettagli della rete. I passaggi generali per configurare una rete per la convalida del prefisso sono:

1. Installazione dei validatori RPKI – Software che recupera i dati RPKI da tutti i registri di routing Internet (IRR) e verifica le firme.

2. Configura la convalida sui router di frontiera con il validatore di percorso – I router riempiono la cache di convalida con combinazioni di prefissi convalidati, lunghezze dei prefissi e ASN di origine.

3. Implementazione di filtri BGP su sessioni BGP esterne – Aggiunta di un criterio a tutte le sessioni BGP (peer, transito e clienti) per rifiutare qualsiasi prefisso RPKI Non valido .