Introduzione

La disabilitazione del firewall in CentOS è talvolta necessaria a scopo di test. Per motivi di sicurezza, è necessario eseguire un firewall su un server di produzione. Non possiamo sottolineare abbastanza l'importanza di uno strumento di gestione del firewall correttamente configurato.

In questo tutorial, scopri come abilitare e utilizzare firewalld su CentOS 7.

Prerequisiti

- Un utente con privilegi sudo

- Accesso a una riga di comando (Ctrl-Alt-T)

- Una macchina CentOS 7

Come controllare lo stato del firewall

Inizia avviando il tuo server CentOS 7 e controllando se firewalld è in esecuzione. Per farlo, apri il terminale (CTRL-ALT-T) ed esegui il seguente comando:

sudo systemctl status firewalldCi sono diversi output che potresti ricevere.

Attivo:attivo (in esecuzione)

Se l'output è Active: active (running) , il firewall è attivo. Se non sei sicuro che il gestore del firewall sia stato avviato dopo un riavvio del sistema, valuta la possibilità di eseguire il comando seguente:

sudo systemctl enable firewalldQuesto comando configura il sistema per avviare il firewall dopo ogni riavvio del server.

Attivo:inattivo (morto)

Se l'output legge Active: inactive (dead) , il firewall non è in esecuzione. Procedi con Come abilitare e avviare firewalld sezione dell'articolo.

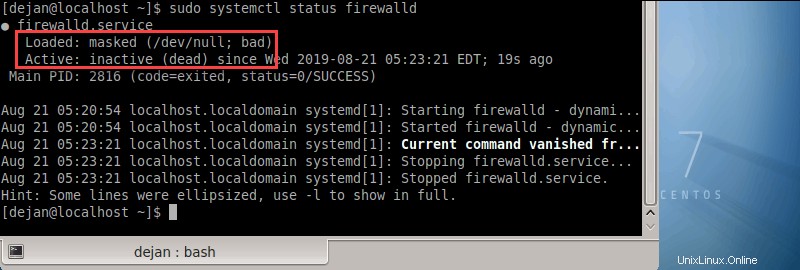

Caricato:mascherato (/dev/null; cattivo)

L'output potrebbe indicare che il servizio è inattivo e mascherato. Vedi l'immagine qui sotto per ulteriori dettagli.

Qui, il servizio firewalld viene mascherato con un collegamento simbolico. Gli amministratori possono mascherare il servizio in modo che altri pacchetti software non lo attivino automaticamente. DEVI smascherare il servizio prima di abilitarlo.

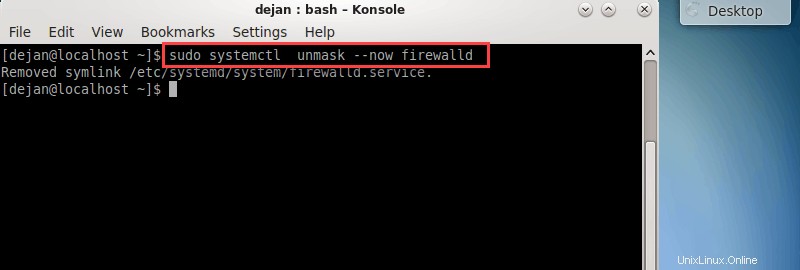

Per smascherare il servizio firewalld, eseguire il comando seguente:

sudo systemctl unmask --now firewalldL'output dovrebbe indicare che il collegamento simbolico è stato rimosso.

Ora puoi procedere con Come abilitare e avviare firewalld sezione dell'articolo.

Come abilitare e avviare firewalld

Per abilitare il firewall su CentOS 7, esegui il seguente comando come sudo:

sudo systemctl enable firewalldDopo aver abilitato il firewall, avvia il servizio firewalld:

sudo systemctl start firewalldQuando il sistema esegue il comando, non c'è output. Pertanto, è opportuno verificare se il firewall è stato attivato correttamente.

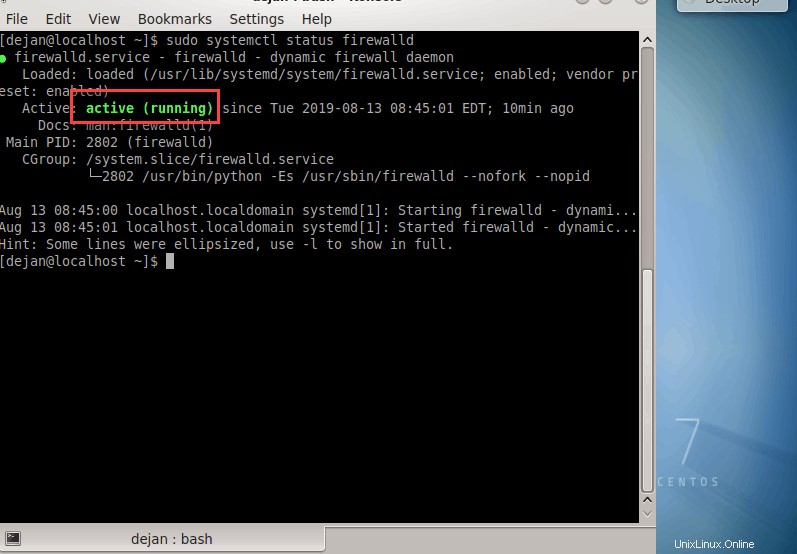

Controlla lo stato del firewall con:

sudo systemctl status firewalldL'output dovrebbe indicare che firewalld è attivo e in esecuzione.

Zone firewall

Firewalld stabilisce le "zone" e classifica tutto il traffico in entrata in dette zone. Ogni zona di rete ha il proprio insieme di regole in base alle quali accetta o rifiuta il traffico in entrata.

In altre parole, le zone determinano quale pacchetto è consentito e quale rifiutato di funzionare. Questo approccio offre maggiore flessibilità rispetto a iptables poiché puoi impostare zone diverse per le reti specifiche a cui è connesso il tuo dispositivo.

Per visualizzare un elenco completo di tutte le zone disponibili, digitare:

sudo firewall-cmd --get-zonesPer una nuova installazione, molto probabilmente otterrai il seguente output:

Output

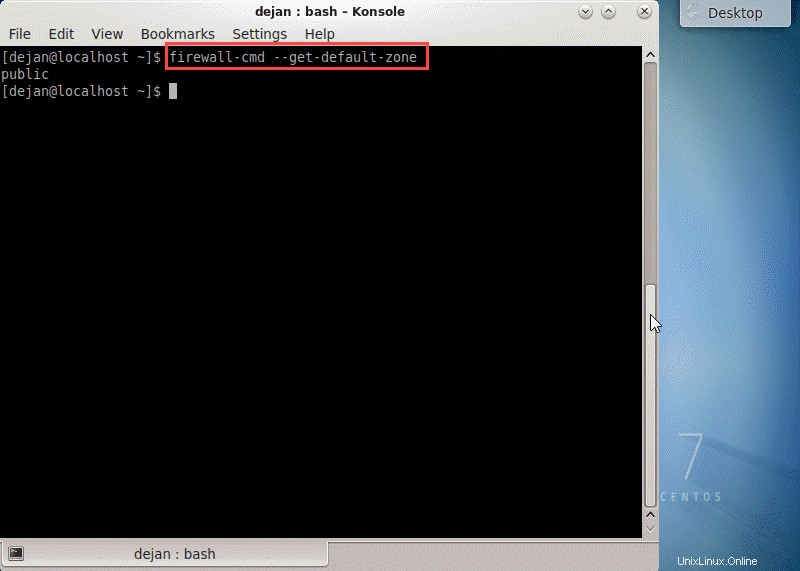

block dmz drop external home internal public trusted workQuelle sono le zone preconfigurate. Per verificare quale zona è impostata come predefinita, eseguire il comando seguente:

sudo firewall-cmd --get-default-zone

Firewalld ha fornito un elenco di tutte le zone preconfigurate e le descrizioni delle zone. L'elenco seguente è ordinato in base al livello di fiducia, dal meno affidabile al più affidabile.

drop :Il livello di fiducia più basso. Tutte le connessioni in entrata vengono interrotte senza risposta e sono possibili solo le connessioni in uscita.

block :simile a quello sopra, ma invece di interrompere semplicemente le connessioni, le richieste in arrivo vengono rifiutate con un messaggio icmp-host-prohibited o icmp6-adm-prohibited.

public :Rappresenta reti pubbliche non affidabili. Non ti fidi di altri computer, ma puoi consentire connessioni in ingresso selezionate caso per caso.

external :Reti esterne nel caso in cui utilizzi il firewall come gateway. È configurato per il mascheramento NAT in modo che la tua rete interna rimanga privata ma raggiungibile.

internal :L'altro lato della zona esterna, utilizzato per la parte interna di un gateway. I computer sono abbastanza affidabili e sono disponibili alcuni servizi aggiuntivi.

dmz :utilizzato per i computer situati in una DMZ (computer isolati che non avranno accesso al resto della rete). Sono consentite solo determinate connessioni in entrata.

work :Utilizzato per macchine da lavoro. Si fida della maggior parte dei computer nella rete. Potrebbero essere consentiti alcuni servizi in più.

home :Un ambiente domestico. In genere implica che ti fidi della maggior parte degli altri computer e che verranno accettati alcuni servizi in più.

trusted :fidati di tutte le macchine nella rete. La più aperta delle opzioni disponibili e dovrebbe essere usata con parsimonia.

Verifica zona firewall attiva

Per verificare quale zona è attiva, digita:

sudo firewall-cmd --get-active-zonesL'uscita indica la zona attiva e le interfacce di rete da essa governate. Se non la configuri diversamente, la zona di default è l'unica zona attiva.

Regole della zona firewall

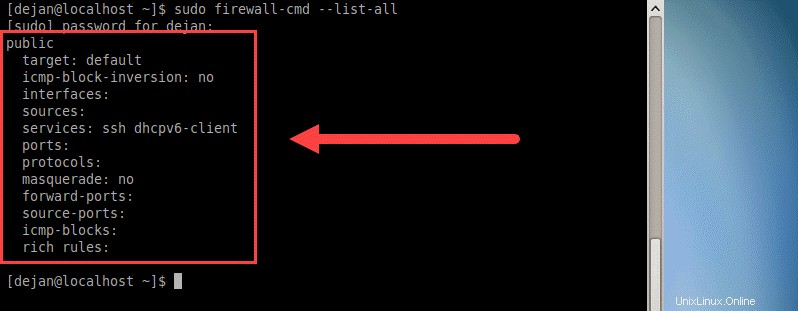

Per vedere quali regole sono associate alla zona predefinita, esegui il comando seguente:

sudo firewall-cmd --list-all

Consideriamo tutti gli elementi elencati e definiamoli:

target: Predefinito indica che la zona è una zona predefinita. Può anche indicare che una zona è attiva. Nell'esempio sopra, la zona pubblica non è attiva, in quanto non ha alcuna interfaccia di rete ad essa associata.

icmp-block-inversion: Questo è un elemento opzionale che inverte la gestione del blocco icmp.

interfaces :tutte le interfacce di rete regolate da questa zona.

sources :Sorgenti per questa zona (indirizzi IP).

services :Visualizza i servizi consentiti. Nell'esempio sopra, è ssh dhcpv6-client. Per un elenco completo dei servizi disponibili tramite firewalld, esegui firewall-cmd --get-services comando.

ports :un elenco di porte consentite attraverso il firewall. È molto utile per consentire servizi che non sono definiti in firewalld.

masquerade :Se nessuno, il mascheramento IP è disabilitato. Quando abilitato, consente l'inoltro IP. Ciò significa effettivamente che il tuo server fungerà da router.

forward-ports :mostra un elenco di tutte le porte inoltrate.

source-ports :elenca tutte le porte e i protocolli di origine relativi a questa zona.

icmp-blocks :Visualizza il traffico icmp bloccato.

rich rules :un elenco di tutte le regole avanzate associate alla zona.

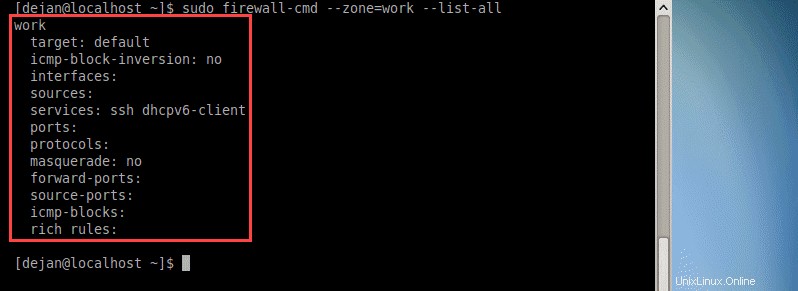

Per ottenere un elenco di regole associate a una zona specifica, aggiungi il --zone= parametro al --list-all comando. Ad esempio,

sudo firewall-cmd --zone=work --list-allIl comando sopra genererà un elenco di regole associate al lavoro zona.

Come modificare la zona di un'interfaccia

È facile riassegnare un'altra zona a un'interfaccia di rete. Usa la --zone flag per specificare la zona, quindi aggiungi il --change-interface flag per specificare l'interfaccia di rete.

sudo firewall-cmd --zone=home --change-interface=eth1Verifica se le modifiche hanno avuto effetto:

firewall-cmd --get-active-zones

Firewalld dovrebbe aver applicato la home zone a tutto il traffico proveniente da eth1 interfaccia di rete.

Avviso :Quando si cambia la zona di un'interfaccia, è possibile che influisca sullo stato dei servizi attivi. Ad esempio, se stai lavorando tramite SSH e sposti un'interfaccia di rete in una zona che non supporta il servizio SSH, la tua connessione potrebbe interrompersi. Inoltre, non potrai accedere.

Cambia la zona firewalld predefinita

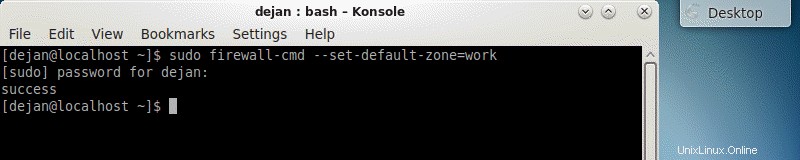

Puoi facilmente cambiare la zona predefinita. Usa il --set-default-zone flag per indicare quale zona si desidera impostare come predefinita. Nell'esempio seguente, imposteremo la zona di lavoro come quella predefinita.

sudo firewall-cmd --set-default-zone=work

Dopo aver modificato la zona predefinita, dovresti ricevere un output che indica che la modifica è riuscita. Per ulteriori dettagli, vedere l'immagine sopra.

Puoi anche verificare la modifica eseguendo questo comando:

sudo firewall-cmd --get-default-zoneL'output dovrebbe mostrare che la zona di lavoro è effettivamente quella predefinita.