Prova mitmproxy.

-

mitmproxy è un proxy man-in-the-middle con capacità SSL per HTTP. Fornisce un'interfaccia console che consente di ispezionare e modificare al volo i flussi di traffico.

-

mitmdump è la versione da riga di comando di mitmproxy, con le stesse funzionalità ma senza l'interfaccia utente. Pensa a tcpdump per HTTP.

Caratteristiche

- Intercetta richieste e risposte HTTP e modificale al volo.

- Salva le conversazioni HTTP complete per successive riproduzioni e analisi.

- Riproduci il lato client di una conversazione HTTP.

- Riproduci le risposte HTTP di un server precedentemente registrato.

- Modalità proxy inverso per inoltrare il traffico a un server specificato.

- Apporta modifiche tramite script al traffico HTTP utilizzando Python.

- I certificati SSL per l'intercettazione vengono generati al volo.

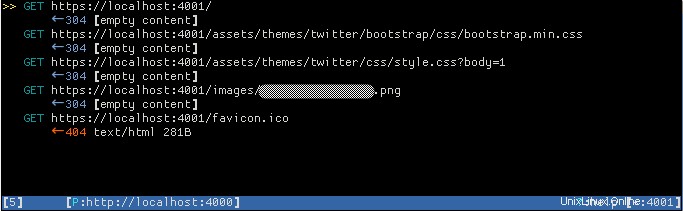

Schermata

Esempio

Ho configurato un'app Jekyll Bootstrap di esempio che è in ascolto sulla porta 4000 sul mio localhost. Per intercettare il suo traffico farei quanto segue:

% mitmproxy --mode reverse:http://localhost:4000 -p 4001

Quindi connettiti al mio mitmproxy sulla porta 4001 dal mio browser web (http://localhost:4001 ), risultando in mitmproxy:

È quindi possibile selezionare uno qualsiasi dei GET risultati per vedere le informazioni di intestazione associate a quel GET :

Prova a utilizzare Burp Proxy, sembra quello che ti serve.

Uso Wire Shark per questo, se fornisci tutti i certificati del server decifrerà anche HTTPS.