Gli attacchi DDoS (Distributed Denial of Service) si verificano da anni, ma sono diventati sempre più importanti tra le considerazioni dell'IT aziendale. Ciò è in gran parte dovuto alla crescente quantità di danni inflitti dagli attacchi DDoS, causati sia dalla maggiore potenza e sofisticatezza degli attacchi, sia dall'importanza critica della disponibilità dei sistemi IT per le aziende.

Un attacco DDoS è un flusso coordinato di traffico o dati inviati da molti computer e connessioni Internet a un unico sistema di destinazione per sopraffarlo. L'attacco può essere effettuato contro diverse parti o "livelli" della rete, occupando tutte le connessioni, la larghezza di banda o la potenza di elaborazione disponibile. Gli attacchi DDoS possono causare un errore generale del sistema o interrompere una determinata applicazione o servizio.

Ci sono circa 2.000 attacchi DDoS ogni giorno, secondo Arbor Networks, e la ricerca suggerisce che circa uno su tre incidenti di downtime sono causati da loro. Il costo di tali tempi di inattività è elevato, ma il costo del ripristino della funzionalità del sistema può essere ancora più elevato. Inoltre, ci sono costi indiretti, come la reputazione e il tempo perso per il personale. Il Ponemon Institute stima che il costo medio per incidente, escluso il danno reputazionale, sia superiore a $ 125.000.

Gli hacker eseguono questi costosi attacchi per una serie di motivi, anche per guadagni tramite estorsioni o sabotaggi, ma anche per "attivismo hacker" o per testare o dimostrare la loro capacità di portarli a termine.

Un attacco DDoS contro il provider DNS Dyn che ha eliminato alcuni dei siti più popolari di Internet nell'ottobre 2016 ha mostrato non solo l'entità del problema, ma anche la portata del "danno collaterale" causato dagli attacchi e la realtà che le aziende possono affrontarli anche senza essere presi di mira. Attacchi di alto profilo di questo tipo possono dare alle persone l'impressione che gli hacker stiano vincendo, che nessuno sia al sicuro e che la situazione sia senza speranza. Ci sono cose che ogni azienda può fare, tuttavia, per evitare o ridurre al minimo i danni degli attacchi DDoS.

Come funziona DDoS?

Per eseguire un attacco DDoS, l'hacker costruisce in genere una rete di molti computer che possono essere controllati in remoto infettandoli con malware. La rete è nota come "botnet" e fornisce il volume necessario di richieste o dati per sopraffare l'obiettivo dell'attacco. È possibile utilizzare qualsiasi dispositivo che si connetta a Internet e i dispositivi IoT stanno diventando popolari per essere utilizzati dagli hacker nelle botnet.

Che cos'è un DDoS

La frequenza degli attacchi DDoS è notevolmente aumentata in parte a causa della disponibilità di kit di attacco nel dark web. Gli hacker possono acquistare strumenti da forum segreti e mercati online, consentendo loro di creare rapidamente e facilmente enormi botnet. Gli hacker vendono anche attacchi individuali come servizio sul Dark Web.

Con la botnet costruita e un obiettivo scelto, l'hacker esegue l'attacco. I tipi più comuni di attacchi includono attacchi volumetrici, attacchi di protocollo e attacchi di applicazioni.

Un attacco volumetrico è un tentativo da parte di un hacker di riempire la larghezza di banda della vittima, il più delle volte con un grande volume di un certo tipo di pacchetto di dati inviato alla vittima. Nella versione più comune, l'hacker invia contemporaneamente un batch di pacchetti UDP (User Datagram Protocol) che sembrano provenire dalla vittima. I computer che ricevono i pacchetti inviano risposte, che sono più grandi, alla vittima, finché la rete della vittima non viene sopraffatta.

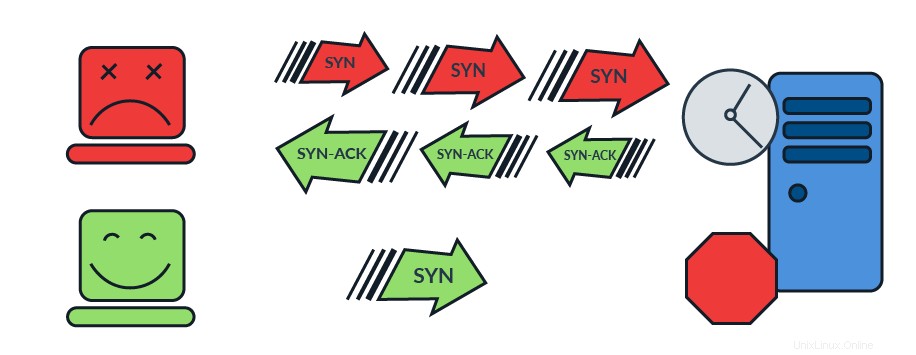

Gli attacchi al protocollo sono anche noti come attacchi di esaurimento dello stato e sfruttano il modo in cui i computer comunicano. La rete della vittima finisce spesso per aspettare una risposta che non finisce mai di arrivare. Questo finisce per prendere un punto di connessione dal numero massimo di connessioni possibili che un servizio è impostato per accettare.

Gli attacchi alle applicazioni prendono di mira una vulnerabilità in un determinato programma, utilizzando comportamenti come il download che possono assomigliare al normale traffico umano e quindi possono passare inosservati finché non sono riusciti a bloccare il server. Per questo motivo, la protezione contro di essi richiede un monitoraggio proattivo per distinguere il traffico di attacco dal traffico di visitatori reale.

Ogni tipo di attacco mira fondamentalmente a un collo di bottiglia da qualche parte nella rete, il che significa che la prevenzione e la mitigazione iniziano con l'identificazione dei diversi tipi di potenziali colli di bottiglia presenti nella rete e la loro risoluzione.

Successo DDoS

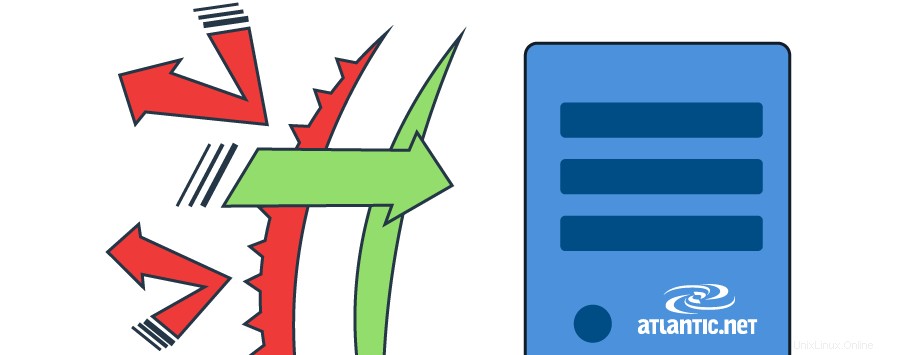

Esistono numerosi passaggi che le aziende possono adottare per proteggersi dagli attacchi DDoS. In primo luogo, l'ambiente di rete può essere creato o modificato per evitare vulnerabilità e colli di bottiglia, noti anche nella rete come "single point of failure". Successivamente, è possibile implementare strumenti di rilevamento e mitigazione degli DDoS, come firewall e dispositivi di rilevamento/prevenzione delle intrusioni per preparare l'azienda. Infine, il monitoraggio della rete e la gestione dei suoi aggiornamenti e backup mantiene il sistema integro e consente l'avviso tempestivo di un attacco.

Le reti servite da data center diversi e che hanno percorsi diversi per il traffico tendono a essere più resistenti agli attacchi DDoS rispetto a quelle servite da un edificio, perché le aree interessate possono essere evitate. Ogni ambiente dovrebbe avere almeno un firewall dedicato davanti a qualsiasi applicazione sensibile agli attacchi. Altri passaggi importanti includono l'impiego di tecnologie come la prevenzione delle intrusioni e le scansioni delle vulnerabilità. Assicurarsi che queste protezioni siano disponibili per la tua rete fa parte della scelta dell'host giusto.

Con le giuste protezioni, anche gli attacchi DDoS grandi e sofisticati possono essere mitigati. Project Shield di Google protegge i siti Web da potenziali obiettivi DDoS come giornalisti e organizzazioni non governative. Google filtra il traffico e salva anche copie di siti Web in posizioni diverse e le serve da lì, sfruttando la sua enorme scala. Ha mitigato alcuni dei più grandi attacchi mai registrati, incluso uno al ricercatore di sicurezza informatica Brian Krebs nel settembre 2016.

La società di software-as-a-service ShareSafe ha subito attacchi DDoS prima di selezionare Atlantic.Net ed è rimasta inattiva per un massimo di quattro ore, secondo il CTO e CSO di ShareSafe John Beck. Dopo essere passata ad Atlantic.Net, l'anno scorso l'azienda è stata colpita da due attacchi DDoS e in entrambe le occasioni i suoi servizi sono stati ripristinati entro cinque minuti.

Passaggi per prevenire i tempi di inattività DDoS

Sul Web sono disponibili alcune buone risorse per le aziende che cercano le migliori pratiche di sicurezza informatica per prevenire e ridurre al minimo i danni causati dagli attacchi DDoS. Un buon punto di partenza è una guida di Security Intelligence di IBM, che fornisce i passaggi per proteggere la rete e pianificare in anticipo ciò che farai sotto attacco. La guida identifica diverse funzionalità della protezione della sicurezza di Atlantic.Net come passi importanti da intraprendere contro gli attacchi DDoS, comprese le scansioni delle vulnerabilità e la prevenzione delle intrusioni, che possono essere utilizzate per creare una soluzione personalizzata per la tua azienda.

Lasciare che gli esperti di sicurezza informatica di Atlantic.Net progettino una soluzione può aiutare a garantirne l'efficacia. Gli ambienti di hosting creati con funzionalità di bilanciamento del carico e failover aiutano a mantenere un funzionamento coerente mentre si è sotto attacco e, in caso di attacchi DDoS prolungati che interrompono un firewall, sono disponibili anche firewall di failover. In un ambiente con più nodi con bilanciamento del carico, le richieste possono comunque essere soddisfatte allontanandole dal traffico bloccato durante l'attacco.

Un attacco DDoS è un flusso coordinato di traffico o dati inviati da molti computer e connessioni Internet a un unico sistema di destinazione per sopraffarlo.

Il Network Operations Center di Atlantic.Net monitora le reti 24 ore su 24, 7 giorni su 7 per bloccare o mitigare il traffico pericoloso. Operando su sei data center, Atlantic.Net fornisce la distribuzione geografica e la diversità dei percorsi di traffico necessari per evitare le aree sotto attacco e mantenere attivi la tua rete e il tuo sito web.

La varietà dei diversi attacchi DDoS, la loro frequenza e il danno che spesso infliggono possono intimidire e i metodi per affrontarli sono necessariamente sfaccettati. Host come Atlantic.Net e fornitori di sicurezza come il partner di Atlantic.Net Trend Micro, tuttavia, hanno l'esperienza e le conoscenze per aiutare. Sfrutta questo aiuto e puoi preparare la tua attività a rimanere online, ridurre al minimo i danni e andare avanti con ciò che sai fare meglio.

Servizi gestiti di Atlantic.Net

Con i servizi gestiti, l'hosting VPS e le soluzioni personalizzate di Atlantic.Net, ottieni ciò di cui la tua azienda ha bisogno per essere protetta dalle moderne minacce alla sicurezza informatica, il tutto supportato da decenni di esperienza a livello di esperti. Tutto è personalizzato e configurato per soddisfare le tue esigenze, dal firewall gestito di Atlantic.Net e dai sistemi di rilevamento/prevenzione delle intrusioni alla protezione edge e bilanciamento del carico di Atlantic.Net. Contatta oggi stesso il nostro team di vendita amichevole e competente per ulteriori informazioni e per scoprire come iniziare a proteggere la tua attività.