Verificato e testato l'11/1/16

Introduzione

In questo tutorial, tratteremo come eseguire alcune modifiche di base a IPTables che aiuteranno notevolmente a proteggere il tuo server. Questo viene fatto su una nuova installazione di CentOS 6.5 a 64 bit nel nostro Atlantic.Net Cloud.

Blocco del tuo server CentOS con IPTables

L'utilizzo di CentOS IPTables integrato è un ottimo modo per garantire un server privato virtuale sicuro, perché è già installato e in esecuzione al momento della creazione del server. Per verificarlo, dovresti semplicemente eseguire quanto segue per controllare lo stato di IPTables e stamperà i suoi set di regole correnti.

service iptables status

Se non stai eseguendo come root, aggiungi semplicemente un sudo davanti a quello. Continueremo questo tutorial sulla protezione come se fossi l'utente root.

Per modificare i tuoi IPTables, dovresti prima andare al suo file di configurazione. In questo esempio, utilizziamo vi, tuttavia puoi utilizzare qualsiasi editor sia il tuo preferito.

vi /etc/sysconfig/iptables

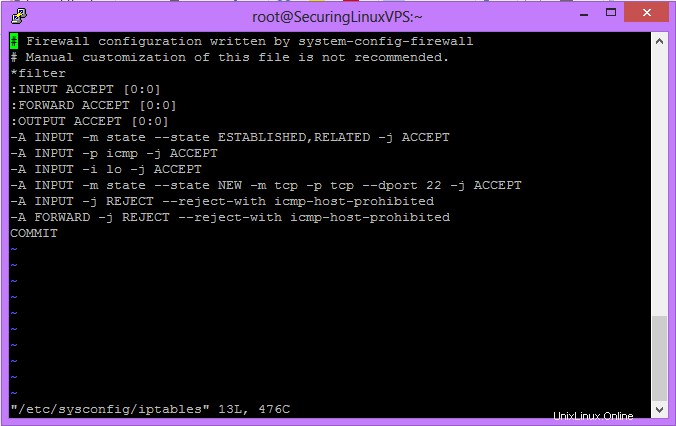

Esempio di /etc/sysconfig/iptables

Dovresti ottenere una pagina simile a quella sopra. La prima cosa che vogliamo fare è se hai una porta SSH personalizzata (dovresti se hai seguito il tutorial Modifica della tua porta SSH in CentOS (link) o l'hai cambiata tu stesso), cambia la riga che dice:

--dport 22

essere:

--dport yourcustomSSHport

Seguendo il nostro esempio nel tutorial sulla porta SSH personalizzata sopra, la riga dovrebbe leggere:

-A INPUT -m state -state NEW -m tcp -p tcp --dport 3389 -j ACCEPT

Se non hai una porta SSH personalizzata, puoi ignorarla ma dovresti pensare di aggiungerne una! Successivamente, vogliamo prendere la sezione che dice:

:INPUT ACCEPT [0:0] and :FORWARD ACCEPT [0:0]

e fallo dire:

:INPUT DROP [0:0] and :FORWARD DROP [0:0]

Ciò che fa è dire a IPTables di bloccare e rilasciare tutto il traffico che non va alle porte specificate per consentire il passaggio. Ciò impedirà alle persone di tentare di introdursi utilizzando i servizi in esecuzione a meno che tu non abbia aperto tali porte al pubblico.

E questo è tutto! Il tuo server ora è più sicuro semplicemente modificando alcune cose in IPTables. Per rendere effettive le modifiche, dovrai salvare ed uscire dal file e quindi eseguire:

service iptables restart

Ciò farà sì che le tue nuove regole entrino in vigore immediatamente e rimarranno durante i riavvii. Se vuoi diventare più restrittivo con le tue tabelle IP, in particolare l'accesso a SSH, puoi fare quanto segue per ogni indirizzo IP che dovrebbe essere consentito. Ciò comporta la modifica della regola SSH e l'aggiunta di altro. Laddove afferma la regola SSH che abbiamo identificato in precedenza, vuoi cambiarla in:

-A INPUT -s IPADDR –m tcp –p tcp --dport 3389 –j ACCEPT

Dove IPADDR è il tuo indirizzo IP a cui desideri avere accesso SSH al tuo server. Se non hai impostato una porta SSH personalizzata, vorresti che rimanesse 22 e non 3389.

Per consentire ad esempio porte specifiche per l'accesso Web al tuo sito Web, tutto ciò che devi fare è conoscere/trovare la porta su cui viene eseguito il servizio (o su cui l'hai configurato) e il suo protocollo (TCP o UDP) e consentirlo. Ad esempio, accesso al sito Web:

-A INPUT -m tcp -p tcp --dport 80 -j ACCEPT

E ora Internet ha accesso al web hosting che stai facendo.

Tieni presente che quando aggiungi nuove regole alle sezioni INPUT o FORWARD, è un'ottima pratica mantenere le nuove regole raggruppate insieme a regole simili. INGRESSI con INGRESSI e AVANTI con AVANTI. Dovrai anche assicurarti che tutte le regole che aggiungi che consentono il passaggio di una nuova porta siano elencate SOPRA qualsiasi istruzione di rifiuto per quella serie di regole. Se sono elencate dopo le righe di rifiuto, le regole non avranno effetto.

Per vedere l'output di ciò che IPTables sta facendo e bloccando con le sue regole, puoi eseguire quanto segue. Stamperà le regole che hai e qualsiasi cosa saggia sui pacchetti sull'interruzione delle connessioni o sul lasciarle passare.

iptables -L -vn

Per scoprire cosa significano tutti i segmenti IPTables e maggiori informazioni su di essi, consulta la nostra sezione IPTables (link).

Nota *Puoi sempre accedere al tuo server tramite il nostro visualizzatore VNC nel portale cloud se ti blocchi*

Grazie per aver seguito questo how-to. Si prega di controllare il nostro blog per una serie di articoli e procedure, inclusi altri post relativi a IPTables come Procedura:Configurazione di base dei file IPTables e Procedura:Risoluzione dei problemi di base di IPTables; e considera un server di hosting VPS leader di mercato di Atlantic.Net.