Introduzione

Fail2ban è un servizio eccellente utilizzato principalmente per impedire ai forzatori bruti di accedere al tuo sistema. Fail2ban funziona alla grande nel dissuadere i tuoi aggressori primari bloccandoli quando determina che potrebbe essere in corso un attacco. Eseguiremo i passaggi seguenti come utente root. Dovrai sudo se stai usando un altro utente. Per tutte le modifiche ai file di configurazione, utilizzeremo vi; tuttavia, puoi utilizzare qualsiasi editor di tua scelta. Questa installazione viene eseguita su un server cloud Ubuntu 14.04 a 64 bit con IPTables installato secondo la nostra guida IPTables. Questa guida è applicabile anche al nostro sistema operativo Ubuntu 12.04 e Debian.

Prerequisiti

Un server Ubuntu 14.04 a 64 bit. Se non disponi di un server e ne vorresti uno, considera SSD VPS Hosting di Alantic.Net.

Installa e usa fail2ban in Ubuntu e Debian

Fail2ban è incluso nel repository Ubuntu e Debian predefinito. Per installare, esegui:

apt-get install fail2ban

Una volta installato, dobbiamo apportare solo alcune modifiche alla configurazione. Quando si modificano file di configurazione come questo, la procedura migliore è sempre copiare l'originale su un backup. In questo caso, puoi lasciare l'originale da solo poiché fail2ban funziona con un file .local duplicato chiamato anche jail. Per fare ciò, esegui:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Una volta creato il file .local, è il momento di modificarlo con il tuo editor.

vi /etc/fail2ban/jail.local

Ora, come vedrai durante la modifica del file, ci sono MOLTE sezioni con cui "giocare" e regolare. Le principali su cui ci concentreremo sono le sezioni ignoreip, bantime, findtime, maxretry e in particolare [ssh].

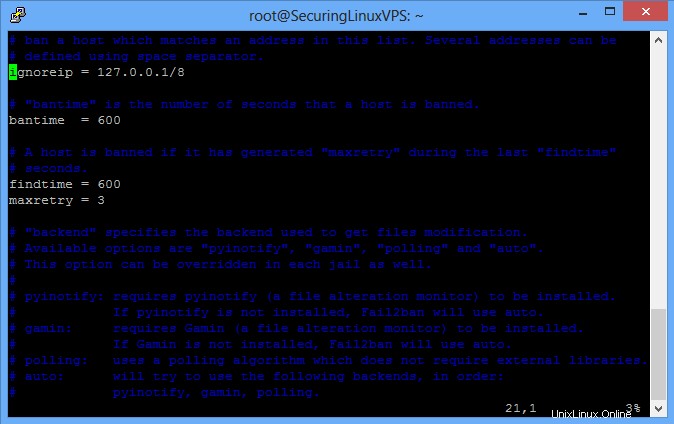

Un esempio di come appare il file /etc/fail2ban/jail.local

Nota:in Ubuntu 12.04 e Debian, il file di configurazione ha un aspetto leggermente diverso da quello sopra. Vedrai solo ignoreip, bantime e maxretry. Per quanto ci riguarda qui, il resto della configurazione è la stessa.

Nell'immagine sopra, all'indicatore verde in alto, troverai ignoreip. ignoreip è essenziale in quanto puoi dire a fail2ban di IGNORARE il tuo indirizzo IP. L'impostazione di ignoreip sull'IP corretto ti impedirà di bloccarti fuori dal tuo server da fail2ban. Ti consigliamo vivamente di aggiungere il tuo indirizzo IP in questo campo. Per aggiungerlo, tutto ciò che devi fare è aggiungere uno spazio dopo 127.0.0.1/8 e inserire il tuo IP.

Sotto l'indicatore verde, troverai il bantime. Come afferma, questo è il tempo per cui un host viene bandito quando viene attivato per il divieto. Il bantime è il numero di secondi in cui si desidera bloccare l'indirizzo IP dal sistema. Ti consigliamo di impostarlo su un numero alto se stai cercando di bloccare qualcuno. L'impostazione predefinita è 10 minuti. L'aggiunta di uno 0 renderà 6000 secondi o 100 minuti (poco più di un'ora e mezza). È un buon inizio.

In Ubuntu 14.04, la sezione successiva è findtime. Come afferma, questo è il periodo in cui fail2ban esaminerà i tentativi falliti. L'impostazione predefinita qui di 10 minuti (600) è accettabile.

Sotto findtime (o bantime in Ubuntu 12.04), troverai maxretry. A quanto pare, questo è il numero di volte in cui ti sarà permesso di fallire l'accesso entro il tempo di ricerca prima che l'IP di origine venga aggiunto al divieto per quello che hai impostato come tempo di blocco. 3 è un ottimo numero qui per catturare qualcuno che tenta di entrare.

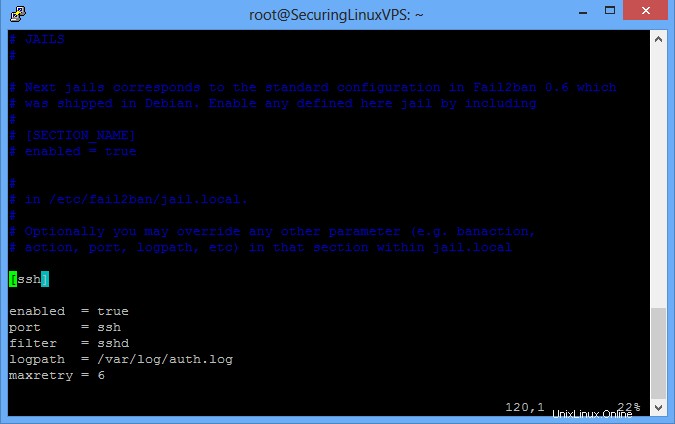

L'ultima sezione che esamineremo è per [ssh]. Potete vedere la sezione nell'immagine qui sotto. La cosa più importante da modificare qui è il maxretry (ogni sezione può riscrivere il maxretry predefinito sul proprio valore) e la sezione "port =". Maxretry indica quante volte una persona può non tentare di SSH sul tuo server prima di essere bloccata. Più basso è questo numero, meglio è, ma vuoi anche essere sicuro di consentire alcuni tentativi, per ogni evenienza.

Nella sezione "port =", vedrai che la porta è impostata su "ssh". Se non hai cambiato la tua porta SSH, va bene. Se hai configurato una porta SSH personalizzata come descritto in Modifica della porta SSH in Ubuntu, ti consigliamo di modificare la sezione port=. Ad esempio, utilizzando la nostra porta SSH personalizzata:

port = 922

La posizione in cui puoi impostare la porta ssh

Dopo aver modificato questa configurazione a proprio piacimento, è necessario salvare le modifiche apportate ed uscire dal file. Una volta uscito, riavvia il servizio fail2ban per attivarlo.

service fail2ban restart

Se hai installato IPTables come nella nostra guida a cui si fa riferimento all'inizio, c'è un altro passaggio che dovrai fare. Sarebbe utile se scrivessi i tuoi IPTables nel file IPTables rules.v4 per salvare le modifiche che fail2ban ha implementato. Per fare ciò, esegui un:

iptables-save > /etc/iptables/rules.v4

Se controlli il tuo file rules.v4, vedrai che ora è in atto una regola per fail2ban. Questa è la regola fail2ban messa in atto al momento dell'installazione ed è necessaria per fermare chiunque blocchi fail2ban.

In futuro, quando aggiungerai nuovi servizi sul server (come FTP, e-mail, ecc.), assicurati di controllare la tua configurazione fail2ban!

Scopri di più sui nostri servizi di hosting VPS e sul prezzo di hosting VPS.