Introduzione

Quello che faremo in questo tutorial è fare in modo che tu non possa più usare SSH usando il tuo utente root. Questo viene fatto su una nuova installazione di CentOS 6.5 a 64 bit nel nostro Cloud. Creeremo un nuovo utente sul server da utilizzare come nuovo utente SSH e imposteremo l'utente come utente sudo access. In altre parole, il nuovo utente potrà accedere ai comandi come se fosse l'utente root!

Limitazione dell'utente root in CentOS

In primo luogo, vorremo accedere a SSH nel nostro server come utente root utilizzando il tuo client SSH preferito. Ora quello che vorremo fare è eseguire il comando seguente per creare un nuovo utente e la sua home directory.

useradd newusername –d /home/newusername

Dovrai cambiare newusername in modo che sia il nuovo utente che desideri creare. Dopo averlo eseguito, dovrai creare una password per l'utente. Puoi farlo eseguendo:

passwd newusername

nota* Ricorda di utilizzare sempre password complesse*

Dove newusername è il nuovo utente che stai creando. Ora vorremo modificare il nostro file sudoers in modo che il nostro nuovo utente possa eseguire comandi come l'utente root.

visudo

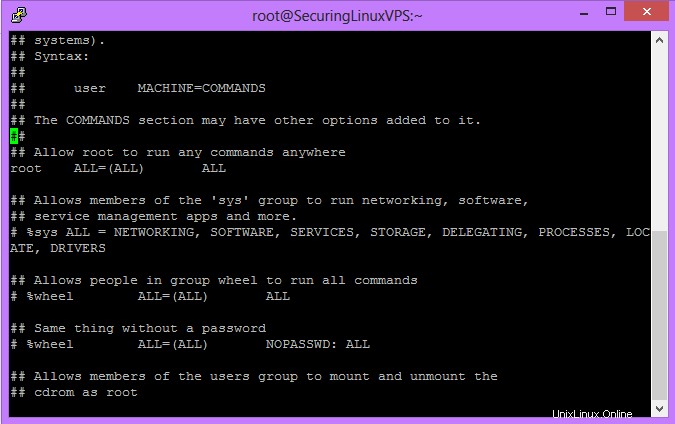

Nel tuo file sudoers, dovrai individuare l'area che contiene le informazioni seguenti. È qui che aggiungeremo i diritti del nostro nuovo utente. Nell'immagine qui sotto, è la posizione sotto l'indicatore verde.

Esempio di output Visudo

Proprio sotto la voce radice, vorrai inserire la voce:

newusername ALL=(ALL) ALL

Qui "newusername" è il tuo nuovo utente.

Se non sai come modificare in vi, vorrai (sulla tastiera) premere il pulsante Inserisci. Quindi vai alla posizione per aggiungere le nuove informazioni sull'utente e digitale. Quando hai finito, premi il tasto ESC sulla tastiera e quindi fai ":wq!" per salvare le modifiche.

Ora la prossima cosa da fare... è testare il nuovo utente! Il modo migliore per farlo è disconnettersi o creare una nuova sessione SSH utilizzando quel nuovo nome utente e password per accedere. Una volta effettuato l'accesso, possiamo testare il tuo accesso sudo accedendo al file di configurazione SSHD come nuovo utente . Questo perché abbiamo ancora un'altra modifica da fare per impedire l'accesso come root. Puoi usare il tuo editor preferito per questa parte, stiamo usando vi.

nota*Per usare altri comandi sul server “come root” dovrai anteporre sudo.*

sudo vi /etc/ssh/sshd_config

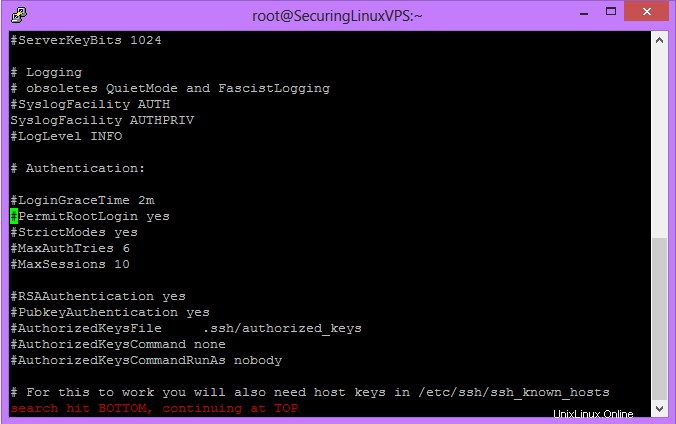

Questo comando aprirà il file di configurazione SSHD come se fossi l'utente root. Dovrai individuare l'opzione "PermiteRootLogin" indicata dall'indicatore verde in questa immagine.

sshd_config

Dovrai rimuovere il "#" e cambiare sì in no. Alla fine, la linea dovrebbe assomigliare a

PermitRootLogin no

Al termine, salva ed esci dal file. Quindi esegui:

sudo service sshd restart

Ora non sarai in grado di inviare SSH al tuo server come utente root.