Uno dei motivi principali dietro l'immensa popolarità di cui gode Linux è la sua assoluta abilità nel networking. Linux alimenta la maggior parte dei server aziendali nel mondo grazie alle sue solide capacità di rete. Consente agli amministratori di sistema di controllare la propria rete in qualsiasi modo desiderino. Linux iptables è una di queste utility che fornisce agli amministratori di sistema tutto ciò di cui hanno bisogno per gestire in modo efficace le reti moderne. È un programma in spazio utente che consente agli utenti di configurare la propria tabella del firewall del kernel e di gestire le catene e le regole in essa contenute utilizzando semplici regole di iptables.

50 regole di firewall IPtables produttive

Le persone spesso pensano molto alle regole del firewall di iptables, ma in pratica sono piuttosto semplici una volta che inizi. La conoscenza fondamentale dell'utilità iptables e del suo scopo renderà più facile padroneggiare il firewall. Abbiamo curato questa guida con attenzione e delineato i contenuti di conseguenza. Inizia ad affinare le tue capacità di networking praticando queste regole di iptables per una migliore visione dell'argomento.

Fondamenti e struttura delle regole di IPtables Linux

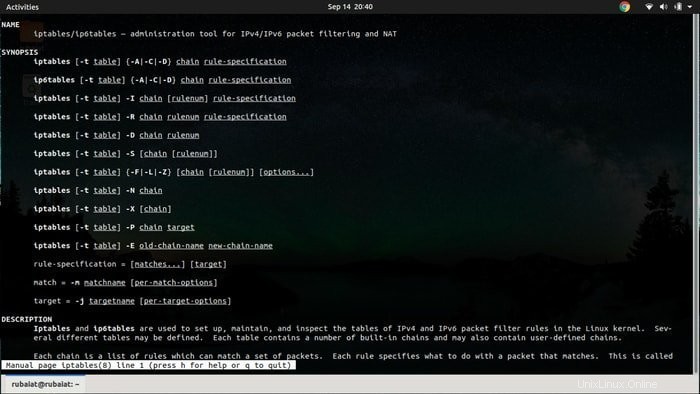

Il kernel Linux contiene un framework chiamato Netfilter per scopi di rete. È semplicemente una pila di routine del kernel che forniscono le capacità di rete barebone al nostro sistema. Il framework è di livello piuttosto basso e, quindi, non fattibile per gli utenti di tutti i giorni. Bang, ecco che arriva iptables.

È un programma in spazio utente, con un'interfaccia a riga di comando ordinata che consente agli utenti di utilizzare la potenza grezza di Netfilter in modo conciso e ben organizzato. Può ispezionare, modificare, reindirizzare o eliminare pacchetti, unità di comunicazione di rete utilizzate dai nostri sistemi.

Iptables funge da firewall bloccando i pacchetti di rete in entrata da sistemi ostili. Tuttavia, può fare tutti i tipi di magia di rete che vuoi che faccia. Ora, in cosa consistono iptables? Sotto il cofano, contiene solo alcune tabelle, catene e regole.

Esame più approfondito dei componenti di IPtables

Iptables è composto da cinque tabelle, ciascuna per lavori di networking specializzati. Contengono catene e regole. La tabella predefinita è filtro; altri sono grezzi , nativo , mangiare e sicurezza . Le catene sono semplici elenchi di regole. Il filtro ha tre catene integrate; INGRESSO , USCITA e AVANTI . La tabella nat ha due catene aggiuntive denominate PREOUTING e POSTROUTING .

Il filtraggio del traffico di rete avviene tramite le regole. Possono essere specificati per avere più corrispondenze e su obiettivi specifici. I target vengono attivati utilizzando il j opzione, abbreviazione di –salto . Possono essere una catena definita dall'utente, una destinazione incorporata o un'estensione. Gli obiettivi integrati di Iptables sono ACCETTO , DROP , CODA e RESO .

- -La catena delle politiche determina il comportamento della catena predefinita. Determinano cosa fare con i pacchetti che non corrispondono alle regole di iptables nelle tue tabelle. Imparerai il loro funzionamento provando alcuni comandi che ti insegniamo. Quindi preparati e accendi il tuo terminale per qualche minaccia di rete.

Regole di base di IPtables per Linux

Comprendere i comandi di base di iptables ti aiuterà a padroneggiare lo strumento a lungo termine. Di seguito, discutiamo alcuni comandi molto fondamentali ma cruciali che miglioreranno la tua produttività come amministratore di sistema Linux a un livello completamente nuovo.

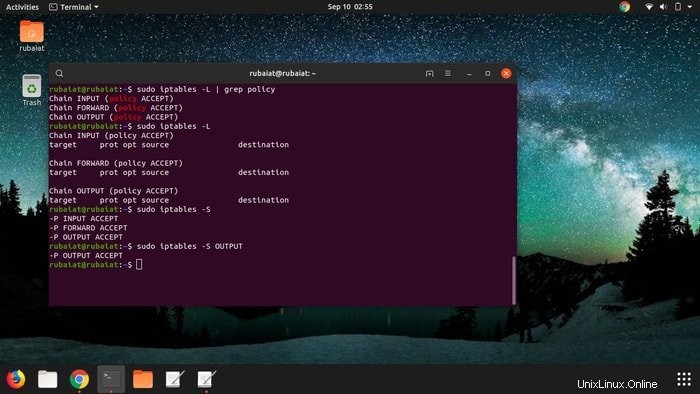

1. Verifica il comportamento predefinito della catena di norme

$ sudo iptables -L | grep policy

Il comando precedente stamperà il comportamento predefinito della catena di politiche del tuo sistema. Nel mio sistema Ubuntu 19.08, la politica predefinita è accettare pacchetti per tutte e tre le catene integrate della tabella dei filtri. Dovrebbe essere lo stesso per il tuo sistema dato che non li avevi modificati in precedenza.

2. Controlla le regole attuali

$ sudo iptables -L

Puoi controllare l'attuale configurazione di iptables del tuo sistema chiamando iptables con -L opzione. Dovrebbe visualizzare un elenco ben formattato delle tue regole insieme a informazioni sulla loro norma, destinazione, origine e destinazione.

3. Elenca le regole per specifica

$ sudo iptables -S

La -S l'opzione aggiunta con il comando iptables mostrerà un elenco di tutte le tue regole in base alle loro specifiche. La mia shell mi sta mostrando che accetta tutti i pacchetti per le catene INPUT, OUTPUT e FORWARD.

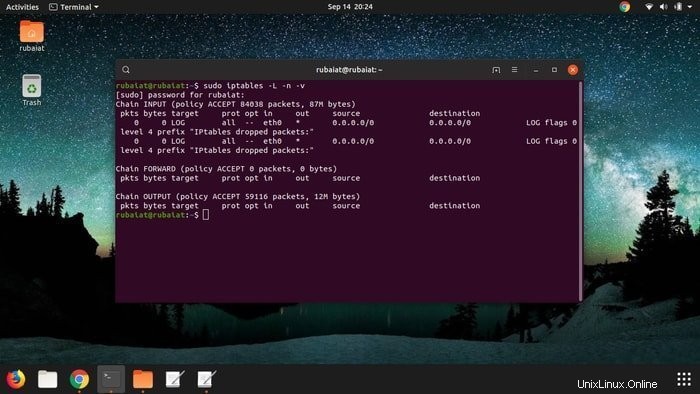

4. Controlla lo stato di Iptables

$ sudo iptables -L -v

Il comando sopra ti mostrerà lo stato attuale dei tuoi iptables. Elencherà quanti pacchetti il tuo sistema ha accettato e inviato fino ad ora. Dovresti notare la catena FORWARD. Dovrebbero essere tutti zeri a meno che tu non abbia modificato le impostazioni del firewall in precedenza.

5. Ripristina le regole di Iptables

$ sudo iptables -F

Potrebbe arrivare un momento in cui hai confuso la tua configurazione di iptables e incasinato completamente la rete del tuo sistema. Questo può accadere quando stai provando nuove regole e non riesci a ripristinare alcune modifiche. Tuttavia, puoi rilassarti poiché questo comando verrà in tuo soccorso in tali situazioni.

6. Salvataggio di Iptable modificati

$ sudo service iptables save

Le modifiche a iptables sono transitorie, il che significa che viene ripristinato automaticamente ogni volta che il demone viene riavviato. Potresti voler salvare i tuoi iptables dopo aver modificato alcune regole per un utilizzo futuro. Il comando sopra fa questo e assicura che iptables sia caricato con la nuova configurazione al prossimo avvio.

7. Svuota Iptables e persiste le modifiche

$ sudo iptables -F && sudo /sbin/iptables-save

Devi usare il comando sopra per svuotare i tuoi iptables e rendere permanenti le modifiche. L'ultima parte del comando (dopo &&) fa lo stesso lavoro del comando numero sei. Quindi, possono essere usati in modo intercambiabile.

Amministrazione di IPtable Linux

Iptables fornisce robusti comandi di amministrazione che rendono abbastanza facile gestire questa utility di rete. Tuttavia, questi comandi tendono a variare da sistema a sistema. Fortunatamente le modifiche sono sottili e facili da capire anche per i nuovi utenti Linux.

8. Avvio di Iptables Firewall

$ sudo systemctl start iptables

Puoi utilizzare il comando precedente per avviare il servizio iptables nei sistemi che utilizzano systemd, inclusi Fedora, OpenSUSE e Ubuntu.

$ sudo /etc/init.d/iptables start

I sistemi che utilizzano sysvinit invece richiederanno la variazione sopra per questo lavoro. Le persone che utilizzano MX Linux, Slackware o Puppy Linux dovranno utilizzare questa versione per avviare iptables sul proprio sistema.

9. Arresto di Iptables Firewall

$ sudo systemctl stop iptables

Questo comando interromperà l'esecuzione del demone iptables nei sistemi che utilizzano systemd.

$ sudo /etc/init.d/iptables stop

Farà lo stesso per i sistemi che eseguono sysvinit.

10. Riavvio di Iptables Firewall

$ sudo systemctl restart iptables

Puoi utilizzare il comando sopra per riavviare il servizio iptables nella tua macchina Ubuntu.

$ sudo /etc/init.d/iptables restart

Per i sistemi che utilizzano sysvinit, prova invece il comando precedente. Nota la somiglianza nei modelli tra i tre comandi precedenti.

11. Controlla tutte le regole esistenti

$ sudo iptables -L -n -v

Questo comando iptables stamperà tutte le regole del firewall iptables esistenti che hai impostato fino a quel momento. Poiché questo comando mostrerà molte informazioni, usare grep per trovare regole specifiche sarebbe un'idea intelligente.

12. Controlla le regole esistenti per tabelle specifiche

Il comando precedente visualizzerà le informazioni sulla tabella predefinita, che è il filtro. Se vuoi trovare informazioni su qualche altra tabella, ad esempio la tabella NAT, usa invece il comando seguente.

$ sudo iptables -t nat -L -v -n

Nota come il -t l'opzione viene utilizzata qui per specificare il nome della tabella su iptables.

13. Regole dell'elenco solo per catene TCP

$ sudo iptables -S TCP

Questo comando mostrerà informazioni solo sulla catena TCP. Questo è utile quando vuoi output solo per le richieste TCP in entrata.

14. Regole dell'elenco solo per catene UDP

$ sudo iptables -S UDP

Le richieste UDP rappresentano anche una notevole quantità di traffico in molti sistemi. Se desideri bloccare i traffici UDP indesiderati, puoi utilizzare questo comando per esaminare queste richieste.

Regole del firewall IPtables Linux

Uno degli usi principali di iptables in Linux è configurare i firewall di rete. Può essere utilizzato per bloccare le richieste in entrata indesiderate in base a molti criteri diversi, inclusi indirizzi IP specifici, intervalli IP, indirizzi MAC e così via. Di seguito, elenchiamo alcuni esempi appropriati di tali comandi.

15. Blocca tutte le richieste in arrivo

Il comando successivo bloccherà ogni richiesta in arrivo per il tuo sistema. Questo comando avrà la precedenza sulle altre regole nelle tue tabelle poiché sarà la prima regola verificata per ogni richiesta.

$ sudo iptables INPUT -j DROP

16. Blocca un indirizzo IP specifico

Spesso noterai comportamenti invadenti del traffico da alcuni indirizzi IP specifici. Il comando fornito tornerà utile in tali situazioni e consentirà agli amministratori di sistema di bloccare del tutto quegli IP.

$ sudo iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP

Questo comando bloccherà tutte le richieste in arrivo dalla variabile dell'indirizzo IP. In termini di iptables, questo è noto come "rilascio delle richieste". Il -A l'opzione viene utilizzata per aggiungere questa regola alla fine della catena INPUT, anziché all'inizio.

17. Blocca tutte le richieste TCP da un IP

Il comando seguente può essere utilizzato per bloccare tutte le richieste TCP in entrata da un determinato indirizzo IP. Non dimenticare di sostituire la variabile dell'indirizzo IP con una esistente.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.xxx -j DROP

Il -p flag viene utilizzato qui per selezionare solo le richieste TCP. Il -j l'opzione viene utilizzata per "saltare" a un'azione specifica.

18. Sblocca un indirizzo IP

A volte potresti voler sbloccare un indirizzo IP che hai bloccato in precedenza. Il comando seguente ti consente di fare esattamente questo.

$ sudo iptables -D INPUT -s xxx.xxx.xxx.xxx -j DROP

Questo comando elimina semplicemente la regola che ha bloccato l'IP specificato. Puoi anche utilizzare –cancella invece di -D se vuoi.

19. Blocca gli intervalli di indirizzi IP

Gli amministratori di sistema spesso bloccano intervalli IP specifici a causa del loro continuo comportamento sospetto. Il comando seguente ti consente di bloccare tutte le richieste in arrivo dall'intervallo IP xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -s xxx.xxx.xxx.0/24 -j DROP

20. Sblocca gli intervalli di indirizzi IP

A volte potresti voler bloccare un intervallo IP per qualche ispezione. Quando p legittimo, è necessario riattivare il loro accesso al sistema. Utilizza il comando seguente per sbloccare un determinato intervallo di indirizzi IP dal firewall iptables.

$ sudo iptables -D INPUT -s xxx.xxx.xxx.0/24 -j DROP

21. Blocca tutte le richieste TCP per un determinato intervallo IP

Gli utenti malintenzionati utilizzano spesso la loro vasta rete di bot per inondare i server legittimi con richieste TCP. Puoi utilizzare il comando seguente per bloccare tutte le richieste TCP da un determinato intervallo IP, ad esempio xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 -j DROP

22. Sblocca tutte le richieste TCP per un determinato intervallo IP

È possibile utilizzare il comando seguente per sbloccare tutti i traffici TCP da un determinato intervallo IP, ad esempio xxx.xxx.xxx.0/24. Ciò tornerà utile quando avrai bloccato tutte le richieste TCP in entrata da un intervallo di indirizzi IP.

$ sudo iptables -D INPUT -p tcp -s xxx.xxx.xxx.0/24 -j DROP

23. Blocca le connessioni TCP su porte specifiche

Le regole di iptables possono essere utilizzate per bloccare tutte le connessioni TCP in uscita su una porta specifica, ad esempio 111 in questo caso.

$ sudo iptables -A OUTPUT -p tcp --dport 111 -j DROP

Puoi sostituire il nome della catena in INPUT per bloccare le connessioni TCP sulla stessa porta, ma per le richieste in arrivo.

$ sudo iptables -A INPUT -p tcp --dport xxx -j DROP

24. Consenti connessioni TCP sulla porta 80

Il comando successivo consentirà le richieste TCP in entrata sulla porta 80 del tuo sistema. Gli amministratori di sistema spesso designano numeri di porta specifici per connessioni diverse per motivi di gestione.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport 80 -j ACCEPT

25. Rifiuta le connessioni TCP sulla porta 80

Il comando iptables seguente rifiuterà qualsiasi connessione TCP tentata alla porta 80. Tutto ciò che devi fare è passare DROP come argomento a -j .

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport 80 -j DROP

Lo stesso vale anche per le connessioni UDP.

$ sudo iptables -A INPUT -p udp -s xxx.xxx.xxx.0/24 --dport 80 -j DROP

26. Consenti connessioni SSH in entrata sulla porta 22

Il comando seguente è utile quando si desidera consentire tutte le connessioni SSH in entrata sulla porta predefinita. Devi passare ssh come argomento a –dport segnala nelle regole di iptables.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport ssh -j ACCEPT

27. Blocca le connessioni SSH in entrata

Per bloccare qualsiasi tentativo ssh in arrivo, utilizzare il comando seguente. Questo bloccherà ogni tentativo SSH in entrata effettuato dall'intervallo IP xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport ssh -j DROP

28. Consenti connessioni SSH in uscita

È necessario che SSH in uscita sia abilitato se si desidera stabilire una comunicazione remota sicura per la propria macchina Linux. Il comando successivo ti permette di fare proprio questo.

$ sudo iptables -A OUTPUT -p tcp --dport ssh -j ACCEPT

Consente tutte le connessioni SSH in uscita dal tuo sistema sul Web.

29. Blocca tutte le connessioni SSH in uscita

Il comando successivo bloccherà tutti i tentativi SSH in uscita dal tuo sistema a qualsiasi rete. Sii cauto quando usi questo comando in remoto poiché potrebbe lasciarti bloccato anche dal sistema.

$ sudo iptables -A INPUT -p tcp --dport ssh -j DROP

30. Stabilisci gli stati quando consenti SSH in entrata

Gli amministratori di sistema utilizzano spesso gli stati SSH per determinare se le connessioni remote appartengono o meno all'entità corretta. Innanzitutto, assegna gli stati alle richieste SSH in arrivo utilizzando il comando seguente. Il -i flag viene utilizzato per fare riferimento all'interfaccia, che in questo caso è eth0.

$ sudo iptables -A INPUT -i eth0 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

31. Stabilisci gli stati quando consenti SSH in entrata

Assegna gli stati alle richieste SSH in uscita nello stesso modo in cui hai fatto con le richieste in entrata. Il -o flag è usato qui per fare riferimento all'interfaccia, che è anche eth0 in questo caso.

$ sudo iptables -A OUTPUT -o eth0 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

32. Consenti più porte per le richieste in arrivo

Il firewall Linux iptables consente agli amministratori di abilitare più di una porta contemporaneamente utilizzando l'opzione multiporta di iptables. Il comando seguente imposta una regola per accettare tutte le richieste in arrivo sulla porta numero 22, 80 e 110.

$ sudo iptables -A INPUT -p tcp -m multiport --dports 22,80,110 -j ACCEPT

33. Consenti più porte per le richieste in uscita

L'impostazione di più porte per le connessioni in uscita è quasi identica al comando precedente. Qui, tutto ciò che devi fare è utilizzare l'opzione OUTPUT.

$ sudo iptables -A OUTPUT -p tcp -m multiport --sports 22,80,110 -j ACCEPT

34. Consenti intervalli IP su una porta specifica

A volte potresti ricevere richieste di rete solo da un intervallo IP specifico, ad es. Reti aziendali private. Il comando seguente consente tutte le richieste SSH in uscita dell'intervallo xxx.xxx.xxx.0/24 sulla porta SSH predefinita.

$ sudo iptables -A OUTPUT -p tcp -d xxx.xxx.xxx.0/24 --dport 22 -j ACCEPT

35. Blocca intervalli IP su porte specifiche

Spesso incontrerai continue richieste di rete da parte di utenti di bot dannosi. Di solito comprendono un intervallo IP specifico. È facile bloccare questi traffici usando il comando seguente.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.0.0/24 --dport 22 -j DROP

36. Blocca Facebook nelle regole di Iptables

Spesso molte aziende bloccano i siti di social media come Facebook durante l'orario di ufficio. I comandi seguenti possono essere utilizzati per questo scopo. Innanzitutto, scopri l'intervallo di rete utilizzato da Facebook nella tua geolocalizzazione.

$ sudo host facebook.come

Questo dovrebbe restituire un risultato costituito dall'IP specifico utilizzato da Facebook, diciamo 157.240.7.35 in questo caso. Ora esegui il comando successivo.

$ sudo whois 66.220.156.68 | grep CIDR

Fornirà l'intervallo IP utilizzato da Facebook per la tua posizione, ad esempio 157.240.0.0/16 in questo caso. Ora possiamo semplicemente bloccare tutte le connessioni in uscita a questa rete.

$ sudo iptables -A OUTPUT -p tcp -d 157.240.0.0/16 -j DROP

37. Blocca il flusso di rete

Gli utenti malintenzionati ricorrono spesso all'allagamento della rete per compromettere i server aziendali. Puoi limitare le richieste in entrata per unità di tempo per salvare il tuo sistema da tali attacchi.

$ sudo iptables -A INPUT -p tcp --dport 80 -m limit --limit 50/minute --limit-burst 100 -j ACCEPT

Questo comando limita il traffico in entrata alla porta 80 a un massimo di 50 connessioni al minuto e imposta un limite di burst di 100.

38. Blocca le richieste di ping in arrivo

Le richieste di ping vengono utilizzate per determinare se un server è attivo o meno. Può anche fornire preziose informazioni per potenziali hacker. Puoi bloccare queste richieste aggiungendo il comando successivo al tuo firewall Linux iptables.

$ sudo iptables -A INPUT -pr icmp -i eth0 -j DROP

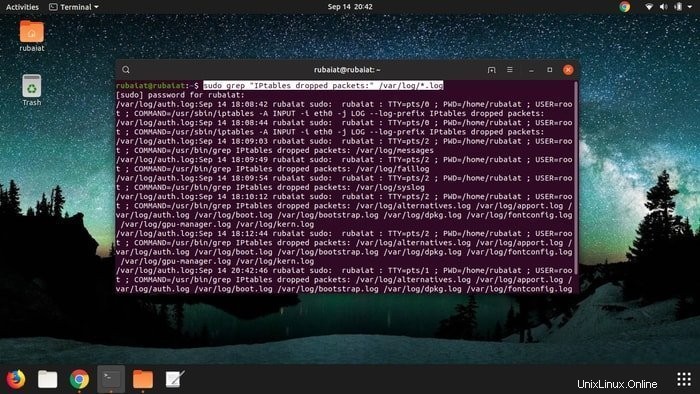

39. Registra pacchetti di rete eliminati

Potresti voler memorizzare i pacchetti di rete eliminati dalle regole del firewall iptables per un'ispezione successiva. Questo può essere ottenuto con il comando seguente.

$ sudo iptables -A INPUT -i eth0 -j LOG --log-prefix "IPtables dropped packets:"

Puoi sostituire la stringa dopo –log-prefix a qualcosa di tua scelta. Usa grep per scoprire i pacchetti abbandonati.

$ sudo grep "IPtables dropped packets:" /var/log/*.log

40. Blocca le richieste di connessione sull'interfaccia di rete

Se hai più di un'interfaccia di rete, potresti voler bloccare le connessioni su una di esse. Utilizzare il comando seguente per bloccare tutte le richieste dall'intervallo IP xxx.xxx.xxx.0/24 sulla prima interfaccia Ethernet, eth0.

$ sudo iptables -A INPUT -i eth0 -s xxx.xxx.xxx.0/24 -j DROP

Regole firewall IPtables varie

Poiché le regole di iptables di Linux possono essere piuttosto diverse, elencheremo alcuni comandi essenziali che hanno un impatto considerevole sull'amministrazione del sistema. Spesso possono portare alla soluzione di problemi specifici e possono anche essere utilizzati per la risoluzione dei problemi del firewall iptables.

41. Consenti Port Forwarding in Iptables

A volte potresti voler inoltrare i traffici di un servizio a una porta diversa. Il comando seguente mostra uno di questi semplici esempi.

$ sudo iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 25 -j REDIRECT --to-port 3535

Il comando precedente inoltra tutto il traffico in entrata sull'interfaccia di rete eth0 dalla porta 25 alla 3535.

42. Consenti accesso in loopback

L'accesso in loopback è importante per la risoluzione dei problemi della rete e per vari scopi di test. Puoi consentirlo utilizzando i comandi seguenti.

Per le connessioni in entrata,

$ sudo iptables -A INPUT -i lo -j ACCEPT

Per le connessioni in uscita,

$ sudo iptables -A OUTPUT -o lo -j ACCEPT

43. Blocca l'accesso a indirizzi MAC specifici

Se desideri impedire ad altre persone di accedere al tuo sistema da un particolare indirizzo MAC, puoi utilizzare il comando seguente per farlo. Modifica il MAC sottostante con l'indirizzo che desideri bloccare.

$ sudo iptables -A INPUT -m mac --mac-source 00:00:00:00:00:00 -j DROP

44. Limita le connessioni simultanee per IP

Gli amministratori di sistema a volte vogliono limitare il numero di connessioni simultanee stabilite da un singolo indirizzo IP su una determinata porta. Il prossimo comando ci mostra come farlo con iptables.

$ sudo iptables -A INPUT -p tcp --syn --dport 22 -m connlimit --connlimit-above 3 -j REJECT

Puoi modificare il numero di porta e il limite di connessione come preferisci.

45. Cerca le regole di Iptables

Una volta che il firewall iptables è configurato e funzionante, potrebbe essere necessario esaminare alcune regole in un secondo momento. Questo può essere fatto usando la seguente sintassi dei comandi.

$ sudo iptables -L $table -v -n | grep $string

Non dimenticare di sostituire $table con il nome della tabella e $string con il termine di ricerca.

46. Salva le regole di Iptables in un file

Puoi salvare facilmente il tuo nuovo firewall iptables in un file. Il comando successivo mostra come salvare un iptables appena configurato in un file chiamato iptables.rules. Puoi cambiare il nome del file in qualsiasi cosa tu voglia.

$ sudo iptables-save > ~/iptables.rules

47. Ripristina Iptables da un file

Il comando seguente mostra come ripristinare le regole del firewall iptables dai file. In questo esempio, assumiamo che le regole siano salvate nel file creato nell'esempio precedente.

$ sudo iptables-restore < ~/iptables.rules

48. Disattiva i messaggi in uscita

Se sei sicuro che il tuo sistema non abbia bisogno di inviare e-mail in uscita, puoi disabilitarle completamente usando iptables. Il comando seguente blocca tutte le connessioni in uscita sulle porte SMTP. Usa DROP invece di REJECT se non vuoi inviare una conferma.

$ sudo iptables -A OUTPUT -p tcp --dports 25,465,587 -j REJECT

49. Reimposta il numero di pacchetti e le dimensioni

Puoi utilizzare il comando seguente per ripristinare i conteggi dei pacchetti iptables e le dimensioni aggregate. Questo è utile quando vuoi determinare quanto nuovo traffico sta gestendo il tuo server durante una connessione già stabilita.

$ sudo iptables -Z

50. Consente la connessione interna a quella esterna

Supponiamo che la tua interfaccia di rete interna in eth1 e l'interfaccia esterna sia eth0. Il comando seguente consentirà all'adattatore eth1 di accedere al traffico dell'adattatore esterno.

$ sudo iptables -A FORWARD l-i eth1 -o eth0 -j ACCEPT

Pensieri finali

Le regole di Linux iptables offrono un mezzo flessibile per controllare il traffico di rete e consentono agli amministratori di gestire comodamente il proprio sistema. Le persone spesso pensano che iptables sia fuori dal loro ambito a causa dell'abbondanza di regole del firewall di iptables. Tuttavia, sono abbastanza semplici una volta che li capisci.

Inoltre, una conoscenza approfondita di iptables è obbligatoria se vuoi intraprendere una carriera nei settori del networking. Abbiamo delineato i 50 comandi iptables più utili in modo che tu possa impararli rapidamente. Inizia subito a praticarli e continua a sperimentare finché non impari qualcosa di nuovo. Lasciaci i tuoi pensieri su questa guida e resta con noi per guide più interessanti su vari comandi Linux e Unix.