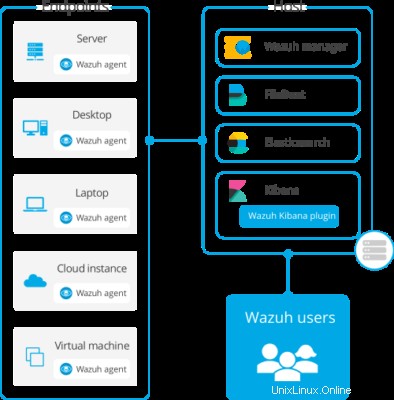

Con la distribuzione all-in-one, installi e configuri il server Wazuh e Elastic Stack sullo stesso host.

Sono installati i seguenti componenti:

- Il server Wazuh, incluso il gestore Wazuh come cluster a nodo singolo e l'API Wazuh.

- Elastic Stack, incluso Open Distro per Elasticsearch come cluster a nodo singolo, oltre a Filebeat, Kibana e il plug-in Wazuh Kibana.

Installazione dettagliata

Installa Wazuh e Open Distro per i componenti Elasticsearch in una distribuzione all-in-one. Segui le istruzioni per configurare i repository ufficiali per eseguire le installazioni.

In alternativa a questo metodo di installazione, puoi installare Wazuh usando i pacchetti

Installazione di Wazuh

Il server Wazuh raccoglie e analizza i dati dagli agenti Wazuh distribuiti. Funziona con il gestore Wazuh, l'API Wazuh e Filebeat.

Per iniziare a configurare Wazuh, aggiungi il repository Wazuh al server

Aggiunta del repository Wazuh

#yum install curl unzip wget libImporta la chiave GPG:

#rpm --import https://packages.wazuh.com/key/GPG-KEY-WAZUHInoltre, aggiungi il repository:

cat > /etc/yum.repos.d/wazuh.repo << EOF

[wazuh]

gpgcheck=1

gpgkey=https://packages.wazuh.com/key/GPG-KEY-WAZUH

enabled=1

name=EL-\$releasever - Wazuh

baseurl=https://packages.wazuh.com/4.x/yum/

protect=1

EOFInstallazione del gestore Wazuh

Quindi, installa il pacchetto manager Wazuh:

yum install wazuh-managerAbilita e avvia il servizio di gestione Wazuh:

systemctl daemon-reload

systemctl enable wazuh-manager

systemctl start wazuh-managerEsegui il comando seguente per verificare se il gestore Wazuh è attivo

systemctl status wazuh-managerInstallazione di Elasticsearch

Open Distro for Elasticsearch è una distribuzione open source di Elasticsearch, un motore di ricerca full-text altamente scalabile. Offre sicurezza avanzata, avvisi, gestione dell'indice, analisi approfondita delle prestazioni e molte altre funzionalità aggiuntive.

Installa Open Distro per Elasticsearch:

yum install opendistroforelasticsearchConfigurazione di Elasticsearch

Quindi, esegui il comando seguente per scaricare il file di configurazione /etc/elasticsearch/elasticsearch.yml :

curl -so /etc/elasticsearch/elasticsearch.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/7.x/elasticsearch_all_in_one.ymlUtenti e ruoli di Elasticsearch

È necessario aggiungere utenti e ruoli per utilizzare correttamente Wazuh Kibana.

Esegui i seguenti comandi per aggiungere gli utenti Wazuh e ruoli aggiuntivi in Kibana:

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/roles.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles_mapping.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/roles_mapping.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/internal_users.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/internal_users.ymlCreazione certificati

Rimuovere i certificati demo:

rm /etc/elasticsearch/esnode-key.pem /etc/elasticsearch/esnode.pem /etc/elasticsearch/kirk-key.pem /etc/elasticsearch/kirk.pem /etc/elasticsearch/root-ca.pem -fGenera e distribuisci i certificati:

Scarica il wazuh-cert-tool.sh :

curl -so ~/wazuh-cert-tool.sh https://packages.wazuh.com/resources/4.2/open-distro/tools/certificate-utility/wazuh-cert-tool.sh

curl -so ~/instances.yml https://packages.wazuh.com/resources/4.2/open-distro/tools/certificate-utility/instances_aio.yml

Esegui wazuh-cert-tool.sh per creare i certificati:

bash ~/wazuh-cert-tool.shSposta i certificati Elasticsearch nella posizione corrispondente:

mkdir /etc/elasticsearch/certs/

mv ~/certs/elasticsearch* /etc/elasticsearch/certs/

mv ~/certs/admin* /etc/elasticsearch/certs/

cp ~/certs/root-ca* /etc/elasticsearch/certs/Abilita e avvia il servizio Elasticsearch:

systemctl daemon-reload

systemctl enable elasticsearch

systemctl start elasticsearchInoltre, esegui Elasticsearch securityadmin script per caricare le nuove informazioni sui certificati e avviare il cluster:

export JAVA_HOME=/usr/share/elasticsearch/jdk/ && /usr/share/elasticsearch/plugins/opendistro_security/tools/securityadmin.sh -cd /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/ -nhnv -cacert /etc/elasticsearch/certs/root-ca.pem -cert /etc/elasticsearch/certs/admin.pem -key /etc/elasticsearch/certs/admin-key.pemEsegui il comando seguente per assicurarti che l'installazione abbia esito positivo:

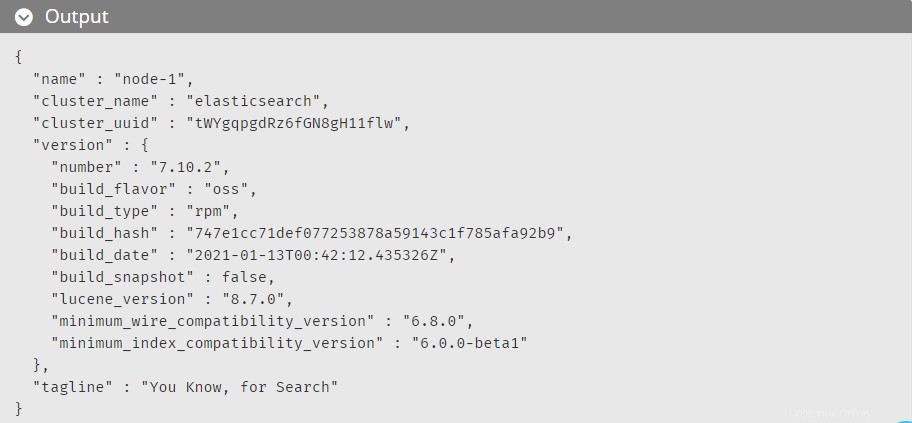

curl -XGET https://localhost:9200 -u admin:admin -k

Una risposta di esempio dovrebbe essere la seguente:

Installazione di Filebeat

Quindi, installa il pacchetto Filebeat:

yum install filebeatScarica il file di configurazione Filebeat preconfigurato utilizzato per inoltrare gli avvisi Wazuh a Elasticsearch:

curl -so /etc/filebeat/filebeat.yml https://packages.wazuh.com/resources/4.2/open-distro/filebeat/7.x/filebeat_all_in_one.ymlScarica anche il modello di avvisi per Elasticsearch:

curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.2/extensions/elasticsearch/7.x/wazuh-template.json

chmod go+r /etc/filebeat/wazuh-template.jsonScarica il modulo Wazuh per Filebeat:

curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.1.tar.gz | tar -xvz -C /usr/share/filebeat/module

Inoltre, copia i certificati Elasticsearch in /etc/filebeat/certs :

mkdir /etc/filebeat/certs

cp ~/certs/root-ca.pem /etc/filebeat/certs/

mv ~/certs/filebeat* /etc/filebeat/certs/Quindi abilita e avvia il servizio Filebeat:

systemctl daemon-reload

systemctl enable filebeat

systemctl start filebeatPer assicurarti che Filebeat sia installato correttamente, esegui il comando seguente:

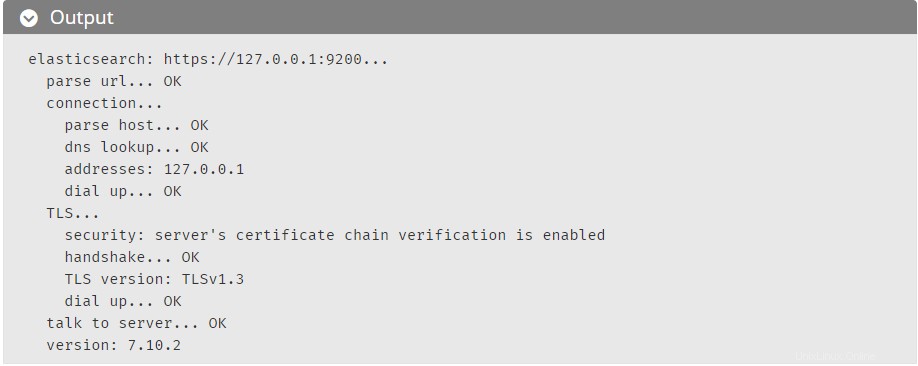

filebeat test output

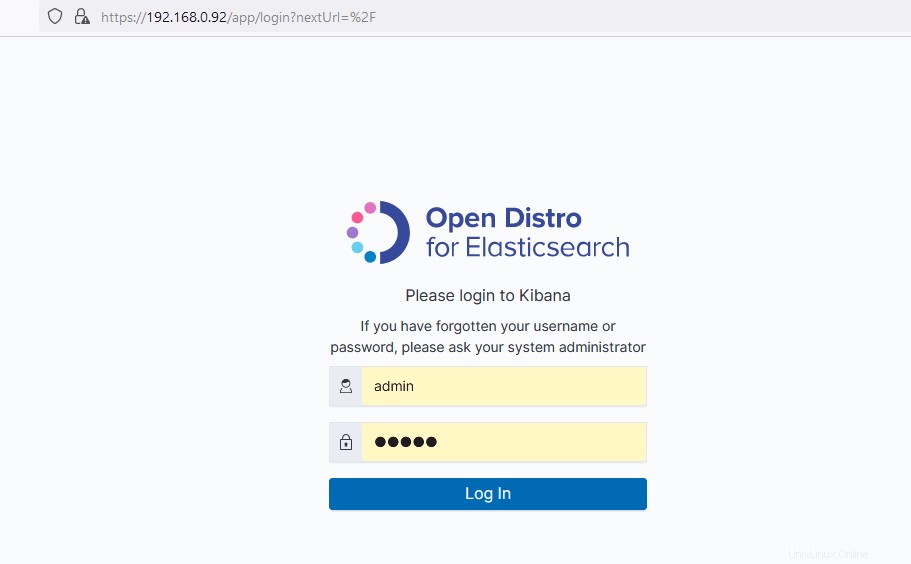

Installazione di Kibana

Quindi, Kibana è un'interfaccia web flessibile e intuitiva per il mining e la visualizzazione di eventi e archivi archiviati in Elasticsearch.

Installa il pacchetto Kibana:

yum install opendistroforelasticsearch-kibanaQuindi, scarica il file di configurazione di Kibana:

curl -so /etc/kibana/kibana.yml https://packages.wazuh.com/resources/4.2/open-distro/kibana/7.x/kibana_all_in_one.yml

Nel /etc/kibana/kibana.yml file, l'impostazione server.host ha il valore 0.0.0.0 . Significa che è possibile accedere a Kibana dall'esterno e accetta tutti gli IP disponibili dell'host. Questo valore può essere modificato per un IP specifico, se necessario.

Inoltre, crea il /usr/share/kibana/data directory:

mkdir /usr/share/kibana/data

chown -R kibana:kibana /usr/share/kibana/dataInstalla il plugin Wazuh Kibana. L'installazione del plugin deve essere eseguita dalla home directory di Kibana come segue:

cd /usr/share/kibana

sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.2.4_7.10.2-1.zip

Quindi, copia i certificati Elasticsearch in /etc/kibana/certs :

mkdir /etc/kibana/certs

cp ~/certs/root-ca.pem /etc/kibana/certs/

mv ~/certs/kibana* /etc/kibana/certs/

chown kibana:kibana /etc/kibana/certs/*Collega il socket Kibana alla porta privilegiata 443:

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

Abilita e avvia il servizio Kibana:

systemctl daemon-reload

systemctl enable kibana

systemctl start kibanaAccedi all'interfaccia web:

URL: https://<wazuh_server_ip>

user: admin

password: admin

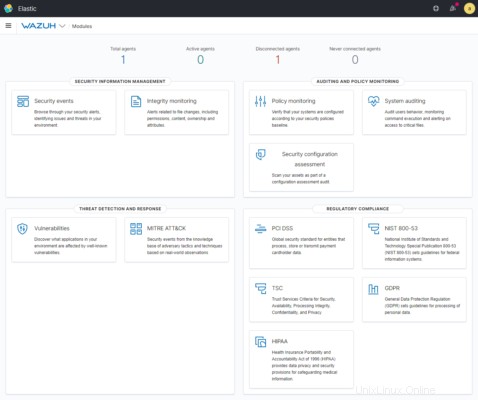

Dashboard Wazuh