Ansible è uno strumento di gestione della configurazione. Mentre lavori con Ansible, puoi creare vari playbook, file di inventario, file variabili, ecc. Alcuni file contengono dati sensibili e importanti come nomi utente e password. Ansible fornisce una funzionalità denominata Ansible Vault che impedisce l'esposizione di questi dati. Conserva le password e altri dati sensibili in un file crittografato anziché in file di testo normale. Fornisce l'autenticazione basata su password.

[ Nota del redattore :Ansible Vault è uno strumento che si potrebbe utilizzare, ma non necessariamente quello che la maggior parte degli amministratori di sistema esegue in produzione. Red Hat Ansible Automation Platform è di livello aziendale e può funzionare anche con gli strumenti esistenti di cui dispone la maggior parte delle aziende. ]

[ Potresti anche divertirti: Gestire i segreti nei tuoi playbook Ansible ]

Ansible Vault esegue varie operazioni. In particolare, può

- Crittografa un file

- Decrittografare un file

- Visualizza un file crittografato senza violare la crittografia

- Modifica un file crittografato

- Crea un file crittografato

- Genera o ripristina la chiave crittografata

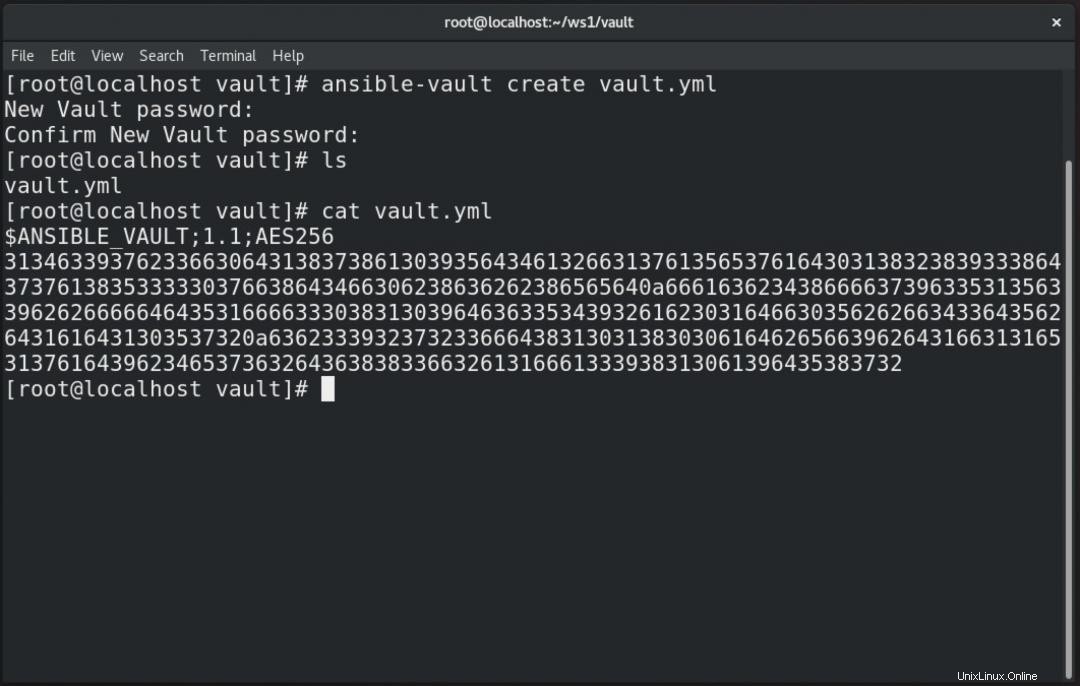

Crea un file crittografato

Il ansible-vault create comando viene utilizzato per creare il file crittografato.

# ansible-vault create vault.yml

Dopo aver digitato questo comando, ti chiederà una password e poi ti chiederà dove mettere i tuoi contenuti. Per verificare che il file sia stato crittografato, usa il cat comando.

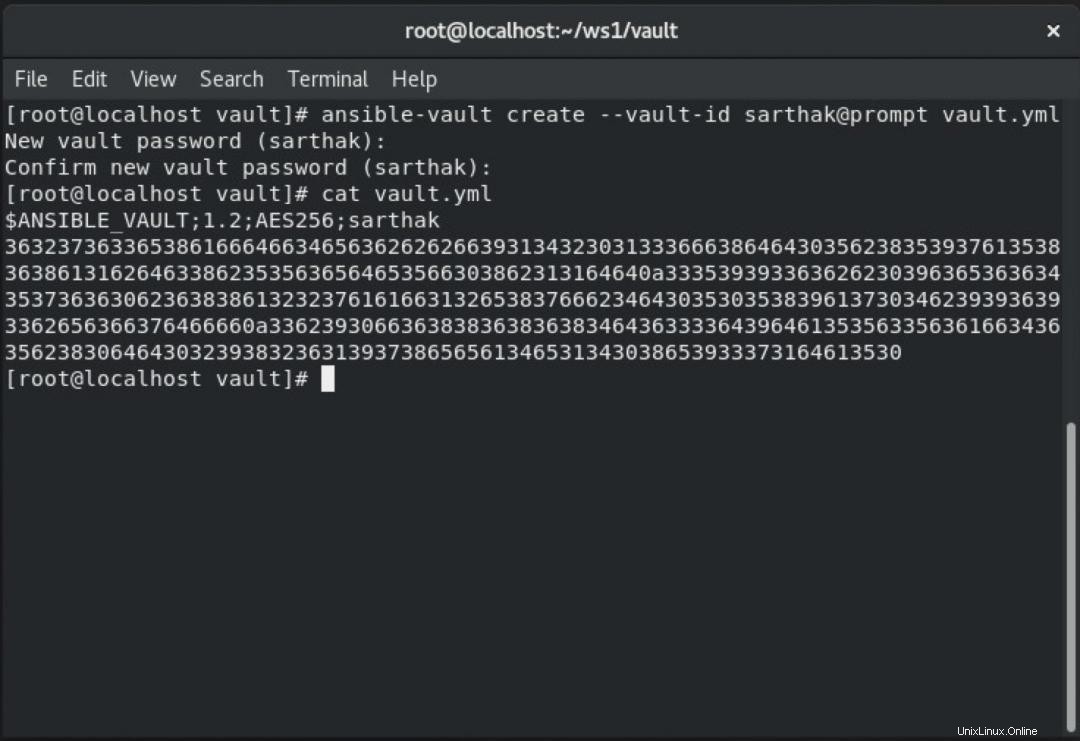

Il comando seguente viene utilizzato per creare file crittografati con --vault id .

# ansible-vault create --vault-id password@prompt vault.yml

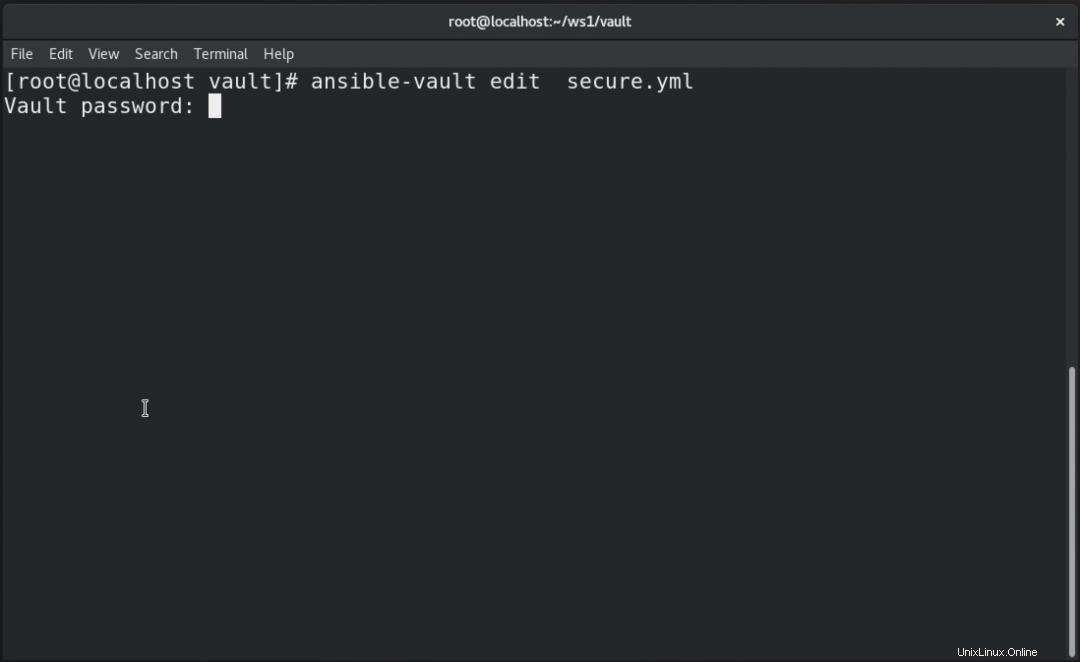

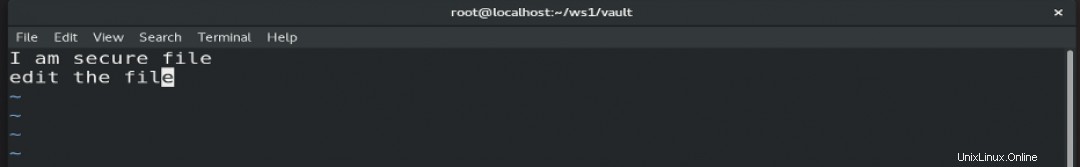

Modifica del file crittografato

Se il file è crittografato e sono necessarie modifiche, utilizza edit comando.

# ansible-vault edit secure.yml

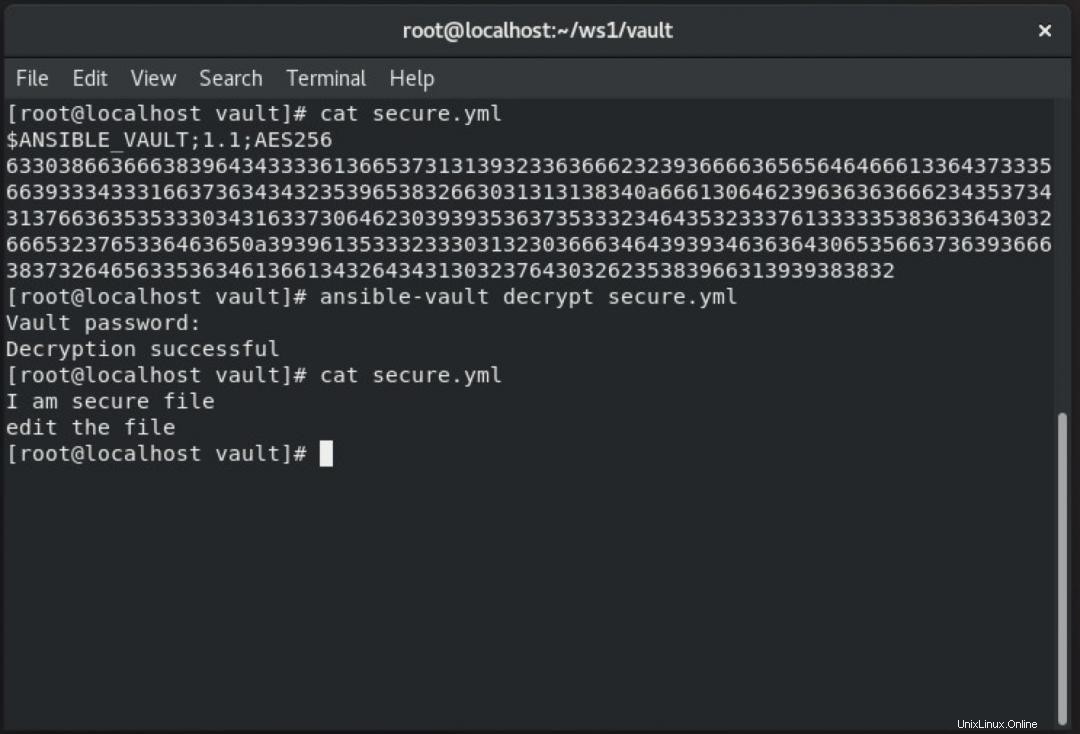

Decrittografia di un file

Il ansible-vault decrypt comando viene utilizzato per decrittografare il file crittografato.

# ansible-vault decrypt secure.yml

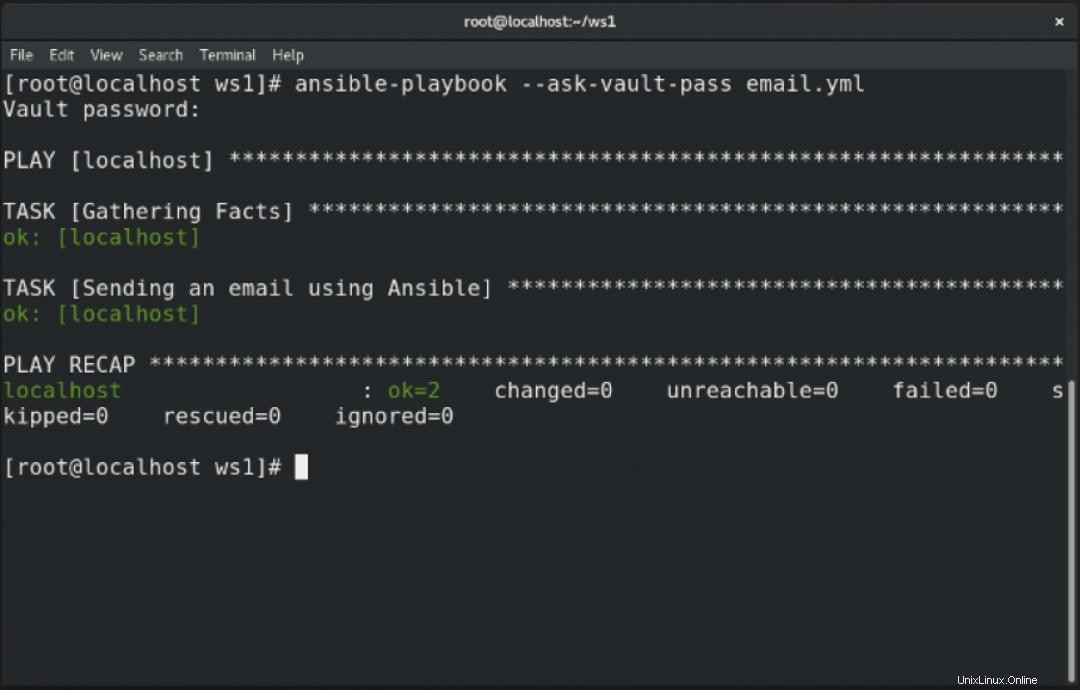

Decrittografa un playbook in esecuzione

Per decrittografare il playbook mentre è in esecuzione, di solito chiedi la sua password.

# ansible-playbook --ask-vault-pass email.yml

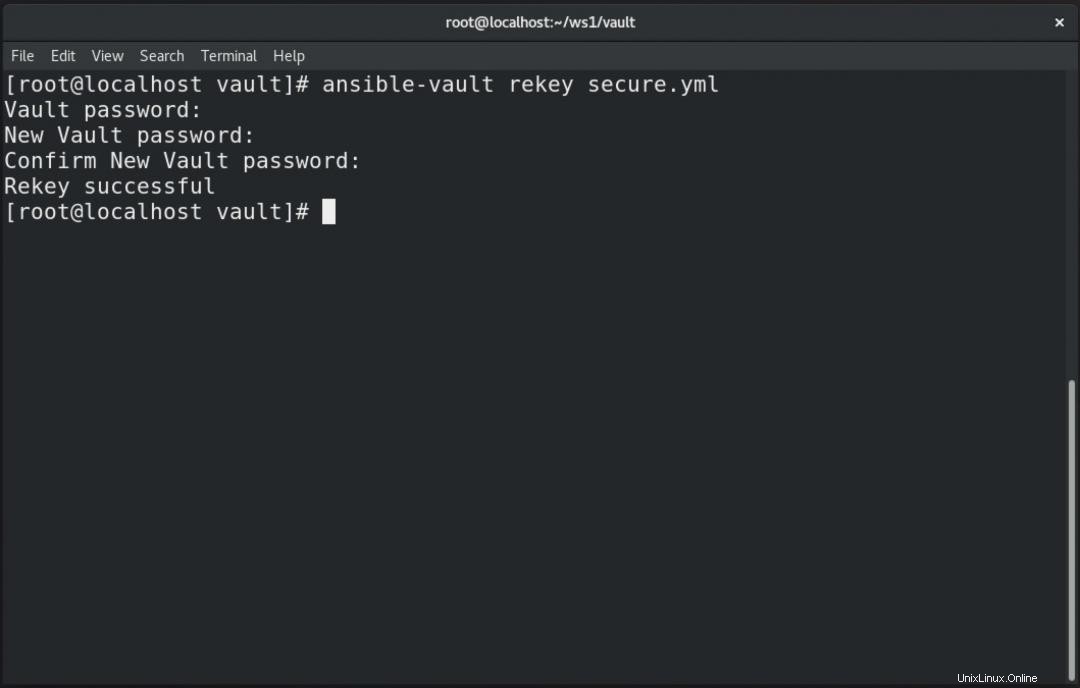

Reimposta la password del file

Usa la ansible-vault rekey comando per reimpostare la password del file crittografato.

Ecco il contenuto del file email.yml:

---

- hosts: localhost

vars_files: secret.yml

tasks:

- name: Sending an email using Ansible

mail:

host: smtp.gmail.com

port: 587

username: 500069614@stu.upes.ac.in

password: "{{ p }}"

to: mrsarthak001@gmail.com

subject: Email By Ansible

body: Test successful

delegate_to: localhost [ Hai bisogno di più su Ansible? Partecipa a un corso di panoramica tecnica gratuito di Red Hat. Ansible Essentials:Semplicità nell'automazione Panoramica tecnica. ]

Concludi

In questo articolo, hai appreso di Ansible Vault, una funzionalità di Ansible che ti aiuta a crittografare le informazioni riservate in un file senza compromettere la sicurezza. Hai anche imparato a decrittografare i file, modificare i file crittografati e reimpostare le password di Ansible Vault. Questa funzione è particolarmente utile se disponi di alcuni dati riservati che desideri proteggere e impedire che vengano esposti pubblicamente.

Ricorda che Ansible Vault è generalmente visto come uno strumento per amministratori di sistema di livello junior e non è considerato di livello aziendale. Per una soluzione aziendale, fare riferimento a Red Hat Ansible Automation Platform.