Per farsi strada nel settore IT, è fondamentale una comprensione fondamentale dei concetti di crittografia. Tuttavia, molti hanno ancora difficoltà a gestire certificati TLS, richieste di certificati e tutti i tipi di chiavi. Prima di iniziare con quelli, parliamo dei concetti di base della crittografia in crittografia. In questo articolo, spiego le basi della crittografia simmetrica e a chiave pubblica su cui gettare solide basi su cui costruire. Mi concentro sui concetti chiave e lascio i calcoli agli esperti.

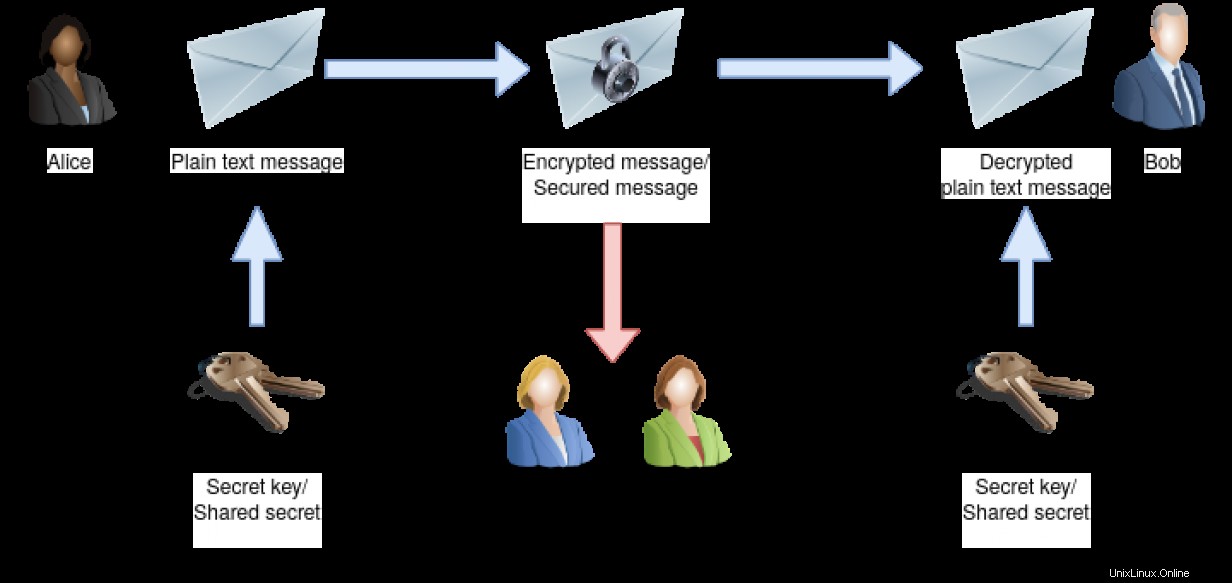

I nostri protagonisti in questo articolo sono Alice, che vuole comunicare con Bob tramite un canale pubblico. Abbiamo anche Eve e Trudy. Le seguenti tecniche dovrebbero rendere impossibile l'intercettazione. Incasinare il contenuto di un messaggio non dovrebbe passare inosservato.

[ Potresti anche divertirti a leggere: SSH senza password utilizzando coppie di chiavi pubblica-privata ]

Crittografia a chiave simmetrica

Si chiama crittografia a chiave simmetrica perché la stessa chiave viene utilizzata per crittografare un messaggio e per decrittografarlo. Potresti pensarla come una vera chiave per un lucchetto che protegge il tuo messaggio in modo che né Eve né Trudy possano leggerlo o manipolarlo mentre vanno a Bob.

Naturalmente, Bob potrebbe utilizzare la stessa chiave segreta/segreto condiviso per inviare un messaggio crittografato ad Alice. Eve e Trudy non hanno la possibilità di ottenere il testo in chiaro dal messaggio intercettato.

Gli algoritmi a chiave simmetrica hanno il vantaggio di essere piuttosto veloci. Sul lato negativo, è difficile distribuire il segreto condiviso ai partner di comunicazione. Inviare la chiave su un canale pubblico (e non protetto) non è un'opzione perché Eve potrebbe intercettarla e sarebbe in grado di decifrare tutte le comunicazioni future tra Alice e Bob. Il modo migliore è che Alice e Bob si scambino personalmente la chiave faccia a faccia. Pensa al tuo compagno di squadra che si trova in un altro paese. Puoi immaginare quanto possa essere difficile scambiare il segreto condiviso in modo sicuro.

Ora pensa a una situazione in cui Alice e Bob non sono gli unici partecipanti alla comunicazione, ma anche Jason, Tyler e Nate. Dovresti incontrarli tutti di persona per uno scambio di chiavi sicuro.

La comunicazione tra Alice e Bob è sicura finché il segreto condiviso rimane privato. Se la chiave segreta viene persa o c'è la possibilità che venga compromessa, ad es. Eve ne è venuta a conoscenza, devi creare una nuova chiave e distribuirla nuovamente a tutti i partner di comunicazione.

Pensa alla chiave del tuo edificio per uffici, che usi per diverse porte del tuo ufficio. Quando la perdi, tutte le serrature devono essere sostituite e tu e i tuoi colleghi avete bisogno di nuove chiavi. È un casino. È lo stesso pasticcio quando devi rinnovare una chiave segreta nella crittografia a chiave simmetrica.

Crittografia asimmetrica

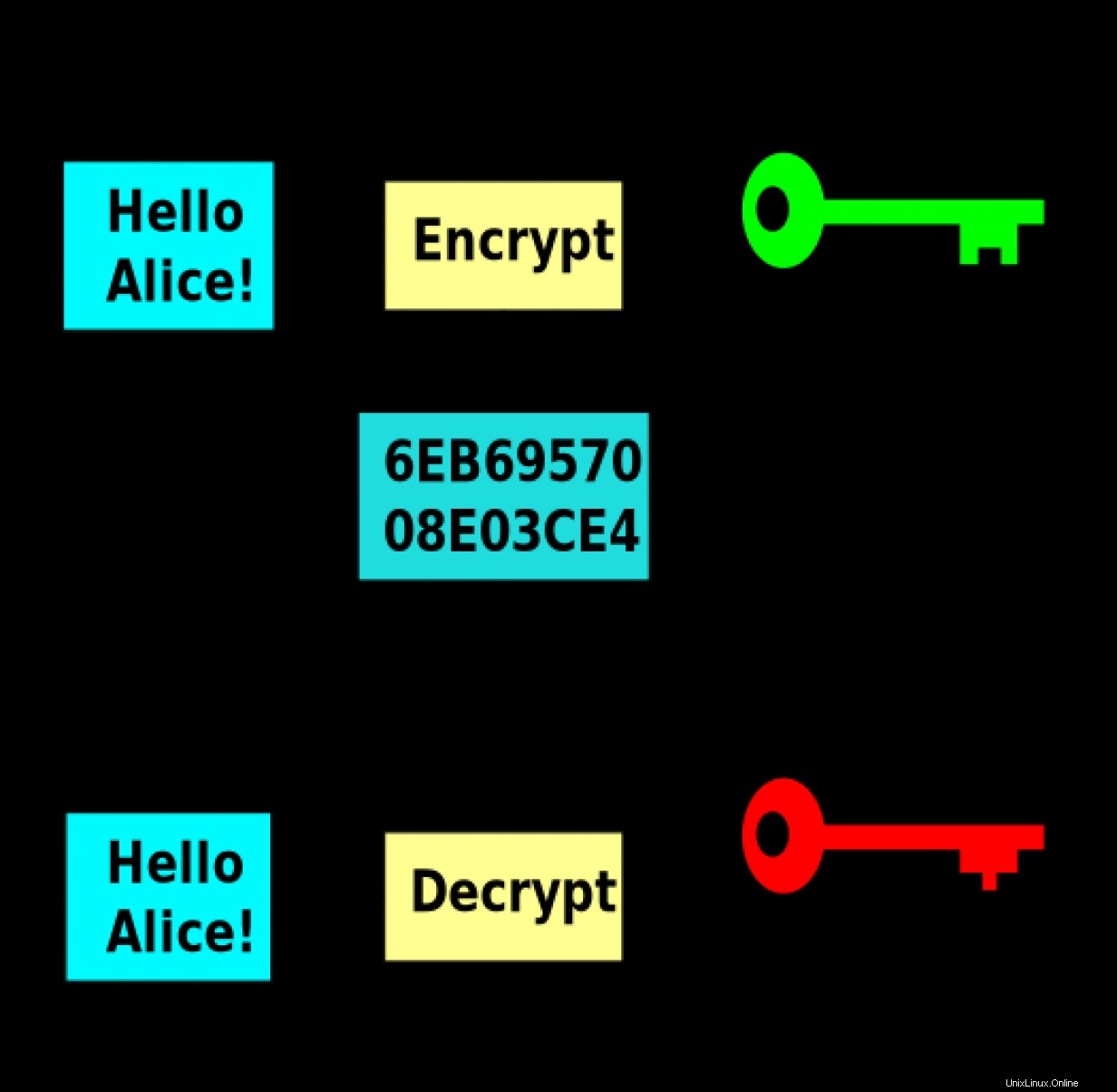

La crittografia asimmetrica, o crittografia a chiave pubblica, risolve il problema della distribuzione delle chiavi della crittografia a chiave simmetrica. Lo fa utilizzando una coppia di chiavi invece di una singola.

Un algoritmo a chiave asimmetrica viene utilizzato per generare una coppia di chiavi:Una privata chiave e un pubblico chiave. Come suggerisce il nome, dovresti mantenere la chiave privata al sicuro e condividerla con nessuno. Pensala come la chiave della tua casa. Scommetto che tieni gli occhi su questo. La chiave pubblica, invece, è pensata per essere distribuita pubblicamente. Non devi tenerlo segreto e puoi condividerlo con chiunque. Ma perché?

Sebbene la chiave pubblica possa crittografare un messaggio, non è in grado di decrittografarlo nuovamente. Solo la chiave privata corrispondente può farlo. Se Eve e Trudy conoscono la chiave pubblica di Bob, possono usarla per inviargli un messaggio crittografato. Tuttavia, non possono decifrare un messaggio che Alice invia a Bob crittografato utilizzando la stessa chiave pubblica. Il messaggio può essere decrittografato solo utilizzando la chiave privata di Bob corrispondente.

Quando Alice e Bob vogliono usare la crittografia a chiave pubblica per comunicare, devono scambiare le loro chiavi pubbliche e sono a posto.

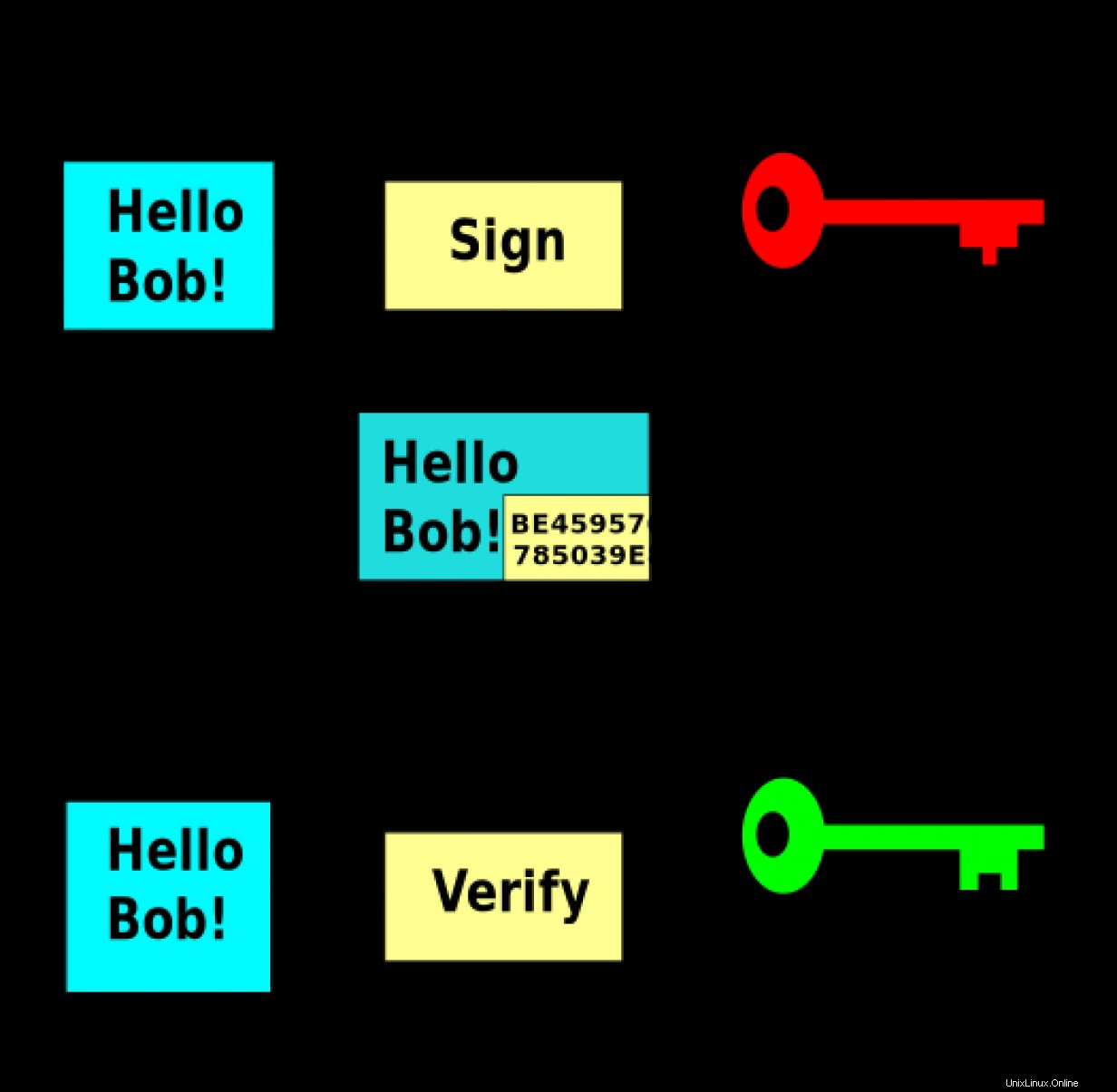

Ma cosa succede quando Trudy usa la chiave pubblica di Bob per inviargli un messaggio a nome di Alice? Come poteva Bob verificare se questo messaggio proveniva davvero da Alice e non era cambiato durante il tragitto? Bene, Alice può usare la sua chiave privata per firmare il messaggio e Bob può usare la chiave pubblica di Alice per controllare e verificare la firma.

La sicurezza della crittografia a chiave pubblica dipende dalla privacy della chiave privata. Se la chiave privata viene compromessa, dovresti generare una nuova coppia di chiavi e revocare quelle vecchie. Tuttavia, è molto più semplice distribuire la chiave pubblica rispetto a un segreto condiviso, poiché potresti semplicemente inviarlo tramite e-mail.

Quindi il problema della distribuzione è risolto. Hai un modo per crittografare/decodificare i messaggi, verificare il mittente e confermare l'integrità di un messaggio. Qualche aspetto negativo? Sì, gli algoritmi a chiave pubblica sono piuttosto lenti rispetto agli algoritmi a chiave simmetrica. Questo è il motivo per cui esistono alcune forme di tecniche ibride che utilizzano la crittografia a chiave pubblica per scambiare una chiave di sessione simmetrica e continuare la comunicazione utilizzando l'algoritmo della chiave simmetrica più veloce.

[ Stai pensando alla sicurezza? Dai un'occhiata a questa guida gratuita per aumentare la sicurezza del cloud ibrido e proteggere la tua azienda. ]

Concludi

Gli algoritmi della chiave simmetrica funzionano abbastanza velocemente, ma la distribuzione del segreto condiviso potrebbe essere difficile. La sicurezza di questa tecnica richiede che ogni partecipante mantenga privato il segreto condiviso. Gli algoritmi delle chiavi pubbliche sono più lenti, ma è molto più semplice distribuire e scambiare chiavi pubbliche. Ricordati di mantenere la tua chiave privata sempre al sicuro.