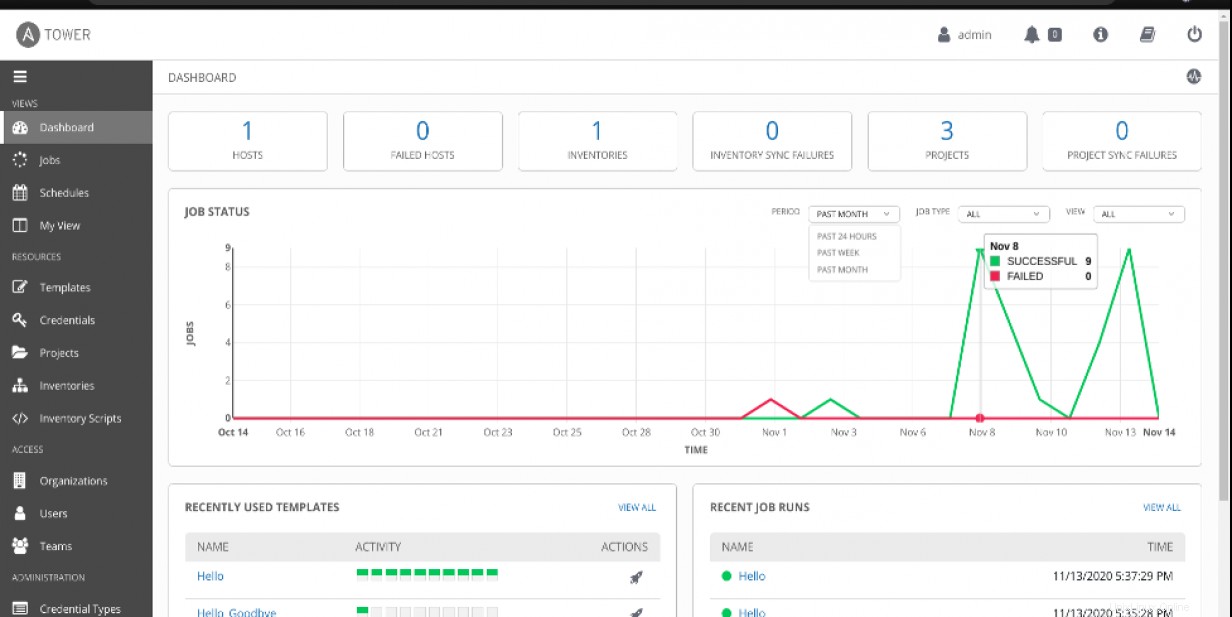

La maggior parte delle organizzazioni IT aziendali implementa strutture di aggregazione dei registri per supportare nuovi modi di lavorare attraverso l'intelligence operativa e varie forme di automazione. Il dashboard di Ansible Tower stesso ci offre una buona visione dello stato del nostro inventario, host, attività pianificate ed esecuzioni di lavori manuali. Per completare questo, è stata introdotta la registrazione come funzionalità autonoma per consentire a Tower di inviare registri dettagliati a diversi servizi di aggregazione di registri esterni di terze parti che la maggior parte delle organizzazioni IT dispone già.

Come discusso qui, questa funzione consente agli amministratori di ottenere informazioni dettagliate e una visione migliore dell'utilizzo e delle tendenze della Torre. Queste informazioni vengono quindi utilizzate per analizzare gli eventi e le anomalie dell'infrastruttura e il modo in cui sono correlati tra loro, ottenendo informazioni operative. La funzione attualmente funziona con Splunk, Loggly, Sumologic ed Elastic Stack (precedentemente stack ELK).

Splunk HTTP Event Collector (HEC)

In questo articolo, ti guiderò attraverso il processo per inoltrare i log di Ansible Tower a una distribuzione Splunk esistente utilizzando il suo HTTP Event Collector (HEC). HEC consente alle applicazioni e ai servizi di inviare dati ed eventi alla struttura Splunk utilizzando i protocolli HTTP e HTTPS senza la necessità di uno spedizioniere. Utilizza i token HEC come mezzo di autenticazione.

Il prossimo set di istruzioni mostra come configurare l'aggregazione dei log da Ansible Tower 3.7.1 a Splunk Enterprise 8.1.0 utilizzando HEC (il processo dovrebbe essere simile nelle versioni precedenti). Queste procedure sono state testate sulla mia macchina RHEL 8.2 locale per uno dei nostri clienti Red Hat TAM in Nuova Zelanda.

Parte 1 - Abilitazione di HEC per il primo utilizzo

Se è la prima volta che utilizzi HEC sulla tua distribuzione Splunk, devi abilitarlo prima che possa ricevere gli eventi Tower su HTTP.

1. Fare clic su Impostazioni → Input di dati → Raccoglitore eventi HTTP.

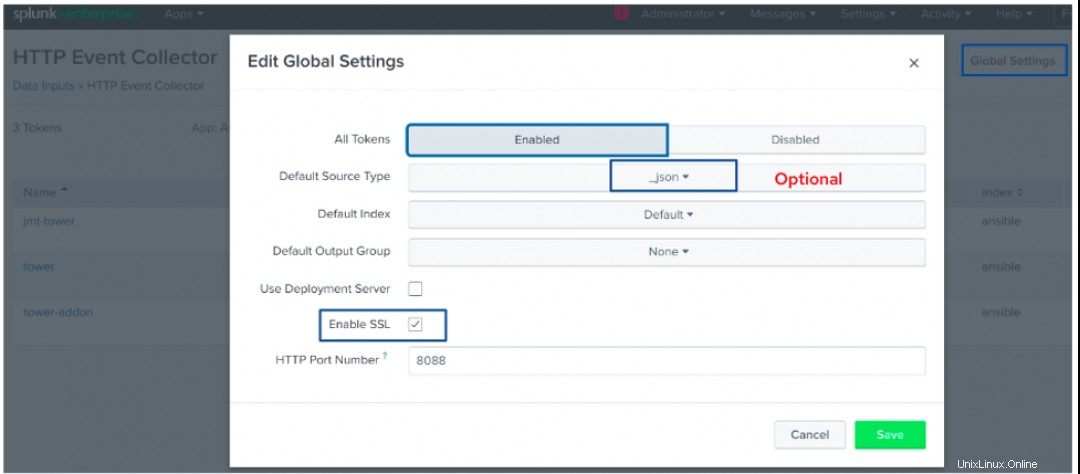

2. Fai clic su Impostazioni globali nell'angolo in alto a destra.

3. Seleziona Abilitato in Tutti i token attiva/disattiva le opzioni.

4. Facoltativamente, scegli Tipo di origine predefinito per tutti i token HEC, Indice predefinito e Gruppo di output predefinito .

5. Puoi scegliere di Utilizzare Deployment Server per distribuire i token tra gli indicizzatori per le distribuzioni in cluster e non in cluster.

6. Spunta Abilita SSL se preferisci che HEC utilizzi HTTPS su HTTP.

7. Assicurati il Numero di porta HTTP specificato non è attualmente utilizzato e non è bloccato dal firewall. Il valore predefinito è la porta 8088.

8. Fai clic su Salva .

[ Potrebbe piacerti anche: Configurazione di logrotate in Linux ]

Parte 2 - Generazione di un token HEC

Una volta abilitato HEC, possiamo generare un token HEC da utilizzare per l'autenticazione Ansible Tower. Possiamo creare il token in una configurazione specifica per scegliere il tipo di origine, creare o utilizzare un indice particolare e persino inoltrare a un determinato gruppo di output. Tutto dipende dal tuo approccio all'utilizzo degli eventi e dei dati raccolti.

1. Fare clic su Impostazioni → Aggiungi dati.

2. Seleziona Monitoraggio in fondo alla pagina.

3. Fai clic su Collezione eventi HTTP.

4. Digita il nome del tuo token preferito nel Nome campo.

5. Puoi scegliere di avere una Sostituzione nome sorgente e Descrizione per il token.

6. Facoltativamente, specifica un gruppo di output se li stai utilizzando come descritto qui.

7. Fai clic su Avanti.

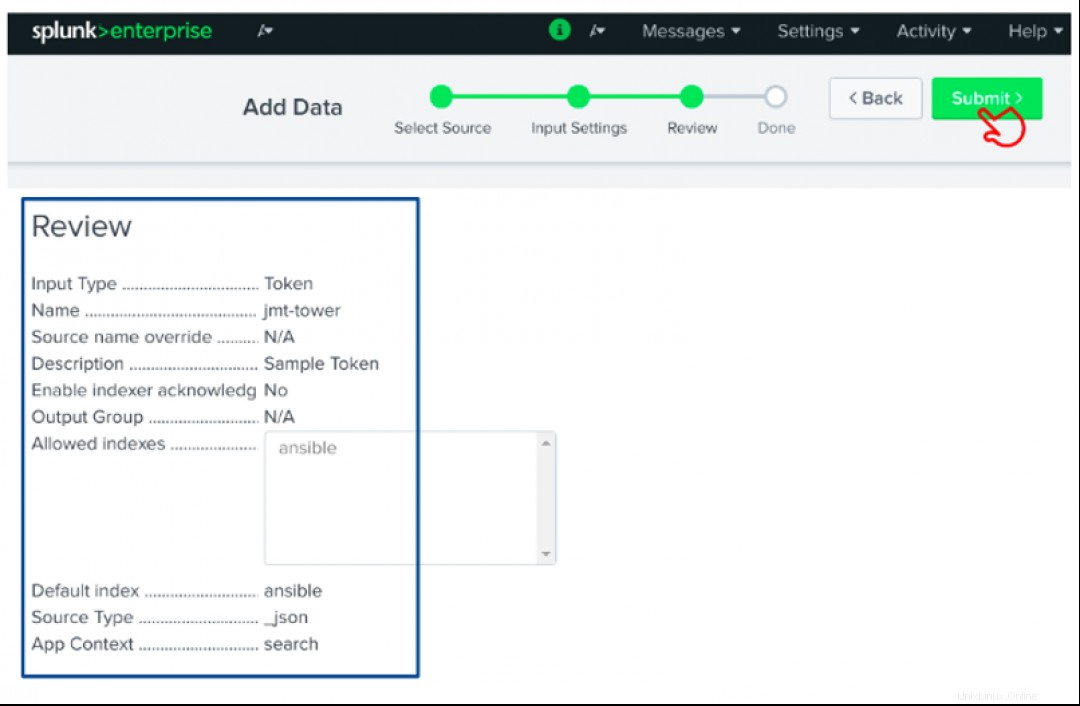

8. Per i token Ansible Tower, fai clic su Seleziona e digita _json in Seleziona tipo di origine campo.

9. Mantieni il valore predefinito in Contesto app :ricerca e rapporti.

10. Per l'Indice , puoi crearne uno nuovo e selezionarlo per una ricerca più rapida. Ho reso un ansible index come esempio (leggi di più sull'indicizzazione Splunk qui).

11. Rivedi tutti i dettagli e fai clic su Invia o Indietro da modificare.

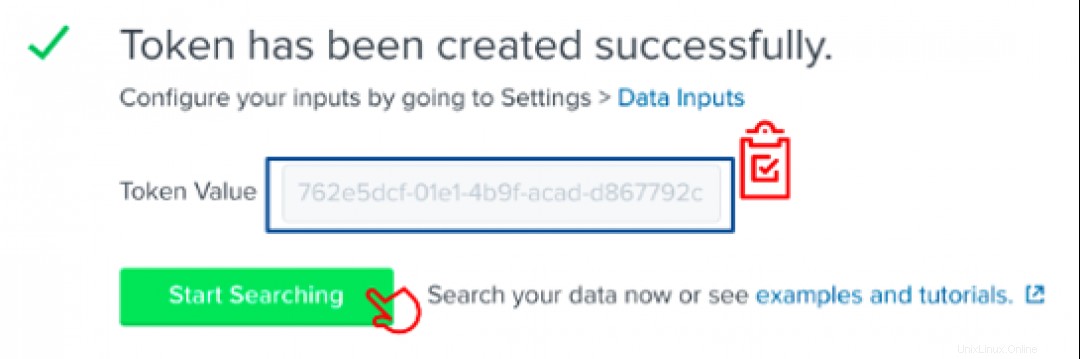

12. Copia il token risultante da utilizzare nella configurazione dell'autenticazione Ansible Tower su Splunk.

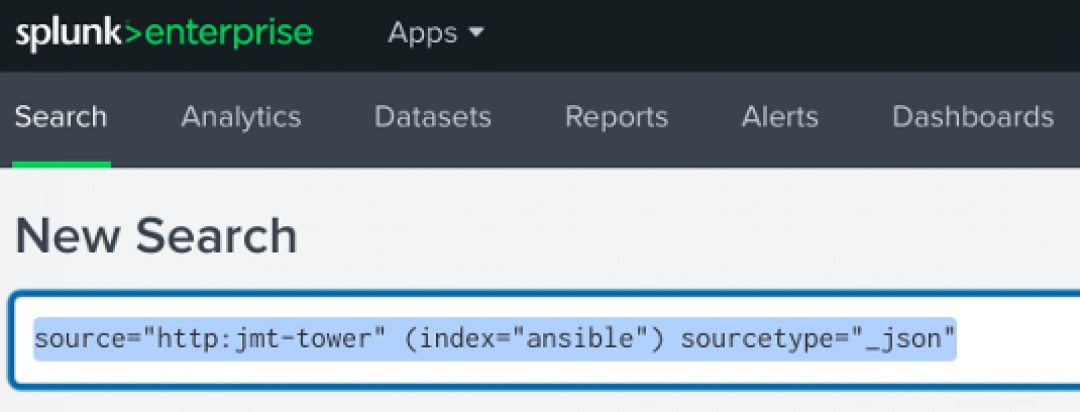

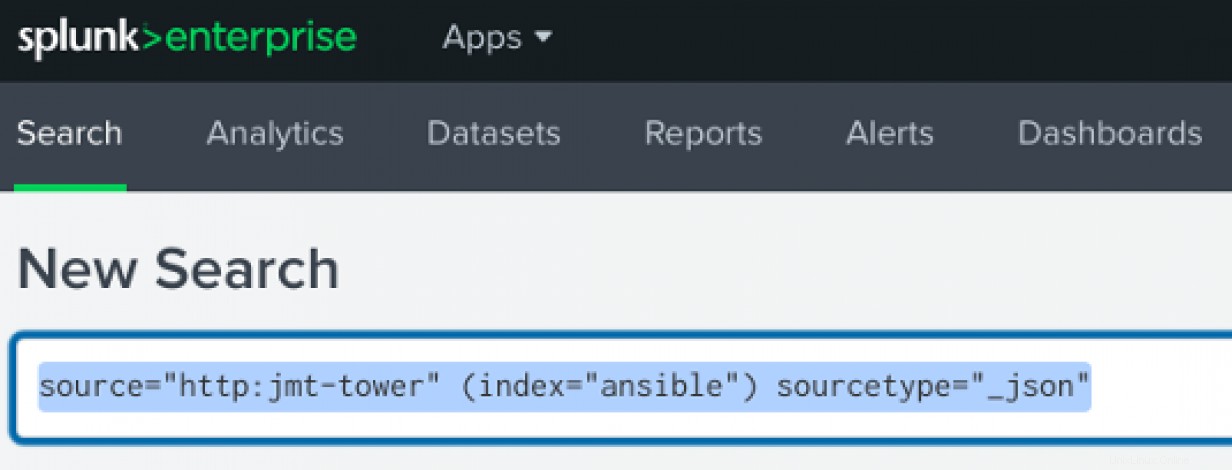

13. Fare clic su Inizia la ricerca per reindirizzare rapidamente al pulsante di ricerca e avere la stringa di ricerca pronta per il token che abbiamo appena creato.

Parte 3 - Configurazione di Ansible Tower per Splunk Log Forwarding

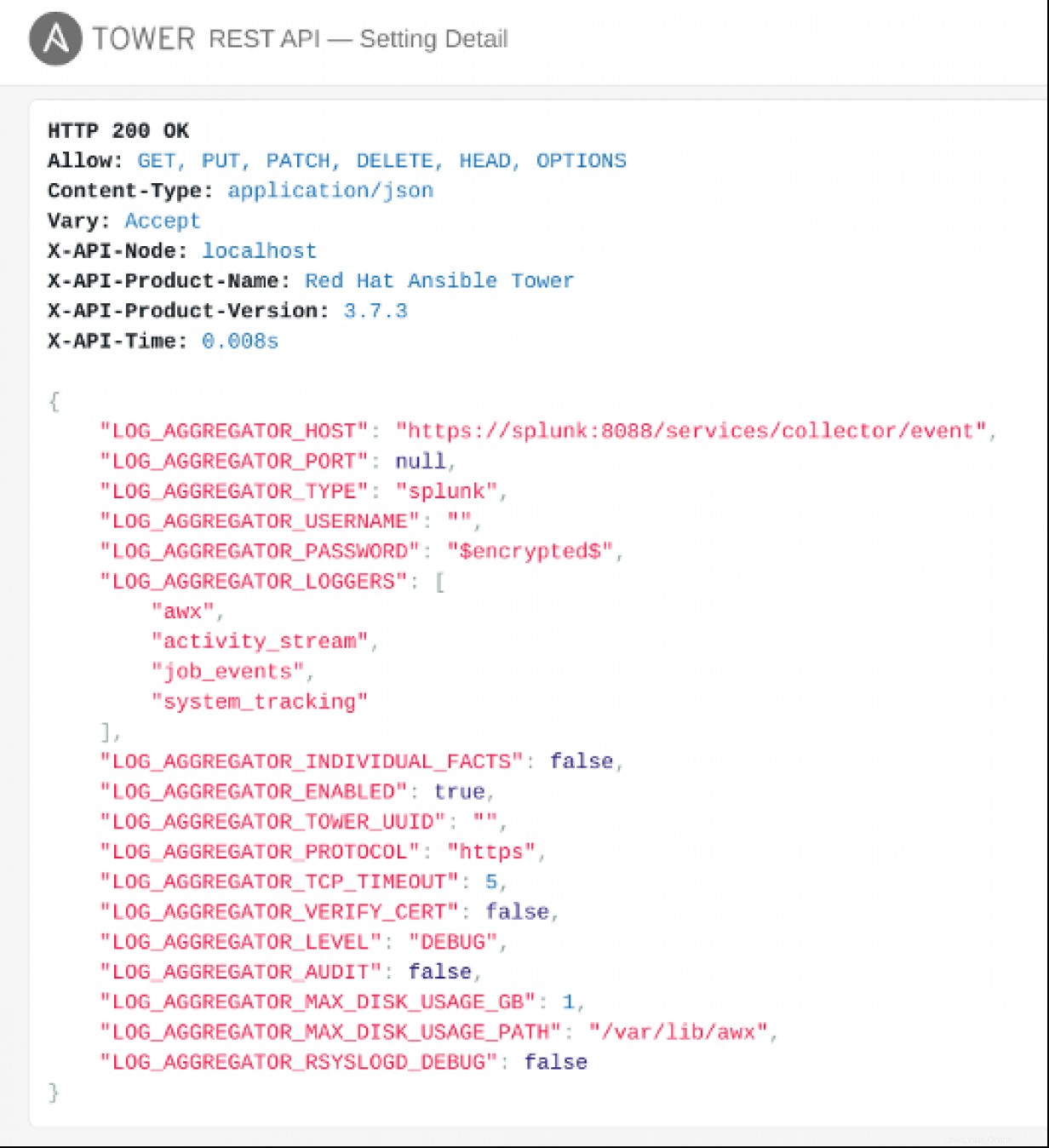

Ora che abbiamo configurato l'HEC di Splunk e creato un token, Splunk è pronto per accettare eventi e dati. Passiamo alla configurazione lato Ansible Tower.

1. Accedi alla console Tower come utente amministratore.

2. Vai in basso a sinistra della schermata iniziale e scegli Impostazioni.

3. Fai clic su Sistema → Registrazione.

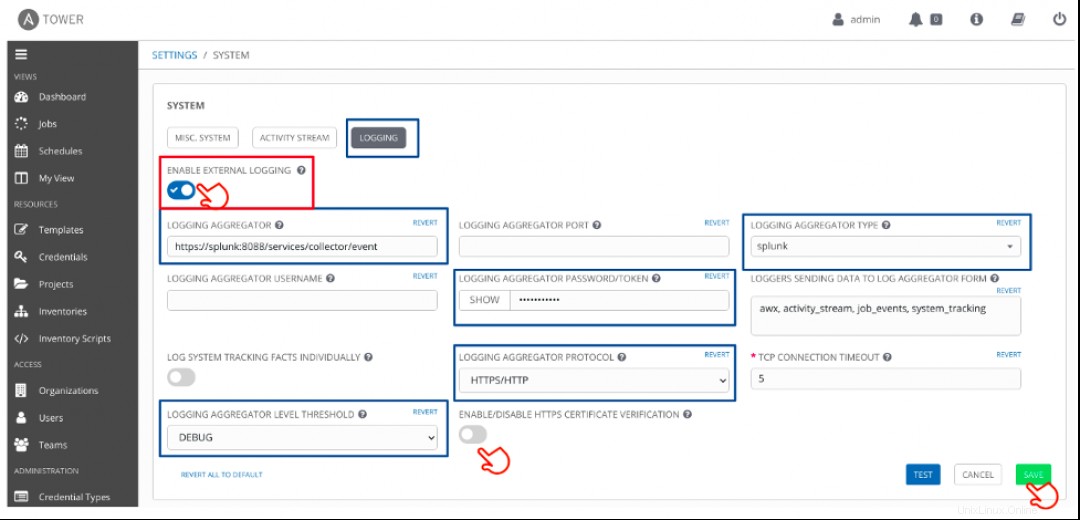

4. Seleziona Abilita registrazione esterna.

5. Prendi nota delle seguenti informazioni di input di esempio da Splunk in base alle procedure della Parte 1-2.

AGGREGATORE DI REGISTRAZIONE:https://

→ specifica il numero di porta se non hai utilizzato 8088

TIPO DI AGGREGATORE DI REGISTRAZIONE:splunk

TOKEN AGGREGATORE LOGGING:valore del token dalla parte 2.12

PROTOCOLLO AGGREGATORE LOGGING:HTTPS/HTTP

6. Sentiti libero di regolare le altre opzioni e impostazioni dallo screenshot sopra. Ad esempio, se scegli di abilitare la verifica del certificato HTTPS, il certificato inviato da un aggregatore di log esterno viene verificato prima di stabilire una connessione. In questo esempio lo terremo disabilitato.

7. Fai clic su Salva e Test per inviare eventi di esempio a Splunk.

Parte 4 - Verifica degli eventi inviati a Splunk

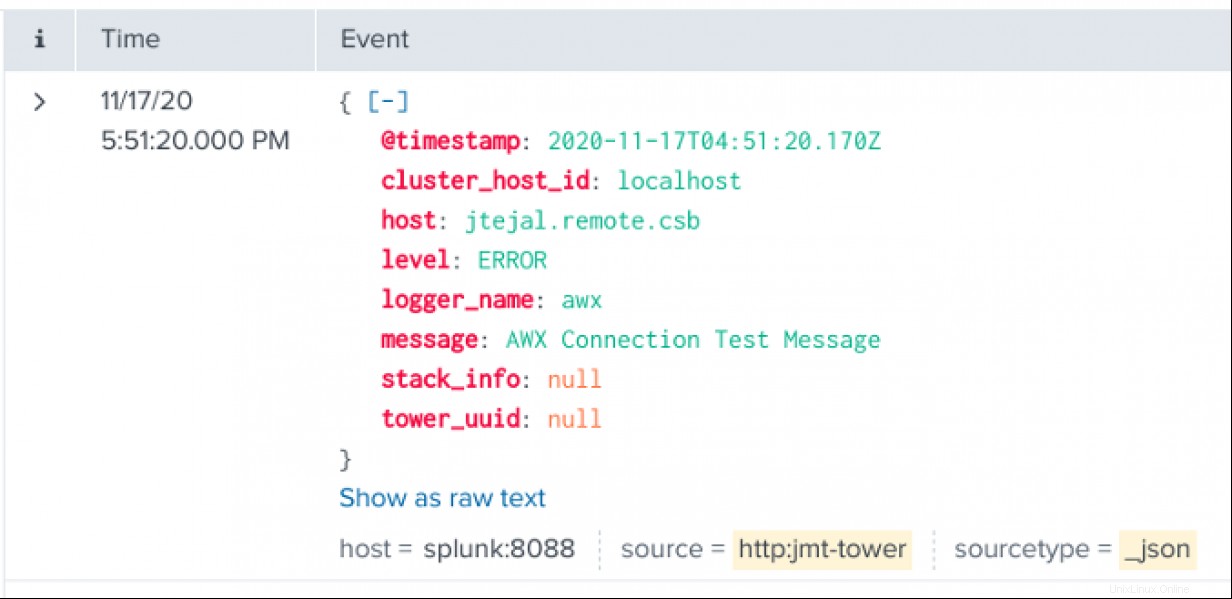

Se fai clic su Test dopo aver salvato la configurazione di Ansible Tower, attendere alcuni minuti, quindi digitare la ricerca di esempio nel campo Ricerca e report di Splunk. Dovresti vedere il messaggio di test della connessione AWX in Splunk.

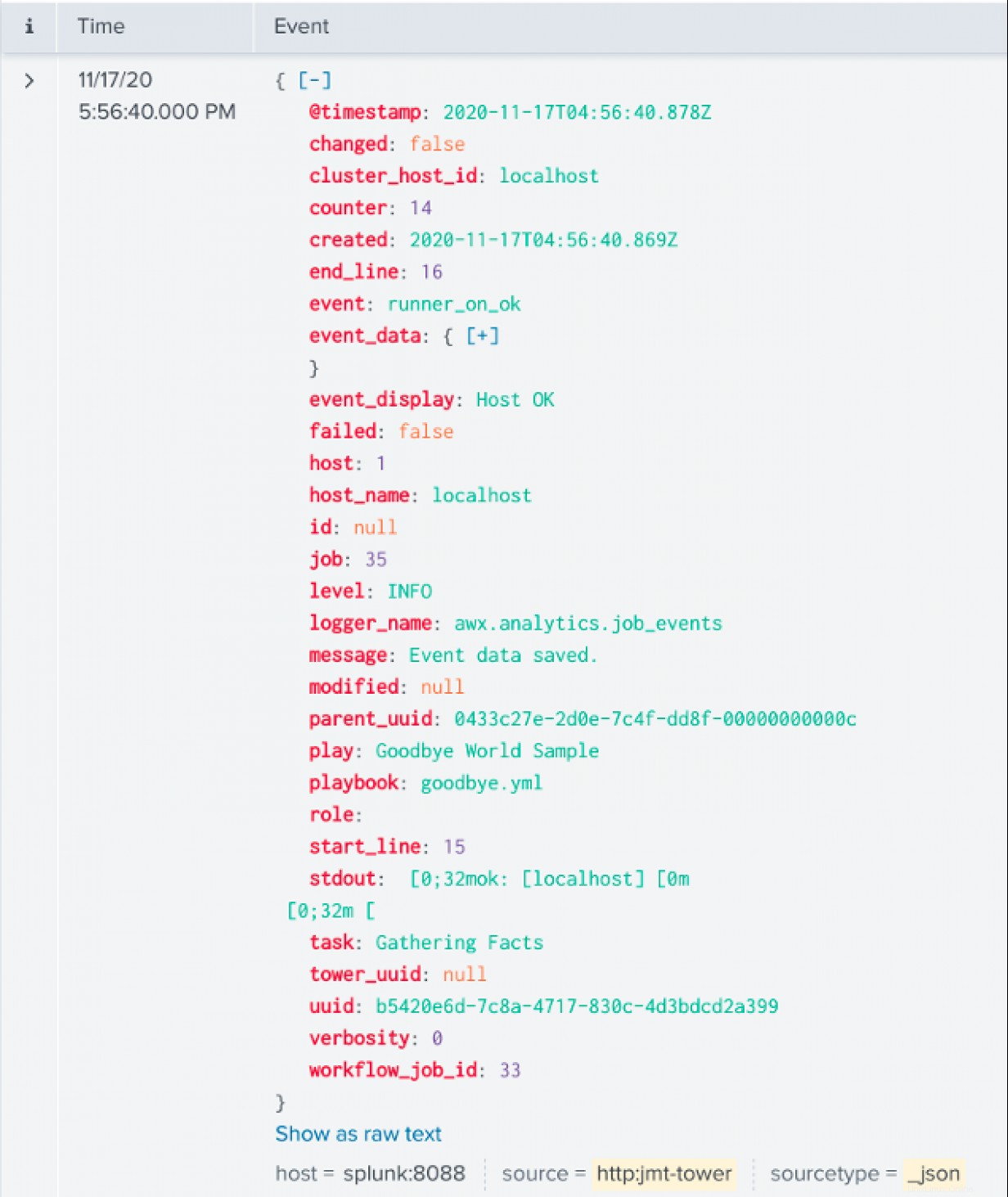

Da qui in poi, puoi iniziare a creare report e dashboard in base agli eventi e ai dati che desideri monitorare. Di seguito è riportato un esempio di registro eventi da un lavoro Tower Workflow. Nota la fonte e tipo di origine come quelli che abbiamo definito nel token HEC. Gli amministratori e gli sviluppatori Splunk possono ora iniziare ad analizzare i campi ricevuti da Splunk e mettere un po' di informazioni nell'interpretazione di queste informazioni per le loro operazioni.

App Splunk per il monitoraggio e la diagnostica Ansible

Esiste un'app Splunk esistente per il monitoraggio Ansible. L'app è progettata per funzionare insieme ad Ansible Splunk Callback sviluppato da Deloitte, che è stato inviato per l'inclusione nella distribuzione principale di Ansible. Entrambi sono open source. Sono un altro esempio del potere dell'apertura, che consente all'innovazione di prosperare utilizzando la collaborazione con le tecnologie open source.

[ Hai bisogno di più su Ansible? Partecipa a un corso di panoramica tecnica gratuito di Red Hat. Ansible Essentials:Semplicità nell'automazione Panoramica tecnica. ]

Concludi

La possibilità di centralizzare i registri è un grande vantaggio per le organizzazioni IT. L'aggiunta dell'inoltro dei log ad Ansible Tower la rende una soluzione aziendale ancora migliore. Molte organizzazioni hanno già soluzioni come Splunk e ora sai come integrare gli strumenti.

Riferimenti :

- Registrazione e aggregazione della torre

- Configura e utilizza HTTP Event Collector in Splunk Web

- Monitoraggio e diagnostica sensibili