Nota dell'autore:sto testando il servizio come parte del mio lavoro presso il Bielefeld IT Service Center (BITS) dell'Università di Bielefeld. Questo articolo riflette la mia visione personale di Red Hat Insights. Inoltre, vorrei chiarire che sono un membro della community Red Hat Accelerators.

Dopo aver introdotto Red Hat Insights e aver dato un'occhiata all'Advisor, è il momento di dare un'occhiata alla gestione delle vulnerabilità di Insights.

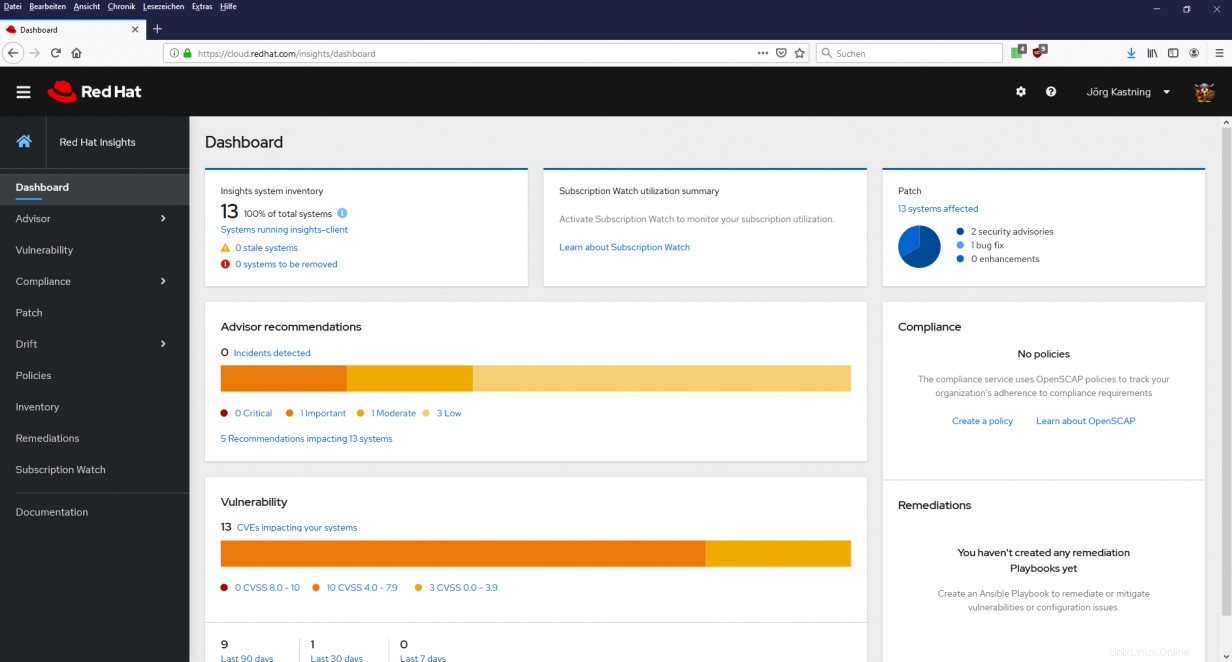

La dashboard mostra una casella chiamata Vulnerabilità. La Fig. 1 mostra che siamo ovviamente interessati da 13 vulnerabilità. Siamo ora in grado di dare un'occhiata più da vicino a questi. Questo viene fatto come di consueto tramite il link nella casella o tramite il menu a sinistra.

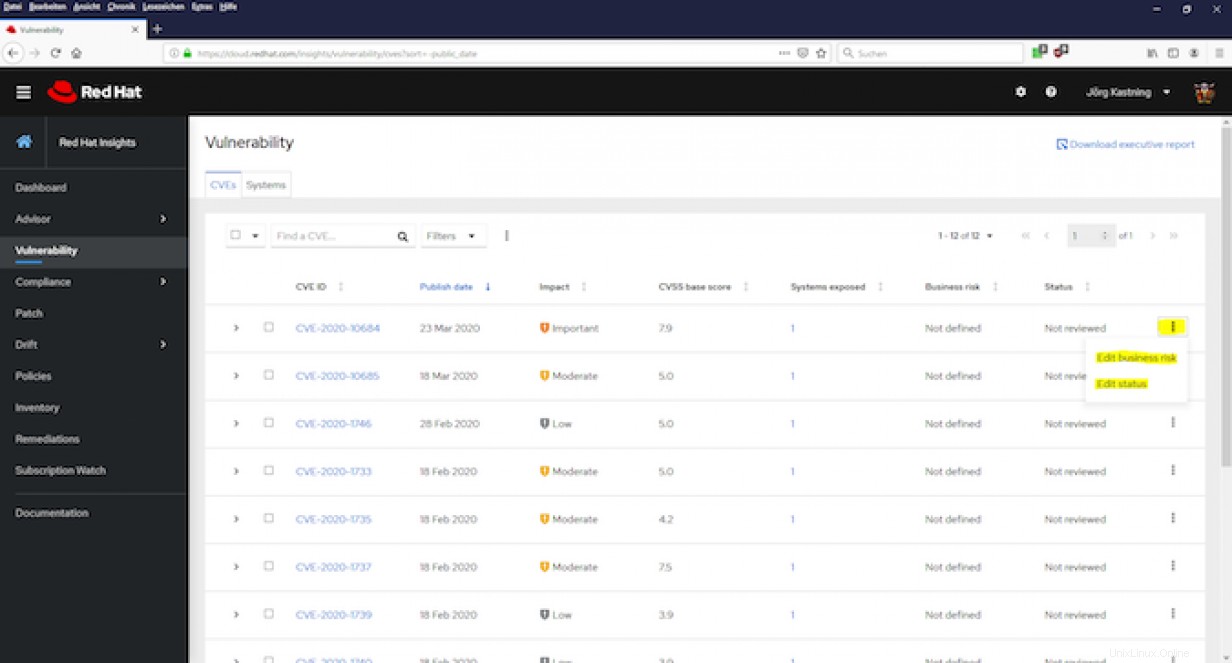

Nella vista vulnerabilità ci aspetta la consueta vista tabellare (vedi Fig. 2). Qui, i CVE sono elencati con il loro ID, la data di pubblicazione, una valutazione d'impatto, il punteggio di base CVSS e il numero di sistemi interessati. Inoltre, hai la possibilità di assegnare un rischio aziendale e uno stato per alcuni o tutti i CVE (vedi contrassegno giallo in Fig. 2).

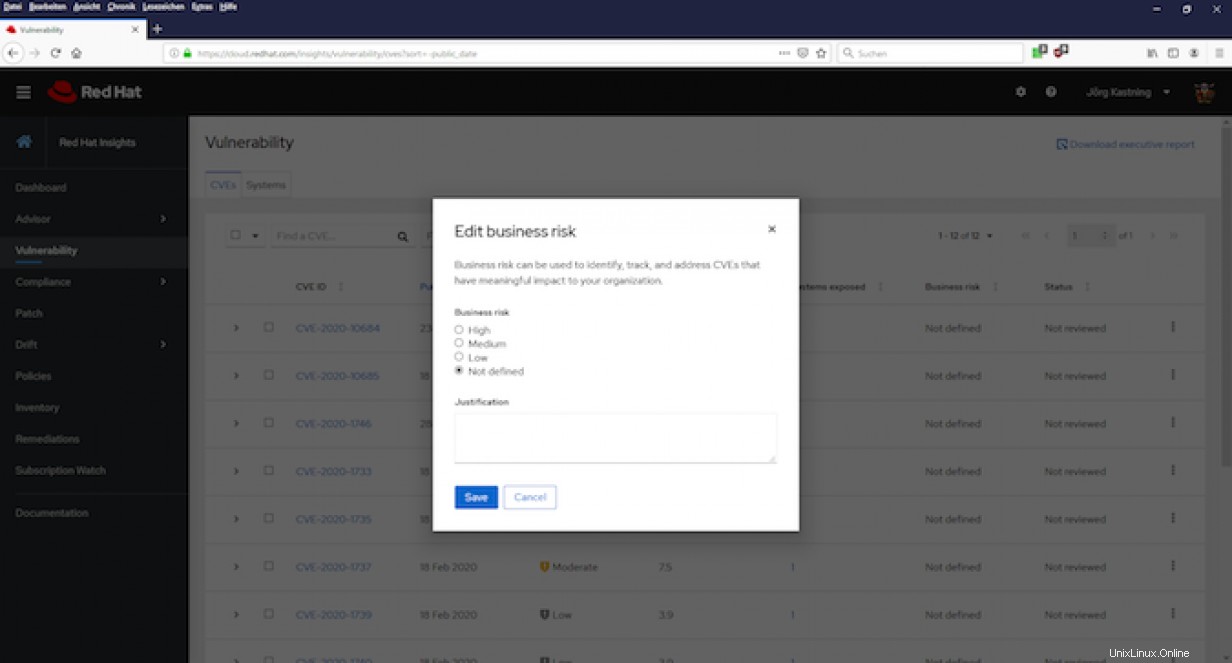

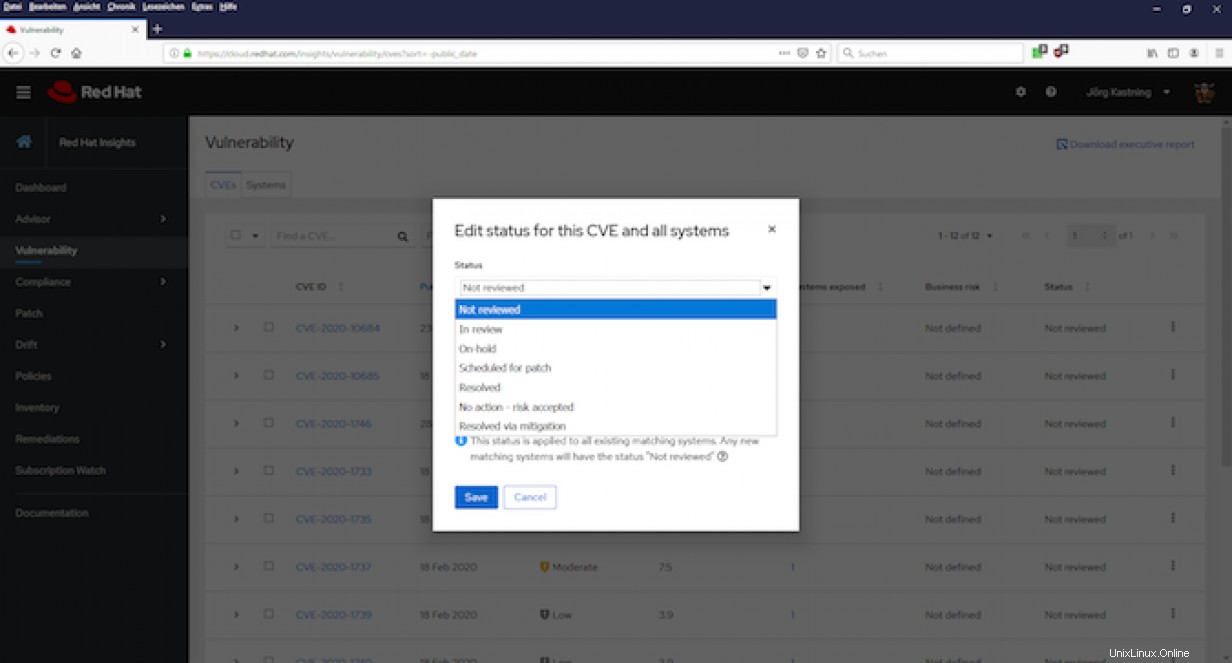

Il rischio aziendale ti dà l'opportunità di valutare uno specifico CVE o un gruppo di CVE su come potrebbero influenzare la tua attività o avere un impatto negativo su di essa (vedi Fig. 3). Questo stato potrebbe differire dall'impatto nella seconda colonna a seconda di alcune misure di sicurezza già in atto. Lo stato indica come vengono elaborate le vulnerabilità (vedi Fig. 4).

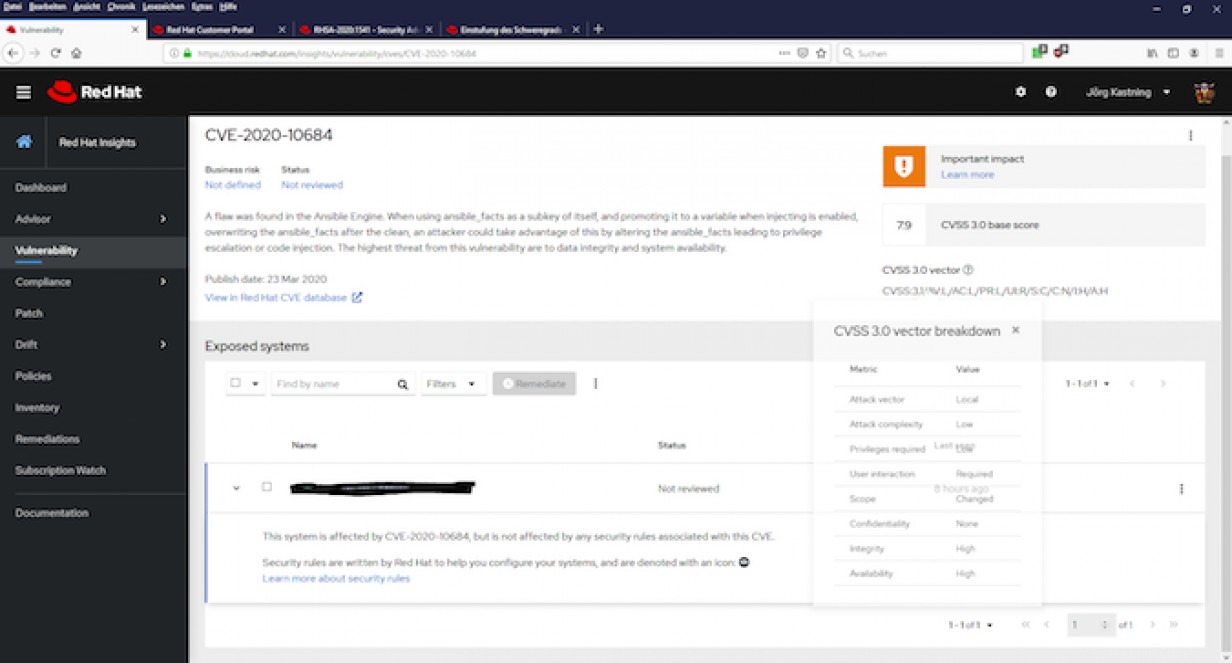

Come in Advisor, ottieni una vista dettagliata con una descrizione di ogni CVE, valutazione e panoramica dei vettori di attacco (vedi Fig. 5), nonché collegamenti alla knowledge base di Red Hat, dove informazioni dettagliate sul CVE e errata esistenti possono essere trovati.

Valutazione della gestione delle vulnerabilità

Ad oggi, non disponiamo di una gestione attiva delle vulnerabilità. Cerchiamo di garantire un certo livello di sicurezza con una gestione delle patch per RHEL con Ansible, che ho sviluppato con gli strumenti inclusi in RHEL e Ansible Engine. Ciò garantisce che i Red Hat Security Advisory disponibili vengano installati obbligatoriamente su tutti i sistemi RHEL una volta al mese se mancano.

Grazie a questa gestione delle patch, ci sono solo 13 vulnerabilità sui sistemi di test connessi e nessuna di esse ha avuto un punteggio superiore a otto.

Tra i sistemi elencati nella dashboard c'erano i sistemi di un'infrastruttura di test che non sono collegati alla gestione centrale delle patch e sono solo patchati in modo irregolare. Gli approfondimenti mi hanno mostrato qui che il rischio è troppo grande e che questi sistemi verranno semplicemente dimenticati. Per questo motivo, questi host sono stati ora immediatamente inclusi nella gestione delle patch.

Più interessanti sono CVE-2018-12126, CVE-2018-12127, CVE-2018-12130 e CVE-2019-11091, che Statistiche mostra per alcuni host.

Queste vulnerabilità hanno in comune il fatto che non possono essere chiuse semplicemente installando un aggiornamento. Poiché si tratta di macchine virtuali (VM) su un cluster vSphere, è necessaria una combinazione di misure per mitigare le vulnerabilità.

In questo caso specifico, le VM interessate devono essere spente e riaccese solo una volta. Questo propaga le nuove funzioni della CPU al sistema operativo guest e la mitigazione è completa.

Devo ammettere che queste vulnerabilità sarebbero rimaste sconosciute per molto tempo senza approfondimenti.

Ora devo presumere che ci siano altri sistemi vulnerabili nel nostro ambiente. Poiché non mi è consentito collegarli a Insights, utilizzerò uno script fornito da Red Hat per trovarli. Apprezzo molto il fatto che Red Hat fornisca tali script per aiutare i suoi clienti qui. Ci sono ancora alcune aziende là fuori che possono tranquillamente seguire questo esempio.

Personalmente, penso che la gestione attiva della vulnerabilità abbia senso. Le vulnerabilità possono essere trovate, valutate e trattate di conseguenza solo attraverso un controllo continuo. Allo stesso tempo, può essere utilizzato per verificare se sono già state prese o meno misure per migliorare il livello di sicurezza strutturale (ad es. una gestione dei patch).

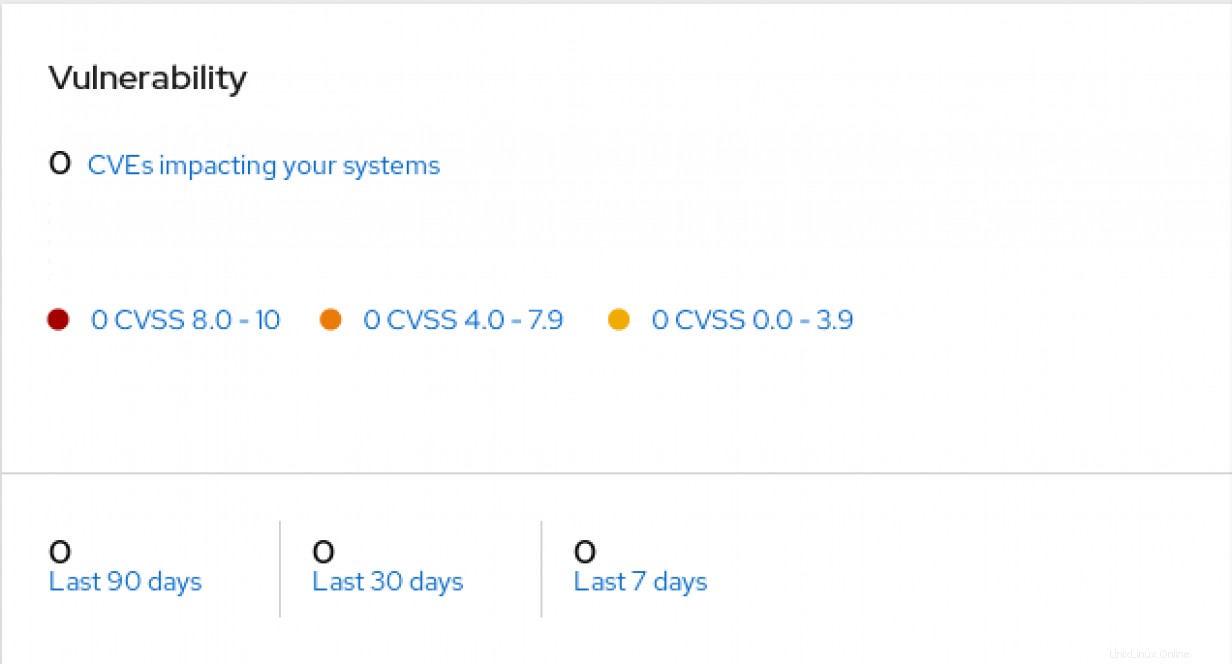

La Fig. 6 mostra che attualmente non ci sono vulnerabilità aperte. Questo dovrebbe essere sempre l'obiettivo.

Mi è piaciuto il test della funzione di gestione delle vulnerabilità e le vulnerabilità rilevate potrebbero essere chiuse in breve tempo.

[ Partecipa a un Red Hat Insights Ask Me Anything con il product manager Jerome Marc, incentrato sul confronto dei sistemi con Drift, il 23 luglio 2020. ]