Abbiamo già pubblicato una breve guida su come generare una password complessa in Linux un po 'di tempo fa. Ora scopriremo se la password generata è davvero forte o meno. In questo breve tutorial vedremo come verificare la complessità della password in Linux da riga di comando. Prima di andare oltre, ecco alcuni consigli utili a tutti coloro che vogliono mantenere il proprio sistema al sicuro.

- Non utilizzare mai la stessa password per account e-mail, accessi ssh/ftp/sftp diversi. Se un hacker è riuscito a decifrare la tua password, ha letteralmente accesso a tutti gli account. Quindi, genera e utilizza password univoche diverse per ciascun account.

- Una buona password dovrebbe essere la combinazione di lettere, numeri, caratteri speciali.

- Assicurati che la tua password contenga almeno 12 o più caratteri. Consulta la nostra guida su come forzare gli utenti a utilizzare una password complessa .

- Non salvare le tue password online. Usa un buon gestore di password o memorizzale.

- Se possibile, considera l'autenticazione a due fattori.

- Ancora più importante, non utilizzare risposte valide per le domande di sicurezza, alla fine con un numero sufficiente di violazioni dei dati, gli hacker avranno tutte le risposte . Le domande di sicurezza più comuni sono il cognome da nubile del padre, il nome della scuola, il nome dell'animale preferito, il cognome della prima ragazza/fidanzato, ecc. Poiché la maggior parte delle volte questi sono archiviati in testo normale sui siti Web, qualcuno può accedere a molti dei tuoi account sapendo queste risposte. Invece, inserisci lettere/numeri misti come risposte e usa un gestore di password sicuro per tenere traccia delle tue risposte. Mi sono imbattuto in questo suggerimento su Reddit . Quindi ho pensato che condividerlo qui sarebbe stato utile a qualcuno.

Verifica la complessità delle password in Linux

Ci sono molti strumenti e siti Web disponibili per testare la complessità della password. Ma quello di cui discuteremo qui è il metodo più semplice ed efficace tra loro.

Installa cracklib pacchetto se non è già installato.

Su Arch Linux e i suoi derivati, esegui:

$ sudo pacman -S cracklib

Su RHEL, Fedora, CentOS:

$ sudo yum install cracklib

Oppure,

$ sudo dnf install cracklib

Su Debian, Ubuntu, Linux Mint:

$ sudo apt-get install libcrack2

Ora è il momento di eseguire alcuni test di complessità delle password.

Iniziamo con una semplice password.

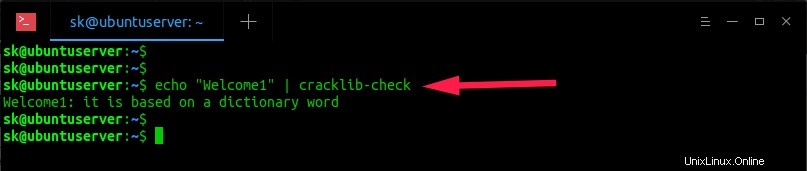

$ echo "Welcome1" | cracklib-check

Risultato di esempio:

Welcome1: it is based on a dictionary word.

Come puoi vedere nell'output sopra, la password fornita si basa sulla parola del dizionario, che non è consigliata.

Vediamo quale sarà il risultato fornendo una password complessa.

$ echo "wXCHXlxuhrFrFMQLqik=9" | cracklib-check

Risultato di esempio:

wXCHXlxuhrFrFMQLqik=9: OK

Eccone un altro.

$ echo "sheew3aeReidir&*=" | cracklib-check

Risultato di esempio:

sheew3aeReidir&*=: OK

Grande! Queste password sono abbastanza forti da poter essere utilizzate. Allo stesso modo, puoi verificare la complessità delle diverse password come descritto sopra.

Lettura consigliata:

- KeeWeb:un gestore di password open source e multipiattaforma

- Buttercup:un gestore di password gratuito, sicuro e multipiattaforma

- Titan:un gestore di password da riga di comando per Linux

- Come impostare i criteri delle password in Linux