Nmap (Network Mapper) è uno strumento di sicurezza gratuito e opensource utilizzato per la scansione della rete. Alcune delle caratteristiche principali di Nmap sono la scansione delle porte aperte, il rilevamento e la sicurezza dei servizi e il controllo delle vulnerabilità.

Nmap è più comunemente usato tramite un'interfaccia a riga di comando ed è disponibile per molti diversi sistemi operativi come Ubuntu, CentOS, Redhat, Free BSD e Mint.

In questo tutorial, esamineremo alcuni dei comandi Nmap più frequentemente utilizzati con alcuni esempi.

Installa NMAP

Per impostazione predefinita, nmap non è installato sulla maggior parte delle distribuzioni Linux come Debian, Ubuntu, Hat, CentOS e Fedora. Ma è disponibile su yum e apt repo per una facile installazione.

I seguenti comandi installano nmap su Linux:

Sistemi basati su CentOS e Redhat

$ sudo yum install nmapSu sistemi basati su Ubuntu e Debian

$ sudo apt-get install nmap1. Scansione host specifico

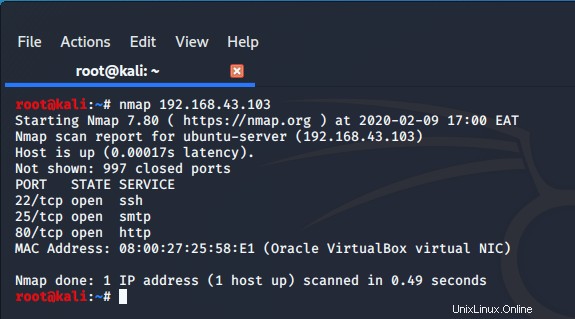

Per scansionare un host specifico (questo presuppone che tu abbia già l'IP o il nome host dell'host) e rivelare le informazioni di base, usa il comando:

$ nmap IP-addressAd esempio,

$ nmap 192.163.43.103

Il comando sopra è veloce e genera output in breve tempo

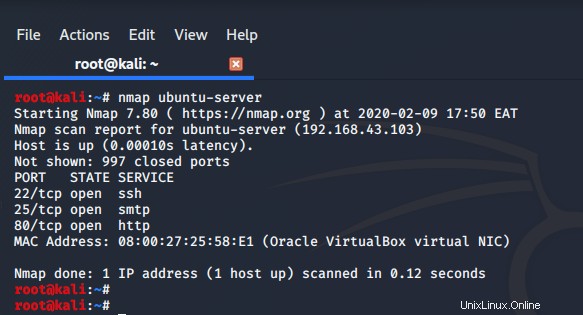

Puoi anche eseguire la scansione utilizzando il nome host invece dell'indirizzo IP, ad esempio

$ nmap ubuntu-server

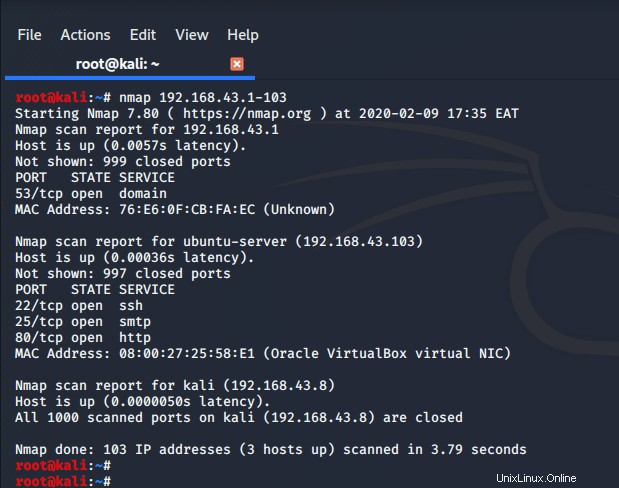

Per scansionare un intervallo di IP, usa la sintassi

$ nmap 192.163.43.1-103

Il comando eseguirà la scansione di tutti gli host da IP 192.168.43.1 to 192.168.43.103

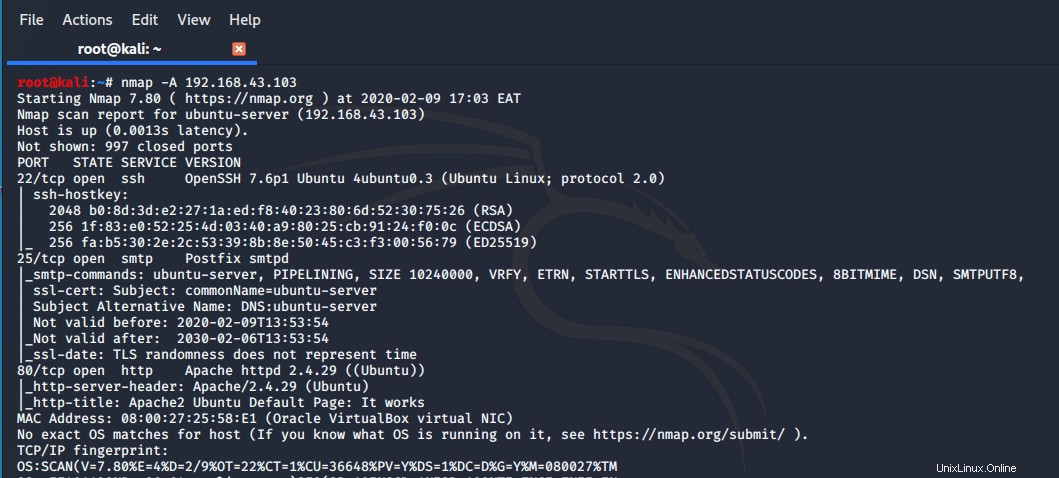

2. Esegui una scansione approfondita su un sistema

Puoi rivelare tutte le informazioni su un sistema host usando il -A bandiera come mostrato di seguito. Ciò rivelerà tutte le informazioni relative al sistema host come il sistema operativo sottostante, le porte aperte, i servizi in esecuzione e le relative versioni, ecc.

$ nmap -A 192.163.43.103

Dall'output, puoi vedere che il comando esegue il rilevamento del sistema operativo e del servizio, fornendo informazioni dettagliate come il tipo di servizio e la sua versione e la porta su cui è in esecuzione. Il comando di solito richiede un po' di tempo per essere eseguito, ma è completo e ti offre tutto ciò di cui hai bisogno sul particolare sistema host.

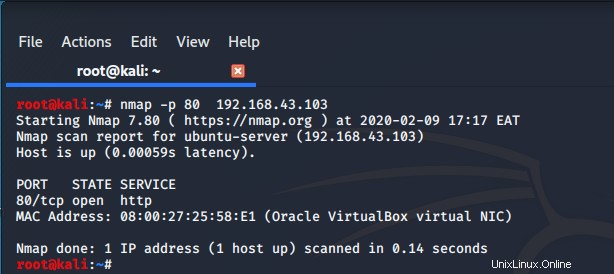

3. Scansione di una porta particolare

Per scansionare una porta specifica e controllare se è aperta, usa il flag -p nella sintassi seguente:

$ nmap -p port_number IP-addressAd esempio, per eseguire la scansione della porta 80 su un sistema host, eseguire:

$ nmap -p 80 192.168.43.103

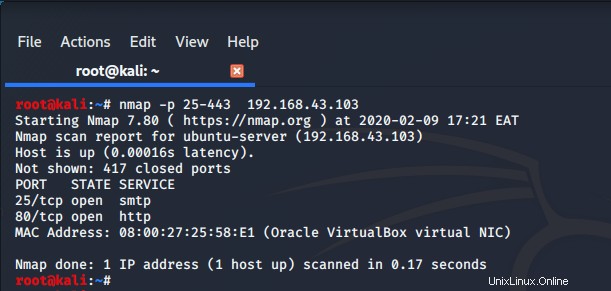

Per eseguire la scansione di un intervallo di porte, ad esempio tra 80 e 433, utilizzare la sintassi:

$ nmap -p 25-443 192.168.43.13

or

$ nmap -p 80,443 192.168.43.13

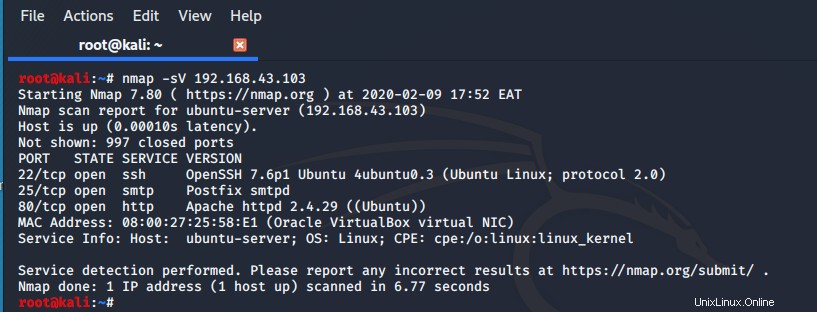

4. Trova il nome del servizio host e la sua versione

Per controllare le informazioni di base sui servizi in esecuzione su un host, usa il -sV flag come mostrato:

$ nmap -sV 192.168.43.103

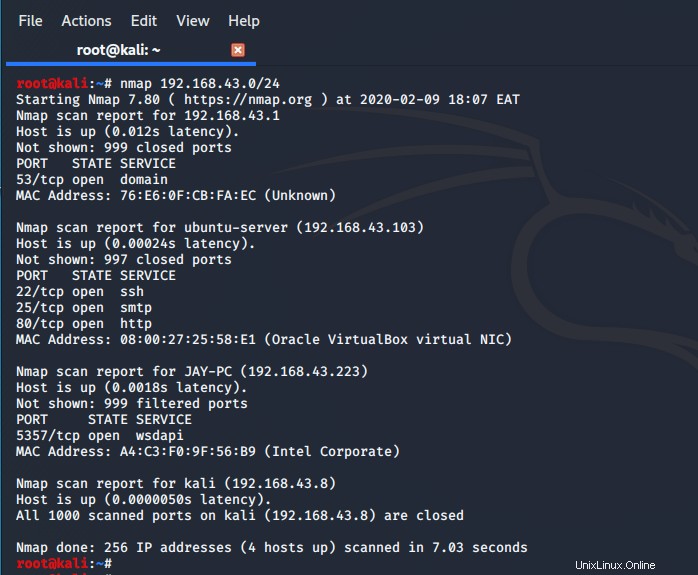

5. Scansione di un'intera sottorete di rete

Per scansionare i dispositivi in una sottorete di rete, usa la notazione CIDR come mostrato

$ nmap 192.168.43.0/24

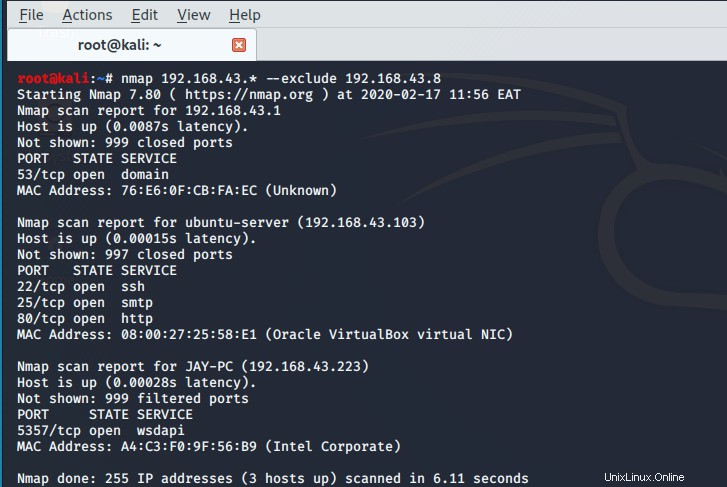

6. Escludi host specifico su Scan

Quando esegui una scansione completa della rete, puoi scegliere di escludere un host specifico utilizzando il --exclude bandiera . Nell'esempio seguente, escluderemo la nostra macchina Kali Linux dalla scansione.

$ nmap 192.168.43.* --exclude 192.168.43.87. Visualizza interfacce e percorsi host

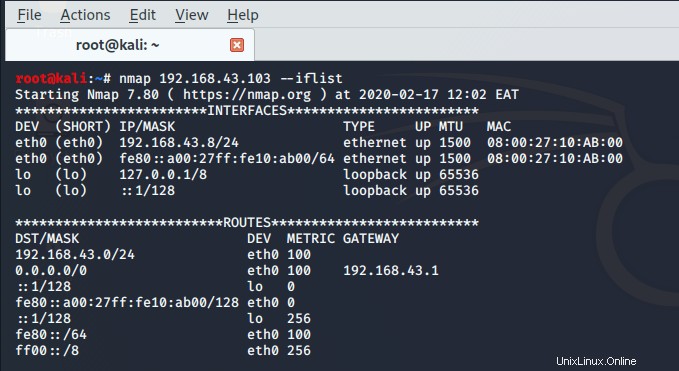

Per visualizzare interfacce e percorsi su un particolare host, usa il --iflist flag come mostrato.

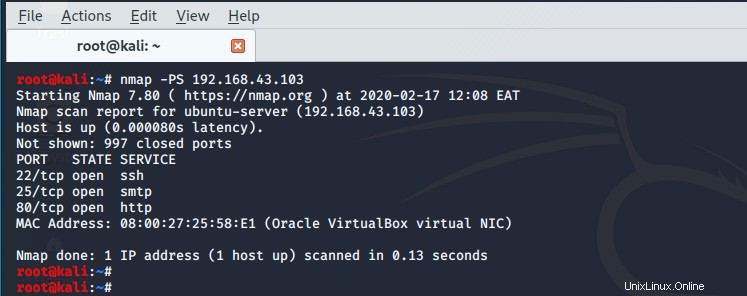

$ nmap 192.168.43.103 --iflist8. Scansiona l'host remoto utilizzando TCP ACK e TCP Syn

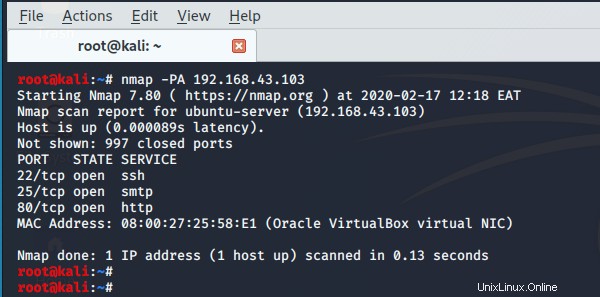

A volte, i firewall possono bloccare le richieste ICMP che interferiscono con i risultati della scansione. In tal caso, utilizziamo TCP syn (PS) e TCP ACK (PA) per ottenere i risultati desiderati.

$ nmap -PS 192.168.43.103

$ nmap -PA 192.168.43.103

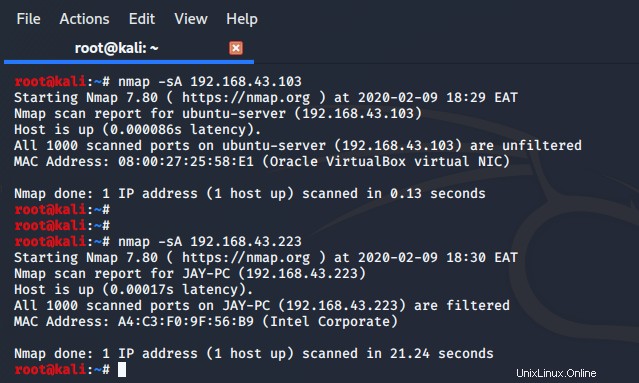

9. Scansione per rilevare le impostazioni del firewall

Puoi utilizzare lo strumento Nmap per eseguire una scansione per mostrare se il firewall è aperto o meno come mostrato

$ nmap -sA 192.168.43.223

In primo luogo, il firewall è disabilitato e quindi non è in esecuzione. (Le porte non sono filtrate). Nella seconda istanza, il firewall è stato abilitato e le possibilità di scoprire porte aperte saranno minime.

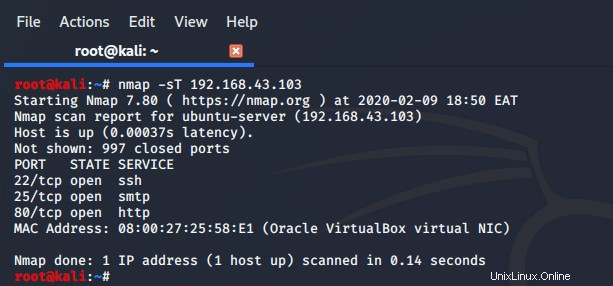

10. Scansione delle porte TCP o UDP

Per eseguire la scansione delle porte TCP aperte sull'host, utilizzare il -sT flag come mostrato:

$ nmap -sT 192.168.43.103

Per scansionare le porte UDP, usa -sU bandiera

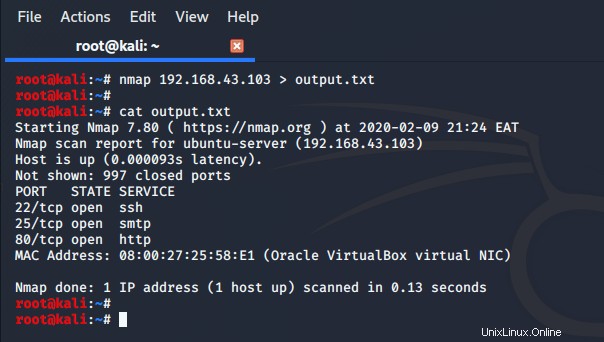

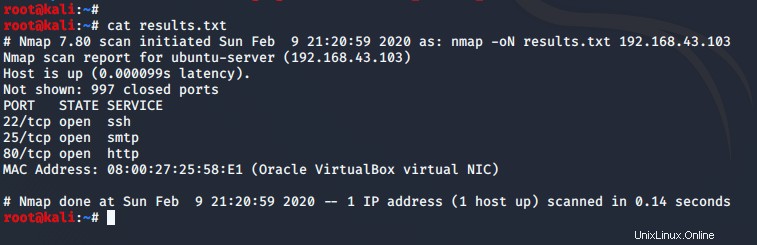

$ nmap -sU 192.168.43.10311. Salva i risultati della scansione in un file

Dopo aver completato la scansione, puoi salvare i risultati in un file di testo utilizzando il flag -oN e specificando il file di output come mostrato di seguito:

$ nmap -oN scan.txt 192.168.43.103Il file verrà creato nella directory di lavoro corrente. Per visualizzare la vista è sufficiente utilizzare il comando cat come mostrato:

$ cat results.txt

Inoltre, puoi utilizzare il simbolo di reindirizzamento (>) maggiore del simbolo per reindirizzare l'output a un file diverso, ad esempio

$ nmap 192.168.43.103 > output.txt

12. Scansiona con un set di script Nmap

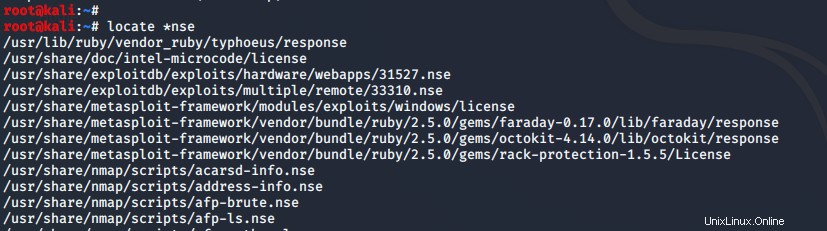

Nmap viene fornito con numerosi e potenti script che vengono utilizzati per la scansione delle vulnerabilità e quindi per evidenziare i punti deboli di un sistema. Per ottenere la posizione degli script NSE è sufficiente eseguire il comando:

$ locate *nse

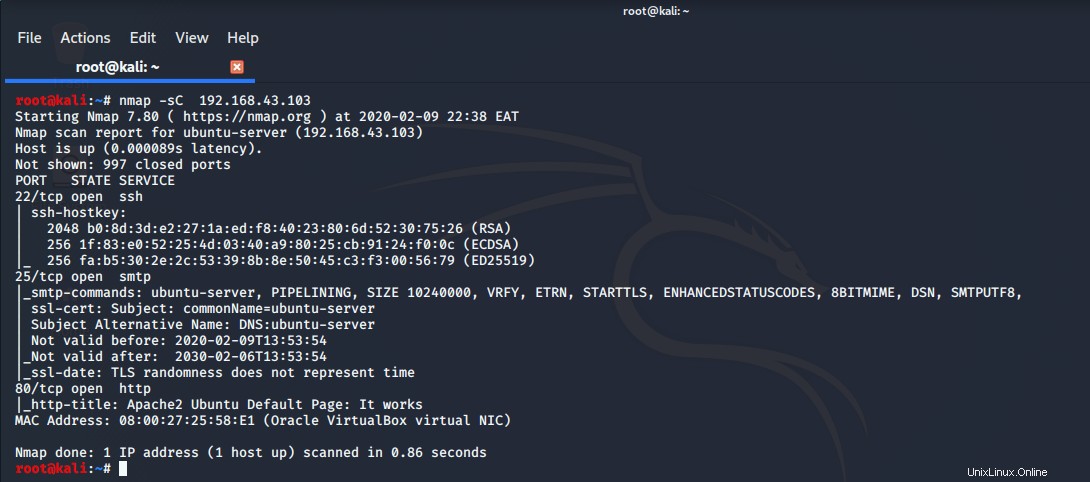

Puoi caricare uno script Nmap usando --script opzione come mostrato.

$ nmap -sV --script=mysql-info.nse 192.168.43.103Per eseguire la scansione con la maggior parte degli script predefiniti, utilizzare la sintassi

$ nmap -sC 192.168.43.103

Se stai cercando l'automazione, allora NSE è la risposta (NMAP Scripting Engine)

Conclusione

Se stai cercando l'automazione, allora NSE è la risposta (NMAP Scripting Engine). Per ottenere aiuto con i comandi su Nmap è sufficiente eseguire $ nmap -h . E questo è tutto ciò che avevamo per questo argomento. Ci auguriamo che tu sia a tuo agio nell'usare il comando nmap per scansionare la tua rete e scoprire maggiori dettagli sui tuoi sistemi host.