Vulnerabilità sorgono ogni giorno con lo specialista della sicurezza impegnato a risolverlo e gli hacker che lavorano per sfruttarlo. Uno scanner di vulnerabilità controlla un sistema con le vulnerabilità già note che possono essere sfruttate dagli aggressori per compromettere un sistema. Ci sono molti strumenti disponibili sul mercato per la scansione delle vulnerabilità. Nessus è uno di questi potenti strumenti di scansione per scoprire le vulnerabilità. È sviluppato e gestito da Tenable Network Security Inc. Una volta era al primo posto nella lista di controllo degli strumenti di sicurezza di Nmap Software LLC. Sebbene ora sia passato alla terza posizione nell'elenco, è ancora un potente strumento di scansione della sicurezza remota.

Cosa tratteremo?

In questa guida esploreremo come configurare una policy di scansione su Nessus, in seguito utilizzeremo questa policy anche per creare una scansione. Selezioneremo quindi un sistema di destinazione per la scansione. Stiamo usando Kali Linux per questo tutorial. Iniziamo ora.

Prerequisiti

- Account utente con credenziali amministrative.

- Idea di base di Network Security e Vulnerability Assessment.

- Nessus essential dovrebbe essere installato sul tuo sistema.

Pronto per il rock...

Il primo passo per avviare una scansione Nessus è selezionare un modello di scansione. È possibile utilizzare i modelli di scansione disponibili da Nessus o creare una politica personalizzata. Quest'ultimo crea un modello di scansione definito dall'utente che può essere trovato nella sezione Modelli di scansione definiti dall'utente. Ogni impostazione che impostiamo in questo criterio verrà automaticamente applicata a qualsiasi scansione in base a tale criterio.

Passaggio 1. Andiamo avanti e creiamo una policy di scansione. Primo accesso sull'interfaccia web di Nessus navigando su "https://kali:8834". Nella pagina di destinazione, fai clic sull'etichetta "Norme" nel riquadro verticale sinistro. Questo è etichettato come "1" nell'immagine qui sotto. Ora fai clic sul pulsante "Nuova politica" nell'angolo in alto a destra (etichettato come "2").

Fase 2. Ci sono molti modelli di scanner tra cui possiamo scegliere. Nel complesso, ci sono tre grandi categorie:scoperta, vulnerabilità e conformità. Poiché stiamo lavorando su una politica di scansione delle vulnerabilità, ne selezioneremo una da questa intestazione. Iniziamo con il criterio Scansione di rete di base. Questa politica è pensata per la scansione completa del sistema, il che significa che cerca qualsiasi vulnerabilità nel nostro sistema.

In questa nuova schermata, seleziona l'opzione "Scansione di rete di base".

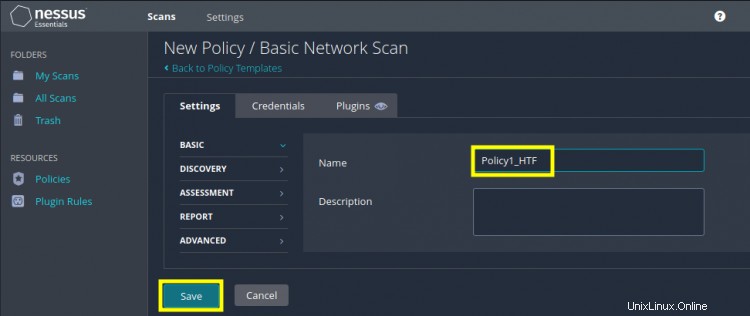

Passaggio 3. Ora che abbiamo selezionato un criterio di scansione, assegnagli un nome adatto e per ora lascia il resto delle impostazioni come sono. Il nome della polizza nel nostro caso è "Policy1_HTF".

Avresti notato che le nostre norme personalizzate si basano sui modelli forniti da Tenable.

Passaggio 4. Dopo aver salvato la norma, siamo pronti per creare una nuova scansione in base a questa politica. Ora seleziona l'etichetta "Le mie scansioni" nell'angolo in alto a sinistra, sotto la sezione delle cartelle e premi il pulsante "Nuova scansione". Vedi l'immagine qui sotto come riferimento.

Passaggio 5. Nella nuova pagina, vai alla scheda 'Definito dall'utente' e seleziona il nostro criterio personalizzato (Policy1_HTF) che abbiamo creato nel passaggio 3.

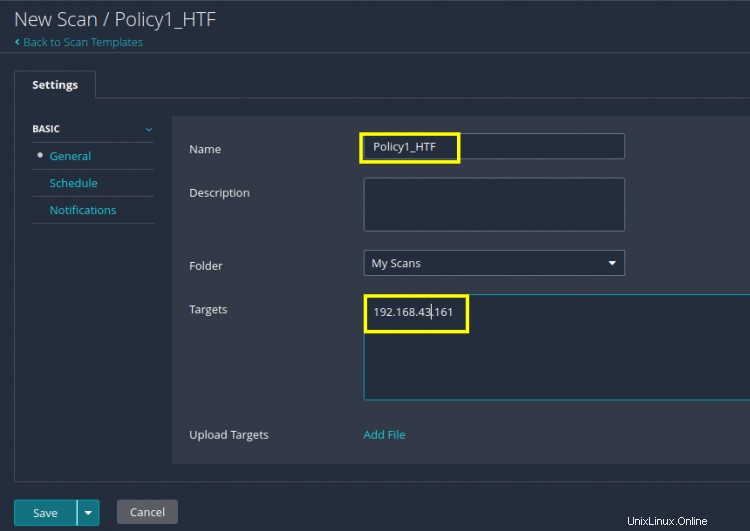

Passaggio 6. La nuova scansione ha lo stesso nome della nostra politica personalizzata, come mostrato qui:

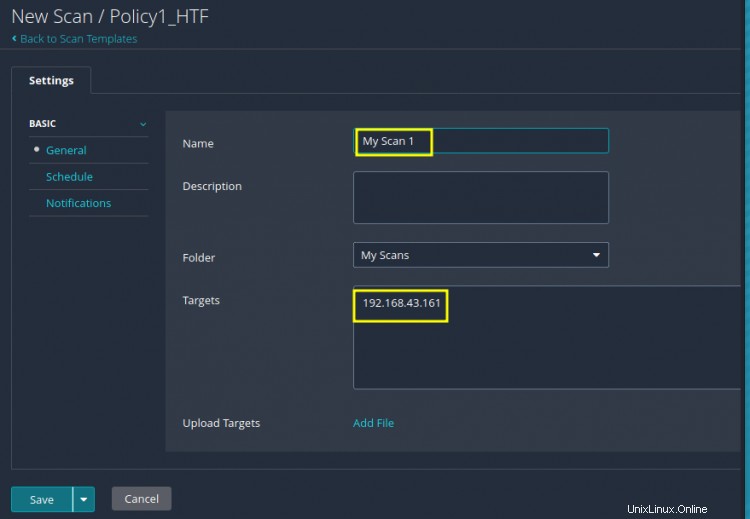

Cambieremo questo nome in "My Scan 1" per evitare confusione. Puoi anche fornire una descrizione facoltativa per questa scansione, l'abbiamo lasciata vuota. Nel campo di testo corrispondente all'etichetta "Target", inserisci i nomi host o gli indirizzi IP del sistema di destinazione che desideri scansionare. Salva il file per continuare.

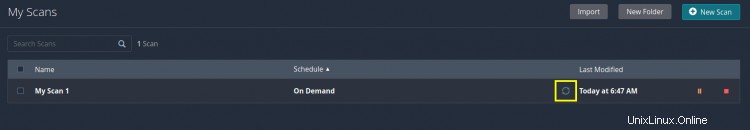

Passaggio 7. Ora tutta la configurazione è terminata. Ora non ci resta che avviare la scansione per vedere se funziona correttamente. Nella nuova finestra, noterai un pulsante Riproduci, fai clic su di esso per iniziare la scansione.

L'icona Riproduci cambierà in due frecce rotanti arrotondate che indicano che la scansione è in esecuzione. Ci vorrà del tempo prima che la scansione finisca.

Le frecce rotanti ora sono cambiate in un segno di spunta, questo significa che il nostro processo di scansione ha avuto successo.

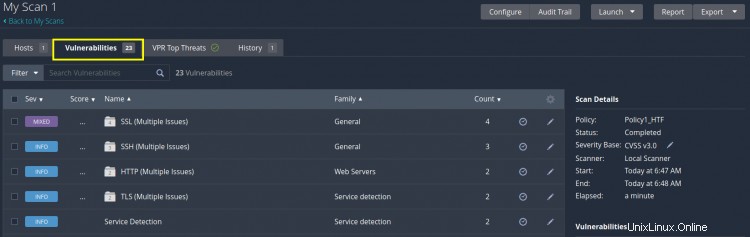

Bene, ora possiamo controllare il rapporto di scansione per il nostro sistema di destinazione. Fare clic sul nome della scansione ('My Scan 1' nel nostro caso).

Nella nuova finestra, fai clic sulla scheda "Vulnerabilità" per visualizzare il riepilogo del rapporto. Possiamo anche esportare queste scansioni in un file Nessus o in un formato di file Nessus DB e i rapporti di scansione possono essere generati in formato HTML, CSV o PDF.

Congratulazioni, hai completato la tua prima scansione delle vulnerabilità utilizzando Nessus.

Conclusione...

Abbiamo completato la nostra guida odierna dello strumento di scansione Nessus. Abbiamo visto come creare una policy e usarla per scansionare un sistema di destinazione. Per interpretare un report Nessus è necessaria una conoscenza approfondita dello strumento e una migliore comprensione del concetto di sicurezza della rete. Tenable fornisce anche formazione su richiesta per utilizzare efficacemente il proprio prodotto. Se sei interessato a conoscere Nessus, puoi utilizzare la prova gratuita fornita dall'azienda.