CSF sta per Configserver security and firewall. CSF è uno script di configurazione creato per fornire una migliore sicurezza ai server, fornendo allo stesso tempo un gran numero di opzioni di configurazione e funzionalità da configurare e proteggere con controlli aggiuntivi per garantire un funzionamento regolare. Aiuta a bloccare l'accesso pubblico e a limitare ciò a cui è possibile accedere come solo e-mail o solo siti Web, ecc. Per aggiungere più potenza a questo, viene fornito con uno script Login Failure Daemon (LFD) che viene eseguito continuamente per la scansione per tentativi falliti di accesso al server per rilevare attacchi di forza bruta. Esiste una serie di controlli approfonditi che lfd può eseguire per avvisare l'amministratore del server di modifiche al server, potenziali problemi e possibili compromessi.

LFD blocca anche gli IP se viene visualizzato un numero enorme di accessi non riusciti da quell'IP. Il blocco è temporaneo. Consente inoltre all'amministratore di visualizzare l'IP bloccato abilitando un servizio di avviso e-mail. Alcune delle caratteristiche includono:

- Tracciamento dell'accesso

- Tracciamento del processo

- Guarda la directory

- Funzioni avanzate Consenti/Nega

- Blocca segnalazioni

- Protezione dalle inondazioni portuali

E tanti altri. Questo post non copre tutte le funzionalità e quindi per informazioni più dettagliate su ciascuna delle funzionalità leggi il file "readme.txt" dalla cartella csf che scaricheremo.

2 Download e installazione

Il primo passaggio prevede la rimozione di qualsiasi versione precedente di csf che potrebbe essere stata scaricata e quindi il download dell'ultima versione. Per eseguirli usa i seguenti due comandi:

rm -fv csf.tgz

wget http://www.configserver.com/free/csf.tgz

Ora estraiamo il file tar nella directory home e ci spostiamo nella directory csf.

tar -xzf csf.tgz

cd csf

I passaggi fino a qui sono mostrati nell'immagine qui sotto.

Ora siamo pronti per l'installazione, ma prima di poterlo fare, dovremo avere i privilegi di root altrimenti non saremo in grado di installare. Quindi, usa il comando seguente per ottenere il privilegio di root e digita la password se richiesta.

sudo su

Installa CSF usando il comando seguente:

sh install.sh

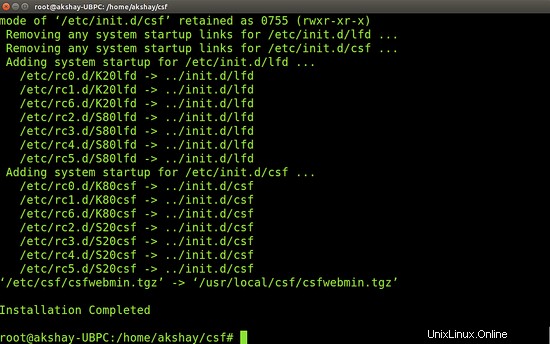

Una volta completata l'installazione, l'output sarà simile all'immagine qui sotto.

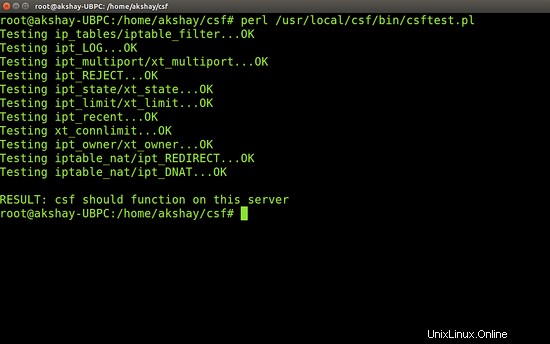

Una volta completata l'installazione, possiamo eseguire la verifica. Per fare ciò, testiamo se il nostro sistema ha tutti i moduli iptables richiesti. Ora, quando viene eseguito, potrebbe indicare che potresti non essere in grado di eseguire tutte le funzionalità, ma va bene. Questo test può essere considerato PASS purché lo script non riporti errori FATAL. Per testarlo, usa il seguente comando:

perl /usr/local/csf/bin/csftest.pl

Il risultato dell'esecuzione di questo test è mostrato nell'immagine seguente:

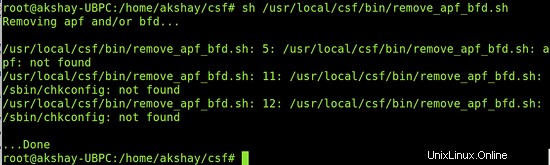

3 Rimuovere altri firewall

È importante rimuovere i firewall più vecchi o qualsiasi altra configurazione di firewall per proteggere il server. Questo perché il conflitto dei firewall può portare a guasti o inaccessibilità. Inoltre, non dovresti installare nessun altro firewall iptables e se esiste già, deve essere rimosso in questa fase. È probabile che la maggior parte dei sistemi disponga di firewall APF+BFD e deve essere rimossa. Quindi usa il seguente comando per rilevarli e rimuoverli se esistono.

sh /usr/local/csf/bin/remove_apf_bfd.sh

Non l'avevo preinstallato, quindi l'output del comando nel mio sistema sembrava l'immagine seguente:

4 Disinstallazione di CSF e LFD

Se vuoi rimuovere completamente CSF, usa i due comandi seguenti.

cd /etc/csf

sh uninstall.sh

5 La configurazione

CSF è preconfigurato automaticamente per cPanel e DirectAdmin e funzionerà con tutte le porte standard aperte. CSF inoltre csf configura automaticamente la tua porta SSH durante l'installazione in cui è in esecuzione su una porta non standard. CSF inserisce automaticamente nella whitelist il tuo indirizzo IP connesso, ove possibile, al momento dell'installazione. Tuttavia, l'amministratore può assumere il controllo completo e csf può essere configurato manualmente per soddisfare le esigenze del tipo di server.

CSF è installato nella directory "/etc/csf" e l'utente richiede i privilegi di root anche per accedere alla directory. Questa directory è composta da tutti i file necessari per configurare ed eseguire il csf. Innanzitutto, "csf.conf" è il file che aiuta ad abilitare/disabilitare e gestire ogni possibile utilizzo e funzionalità di csf. Gestisce tutte le configurazioni. La directory contiene anche vari file come "csf.syslog" che contiene la posizione in cui verranno conservati i file di registro, il file "csf.allow" utilizzato per consentire l'indirizzo IP attraverso il firewall e molti altri.

6 Utilizzo di CSF per controllare gli indirizzi IP

l'opzione "-w" o "--watch" può essere utilizzata per guardare e registrare i pacchetti da una fonte specificata mentre attraversano le catene di iptables. Questa funzione diventa estremamente utile quando si tiene traccia di dove l'indirizzo IP viene eliminato o accettato da iptables. Tieni presente che in qualsiasi momento, solo pochi indirizzi IP dovrebbero essere controllati e per un breve periodo di tempo, altrimenti il file di registro viene inondato di queste voci. Per terminare l'orologio dovrai riavviare csf, poiché gli orologi non sopravvivono ai riavvii.

I passaggi da guardare sono:

- Vai al file di configurazione presente in /etc/csf chiamato "csf.conf" questo è il file di configurazione. Cerca "WATCH_MODE" e imposta il valore "1". Questo lo abilita.

- riavvia csf e lfd

- usa il seguente comando per guardare l'ip. Assicurati di modificare l'IP mostrato di seguito in quello che desideri.

csf -w 11.22.33.44

- Guarda il log di iptables del kernel per i riscontri dall'indirizzo IP controllato

Una volta fatto, disabilita WATCH_MODE e riavvia csf e lfd. Quello che segue è un esempio di log watch ridotto di 192.168.254.4 che si connette alla porta 22:

Firewall: I:INPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:LOCALINPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:GDENYIN SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:GDENYIN SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:DSHIELD SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:DSHIELD SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:SPAMHAUS SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:SPAMHAUS SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:LOCALINPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:INVALID SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:INVALID SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:LOGACCEPT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22

7 Consenti filtri Consenti/nega sugli indirizzi IP

csf può essere utilizzato per aggiungere filtri di autorizzazione e negazione avanzati utilizzando quanto segue

tcp/udp|in/out|s/d=port|s/d=ip|u=uid

La suddivisione di questo formato è mostrata di seguito:

tcp/udp : EITHER tcp OR udp OR icmp protocol

in/out : EITHER incoming OR outgoing connections

s/d=port : EITHER source OR destination port number (or ICMP type)

(use a _ for a port range, e.g. 2000_3000)

s/d=ip : EITHER source OR destination IP address

u/g=UID : EITHER UID or GID of source packet, implies outgoing

connections, s/d=IP value is ignored

7.1 Consentire indirizzi IP

Gli indirizzi IP possono essere esclusi singolarmente o in intervalli aggiungendoli nel file csf.allow. qui supponiamo di voler aggiungere l'intervallo 2.3.*.*, rappresentiamo questa è la notazione CIDR e vogliamo anche consentire l'IP 192.168.3.215 . per farlo, usa il seguente comando:

nano /etc/csf/csf.allow

aggiungi le seguenti righe (se l'IP che desideri è diverso, cambialo.)

2.3.0.0/16 192.168.3.215

7.2 Blocco degli indirizzi IP

Analogamente a consentire , gli IP o gli intervalli di IP possono essere bloccati. Ma ricorda che gli IP presenti nel file csf.allow saranno consentiti anche se è presente nel file di blocco. Per bloccare gli IP utilizzare la stessa procedura dell'autorizzazione ma al posto del file "csf.allow", inserire gli IP nel file "csf.deny" presente nella directory /etc/csf.

7.3 Ignorare gli indirizzi IP

È anche possibile ignorare gli indirizzi IP. Cioè gli IP forniti nel file "csf.ignore" ignoreranno il firewall ma possono essere bloccati solo se elencati nel file csf.deny.

8 Conclusione

Sopra sono solo alcune delle molte funzionalità che offre CSF. È molto utile e fornisce un'ottima sicurezza ai server contro gli attacchi e fornisce anche il pieno controllo della configurazione in modo che un server possa funzionare senza problemi. Per conoscere e utilizzare molte altre funzionalità del CSF, fare riferimento al file readme.txt nella cartella estratta, che fornisce una breve descrizione di tutte le funzionalità e di come un amministratore può utilizzarlo.