In questo howto mostreremo quanto sia facile aggiungere l'autenticazione a due fattori con token OTP a OTRS. Questo viene fatto agli agenti di supporto per proteggere i casi di supporto e i dati dei clienti da aggressori e usi impropri. Tuttavia questo può essere fatto per i clienti allo stesso modo.

L'autenticazione non sarà più verificata da OTRS, ma da privacyIDEA. Gli utenti sono ancora presi dal database OTRS. Inoltre viene utilizzata la stessa password statica utilizzata in precedenza.

Prerequisiti

Assumiamo che tu abbia un'installazione in esecuzione di OTRS e privacyIDEA. Potresti aver seguito il precedente howto per l'installazione di privacyIDEA.

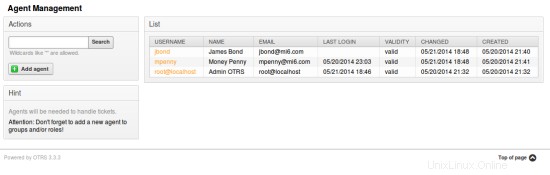

Gli utenti in OTRS

Al momento abbiamo alcuni agenti in OTRS. Le loro password sono "test". Possono accedere solo con questa password.

Definisci utenti in privacyIDEA

privacyIDEA utilizza sempre i negozi utente esistenti. Può trattarsi di file flat, directory LDAP, servizi SCIM o database SQL. In questo scenario diremo a privacyIDEA di cercare gli utenti nel database OTRS.

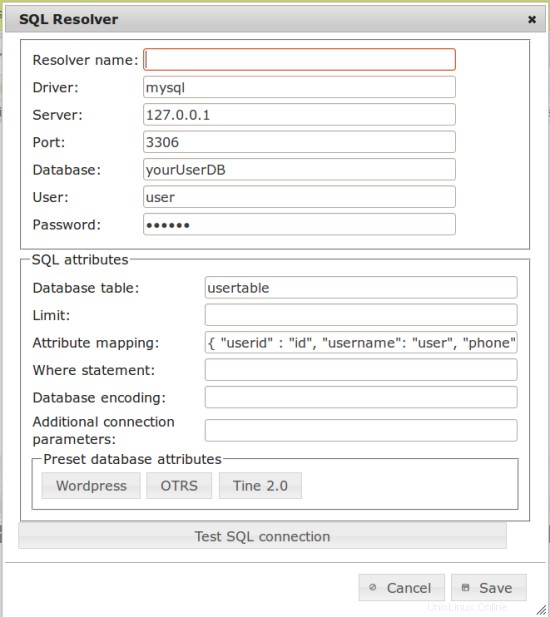

Vai a privacyIDEA config -> UserIdResolvers . Fare clic sul pulsante "Nuovo" per creare un nuovo UserIdResolver. Scegli "SQL".

Qui puoi inserire la definizione della connessione al database OTRS. Per semplificare la configurazione, è presente un pulsante "OTRS", che imposterà i valori OTRS di default nella "tabella database" e nella "mappatura attributi". Nella maggior parte dei casi, non è necessario modificarlo.

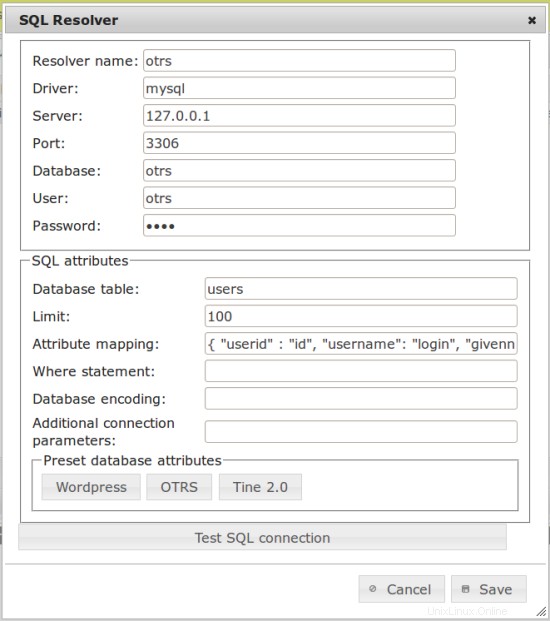

Se l'OTRS viene eseguito sulla stessa macchina come il server privacyIDEA, potrebbe essere simile a questo:

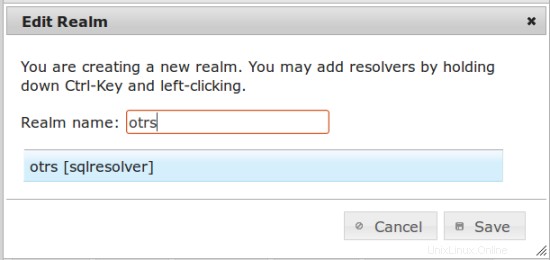

Diversi resolver possono essere combinati in un regno. Quindi anche questo nuovo unico risolutore deve essere inserito in un regno. Se salvi e chiudi la finestra di dialogo del risolutore, privacyIDEA ti porterà automaticamente alla finestra di dialogo del reame.

Crea un nuovo regno "otrs" e metti il risolutore che hai appena creato in questo regno. Il risolutore sarà evidenziato in blu.

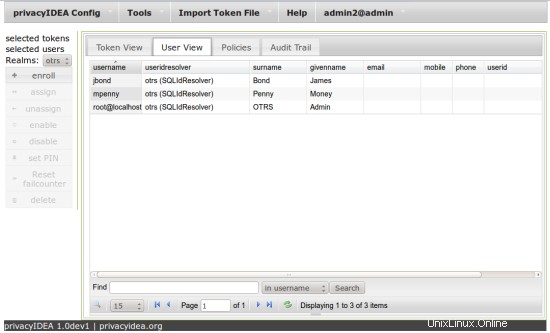

Salva il regno e ora vai alla scheda vista utente. Ora vedrai tutti gli agenti dal database OTRS.

Registra il token per l'utente e provalo

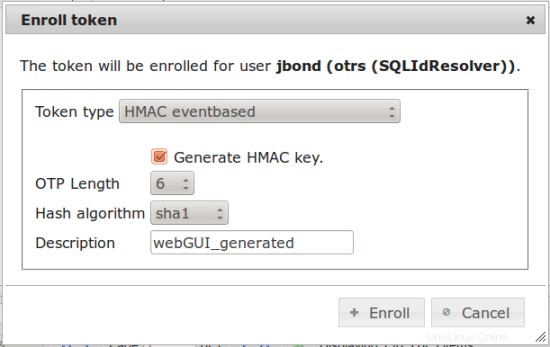

Ora puoi iscrivere o assegnare il token di tua scelta agli utenti OTRS. In questo esempio iscrivo un Google Authenticator. Selezionare l'utente "jbond" e fare clic sul pulsante iscrivi. Successivamente il token da iscrivere verrà assegnato direttamente all'utente "jbond".

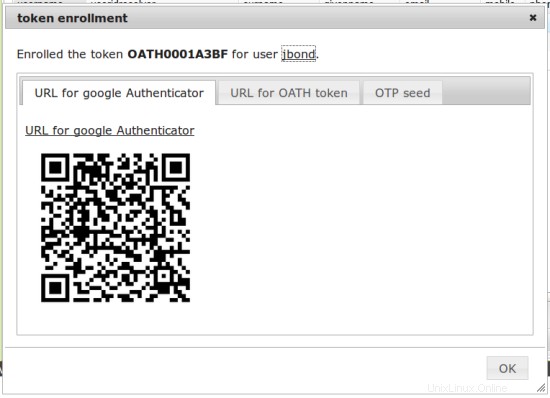

Scegli "basato su eventi HMAC" e seleziona "[x] genera chiave HMAC". Quindi verrà generato un QR-Code, che può essere scansionato con l'app Google Authenticator.

Dopo aver registrato il token è possibile impostare un PIN OTP per questo token, io scelgo "1234".

Nella tokenview puoi vedere il token, ora.

Verifica l'autenticazione

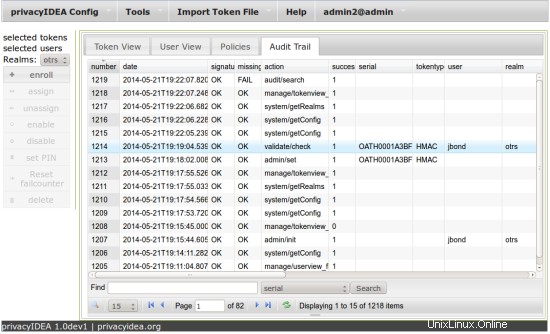

Puoi puntare il tuo browser su http://your.pricacyidea.server/auth/index e provare ad autenticarti con l'utente ("jbond") e la password "1234142371", dove "1234" è il PIN OTP che ho impostato durante il registrazione e "142371" il valore OTP visualizzato da Google Authenticator.

È possibile visualizzare l'autenticazione riuscita nel registro di controllo.

Definisci criteri di autenticazione

Funziona solo se stai utilizzando lo schema di hashing della password predefinito in OTRS, che al momento della scrittura sembra essere lo sha256 non salato. La password viene memorizzata come una stringa esadecimale di 64 caratteri

Come detto all'inizio vogliamo che gli utenti utilizzino la loro password OTRS e non questo PIN aggiuntivo "1234". Il solito utente non può ricordare a molti password difficili.

È possibile impostare una politica di autenticazione per ottenere ciò. Vai alla scheda "Politica" e crea questa norma:

Non dimenticare di contrassegnare la politica come attiva.

Anche in questo caso puoi controllare l'autenticazione ma questa volta l'utente "jbond" deve inserire "test281707". "test" è la sua password OTRS originale.

Configurazione di OTRS

privacyIDEA viene fornito con un modulo di autenticazione OTRS che può essere trovato qui.

Copialo nella directory OTRS Kernel/System/Auth.

Nel tuo Kernel/Config.pm configura quanto segue:

$Self->{'AuthModule'} ='Kernel::System::Auth::privacyIDEA';

$Self->{'AuthModule::privacyIDEA::URL'} ="http://localhost:5001/convalida/verifica semplice";

Adatta l'URL in base alla tua installazione di privacyIDEA.

Ora ogni agente che effettua l'accesso, deve effettuare il login con la sua password OTRS concatenata con il valore OTP del suo token.

Nota: inoltre [email protected] non sarà più in grado di accedere senza un token.

Buona autenticazione e supporto sicuro!

Domande? Risposte!

Per qualsiasi richiesta unisciti al gruppo google, visita github o la pagina del progetto.