Kali Linux è una distribuzione Linux orientata a professionisti della sicurezza informatica, tester di penetrazione e hacker etici. Viene fornito con un vasto assortimento di strumenti di hacking e molti altri possono essere installati.

Forse stai pensando di installare Kali Linux o l'hai installato di recente ma non sei sicuro di dove iniziare. In questa guida, esamineremo alcuni dei nostri test di penetrazione e strumenti di hacking preferiti sulla distribuzione. Questo ti darà una buona impressione di ciò che è disponibile, oltre a un'idea di come utilizzare i vari strumenti.

In questo tutorial imparerai:

- I migliori strumenti Kali Linux per test di penetrazione e hacking

Test di penetrazione e strumenti di hacking su Kali Linux

Test di penetrazione e strumenti di hacking su Kali Linux | Categoria | Requisiti, convenzioni o versione del software utilizzata |

|---|---|

| Sistema | Kali Linux |

| Software | N/D |

| Altro | Accesso privilegiato al tuo sistema Linux come root o tramite sudo comando. |

| Convenzioni | # – richiede che i comandi linux dati vengano eseguiti con i privilegi di root direttamente come utente root o usando sudo comando$ – richiede che i comandi linux dati vengano eseguiti come un normale utente non privilegiato |

Test di penetrazione e strumenti di hacking per Kali Linux

Segui il nostro elenco di seguito mentre esaminiamo le nostre migliori scelte di strumenti per Kali. Ce ne sono centinaia in più rispetto a quello che menzioniamo qui, ma questi sono alcuni degli elementi essenziali che pensiamo che tutti dovrebbero conoscere.

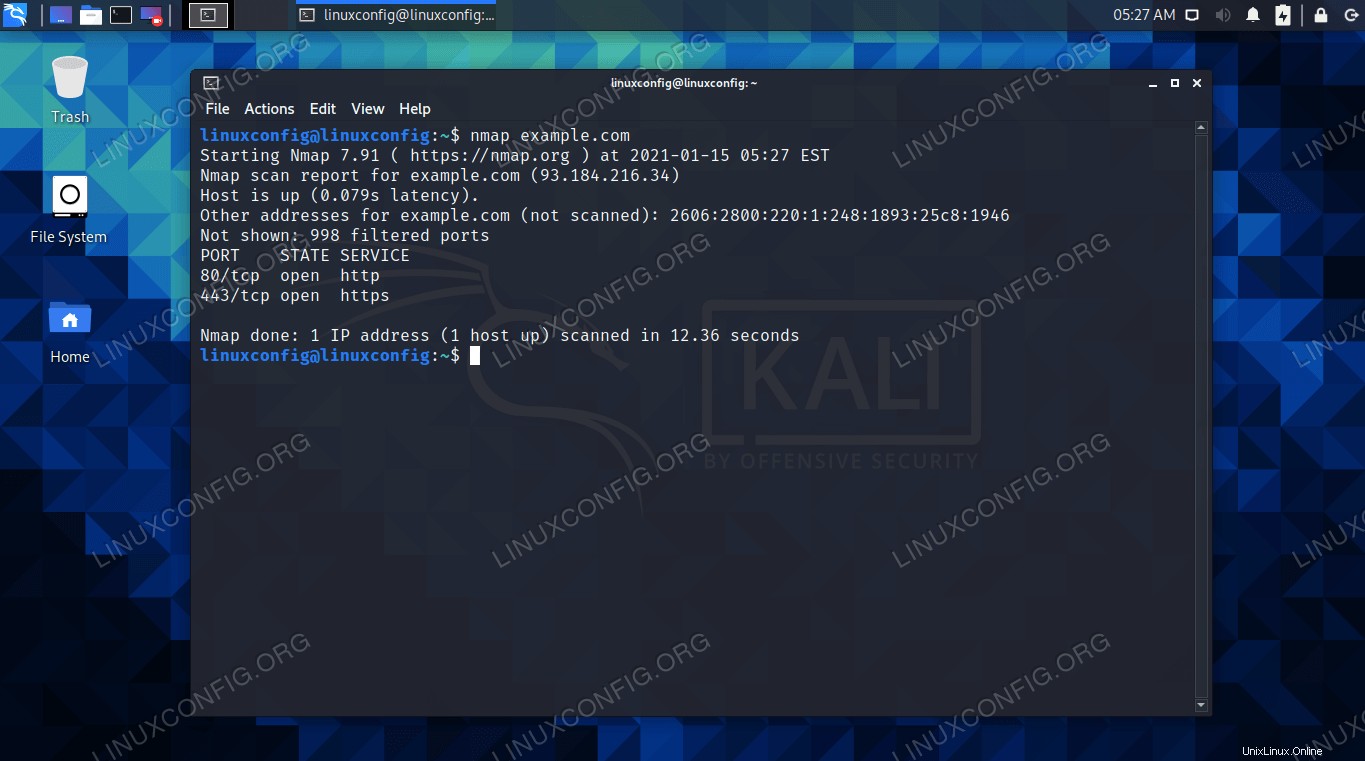

Mappa

Nmappa

Nmappa Quando si esegue un attacco contro un altro dispositivo, il primo passo è raccogliere quante più informazioni possibili. Le informazioni su rete, router, firewall e server ti aiuteranno a capire come montare l'attacco più efficace. Ti aiuterà anche a rimanere nascosto. Questa fase è chiamata ricognizione digitale.

Lo strumento migliore per questa fase dovrebbe essere Nmap. Può eseguire tutti i tipi di scansioni di rete per aiutarti a rilevare le impronte digitali della rete, ma dovrai sapere un po' come utilizzare lo strumento, motivo per cui abbiamo scritto una guida introduttiva a Nmap.

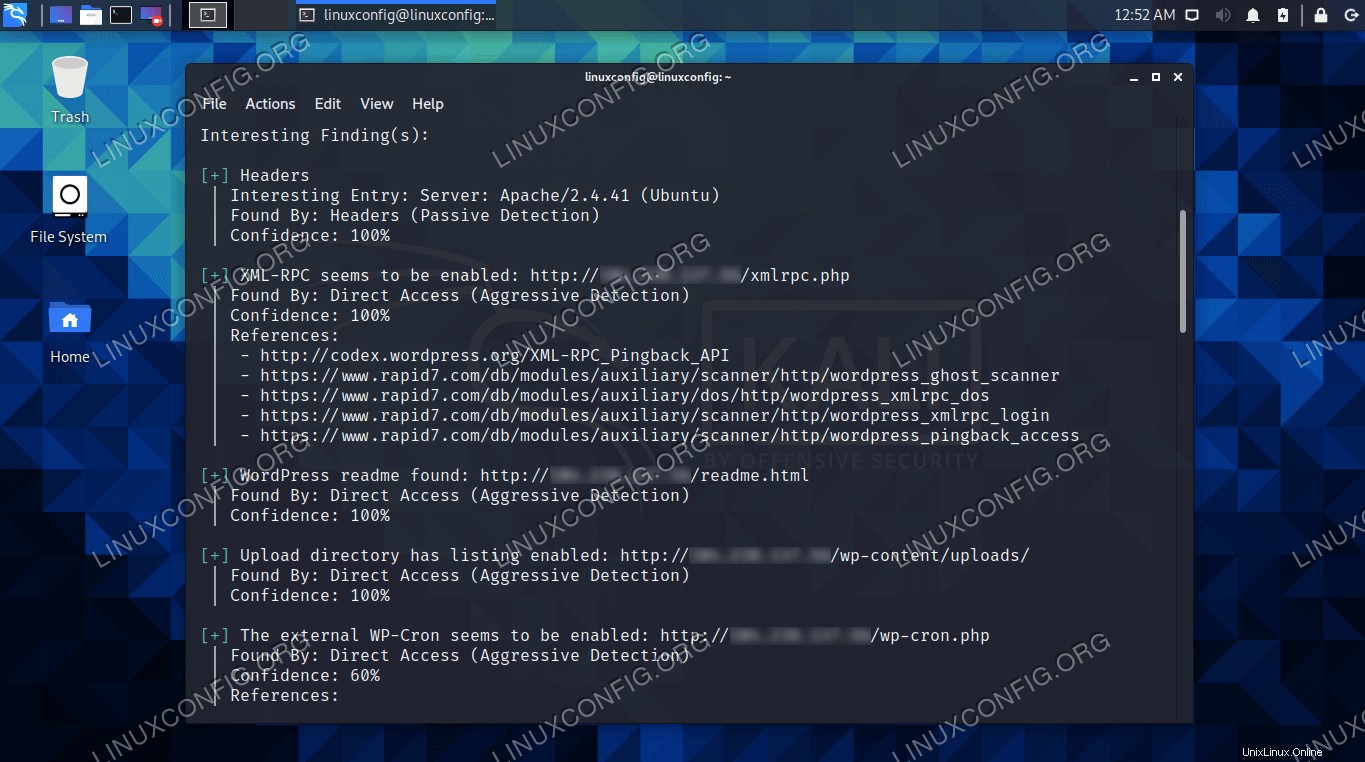

WPScan

WPScan

WPScan Oltre il 30% dei siti Web mondiali utilizza WordPress come sistema di gestione dei contenuti. Se la scansione dei siti Web per le vulnerabilità fa parte del tuo lavoro come professionista della sicurezza, WPScan sarà uno strumento essenziale nel tuo arsenale. Scopri come utilizzare lo strumento nella nostra guida per l'utilizzo di WPScan per scansionare i siti WordPress alla ricerca di vulnerabilità.

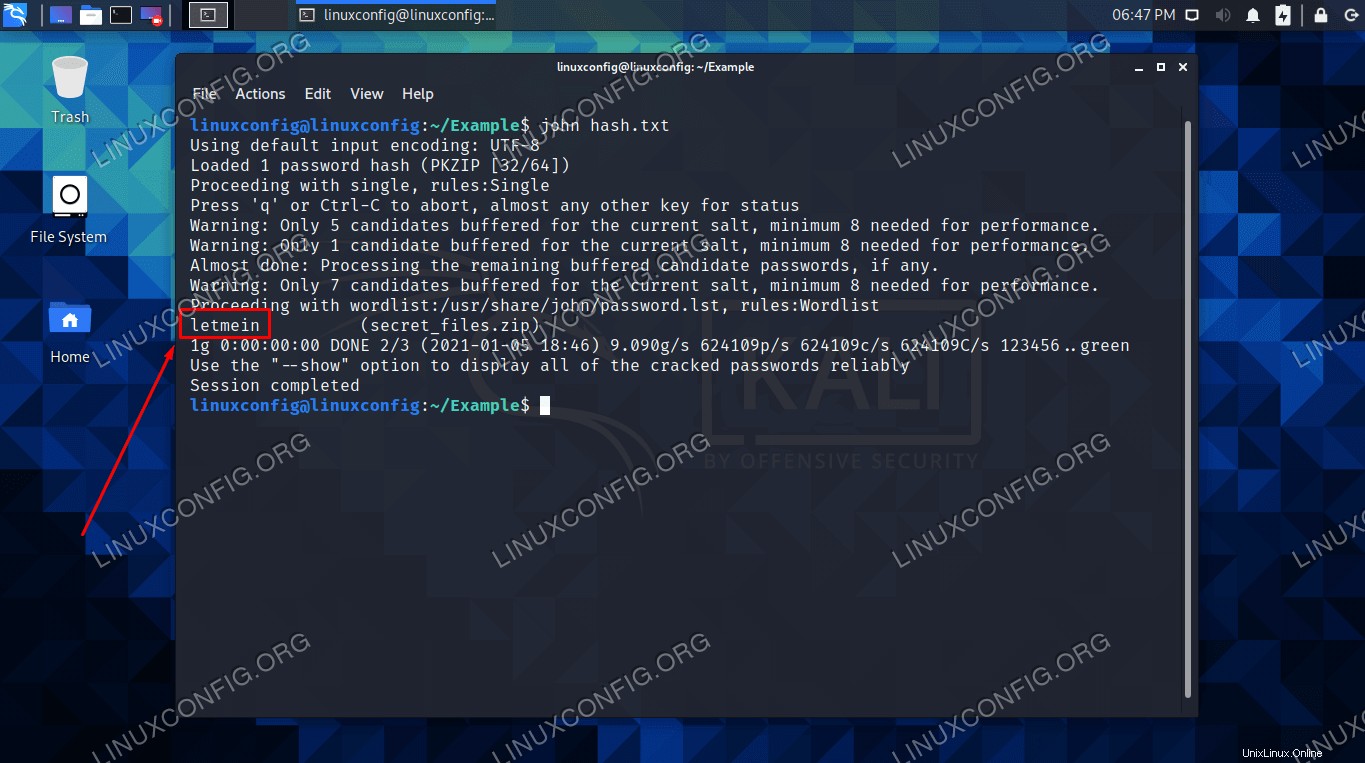

Giovanni lo Squartatore

Giovanni lo Squartatore

Giovanni lo Squartatore John the Ripper è uno dei migliori strumenti da utilizzare per decifrare le password su Linux. Può essere utilizzato insieme a molti altri strumenti, il che lo rende abbastanza flessibile.

Puoi lanciare un attacco dizionario fornendo a John un elenco di parole a tua scelta, poiché Kali viene fornito con molte di esse preinstallate. Abbiamo anche mostrato come utilizzare John per decifrare le password per comprimere i file.

Aircrack-ng

Aircrack-ng è un'intera suite di strumenti di scansione e cracking Wi-Fi. È praticamente la tua unica fermata per tutto ciò che riguarda lo sfruttamento della sicurezza di hotspot e router Internet wireless. Consulta la nostra guida sull'utilizzo di Aircrack-ng per testare la tua password Wi-Fi.

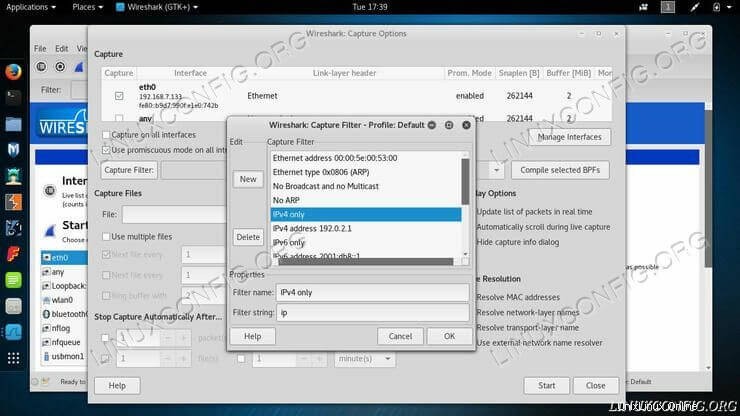

Wireshark

Wireshark

Wireshark Quando si tratta di scansionare il traffico di rete, Wireshark è uno dei migliori analizzatori di protocolli di rete disponibili. Può sia catturare che analizzare il traffico. Ha un sacco di funzioni per aiutarti a separare il "fluff" da ciò che stai cercando, rendendolo uno sniffer di pacchetti molto potente ed efficiente. Abbiamo un'intera guida sul filtraggio dei pacchetti in Wireshark.

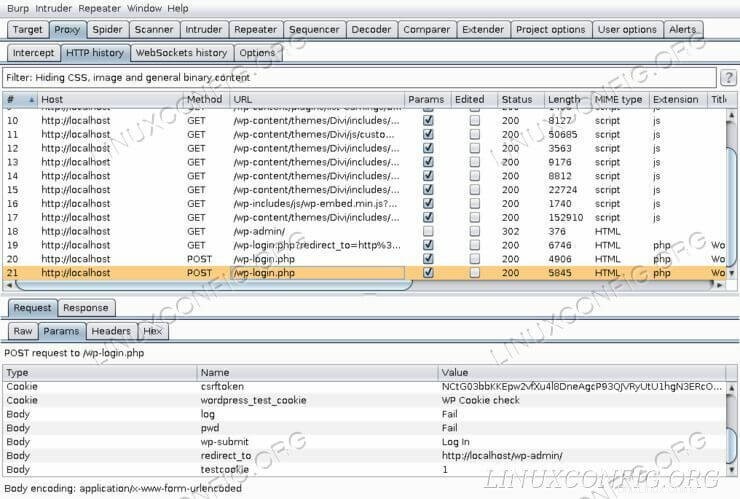

Suite Burp

Burp Suite

Burp Suite Quando si tratta di testare la sicurezza delle applicazioni Web, è difficile trovare un set di strumenti migliore di Burp Suite di Portswigger Web Security. Ti consente di intercettare e monitorare il traffico web insieme a informazioni dettagliate sulle richieste e le risposte da e verso un server. Dai un'occhiata al nostro tutorial in quattro parti sull'utilizzo della Burp Suite in Kali.

Idra

Hydra è uno strumento popolare per lanciare attacchi di forza bruta alle credenziali di accesso. Hydra ha opzioni per attaccare gli accessi su una varietà di protocolli diversi, come SSH o siti Web. Si integra bene con altre utilità e può utilizzare elenchi di parole per eseguire attacchi al dizionario. Abbiamo guide per il test delle password SSH con Hydra e per il test degli accessi WordPress con Hydra.

Kit di strumenti per l'ingegneria sociale

È stato detto che la parte più debole della sicurezza di qualsiasi rete sono gli utenti. Anche se si applicano regole di rete rigorose, l'utilizzo di password complesse e si prendono altre precauzioni di sicurezza, gli utenti possono essere soggetti all'ingegneria sociale. Il pacchetto SET ti consente di creare vettori di attacco credibili da implementare contro i tuoi utenti, per vedere con quanta facilità possono essere ingannati attraverso il phishing e l'ingegneria sociale.

Skipfish

Skipfish è uno strumento altamente efficiente e aggressivo per scansionare i siti Web alla ricerca di vulnerabilità. Può gestire un vasto assortimento di siti Web, inclusi vari sistemi di gestione dei contenuti e server HTTP. È uno strumento essenziale che tutti gli amministratori di siti Web dovrebbero utilizzare contro il proprio sito per scoprire eventuali lacune persistenti nella sicurezza.

Metasploit

Per chi è interessato alla sicurezza informatica, Metasploit Framework sarà il tuo migliore amico mentre impari le basi. È una sorta di insieme di strumenti all-in-one in grado di lanciare attacchi contro i sistemi di destinazione. Un ottimo modo per presentarti ai concetti è utilizzare "Metasploitable", una macchina virtuale Linux che presenta falle di sicurezza intenzionali da sfruttare.

Re Phisher

King Phisher ti consente di simulare attacchi di phishing realistici. Ha una GUI davvero facile da usare, quindi puoi configurare un sito Web di phishing in pochissimo tempo.

MacChanger

Cambia Mac

Cambia Mac Una delle cose più importanti che devi fare quando esegui un attacco o una ricognizione è rimanere nascosto, anonimo e silenzioso. I sistemi di rilevamento delle intrusioni inizieranno a notare se un dispositivo con lo stesso indirizzo IP o indirizzo MAC continua a sondare la rete. Ecco perché è importante utilizzare uno strumento come MacChanger per modificare l'indirizzo MAC del tuo sistema.

ProxyChain

In aggiunta all'importanza di MacChanger, dobbiamo menzionare anche ProxyChains, che ti consente di rimanere anonimo e cambiare indirizzo IP. La parte migliore è che è semplicissimo incanalare qualsiasi comando tramite ProxyChains, consentendoti di rimanere anonimo durante tutta la tua ricognizione e attacco.

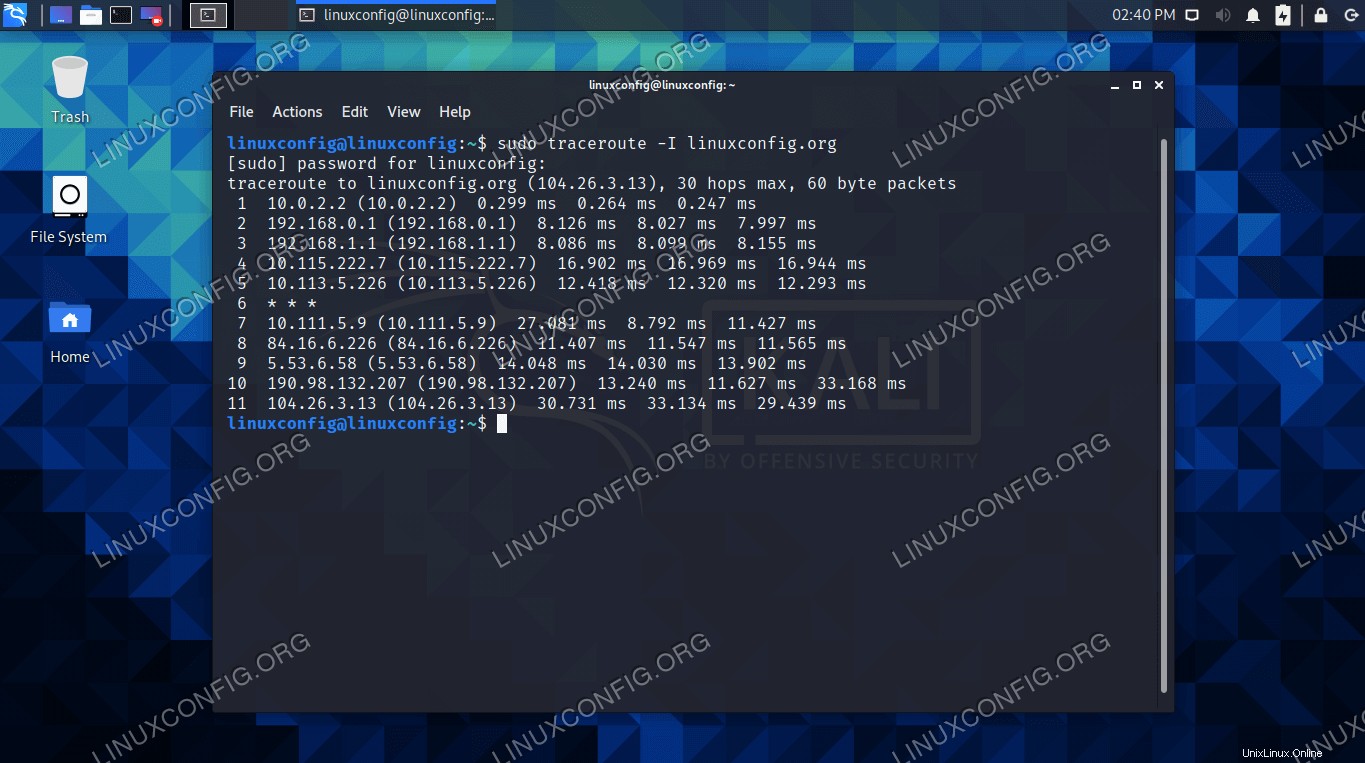

Tracciato

Tracciato

Tracciato Quando si esegue la ricognizione digitale o i test di penetrazione, è importante eseguire l'impronta digitale di una rete comprendendo quali server o dispositivi si trovano tra il sistema e un target. Ad esempio, i professionisti della sicurezza non possono andare direttamente ad attaccare un server web senza prima prendersi il tempo necessario per vedere se c'è un firewall davanti ad esso.

È qui che entra in gioco l'utilità traceroute. Può inviare un pacchetto dal tuo sistema alla macchina di destinazione ed elencare l'intero percorso per il viaggio lì. Questo rivelerà quanti dispositivi stanno attraversando i tuoi dati di rete, nonché l'indirizzo IP di ciascun dispositivo.

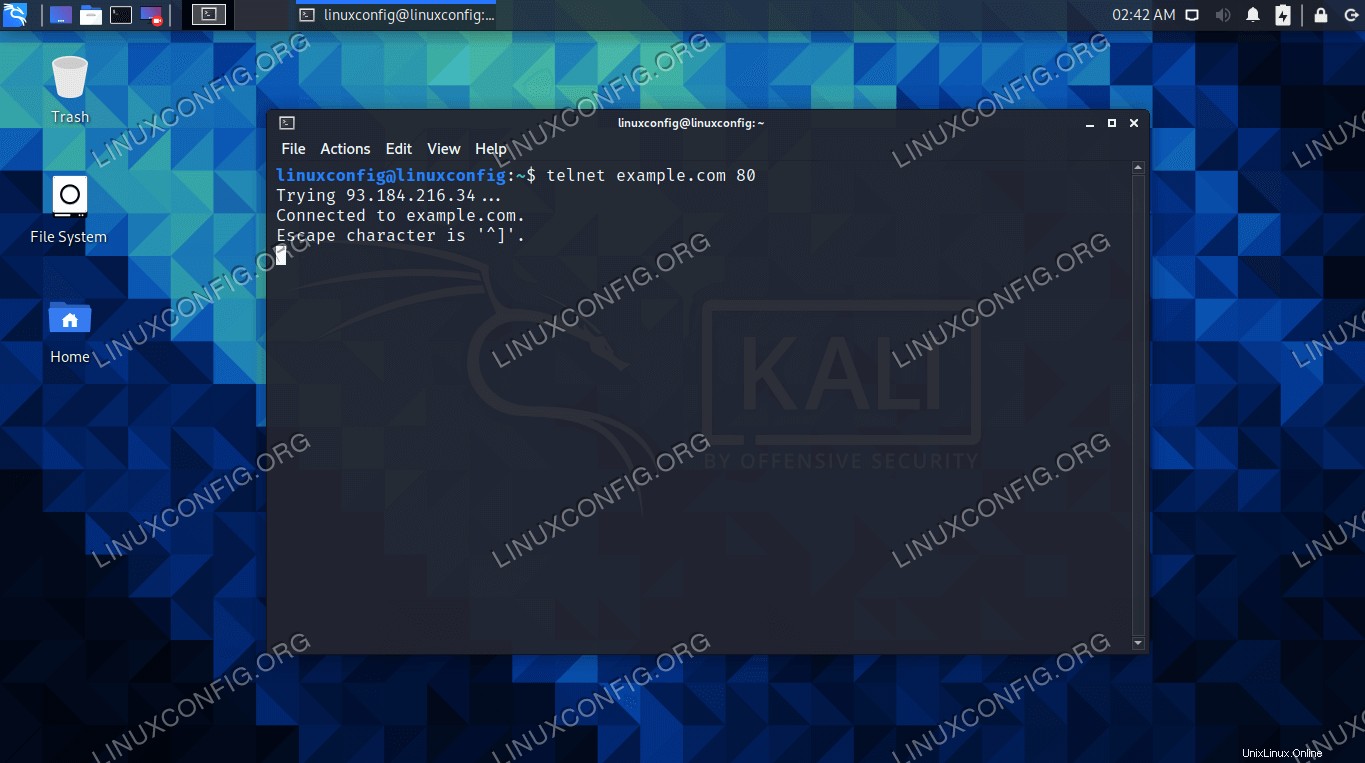

Telnet

Telnet

Telnet Sebbene non sia necessariamente uno strumento di hacking, telnet rimane un'utilità ideale per testare la connessione a una determinata porta di un dispositivo. Quando si tratta di trovare vulnerabilità, niente sembra più promettente di una porta aperta. Consulta la nostra guida su come installare e utilizzare telnet su Kali.

Direzione

Saresti sorpreso di ciò che le persone caricano sul Web. E pensano che solo perché hanno messo i file in una directory casuale, nessuno li troverà. Certo, Google potrebbe non incontrarlo mai, ma è qui che entra in gioco Dirb. Dirb può lanciare un attacco dizionario contro un sito Web per trovare directory nascoste. Chissà che tipo di cose divertenti troverai lì dentro.

Capitolo migliore

Bettercap è uno strumento flessibile per lanciare attacchi man in the middle. Ha anche molte altre funzionalità, come la possibilità di intercettare HTTP, HTTPS, TCP e altri tipi di traffico di rete per raccogliere le credenziali di accesso o altre informazioni sensibili.

JoomScan

JoomScan è simile a WPScan, tranne per il fatto che funziona per i siti che eseguono il sistema di gestione dei contenuti Joomla. Sebbene non sia così popolare come WordPress, Joomla rappresenta ancora una buona parte dei siti Web mondiali, quindi merita sicuramente un posto tra i nostri strumenti di test di penetrazione preferiti.

Mappa SQL

I server di database ospitano molte informazioni private, il che li rende naturalmente un obiettivo molto apprezzato. SQLMap automatizza il processo di scansione dei server di database e di verifica delle vulnerabilità. Una volta individuato un punto debole, SQLMap può sfruttare un'ampia gamma di server di database, anche recuperando informazioni da essi o eseguendo comandi sul server.

Flusso

Fluxion è uno strumento di ingegneria sociale progettato per indurre gli utenti a connettersi a una rete gemella malvagia e rivelare la password della tua rete wireless. Gli utenti crederanno di collegare un router noto, ma invece stanno utilizzando un falso. Fluxion è un ottimo strumento per formare gli utenti sull'importanza della connessione a dispositivi affidabili. Consulta la nostra guida su Fluxion per vedere come creare una rete gemella malvagia.

Pensieri conclusivi

In questa guida, abbiamo visto 20 dei nostri test di penetrazione e strumenti di hacking preferiti per Kali Linux. Questa è solo la punta dell'iceberg, poiché centinaia di altri strumenti sono installati per impostazione predefinita e ancora di più possono essere installati con pochi tasti. Si spera che questo elenco ti aiuti a informarti su ciò che è disponibile su Kali e da dove iniziare.