Introduzione

Il filtraggio ti consente di concentrarti sugli insiemi esatti di dati che ti interessa leggere. Come hai visto, Wireshark raccoglie tutto per impostazione predefinita. Ciò può interferire con i dati specifici che stai cercando. Wireshark fornisce due potenti strumenti di filtraggio per rendere il targeting dei dati esatti di cui hai bisogno semplice e indolore.

Esistono due modi in cui Wireshark può filtrare i pacchetti. Può filtrare e raccogliere solo determinati pacchetti, oppure i risultati dei pacchetti possono essere filtrati dopo che sono stati raccolti. Naturalmente, questi possono essere utilizzati insieme l'uno con l'altro e la loro rispettiva utilità dipende da quali e quanti dati vengono raccolti.

Espressioni booleane e operatori di confronto

Wireshark ha molti filtri integrati che funzionano alla grande. Inizia a digitare in uno dei campi del filtro e vedrai il completamento automatico. La maggior parte corrisponde alle distinzioni più comuni che un utente farebbe tra i pacchetti. Filtrare solo le richieste HTTP sarebbe un buon esempio.

Per tutto il resto, Wireshark utilizza espressioni booleane e/o operatori di confronto. Se hai mai fatto qualsiasi tipo di programmazione, dovresti avere familiarità con le espressioni booleane. Sono espressioni che usano "e", "o" e "non" per verificare la veridicità di una dichiarazione o espressione. Gli operatori di confronto sono molto più semplici. Determinano semplicemente se due o più cose sono uguali, maggiori o minori l'una dell'altra.

Filtro di acquisizione

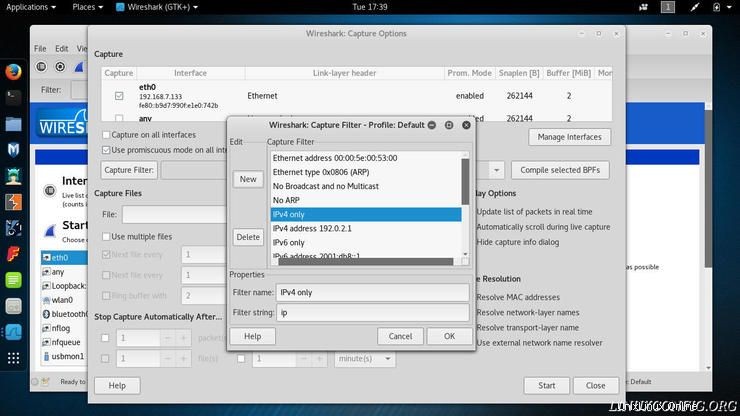

Prima di immergerti nei filtri di acquisizione personalizzati, dai un'occhiata a quelli che Wireshark ha già integrato. Fai clic sulla scheda "Acquisisci" nel menu in alto e vai su "Opzioni". Sotto le interfacce disponibili c'è la riga in cui puoi scrivere i tuoi filtri di acquisizione. Direttamente alla sua sinistra c'è un pulsante chiamato "Filtro di acquisizione". Fai clic su di esso e vedrai una nuova finestra di dialogo con un elenco di filtri di acquisizione predefiniti. Guardati intorno e guarda cosa c'è.

Nella parte inferiore di quella casella, c'è un piccolo modulo per creare e salvare filtri di acquisizione. Premi il pulsante "Nuovo" a sinistra. Creerà un nuovo filtro di acquisizione popolato con dati di riempimento. Per salvare il nuovo filtro, sostituisci semplicemente il riempimento con il nome e l'espressione effettivi che desideri e fai clic su "Ok". Il filtro verrà salvato e applicato. Utilizzando questo strumento, puoi scrivere e salvare più filtri diversi e averli pronti per essere riutilizzati in futuro.

Capture ha la propria sintassi per il filtraggio. Per confronto, omette ed è uguale al simbolo e usa > e per maggiore e minore di. Per i booleani, si basa sulle parole "e", "o" e "non".

Se, ad esempio, volessi ascoltare solo il traffico sulla porta 80, potresti usare ed espressioni come questa:port 80 . Se volessi ascoltare solo sulla porta 80 da un IP specifico, lo aggiungeresti. port 80 and host 192.168.1.20

Come puoi vedere, i filtri di acquisizione hanno parole chiave specifiche. Queste parole chiave vengono utilizzate per dire a Wireshark come monitorare i pacchetti e quali guardare. Ad esempio, host viene utilizzato per esaminare tutto il traffico da un IP. src viene utilizzato per esaminare il traffico proveniente da tale IP. dst al contrario, controlla solo il traffico in entrata verso un IP. Per guardare il traffico su un insieme di IP o su una rete, usa net .

Filtraggio dei risultati

La barra dei menu in basso sul layout è quella dedicata al filtraggio dei risultati. Questo filtro non modifica i dati raccolti da Wireshark, ti consente solo di ordinarli più facilmente. C'è un campo di testo per inserire una nuova espressione di filtro con una freccia a discesa per rivedere i filtri inseriti in precedenza. Accanto a quello c'è un pulsante contrassegnato come "Espressione" e pochi altri per cancellare e salvare l'espressione corrente.

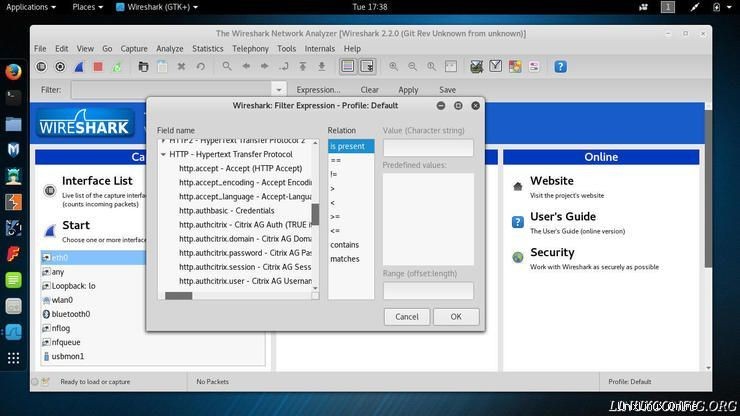

Fare clic sul pulsante "Espressione". Vedrai una piccola finestra con diverse caselle con opzioni al loro interno. A sinistra c'è il riquadro più grande con un enorme elenco di elementi, ciascuno con ulteriori sotto-elenchi compressi. Questi sono tutti i diversi protocolli, campi e informazioni che puoi filtrare. Non c'è modo di affrontarlo tutto, quindi la cosa migliore da fare è guardarsi intorno. Dovresti notare alcune opzioni familiari come HTTP, SSL e TCP.

Gli elenchi secondari contengono le diverse parti e metodi in base ai quali è possibile filtrare. Qui troverai i metodi per filtrare le richieste HTTP tramite GET e POST.

Puoi anche vedere un elenco di operatori nelle caselle centrali. Selezionando elementi da ciascuna colonna, puoi utilizzare questa finestra per creare filtri senza memorizzare tutti gli elementi in base ai quali Wireshark può filtrare.

Per filtrare i risultati, gli operatori di confronto utilizzano un insieme specifico di simboli. == determina se due cose sono uguali. > determina se una cosa è maggiore di un'altra, < trova se qualcosa è di meno. >= e <= sono rispettivamente maggiore o uguale e minore o uguale a. Possono essere utilizzati per determinare se i pacchetti contengono i valori corretti o filtrare in base alle dimensioni. Un esempio di utilizzo di == per filtrare solo le richieste HTTP GET in questo modo:http.request.method == "GET" .

Gli operatori booleani possono concatenare espressioni più piccole per valutare in base a più condizioni. Invece di parole come con cattura, usano tre simboli di base per farlo. && sta per "e". Se utilizzate, entrambe le istruzioni su entrambi i lati di && deve essere vero per consentire a Wireshark di filtrare quei pacchetti. || significa "o". Con || finché una delle due espressioni è vera, verrà filtrata. Se stavi cercando tutte le richieste GET e POST, potresti usare || in questo modo:(http.request.method == "GET") || (http.request.method == "POST") . ! è l'operatore "non". Cercherà tutto tranne la cosa specificata. Ad esempio, !http ti darà tutto tranne le richieste HTTP.

Pensieri conclusivi

Filtrare Wireshark ti consente davvero di monitorare in modo efficiente il traffico di rete. Ci vuole del tempo per familiarizzare con le opzioni disponibili e abituarsi alle potenti espressioni che puoi creare con i filtri. Una volta fatto, tuttavia, sarai in grado di raccogliere rapidamente e trovare esattamente i dati di rete che stai cercando senza dover scorrere lunghi elenchi di pacchetti o fare un sacco di lavoro.