OpenVPN crea un tunnel crittografato tra due punti, impedendo a terzi di accedere al traffico di rete. Configurando il tuo server di rete privata virtuale (VPN), diventi il tuo provider VPN. Molti servizi VPN popolari utilizzano già OpenVPN, quindi perché collegare la tua connessione a un provider specifico quando puoi avere il controllo completo di te stesso?

Più contenuti eccezionali

- Corso online gratuito:panoramica tecnica di RHEL

- Impara i comandi avanzati di Linux

- Scarica cheat sheet

- Trova un'alternativa Open Source

- Leggi i migliori contenuti Linux

- Dai un'occhiata alle risorse open source

Il primo articolo di questa serie ha configurato un server per la tua VPN, il secondo articolo ha mostrato come installare e configurare il software del server OpenVPN, mentre il terzo articolo ha spiegato come configurare il tuo firewall e avviare il software del server OpenVPN. Questo quarto e ultimo articolo mostra come utilizzare il tuo server OpenVPN dai computer client. Questo è il motivo per cui hai fatto tutto il lavoro nei tre articoli precedenti!

Crea certificati client

Ricorda che il metodo di autenticazione per OpenVPN richiede che sia il server che il client dispongano qualcosa (certificati) e da sapere qualcosa (una password). È ora di configurarlo.

Innanzitutto, crea un certificato client e una chiave privata per il tuo computer client. Sul tuo server OpenVPN, genera una richiesta di certificato. Richiede una passphrase; assicurati di ricordartelo:

$ cd /etc/openvpn/ca

$ sudo /etc/openvpn/easy-rsa/easyrsa \

gen-req greglaptop

In questo esempio, greglaptop è il computer client per il quale viene creato questo certificato.

Non è necessario importare la richiesta nell'autorità di certificazione (CA) perché è già presente. Esaminalo per assicurarti:

$ cd /etc/openvpn/ca

$ /etc/openvpn/easy-rsa/easyrsa \

show-req greglaptop

Puoi firmare anche tu come cliente:

$ /etc/openvpn/easy-rsa/easyrsa \

sign-req client greglaptop

Installa il software client OpenVPN

Su Linux, Network Manager potrebbe già avere un client OpenVPN incluso. In caso contrario, puoi installare il plug-in:

$ sudo dnf install NetworkManager-openvpnSu Windows, devi scaricare e installare il client OpenVPN dal sito di download di OpenVPN. Avvia il programma di installazione e segui le istruzioni.

Copia certificati e chiavi private sul client

Ora il tuo client ha bisogno delle credenziali di autenticazione che hai generato. Li hai generati sul server, quindi devi trasportarli sul tuo client. Tendo a usare SSH per questo. Su Linux, questo è il scp comando. Su Windows, puoi utilizzare WinSCP come amministratore per estrarre i certificati e le chiavi.

Supponendo che il client si chiami greglaptop , ecco i nomi dei file e le posizioni dei server:

/etc/openvpn/ca/pki/issued/greglaptop.crt

/etc/openvpn/ca/pki/private/greglaptop.key

/etc/openvpn/ca/pki/issued/ca.crt

Su Linux, copiali in /etc/pki/tls/certs/ directory. Su Windows, copiali in C:\Program Files\OpenVPN\config directory.

Copia e personalizza il file di configurazione del client

Su Linux, puoi copiare il /etc/openvpn/client/OVPNclient2020.ovpn file sul server in /etc/NetworkManager/system-connections/ oppure puoi accedere a Network Manager in Impostazioni di sistema e aggiungere una connessione VPN.

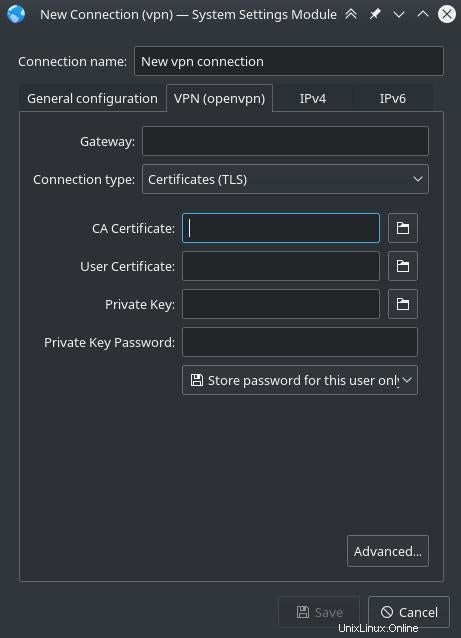

Per il tipo di connessione, seleziona Certificati . Punta Network Manager sui certificati e sulle chiavi che hai copiato dal server.

Su Windows, esegui WinSCP come amministratore per copiare il modello di configurazione del client /etc/openvpn/client/OVPNclient2020.ovpn sul server in C:\Program Files\OpenVPN\config sul cliente. Quindi:

- Rinominalo in modo che corrisponda al certificato sopra.

- Cambia i nomi del certificato CA, del certificato client e della chiave in modo che corrispondano ai nomi copiati sopra dal server.

- Modifica le informazioni IP in modo che corrispondano alla tua rete.

Sono necessarie autorizzazioni super amministrative per modificare i file di configurazione del client. Il modo più semplice per ottenerlo potrebbe essere avviare una finestra CMD come amministratore e quindi avviare Blocco note dalla finestra CMD dell'amministratore per modificare i file.

Collega il tuo client al server

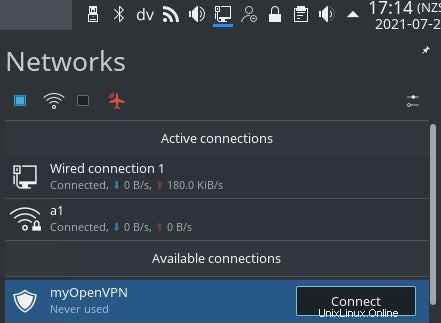

Su Linux, Network manager mostra la tua VPN. Selezionalo per connetterti.

In Windows, avviare l'interfaccia utente grafica (GUI) di OpenVPN. Produce un grafico nella barra delle applicazioni di Windows sul lato destro della barra delle applicazioni, di solito nell'angolo inferiore destro del desktop di Windows. Fare clic con il pulsante destro del mouse sull'elemento grafico per connettersi, disconnettersi o visualizzare lo stato.

Per la prima connessione, modifica la riga "remote" del file di configurazione del client per utilizzare l'indirizzo IP interno del tuo server OpenVPN. Collegati al server dall'interno della rete dell'ufficio facendo clic con il pulsante destro del mouse sulla GUI di OpenVPN nella barra delle applicazioni di Windows e facendo clic su Connetti . Eseguire il debug di questa connessione. Questo dovrebbe trovare e risolvere i problemi senza che i problemi del firewall si intromettano perché sia il client che il server si trovano sullo stesso lato del firewall.

Quindi, modifica la riga "remote" del file di configurazione del client per utilizzare l'indirizzo IP pubblico per il tuo server OpenVPN. Porta il client Windows su una rete esterna e connettiti. Esegui il debug di eventuali problemi.

Connetti in modo sicuro

Congratulazioni! Hai una rete OpenVPN pronta per i tuoi altri sistemi client. Ripeti i passaggi di configurazione per il resto dei tuoi client. Potresti anche utilizzare Ansible per distribuire certificati e chiavi e mantenerli aggiornati.

Questo articolo è basato sul blog di D. Greg Scott e viene riutilizzato previa autorizzazione.