Ciao amici. In questo post, ti aiuteremo a installare Fail2ban su Debian 11. Grazie a questo strumento sarai in grado di prevenire molti attacchi al tuo server. Come tutti gli strumenti, non è perfetto, ma almeno aggiunge più sicurezza al server in modo che possiamo essere un po' più rilassati.

Cos'è Fail2ban?

Fail2ban è uno strumento Linux che aiuta a prevenire gli attacchi SSH al tuo sistema. Questo non è solo molto importante, ma ci aiuta anche a verificare le condizioni per la connessione SSH al server.

Fail2Ban è in grado di ridurre il tasso di tentativi di autenticazione errati, tuttavia non può eliminare il rischio che presenta un'autenticazione debole. Configura i servizi per utilizzare solo meccanismi di autenticazione a due fattori o pubblico/privato se vuoi davvero proteggere i servizi.

Questo ci dice che Fail2ban non fa miracoli. La sicurezza dipenderà sempre da noi e da quanto seriamente la prendiamo per il nostro sistema.

Allora, come funziona Fail2ban?

Fail2ban esegue la scansione dei file di registro (ad es. /var/log/apache/error_log) e vieta gli IP che mostrano segni dannosi:troppe password non riuscite, ricerca di exploit, ecc.

Pronto all'uso, Fail2Ban viene fornito con filtri per vari servizi (apache, corriere, ssh, ecc.).

Quindi installiamolo.

Installa Fail2ban su Debian 11

Poiché è un'utilità così importante e con un eccellente trattamento Linux, saremo in grado di trovarla nei repository Debian 11 ufficiali.

Quindi, prima di installarlo, devi aggiornare completamente il server.

sudo apt update sudo apt upgrade

Quindi devi eseguire il seguente comando per installarlo.

sudo apt install fail2ban Reading package lists... Done Building dependency tree... Done Reading state information... Done Suggested packages: mailx monit sqlite3 Recommended packages: whois python3-pyinotify python3-systemd The following NEW packages will be installed: fail2ban 0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded. Need to get 451 kB of archives. After this operation, 2,142 kB of additional disk space will be used.

In questo modo, Fail2ban sarà sul sistema. Il modo per gestirlo è come un servizio di sistema. Qualcosa di simile a come vengono gestiti Apache o MariaDB.

Quindi, per avviarlo, devi correre

sudo systemctl start fail2ban

Inoltre, assicurati di abilitarlo per l'avvio con il sistema.

sudo systemctl enable fail2ban

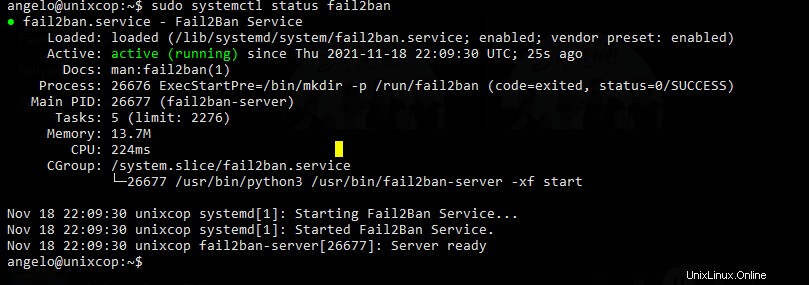

Infine, controlla lo stato del servizio per assicurarti che funzioni correttamente.

sudo systemctl status fail2ban

Se ottieni un output simile a questo, allora Fail2ban è installato correttamente e il servizio funziona correttamente.

Ora è il momento di fare un po' di configurazione.

Configurazione di Fail2ban su Debian 11

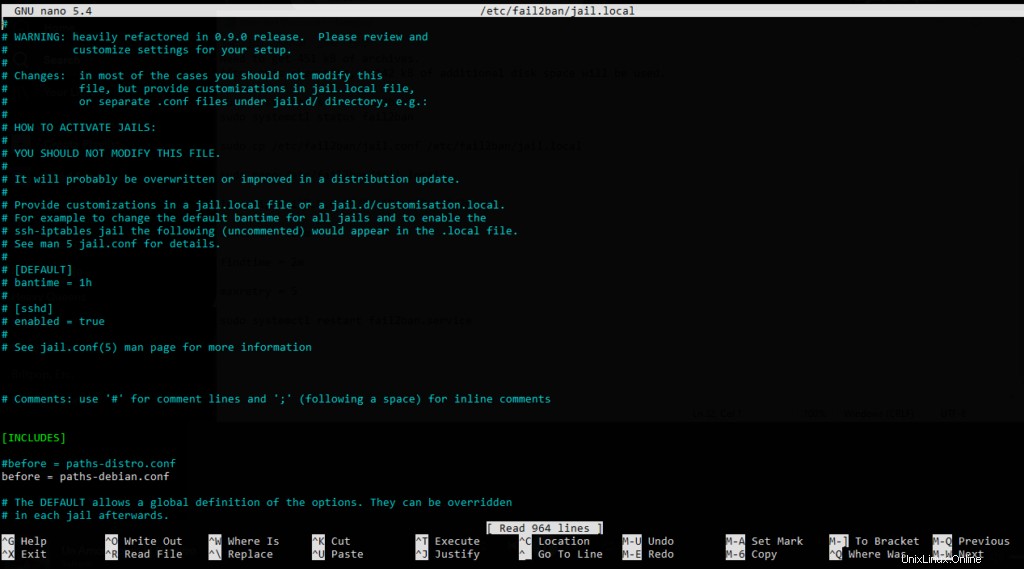

La configurazione risiede principalmente in /etc/fail2ban/jail.conf file di cui possiamo eseguire il backup prima di modificare.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.conf.bak

Successivamente, possiamo modificarlo per impostare le nostre preferenze per il comportamento dello strumento.

sudo nano /etc/fail2ban/jail.conf

Esaminiamo ora alcune delle principali direttive.

La prima cosa sarà determinare il tempo di ban del presunto aggressore. Per farlo, individua bantime e assegnagli un valore adeguato come due ore.

bantime = 120m

Per evitare attacchi ripetuti puoi impostare un findtime .

findtime = 5m

Cioè se l'attaccante ripete l'attacco in meno di 5 minuti viene bannato, altrimenti riparte il contropiede.

Il Max Retry imposta il numero di errori prima che l'IP venga bannato.

Se hai una rete o un host affidabile puoi fare in modo che Fail2ban li ignori con ignoreip direttiva.

ignoreip = 192.168.1.2

In questo caso, l'indirizzo IP di cui sopra verrà ignorato da tutte queste regole.

Se continui a scorrere verso il basso vedrai le impostazioni per ogni servizio di cui hai Fail2ban. Ad esempio SSH o Apache .

Alla fine, puoi salvare i dati e applicare queste modifiche, basta riavviare il servizio.

sudo systemctl restart fail2ban

Se vuoi abilitare i moduli Fail2ban, devi modificare /etc/fail2ban/jail.d/defaults-debian.conf file.

sudo nano /etc/fail2ban/jail.d/defaults-debian.conf

Ad esempio, per abilitare SSH , potresti

[sshd] enabled = true

Salva le modifiche e chiudi l'editor.

Con questo, ora puoi lasciare Fail2ban pronto per la battaglia.

Conclusione

La sicurezza non può essere presa alla leggera e, sebbene non funzioni sempre bene, possiamo avere strumenti per aiutarci con il processo e Fail2ban è uno di questi.