In questa guida, configureremo il client LDAP per utilizzare il meccanismo di autenticazione LDAP per l'accesso all'accesso. Questa guida è stata testata sui server Ubuntu 16.04 e Debian 8. Inoltre, questa guida dovrebbe funzionare su altre distribuzioni Ubuntu e Debian.

Supponendo che tu abbia un server LDAP funzionante,

LEGGI: Guida passo passo per configurare il server OpenLDAP su CentOS 7 / RHEL 7

LEGGI :Guida passo passo per configurare il server OpenLDAP su Ubuntu 16.04 / Debian 8

Installa client LDAP:

Installa i pacchetti client LDAP necessari.

$ sudo apt-get update $ sudo apt-get -y install libnss-ldap libpam-ldap ldap-utils nscd

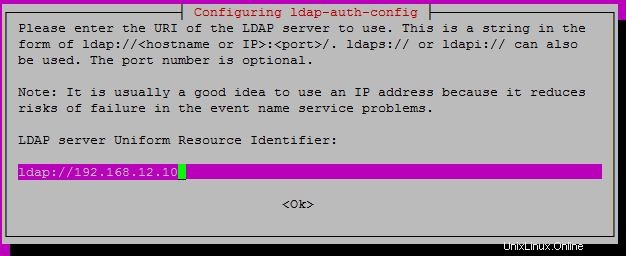

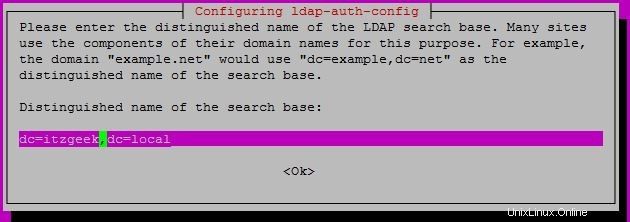

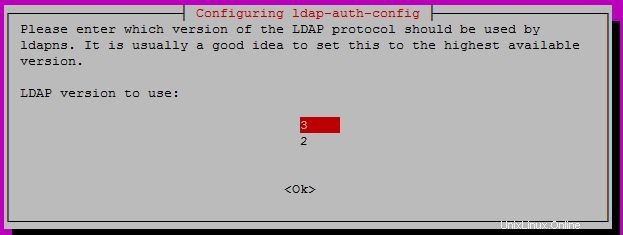

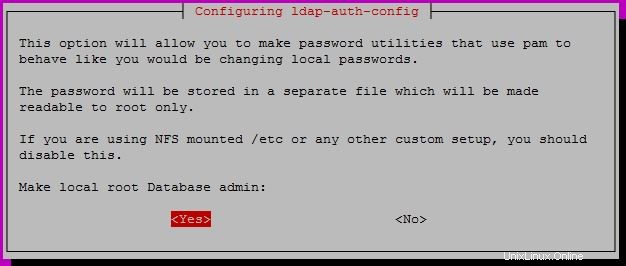

Durante l'installazione, il programma di installazione del pacchetto ti porrà una serie di domande. Inserisci i valori in base al tuo ambiente.

Nella prima schermata, inserisci i dettagli del server LDAP. Sostituisci "192.168.12.10" con l'indirizzo IP o il nome host del tuo server LDAP.

Immettere ora il DN (Nome di dominio) della base di ricerca LDAP. Nel mio caso, è dc=itzgeek,dc=local .

Scegli la versione LDAP da utilizzare; il tuo server LDAP dovrebbe supportare questa versione. Il mio server LDAP supporta il protocollo v3.

Spetta a te decidere se l'account amministrativo LDAP può fungere da root locale. Nel mio caso, non ho problemi a fare in modo che l'amministratore LDAP diventi la radice di una macchina locale.

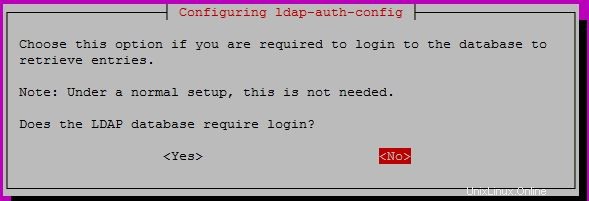

Seleziona No alla seguente richiesta.

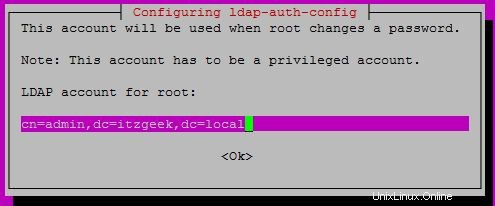

Inserisci i dettagli dell'account amministrativo LDAP.

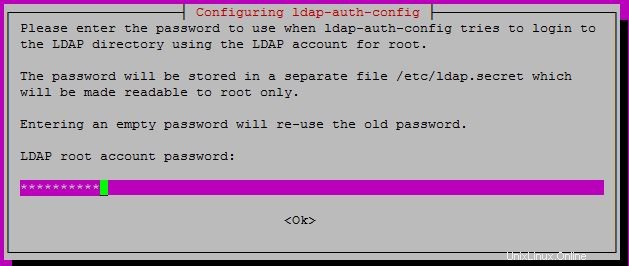

Immettere la password dell'account amministrativo LDAP.

Configura autenticazione:

L'installatore esegue la maggior parte delle configurazioni in base ai nostri input forniti nella sezione precedente. Tuttavia, sono ancora necessarie alcune modifiche affinché l'autenticazione LDAP funzioni.

Configura nsswitch.conf per lavorare con LDAP.

$ sudo vi /etc/nsswitch.conf

Aggiorna le righe seguenti mostrate come di seguito.

passwd: compat ldap group: compat ldap shadow: compat ldap

Facoltativo:se desideri che la directory home dell'utente venga creata automaticamente, procedi come segue.

$ sudo vi /etc/pam.d/common-session

Aggiungi la riga sotto nel file sopra.

session required pam_mkhomedir.so skel=/etc/skel umask=077

Riavvia il nscd servizio.

$ sudo service nscd restart

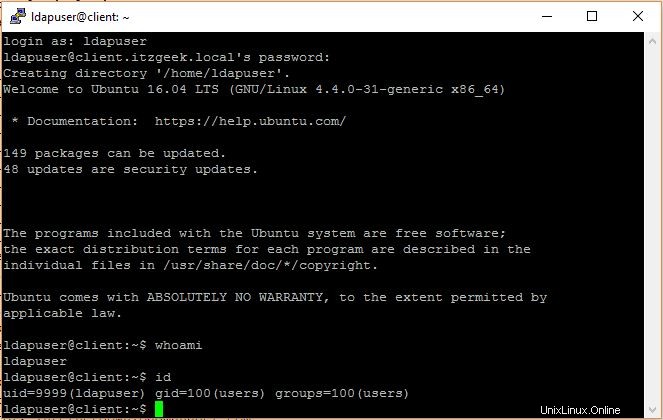

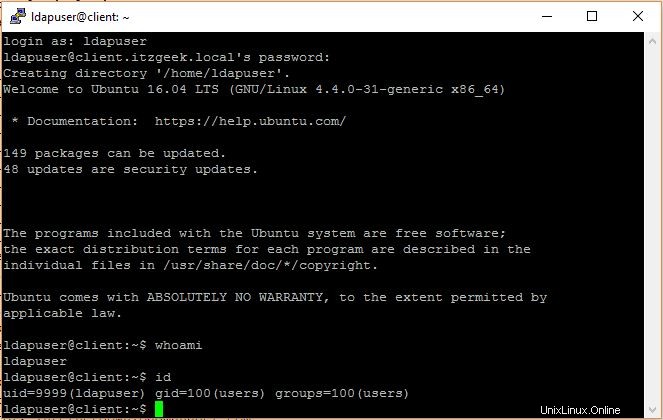

Verifica accesso LDAP:

Usa il gett comando per ottenere le voci LDAP dal server LDAP.

$ getent passwd ldapuser ldapuser:x:9999:100:Test LdapUser:/home/ldapuser:/bin/bash

Schermata:

Per verificare l'LDAP, accedi utilizzando l'utente LDAP “ldapuser ” sul computer client.

Questo è tutto.