Ho bisogno di aiuto per individuare alcuni errori nel mio auth.log file sul mio server Ubuntu. Qualche settimana fa, ho trovato una pletora di tentativi di accesso alla mia porta SSH (22) su auth.log , quindi ho cambiato la mia porta SSH. È stato pulito per una settimana, poi ho trovato un altro gruppo di tentativi di accesso tramite una porta diversa.

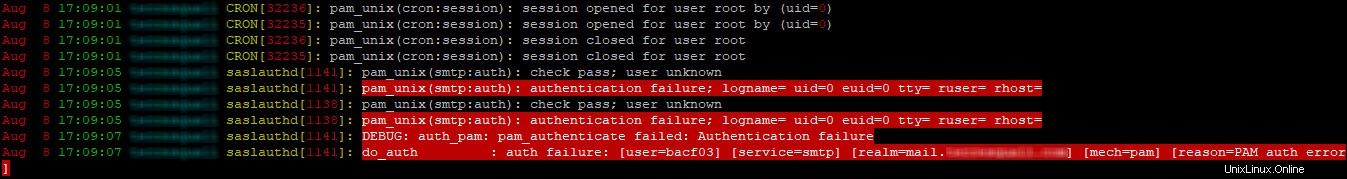

Ricevo molti duplicati delle linee in rosso (nell'immagine). Le righe ripetute sono le seguenti:

saslauthd[1140]: pam_unix(smtp:auth): check pass; user unknown

saslauthd[1140]: pam_unix(smtp:auth): authentication failure; logname= uid=0 euid=0 tty= ruser= rhost=

saslauthd[1140]: DEBUG: auth_pam: pam_authenticate failed: Authentication failure

saslauthd[1140]: do_auth : auth failure: [user=roselia] [service=smtp] [realm=mail.mydomain.com] [mech=pam] [reason=PAM auth error]

Posso dire che stanno cercando di accedere al mio server di posta (dal momento che il regno è mail.mydomain.com ), ma non posso dire esattamente cosa stanno cercando di fare, dal momento che non so cosa sia PAM. Cos'è PAM? E cosa devo fare per fermare questi tentativi di autenticazione sul mio server di posta (porta 25)?

Occasionalmente ricevo anche alcuni log CRON nel mio auth.log è correlato a PAM e sarebbe fantastico se qualcuno potesse dirmi cosa significano anche questi:

CRON[32236]: pam_unix(cron:session): session opened for user root by (uid=0)

CRON[32235]: pam_unix(cron:session): session opened for user root by (uid=0)

CRON[32236]: pam_unix(cron:session): session closed for user root

CRON[32235]: pam_unix(cron:session): session closed for user root

Risposta accettata:

In primo luogo, questo non è raro da vedere sui server di posta. Ogni Mail Server su Internet li vede se la porta 25 è esposta al web. Anche i gateway di posta ei server di posta sul mio posto di lavoro vengono colpiti da questi, motivo per cui molti di questi tentativi viene filtrato e bloccato è l'IDS/IPS (Intrustion Detection / Prevention System) al confine della rete che fa riferimento a molte fonti di OSINT (Open Source Intelligence) per creare un insieme basato sulla reputazione di IP dannosi che sono bloccato. Alcune di queste sonde riescono, ma non hanno successo quando ci provano.

Con ogni probabilità, non è una forza bruta mirata contro il tuo server, sono "gli scanner e le sonde di Internet" che fanno le loro cose su ogni server SMTP connesso a Internet. Questi sono probabilmente spambot che tentano di sondare gli inoltri aperti e, se non trovano un inoltro aperto, probabilmente cercheranno di ottenere l'accesso agli account per utilizzare il server SMTP come inoltro di posta. Oppure è uno scanner di servizi che cerca di vedere se hai delle "password deboli" in gioco in modo che possano sfruttarle e quindi sfruttare il tuo server per inviare la propria posta tramite i tuoi server di posta.

Correlati:Ibernazione mancante dal menu di accensione e quando premo il pulsante di accensione del laptop?Finché segui le altre pratiche di sicurezza di password complesse, non consentendo agli utenti l'accesso a meno che non ne abbiano bisogno, ecc., Dovresti essere a posto in termini di non irruzione nel tuo server. Sarei meno preoccupato per gli errori di autenticazione e più preoccupato se le autenticazioni andassero a buon fine.

Un'ulteriore opzione di sicurezza è impostare Fail2Ban che funzionerà per bandire gli utenti, tuttavia devo ancora farlo funzionare correttamente e non ho avuto il tempo di approfondire per far funzionare fail2ban per il mio server di posta per escludere automaticamente gli IP se falliscono autenticare troppe volte). Tuttavia, procedi con cautela, perché può anche bloccarti te se non stai attento. (Una volta che avrò una configurazione Fail2Ban "funzionante", la condividerò come commento a questa risposta, ma è stato difficile farlo comportare come voglio)

Per quanto riguarda il cron:session voci nel tuo auth.log , questa è solo una nota che è cron del sistema il demone sta eseguendo cron attività da /etc/crontab , /etc/cron.{d,daily,hourly,monthly,weekly}/* e la root utente crontab in base alla pianificazione impostata per i lavori cron come utente root (dove i crontab sono impostati per essere eseguiti come root ). In genere vanno bene, a condizione che tu controlli effettivamente ogni singolo crontab sotto l'account root per assicurarti che nulla di "cattivo" venga eseguito automaticamente come root .