SSH è un protocollo ampiamente utilizzato utilizzato principalmente dagli amministratori di sistema per accedere in modo sicuro a server remoti. Consente loro l'accesso alla riga di comando per lavorare sul sistema remoto come se fossero seduti direttamente sul server. In questo post, descriveremo come abilitare SSH sul sistema CentOS e connetterti ad esso utilizzando un client SSH. Descriveremo anche come configurare il server SSH.

Per il sistema operativo Ubuntu, visita questo post per come abilitare SSH su Ubuntu.

Nota :Abbiamo dimostrato la procedura su CentOS 8 macchina.

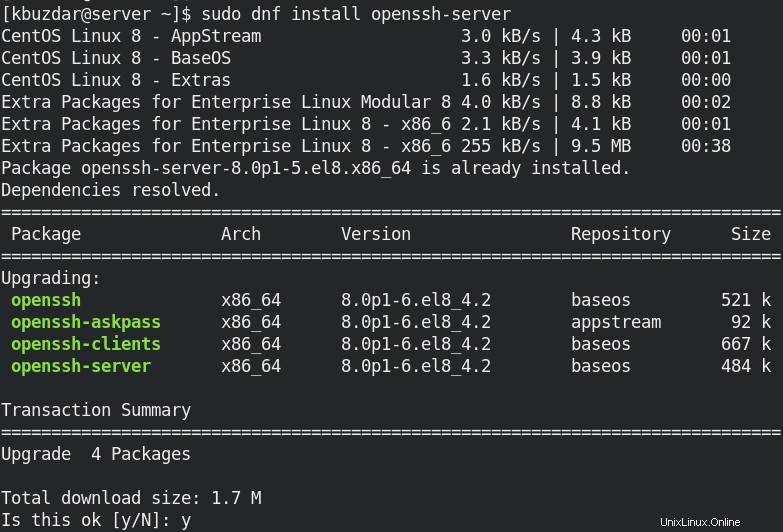

Fase 1:installazione del server OpenSSH

Innanzitutto, dovrai installare un server OpenSSH sulla macchina a cui desideri accedere in remoto tramite SSH. Usa il comando seguente per installare il server OpenSSH sul tuo computer CentOS:

$ sudo dnf install openssh-server

Inserisci sudo password e vedrai l'installazione avviata. Premi y se viene richiesta la conferma.

Questo dovrebbe installare il server OpenSSH sul tuo sistema.

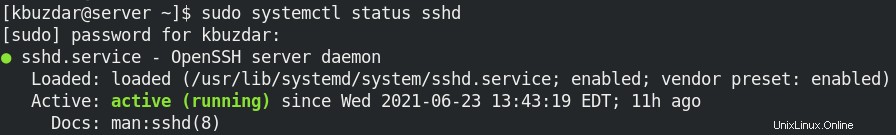

Fase 2:avvia il demone SSH e verifica lo stato

Ora che SSH è stato installato, puoi avviare il suo servizio. Utilizzare il comando seguente per avviare il demone SSH:

$ sudo systemctl start ssh

Quindi per verificare se il demone SSH è stato avviato, utilizzare il comando seguente:

$ sudo systemctl status sshd

Passaggio 3:consenti SSH tramite Firewall

Se il firewall è abilitato sul tuo sistema CentOS, bloccherà il traffico SSH in entrata. Per consentire il traffico SSH in entrata, dovrai aggiungere una regola nel firewall. La porta predefinita utilizzata da SSH è 22. Quindi la regola dovrebbe aprire la porta 22.

Utilizzare il comando seguente per consentire il traffico SSH in entrata sulla porta 22:

$ sudo firewall-cmd --permanent --add-port=22/tcp

Questo comando aggiungerà una regola nel firewall che consentirà il traffico sulla porta 22. Se hai configurato SSH per una porta diversa da 22, assicurati di utilizzare quella porta nella regola del firewall.

Fase 4:verifica l'accesso SSH

Per verificare se SSH funziona e puoi connetterti ad esso, apri il tuo computer client. Questa macchina dovrebbe avere un client SSH. Se stai utilizzando un client CentOS, puoi installare il client SSH come segue:

$ sudo dnf install openssh-clients

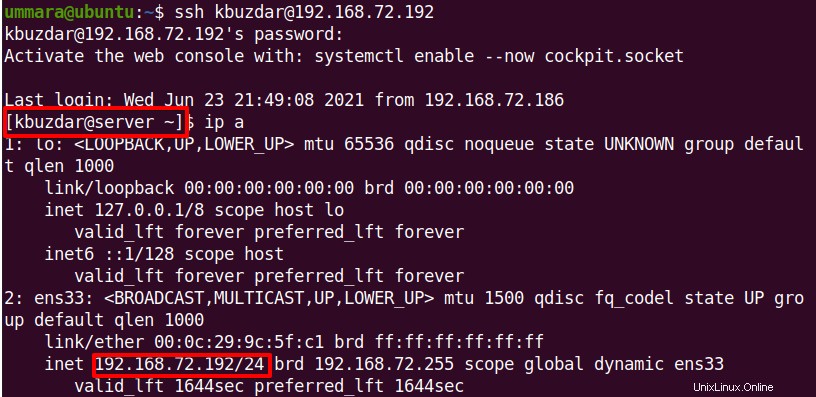

Qui lo testeremo utilizzando la nostra macchina client Ubuntu.

Per connetterti a un server SSH, avrai bisogno di un indirizzo IP e un nome utente del sistema remoto:

$ ssh [email protected]_ip_address

Ad esempio, nel nostro caso, l'indirizzo IP della macchina remota (dove è installato il server SSH) era "192.168.72.192" e il nome utente era "kbuzdar", quindi abbiamo eseguito il comando:

$ ssh [email protected]

Nota :Se non sai come trovare l'indirizzo IP di una macchina, visita questo post.

Dopo esserti connesso al server SSH, ti verrà chiesto di inserire la password. Inserisci la password e poi accederai al tuo sistema remoto. Ora noterai anche che il prompt del terminale è stato modificato per riflettere il nome utente e il nome del sistema remoto del sistema.

Configurazione di SSH

Il file di configurazione SSH si trova in /etc/ssh/sshd_config . Questo file contiene diverse opzioni di configurazione che puoi modificare in base alle tue esigenze. Qui esamineremo alcune opzioni comuni che potrebbero richiedere modifiche, ad es. modificare la porta SSH predefinita e l'indirizzo di ascolto, disabilitare l'accesso come root, configurare il numero massimo di sessioni e tentativi di password, ecc.

Per configurare o modificare qualsiasi opzione, dovrai modificare sshd_config file:

$ sudo nano /etc/ssh/sshd_config

Ricorda, dopo aver modificato qualsiasi impostazione in sshd_config file, assicurati di ricaricare il server SSH per implementare le modifiche:

$ sudo systemctl reload ssh

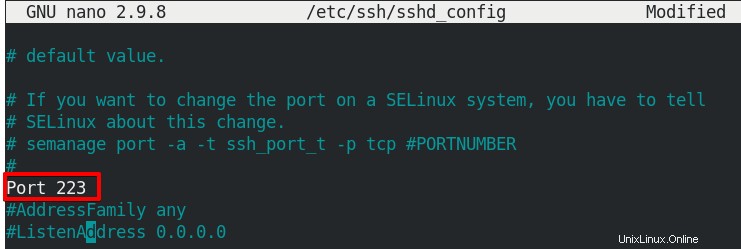

Modifica della porta SSH

Per impostazione predefinita, SSH utilizza la porta 22 per l'ascolto delle connessioni in entrata. Se per qualsiasi motivo desideri modificare la porta SSH, puoi farlo modificando sshd_config file e cercando una riga che dice:

# Port 22

Decommenta la riga rimuovendo l'hash (#) e sostituisci 22 con il numero di porta che desideri impostare per SSH.

Al termine, salva e chiudi il file sshd_config.

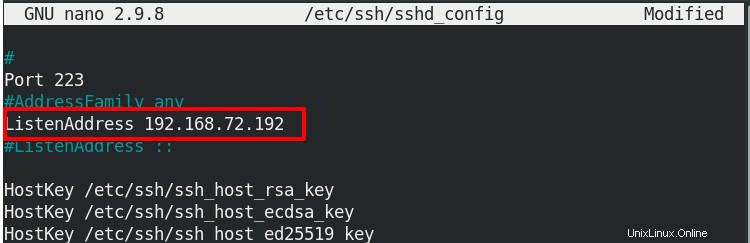

Modifica dell'indirizzo di ascolto

Per impostazione predefinita, SSH è in ascolto su tutte le interfacce locali. Per configurare SSH per l'ascolto solo su un'interfaccia di rete specifica, modifica sshd_config file:

$ sudo nano /etc/ssh/sshd_config

Cerca la riga che dice:

#ListenAddress 0.0.0.0

Decommenta la riga precedente e sostituisci 0.0.0.0 con l'indirizzo locale su cui desideri che SSH ascolti.

Al termine, salva e chiudi il file sshd_config.

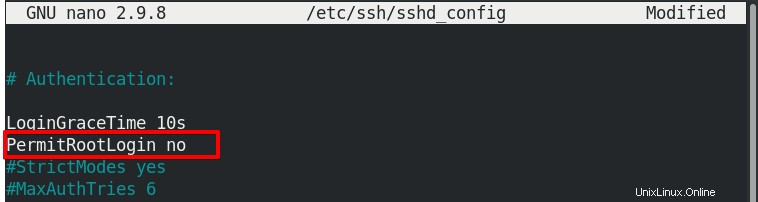

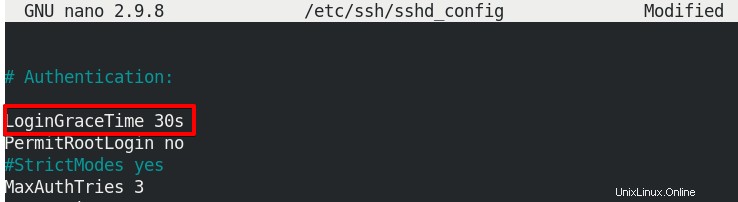

Disabilita accesso root

Per impostazione predefinita, il root l'utente può accedere utilizzando SSH. Questo è controllato dal parametro PermitRootLogin nel file sshd_config che per impostazione predefinita è "yes", il che significa che l'accesso come root è consentito.

Per disabilitare l'accesso come root, modifica il file sshd_config:

$ sudo nano /etc/ssh/sshd_config

Cerca la riga che dice:

# PermitRootLogin no

Decommenta (se commentata) la riga precedente e sostituisci "no" con "yes" per disabilitare l'accesso root tramite SSH.

Al termine, salva e chiudi il file sshd_config.

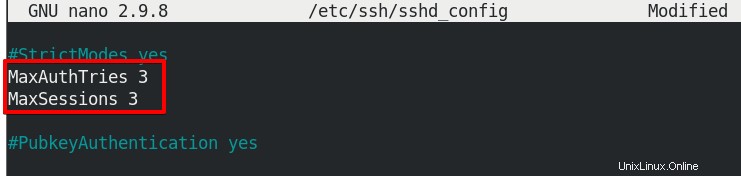

Modifica numero di sessioni consentite e tentativi di autenticazione

Per impostazione predefinita, il numero massimo di sessioni consentite per connessione di rete è 10. Può essere modificato da MaxSession parametro in sshd_config file. Allo stesso modo, il numero massimo di tentativi di autenticazione per una sessione di accesso è 6, che possono essere modificati utilizzando MaxAuthTries parametro.

Per modificare il numero di sessioni consentite per connessione di rete, cerca la riga che dice:

# MaxSessions 10

Decommenta la riga sopra e sostituisci il suo valore con il valore desiderato.

Per modificare il numero di tentativi di autenticazione consentiti per sessione di accesso, cerca la riga che dice:

# MaxAuthTries 6

Decommenta la riga sopra e sostituisci il suo valore con il valore desiderato.

Al termine, salva e chiudi il file sshd_config.

Cambia il tempo di grazia

Quando ti connetti al server SSH, hai 120 secondi (tempo predefinito) per completare l'autenticazione utilizzando un nome utente e una password. Se non accedi durante questo periodo, il server interrompe la connessione e devi effettuare nuovamente il login. Puoi impostare questo tempo un po' più alto di quello necessario per completare l'accesso o impostarlo più basso per prevenire attacchi DoS in cui più sessioni vengono mantenute aperte per molto tempo.

Per modificare questa ora, cerca la riga che dice:

# LoginGraceTime 120

Decommenta la riga sopra e sostituisci il suo valore con il tempo desiderato (in secondi). Se non si desidera impostare alcun limite di tempo, impostarlo su 0.

Al termine, salva e chiudi il file sshd_config.

In questo post, abbiamo spiegato come abilitare SSH su un computer CentOS e connettersi ad esso utilizzando un computer client. Abbiamo anche esaminato varie opzioni di configurazione per il server SSH. Se vuoi rendere sicuro il tuo accesso remoto, visita il nostro post su 11 modi migliori per proteggere il tuo server SSH.